ขับเคลื่อนเว็บไซต์เกือบ 75 ล้านแห่งทั่วโลกและถือเป็นแพลตฟอร์ม CMS ที่ได้รับความนิยมมากที่สุด WordPress ถูกใช้อย่างแพร่หลายโดยผู้ค้าปลีกและผู้ประกอบการออนไลน์ส่วนใหญ่เมื่อพูดถึงการทำธุรกิจออนไลน์ ความนิยมเพิ่มขึ้นอย่างมากเมื่อ CMS ปฏิบัติตามเทมเพลตที่พร้อมใช้งาน SEO และเข้ากันได้กับอุปกรณ์เคลื่อนที่

ปัจจุบันมีปลั๊กอิน WordPress มากมายเหลือเฟือ ซึ่งทำหน้าที่แบ่งปันผลงานบนเว็บไซต์ ปลั๊กอินเพิ่มฟังก์ชันการทำงานให้กับเว็บไซต์ ซึ่งเป็นเหตุผลหลักว่าทำไม WordPress จึงเป็นที่นิยม

ความนิยมในระดับนี้มักจะทำให้ WordPress เป็นหนึ่งใน CMS ที่ตรงเป้าหมายที่สุดเมื่อพูดถึงอาชญากรรมในโลกไซเบอร์ ปลั๊กอิน WordPress มีแนวโน้มที่จะมีช่องโหว่ ซึ่งมักจะทำให้ปลั๊กอินที่มีเว็บไซต์มีความเสี่ยงสูงต่อการรั่วไหลของข้อมูลที่ละเอียดอ่อนและการควบคุมเซิร์ฟเวอร์ ปลั๊กอินทุกตัวที่เพิ่มลงในไซต์ของคุณจะเพิ่มความเสี่ยงด้านความปลอดภัย ดังนั้นจึงจำเป็นต้องประเมินว่าปลั๊กอินแต่ละตัวมีการอัปเดตเป็นประจำหรือไม่ รายการด้านล่างนี้คือช่องโหว่ที่เป็นที่รู้จักบางส่วนในปลั๊กอิน WordPress ซึ่งทำให้เว็บไซต์หลายพันแห่งมีความเสี่ยงในอดีต

1. ช่องโหว่ปลั๊กอิน Revolution Slider

ปลั๊กอิน Revolution Image Slider รุ่นที่ไม่ถูกค้นพบในเดือนพฤศจิกายน 2559 นั้นเป็นเวอร์ชันที่ล้าสมัยของ Revslider และถูกใช้อย่างกว้างขวางโดยเว็บไซต์ WordPress จำนวนมาก

การรั่วไหลของเอกสารปานามาที่โด่งดังในเดือนเมษายน 2016 เกิดขึ้นจากปลั๊กอินนี้ ส่งผลให้มีการรั่วไหลของข้อมูลส่วนบุคคลจำนวนมหาศาลซึ่งครอบคลุมข้อมูลมากกว่า 2.6 TB และเอกสารมากกว่า 11.5 ล้านฉบับในช่วงเวลานั้น

ช่องโหว่นี้ทำให้ผู้โจมตีสามารถดาวน์โหลดไฟล์ใด ๆ จากเซิร์ฟเวอร์ และยังขโมยข้อมูลประจำตัวของฐานข้อมูล ซึ่งทำให้ผู้โจมตีสามารถประนีประนอมเว็บไซต์ได้อย่างสมบูรณ์ ช่องโหว่ประเภทนี้ถูกกำหนดให้เป็น Local File Inclusion (LFI) การโจมตีโดยผู้โจมตีสามารถเข้าถึง ตรวจสอบ และดาวน์โหลดไฟล์ในเครื่องบนเซิร์ฟเวอร์ได้

ตรวจสอบปลั๊กอิน WordPress หลักที่ใช้ประโยชน์ในปี 2018 ด้วย

2. ช่องโหว่ปลั๊กอินแกลเลอรี NextGEN

NextGen Gallery หนึ่งในปลั๊กอิน Gallery ที่ได้รับความนิยมมากที่สุดใน WordPress CMS ถือว่าเสี่ยงต่อการถูกแฮ็กซึ่งทำให้ผู้เยี่ยมชมสามารถขโมยข้อมูลรหัสผ่านและคีย์ลับจากฐานข้อมูลได้ ด้วยการติดตั้งมากกว่า 1 ล้านครั้ง ข้อบกพร่องอยู่ในรูปแบบของข้อผิดพลาดการฉีด SQL ทำให้สามารถแทรกอินพุตที่มีลักษณะที่เป็นอันตรายลงใน WordPress แบบสอบถาม SQL ที่เตรียมไว้ นอกจากนี้ ภายใต้เงื่อนไขบางประการ ผู้โจมตีสามารถป้อนคำสั่งไปยังฐานข้อมูลส่วนหลังของเซิร์ฟเวอร์ได้

มี 2 สถานการณ์การโจมตีที่มีช่องโหว่นี้:

- เจ้าของไซต์ WordPress เปิดใช้งานตัวเลือก NextGEN Basic TagCloud Gallery บนไซต์ของเขา :คุณลักษณะนี้ช่วยให้เจ้าของไซต์สามารถแสดงแกลเลอรี่ภาพที่ผู้ใช้สามารถนำทางโดยใช้แท็ก ในขณะเดียวกันก็แก้ไข URL ของไซต์เมื่อผู้ใช้นำทางผ่านภาพถ่าย เนื่องจากมีการล้างอินพุตที่ไม่เหมาะสมในพารามิเตอร์ URL ผู้โจมตีสามารถแก้ไขพารามิเตอร์ลิงก์และแทรกคำสั่ง SQL ที่ปลั๊กอินจะดำเนินการเมื่อโหลด URL ที่มีรูปแบบไม่ถูกต้อง

- เมื่อเจ้าของเว็บไซต์เปิดไซต์ของตนเพื่อส่งโพสต์บล็อก: ในกรณีนี้ ผู้โจมตีสามารถแทรกโค้ด NextGEN Gallery ที่เป็นอันตรายได้ เนื่องจากสามารถสร้างบัญชีบนไซต์และส่งบล็อกโพสต์/บทความเพื่อตรวจสอบได้ รหัสที่เป็นอันตรายจะอนุญาตให้เขาเข้าถึงฐานข้อมูลภายในและการสูญเสียข้อมูลส่วนบุคคลทั้งนี้ขึ้นอยู่กับทักษะของผู้โจมตี

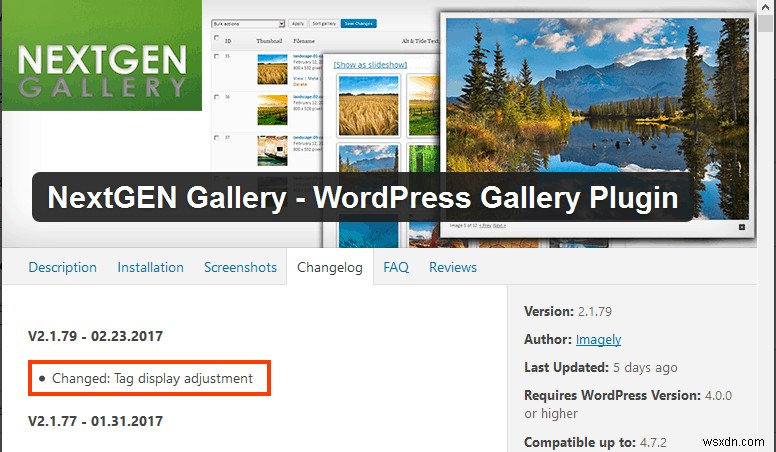

อย่างไรก็ตาม ช่องโหว่ดังกล่าวได้รับการแก้ไขแล้วใน NextGEN Gallery เวอร์ชัน 2.1.79 บันทึกการเปลี่ยนแปลง NextGEN Gallery บนที่เก็บปลั๊กอิน WordPress ระบุว่า "เปลี่ยนแล้ว:การปรับการแสดงแท็ก"

3. ข้อบกพร่อง Neosense เวอร์ชัน 1.7

ในปี 2559 เทมเพลตธุรกิจ Neosense v1.7 ถูกค้นพบโดยมีช่องโหว่ซึ่งผู้โจมตีสามารถอัปโหลดไฟล์ที่เป็นอันตรายไปยังไซต์ที่ทำงานบนธีมนี้ได้ วิธีนี้ทำให้ผู้โจมตีสามารถควบคุมไซต์ได้โดยไม่ได้รับอนุญาตจากผู้ใช้เพียงแค่อัปโหลดไฟล์โดยใช้ Curl และเรียกใช้ทันทีโดยใช้ URL นั้น

DynamicPress ผู้เผยแพร่ธีมของ WordPress เชื่อมโยงช่องโหว่นี้เพื่อใช้โอเพ่นซอร์สโค้ด “qquploader” ซึ่งเป็นตัวอัปโหลดไฟล์บน Ajax ที่ได้รับการติดตั้งโดยไม่มีการรักษาความปลอดภัยใดๆ การใช้ประโยชน์จากสิ่งนี้ ผู้โจมตีสามารถอัปโหลดสคริปต์ PHP ที่เป็นอันตรายที่มีนามสกุล .php หรือ .phtml ไปยังไดเร็กทอรีดาวน์โหลดของไซต์ และเข้าถึงไดเร็กทอรีอัปโหลดได้

อย่างไรก็ตาม ช่องโหว่นี้ได้รับการแก้ไขแล้วในเวอร์ชันถัดไป Neosense v 1.8

4. FancyBox

Fancybox หนึ่งในปลั๊กอิน WordPress ที่ได้รับความนิยมมากที่สุดที่ใช้โดยเว็บไซต์หลายพันแห่งเพื่อแสดงรูปภาพ เนื้อหา HTML และมัลติมีเดียถือว่ามีข้อบกพร่องหลังจากพบช่องโหว่ที่สำคัญแบบ zero-day ช่องโหว่ดังกล่าวทำให้ผู้โจมตีใส่ iframe ที่เป็นอันตราย (หรือสคริปต์/เนื้อหาแบบสุ่ม) ลงในเว็บไซต์ที่มีช่องโหว่ ซึ่งเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์ '203koko'

การเข้าถึงของช่องโหว่นี้สามารถตัดสินได้จากข้อเท็จจริงที่ว่าเว็บไซต์เกือบ 70 ล้านแห่งที่ใช้ WordPress เกือบครึ่งหนึ่งใช้ปลั๊กอินนี้ อย่างไรก็ตาม ปลั๊กอินสองเวอร์ชันได้รับการเผยแพร่หลังจากนั้นไม่นานเพื่อแก้ไขข้อบกพร่องนี้

5. ช่องโหว่ของ TimThumb

ไลบรารีการปรับขนาดภาพ WordPress ที่เรียกว่า TimThumb ได้ทิ้งปลั๊กอิน WordPress จำนวนมากที่เสี่ยงต่อการโจมตีที่เป็นอันตราย ปลั๊กอินยอดนิยมที่มีช่องโหว่เนื่องจากปัญหานี้ ได้แก่ TimThumb, WordThumb, WordPress Gallery Plugin และ IGIT Posts Slider และอื่น ๆ อีกมากมาย

ช่องโหว่ดังกล่าวทำให้ผู้โจมตีสามารถรันโค้ด PHP จากระยะไกลบนเว็บไซต์ที่ได้รับผลกระทบได้ เมื่อเสร็จแล้ว ผู้โจมตีสามารถประนีประนอมเว็บไซต์ในแบบที่เขาต้องการ

ตัวอย่างของคำสั่งที่ใช้แฮ็กเกอร์เพื่อสร้าง ลบ และแก้ไขไฟล์ใดๆ บนเซิร์ฟเวอร์ของคุณ ได้แก่ช่องโหว่นี้ได้รับการแก้ไขในภายหลังในการอัปเดต

6. WP มือถือเครื่องตรวจจับ

เว็บไซต์กว่า 10,000 แห่งใช้ปลั๊กอิน WordPress ชื่อ WP Mobile Detector ซึ่งกลับกลายเป็นว่ามีข้อบกพร่อง

ช่องโหว่นี้สามารถใช้ประโยชน์ได้โดยใช้สคริปต์ที่เรียกว่าสคริปต์ resize.php ซึ่งทำให้ผู้โจมตีจากระยะไกลสามารถอัปโหลดไฟล์ตามอำเภอใจไปยังเว็บเซิร์ฟเวอร์ได้ ไฟล์เหล่านี้อาจทำหน้าที่เป็นแบ็คดอร์สคริปต์ หรือที่เรียกว่า Web Shells ซึ่งช่วยให้สามารถเข้าถึงเซิร์ฟเวอร์ลับๆ และมีพลังในการฉีดโค้ดที่เป็นอันตรายลงในหน้าเว็บที่ถูกต้อง

หากต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับวิธีรักษาความปลอดภัยให้กับไซต์ WordPress ที่เพิ่งติดตั้งใหม่ โปรดไปที่คำแนะนำที่ครอบคลุมเกี่ยวกับการรักษาความปลอดภัย WordPress

ติดต่อ Astra เพื่อให้การปกป้องสูงสุดแก่เว็บไซต์ wordpress ของคุณ