ผลการค้นหาเว็บไซต์ของคุณแสดงข้อความภาษาญี่ปุ่นหรือไม่ ถ้าใช่ คุณอาจตกเป็นเป้าหมายของ Japanese SEO Spam หรือ Japanese Keyword Hack เจ้าของเว็บไซต์จำนวนมากติดต่อเราด้วยความกังวลเกี่ยวกับการโจมตีประเภทนี้ หากต้องการค้นหาว่ามันคืออะไรและจะแก้ไขได้อย่างไร อ่านต่อ!

แฮ็กคีย์เวิร์ดภาษาญี่ปุ่นหรือสแปม SEO ของญี่ปุ่นคืออะไร

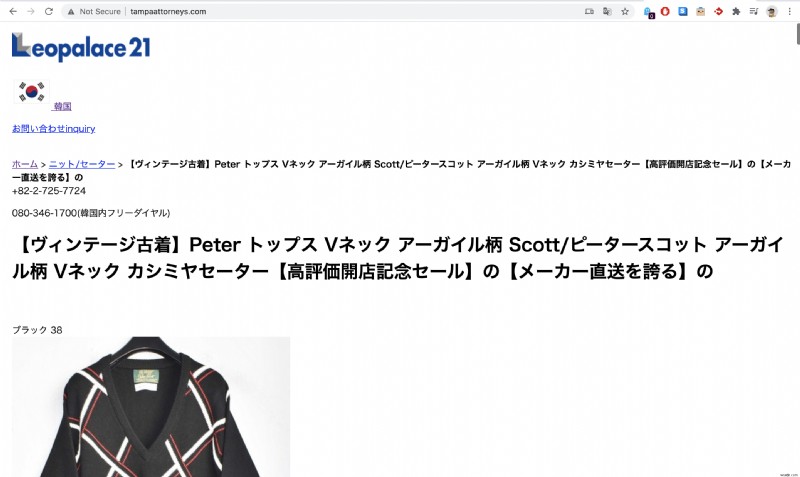

ใน แฮ็คคีย์เวิร์ดภาษาญี่ปุ่น ข้อความภาษาญี่ปุ่นที่สร้างขึ้นโดยอัตโนมัติจะเริ่มปรากฏบนไซต์ของคุณ เทคนิค SEO หมวกดำโดยเฉพาะนี้จี้ผลการค้นหาของ Google โดยแสดงคำภาษาญี่ปุ่นในชื่อและคำอธิบาย ของเพจที่ติดไวรัส เกิดขึ้นเมื่อหน้าเว็บต่างๆ แสดงต่อเครื่องมือค้นหาและผู้เข้าชมปกติ การโจมตีนี้เรียกอีกอย่างว่า “การแฮ็กคีย์เวิร์ดภาษาญี่ปุ่น “, “สแปม SEO ของญี่ปุ่น “, “ตรวจพบสแปมที่รู้จัก:spam-seo?japanese.0 ” หรือ “สแปมสัญลักษณ์ญี่ปุ่น” .

เมื่อใช้ระบบจัดการเนื้อหา (CMS) เช่น OpenCart, Magento, Drupal หรือ WordPress คุณจะพบหน้า SEO Spam ของญี่ปุ่นที่สร้างขึ้นโดยอัตโนมัติ หน้าเหล่านี้มีลิงค์พันธมิตรไปยังร้านค้าที่ขายสินค้าแบรนด์ปลอม ผลิตภัณฑ์ญี่ปุ่นเหล่านี้ 'สแปม' เพื่อเพิ่มรายได้และได้รับประโยชน์จากลิงก์ขาออกจากไซต์ของคุณ

สาเหตุของการแฮ็กคีย์เวิร์ดภาษาญี่ปุ่น

อาจมีสาเหตุหลายประการที่ทำให้การแฮ็กภาษาญี่ปุ่นปรากฏบนไซต์ของคุณ ที่พบมากที่สุดคือ:

เวอร์ชัน CMS ที่ล้าสมัย

หากคุณดูสถิติที่น่าตกใจเหล่านี้ คุณจะรู้ว่า CMS ที่ล้าสมัยเป็นสาเหตุอันดับหนึ่งที่เว็บไซต์ของคุณอาจถูกแฮ็ก แฮกเกอร์มักมุ่งเป้าไปที่ช่องโหว่หรือช่องโหว่ที่มีอยู่ในซอฟต์แวร์ แม้ว่านักพัฒนา CMS จะปล่อยแพตช์ความปลอดภัยเป็นประจำ แต่เจ้าของเว็บมักเพิกเฉยต่อแพตช์เหล่านี้และระงับการอัปเดต ช่องโหว่ด้านความปลอดภัยที่ไม่ได้รับการแก้ไขเหล่านี้กลายเป็นสาเหตุของการแฮ็กคีย์เวิร์ดภาษาญี่ปุ่นในภายหลัง

ปลั๊กอินของบุคคลที่สาม

ปลั๊กอินบางตัวอาจไม่ปลอดภัย และแน่นอนว่าไม่ใช่ทุกปลั๊กอินที่ได้รับการดูแลและอัปเดตเป็นประจำ ดังนั้น คุณอาจต้องการตรวจสอบปลั๊กอินก่อนทำการติดตั้ง ยังเป็นความคิดที่ดีที่จะจำกัดการใช้ปลั๊กอินของบุคคลที่สาม หากคุณถูกบังคับให้ใช้ ให้ตรวจสอบการอัปเดต บทวิจารณ์ และการสนับสนุนล่าสุด ปลั๊กอินที่มีข้อบกพร่องเป็นอีกเป้าหมายหนึ่งสำหรับการแฮ็กคีย์เวิร์ดภาษาญี่ปุ่น

เปิดใช้งานการเรียกดูไดเรกทอรี

การเรียกดูไดเรกทอรีที่เปิดใช้งานช่วยให้แฮ็กเกอร์ดึงรายละเอียดของไดเรกทอรีของคุณด้วยการค้นหาออนไลน์อย่างง่าย ผลลัพธ์อาจเป็นอันตรายต่อเว็บไซต์ของคุณ พวกเขาสามารถใช้ข้อมูลนี้เพื่อดำเนินการแฮ็คคีย์เวิร์ดภาษาญี่ปุ่นได้ ดังนั้น ตรวจสอบให้แน่ใจเสมอว่าได้ปิดการใช้งานการเรียกดูไดเรกทอรีของคุณ

การอนุญาตไฟล์ที่ไม่เหมาะสม

สิทธิ์ของไฟล์มีความสำคัญมาก เนื่องจากเป็นการระบุว่าใครสามารถอ่าน เขียน และดำเนินการได้ การมีสิทธิ์ใช้ไฟล์ที่ไม่เหมาะสมเป็นช่องโหว่ด้านความปลอดภัยอีกช่องหนึ่ง โดยทั่วไป การตั้งค่าการอนุญาตที่ 644 สำหรับไฟล์และ 755 สำหรับไดเร็กทอรีถือว่าดีที่สุด – ตามที่ WordPress Codex แนะนำ นอกจากนี้ การอนุญาตที่แนะนำสำหรับไฟล์ที่มีความละเอียดอ่อน เช่น ไฟล์ config.php และโฟลเดอร์เนื้อหา คือ 400/440

การแฮ็กคีย์เวิร์ดภาษาญี่ปุ่น – การค้นหาผลลัพธ์สแปม SEO

1. สแปม SEO ของญี่ปุ่น:ระบุหน้าที่ติดไวรัสโดยใช้ Google Search

คุณสามารถค้นพบหน้าดังกล่าวได้โดยค้นหา site:[your site root URL] japan ในการค้นหาของ Google

ถัดไป ดูผลการค้นหาบางส่วนเพื่อดูว่าคุณพบ URL ที่ดูน่าสงสัยหรือไม่ เหล่านี้เป็นหน้าที่จัดทำดัชนีโดย Google ที่มีคำว่า 'ญี่ปุ่น' หากคุณสังเกตเห็นหน้าเว็บที่มีอักขระภาษาญี่ปุ่นในชื่อหรือคำอธิบาย แสดงว่าเว็บไซต์ของคุณอาจติดไวรัส

เมื่อเร็วๆ นี้ วิศวกรของเราได้เจอเว็บไซต์ที่มีภาษาญี่ปุ่นเต็มหน้าแรก! นี่เป็นสัญญาณที่แน่ชัดว่าคุณตกเป็นเป้าหมายของการโจมตีครั้งนี้ คุณควรขอความช่วยเหลือจากผู้เชี่ยวชาญหากคุณประสบปัญหานี้:

2. ยืนยันใน Google Search Console

ใน Google Search Console ของคุณ (ก่อนหน้านี้เรียกว่า Google Webmaster Tools) ให้ไปที่ Security Issues Tool ในแถบด้านข้างทางซ้าย

3. สแปม SEO ของญี่ปุ่น:ดึงข้อมูลเหมือนเป็น Google เพื่อตรวจสอบ "การปิดบัง"

เมื่อคุณไปที่หน้าใด ๆ ที่ถูกแฮ็กเหล่านี้ คุณอาจเห็น "ไม่พบหน้า 404" ซึ่งบ่งชี้ว่าหน้าเว็บนั้นไม่มีอยู่จริง ระวัง แฮ็กเกอร์อาจใช้เทคนิคที่เรียกว่าการปิดบัง ตรวจสอบการปิดบังโดยใช้เครื่องมือ “ดึงข้อมูลเหมือนเป็น Google” ใน Google Search Console ของคุณ

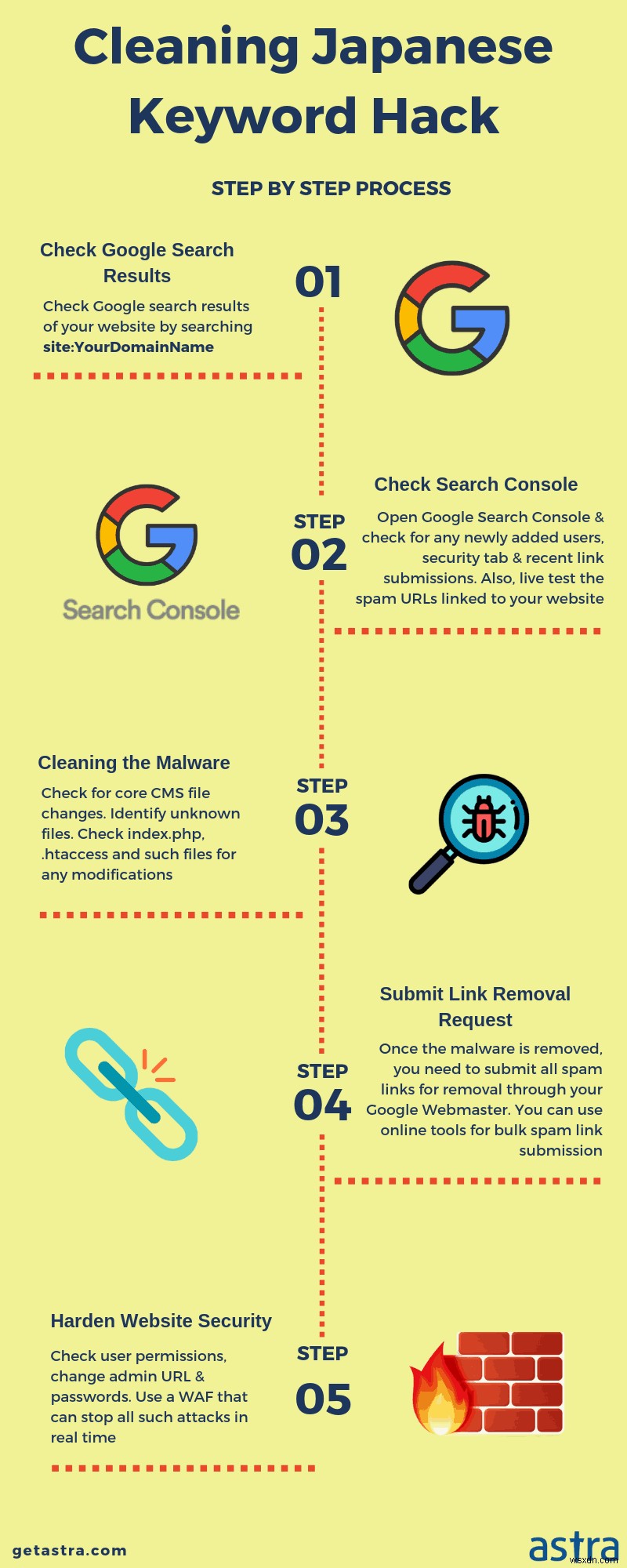

วิธีแก้ไขการแฮ็กคีย์เวิร์ดภาษาญี่ปุ่น

1. สำรองข้อมูลเว็บไซต์ของคุณก่อนทำความสะอาด

ก่อนที่จะเริ่มกระบวนการล้างมัลแวร์ WordPress คุณควรสำรองข้อมูลไซต์ปัจจุบันของคุณเสียก่อน ในกรณีที่เกิดข้อผิดพลาด คุณสามารถกู้คืนเวอร์ชันนี้ได้ ตรวจสอบให้แน่ใจว่าได้ใช้ไฟล์สำรองในรูปแบบที่บีบอัด เช่น ไฟล์ .zip

2. ลบบัญชีผู้ใช้ที่สร้างขึ้นใหม่ใน Search Console

ตรวจสอบแท็บ "ผู้ใช้และเจ้าของทรัพย์สิน" - นี่คือที่ที่คุณสามารถตรวจสอบได้ว่าแฮ็กเกอร์มีสิทธิ์เข้าถึงไซต์ของคุณโดยผู้ดูแลระบบหรือไม่ หากคุณจำผู้ใช้ไม่ได้หรือเห็นกิจกรรมที่น่าสงสัย ให้เพิกถอนการเข้าถึงทันที แฮ็กเกอร์เพิ่มบัญชี Gmail ที่เป็นสแปมเป็นผู้ดูแลระบบ เพื่อให้พวกเขาสามารถเปลี่ยนแปลงการตั้งค่าเว็บไซต์ของคุณ เช่น แผนผังเว็บไซต์และการกำหนดเป้าหมายตามภูมิศาสตร์

3. เรียกใช้การสแกนมัลแวร์

สแกนเว็บเซิร์ฟเวอร์ของคุณเพื่อหามัลแวร์และไฟล์ที่เป็นอันตราย คุณสามารถใช้เครื่องมือ "Virus Scanner" ใน cPanel ที่โฮสต์เว็บของคุณให้มา หรือรับโปรแกรมล้างมัลแวร์จากผู้เชี่ยวชาญด้วย Astra Pro Plan

4. ตรวจสอบไฟล์ .htaccess

แฮกเกอร์มักใช้ .htaccess ไฟล์เพื่อเปลี่ยนเส้นทางผู้ใช้และเครื่องมือค้นหาไปยังหน้าที่เป็นอันตราย ตรวจสอบเนื้อหาของ .htaccess ไฟล์จากข้อมูลสำรองของคุณในเวอร์ชันล่าสุดที่สะอาดหมดจด หากคุณพบรหัสที่น่าสงสัย ให้แสดงความคิดเห็นโดยใส่อักขระ '#' ไว้หน้ากฎ

5. คัดลอกสตริงการเชื่อมต่อฐานข้อมูลการกำหนดค่า WordPress

wp-configของคุณ file เป็นไฟล์กำหนดค่าของเว็บไซต์ของคุณและเป็นที่ต้องการของแฮกเกอร์อย่างชัดเจน ในกรณีของการแฮ็ก ผู้โจมตีสามารถแทรกเนื้อหาที่เป็นอันตรายในไฟล์นี้ได้เช่นกัน อย่าลืมสแกนไฟล์นี้อย่างละเอียดและลบเนื้อหาที่ไม่คุ้นเคยเพื่อลบสแปม SEO ของญี่ปุ่นออกจากเว็บไซต์ของคุณ

อย่างไรก็ตาม การแก้ไข wp-config อาจสร้างความยุ่งเหยิงหากคุณลบสิ่งที่สำคัญโดยไม่รู้ตัว ดังนั้น แม้ว่าคุณจะแก้ไขมัน คุณสามารถคัดลอกสตริงการเชื่อมต่อฐานข้อมูล WordPress ของคุณ และสร้างไฟล์ใหม่ทั้งหมดได้ จากนั้นลบไฟล์ wp-config ที่ติดไวรัส คำเตือน – การแก้ไขไฟล์ wp-config อย่างไม่ถูกต้องอาจทำให้เว็บไซต์ของคุณล่มได้ ดังนั้นโปรดใช้ความระมัดระวัง!

6. ตรวจสอบไฟล์ที่แก้ไขล่าสุด

คุณสามารถค้นหาไฟล์ที่แก้ไขล่าสุดได้โดยทำตามขั้นตอนเหล่านี้:

– ลงชื่อเข้าใช้เว็บเซิร์ฟเวอร์ของคุณผ่าน SSH

– ดำเนินการคำสั่งต่อไปนี้เพื่อค้นหาไฟล์ที่แก้ไขมากที่สุด

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r

หากคุณเป็นลูกค้า Astra คุณจะได้รับอีเมลแจ้งเกี่ยวกับการเปลี่ยนแปลงไฟล์ที่เป็นอันตราย

7. แทนที่ไฟล์หลัก ไฟล์ปลั๊กอิน และไฟล์ธีม

คุณสามารถแทนที่ไฟล์หลักที่ติดไวรัสด้วยไฟล์เวอร์ชันดั้งเดิมได้จาก WordPress.org หลังจากดาวน์โหลดไฟล์และไดเร็กทอรีเวอร์ชันใหม่และอัปเดตแล้ว คุณสามารถลบไฟล์ที่เก่ากว่าได้

8. ตรวจสอบไดเรกทอรีอัปโหลดของคุณ

ตรวจสอบ wp-content/uploads . ของคุณ ไดเร็กทอรีสำหรับไฟล์ที่มีนามสกุลอยู่ในบัญชีดำ เช่น .php, .js และ .ico หากคุณพบไฟล์ดังกล่าว ให้ตรวจสอบเนื้อหาสำหรับอักขระเช่น base64_decode, rot13, eval, strrev, gzinflate เป็นต้น กำจัดไฟล์ที่ไฟล์ดังกล่าวทั้งหมดอาจเป็นอันตรายได้

9. ตรวจสอบแผนผังเว็บไซต์

แฮ็กเกอร์อาจแก้ไขหรือเพิ่มแผนผังเว็บไซต์ใหม่เพื่อสร้างดัชนีหน้าสแปม SEO ของญี่ปุ่นอย่างรวดเร็ว หากคุณสังเกตเห็นลิงก์ที่น่าสงสัยในแผนผังเว็บไซต์ ให้อัปเดตไฟล์หลัก CMS ของคุณอย่างรวดเร็วจากข้อมูลสำรองล่าสุดที่ทราบทั้งหมด

10. ป้องกันการโจมตีในอนาคตด้วยไฟร์วอลล์เว็บไซต์

เช่นเดียวกับการแฮ็กคีย์เวิร์ดภาษาญี่ปุ่น การโจมตีด้วยสแปม SEO ที่คล้ายกันอีกวิธีหนึ่งใน WordPress คือการโจมตีทางเภสัชกรรม ซึ่งแสดงผลิตภัณฑ์ยาที่เป็นสแปม เช่น ไวอากร้า, เซียลิส ฯลฯ บนชื่อหรือ URL SEO ของเว็บไซต์ของคุณ ตัวเลือกที่ดีในการป้องกันการติดเชื้อดังกล่าวคือการใช้ไฟร์วอลล์เว็บไซต์ Security Suite ของเราช่วยรักษาความปลอดภัยให้กับเว็บไซต์ของคุณโดยอัตโนมัติและซอฟต์แวร์แพตช์เสมือนโดยป้องกันไม่ให้คำขอที่เป็นอันตรายเข้าถึงเว็บไซต์ของคุณ

ผลกระทบของการแฮ็กคีย์เวิร์ดภาษาญี่ปุ่นที่มีต่อ SEO และการเข้าชมเว็บไซต์ของคุณ

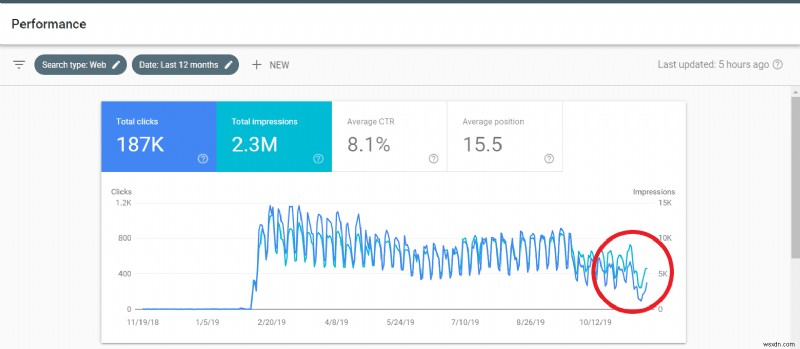

การโจมตีทางไซเบอร์นั้นน่ากลัว – แต่ผลที่ตามมาของพวกมันกลับมีมากกว่านั้น เราทำการศึกษาเล็กน้อยบนเว็บไซต์ของลูกค้ารายหนึ่งเพื่อดูผลกระทบที่การแฮ็กคีย์เวิร์ดภาษาญี่ปุ่นมีต่อเว็บไซต์ของตน

เราตรวจสอบเว็บไซต์เป็นเวลาหลายวันหลังจากการแฮ็ก และนี่คือสิ่งที่เราเห็น:

ปริมาณการใช้เว็บไซต์ลดลงอย่างมากในตอนท้ายเมื่อถูกแฮ็กเมื่อเดือนพฤศจิกายนที่ผ่านมา ข้อมูลในภาพด้านบนกินเวลาหนึ่งปีและการจราจรไม่เคยลดลงเหมือนในเดือนพฤศจิกายน

คู่มือที่เกี่ยวข้อง – การลบ WordPress Hack

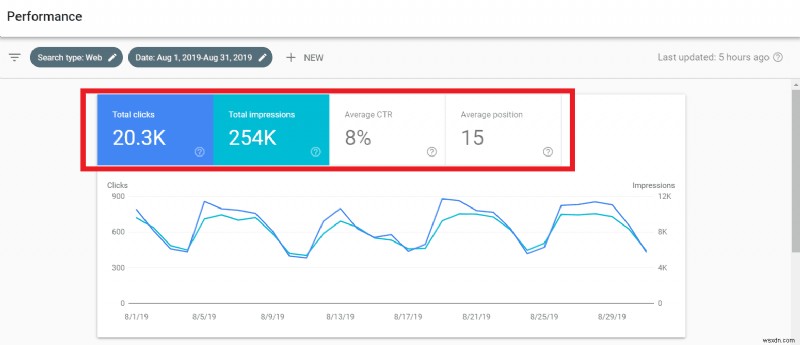

จากนั้น เราจึงจำกัดการค้นหาให้แคบลงเฉพาะข้อมูลของเดือนที่ถูกแฮ็ก ซึ่งเราเปรียบเทียบกับเดือนสิงหาคม ซึ่งเราเลือกเนื่องจากไม่มีการอัปเดตที่สำคัญของ Google ในเดือนนั้น

รูปภาพต่อไปนี้แสดงข้อมูลของเว็บไซต์ตั้งแต่วันที่ 1 ส.ค. 2019 ถึง 31 ส.ค. 2019 อย่างที่คุณเห็น จำนวนคลิกทั้งหมด =20.3k การแสดงผล =254k CTR เฉลี่ย =8% และอันดับเฉลี่ย =15 ในเดือนสิงหาคม สังเกตกราฟด้วย ยอดและร่องน้ำมีพฤติกรรมเหมือนกันตลอดทั้งเดือน

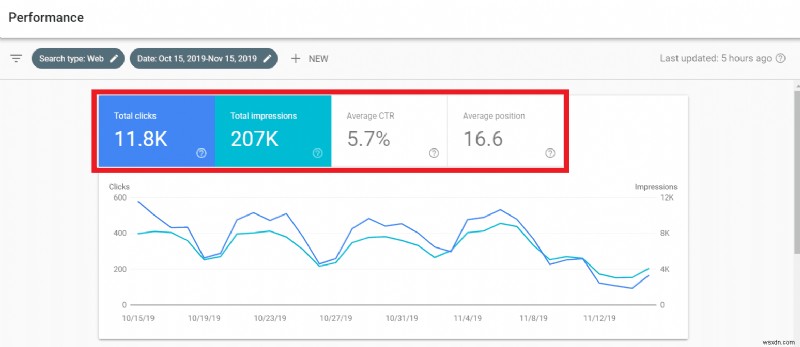

หลังจากที่เว็บไซต์ถูกแฮ็กในเดือนพฤศจิกายน นี่คือสิ่งที่ข้อมูลถูกแปลงเป็น:

เห็นได้ชัดว่าทุกอย่างลดลง จำนวนคลิกทั้งหมดถึง 11.8k, การแสดงผลถึง 207k, CTR เฉลี่ยถึง 5.7%, อันดับเฉลี่ยถึง 16.6

เมื่อเราจำกัดการวิจัยให้แคบลงเพื่อติดตามเฉพาะวันที่ไซต์ถูกแฮ็ก นี่คือสิ่งที่เราได้รับ:

CTR แสดงการลดลงเกือบ 50% ในขณะที่อันดับเฉลี่ยก็ลดลง 2 ตำแหน่งเช่นกัน

แฮ็คคีย์เวิร์ดภาษาญี่ปุ่นมีผลยาวนานกับเว็บไซต์ แม้ว่าคุณจะพร้อมท์ในการรักษาเว็บไซต์ของคุณจากการแฮ็ก SEO ของเว็บไซต์ก็ได้รับความนิยม ในฐานะเจ้าของเว็บไซต์ ฉันไม่จำเป็นต้องบอกคุณว่าความพยายามในการสร้าง SEO และชื่อเสียงของเว็บไซต์ใหม่นั้นยิ่งใหญ่มาก

ถ้าไม่อยากเผชิญชะตากรรมเช่นนี้ ก็อย่าพึ่งชะตากรรม! ลงทุนและดื่มด่ำ

ลงทุนในการปกป้องเว็บไซต์เชิงรุกในขณะที่ทุกอย่างดูน่าเบื่อหน่าย ดื่มด่ำกับกิจวัตรการรักษาความปลอดภัยมาตรฐานสำหรับเว็บไซต์ของคุณ ไฟร์วอลล์และปลั๊กอินความปลอดภัยเป็นโซลูชันที่ผ่านการทดสอบแล้วว่าช่วยปกป้องเว็บไซต์ของคุณได้มาก

เนื่องจากสแปม SEO ของญี่ปุ่น (แฮ็กคำสำคัญภาษาญี่ปุ่น) เป็นที่แพร่หลาย เราจึงได้สร้างวิดีโอสั้นๆ เกี่ยวกับเรื่องนี้ซึ่งคุณอาจพบว่ามีประโยชน์:

เกี่ยวกับ Astra Security Suite

Astra เป็นชุดความปลอดภัยบนเว็บที่จำเป็นสำหรับคุณ เราให้การรักษาความปลอดภัยเชิงรุกสำหรับเว็บไซต์ของคุณที่ใช้งาน CMS ยอดนิยม เช่น WordPress, OpenCart, Magento เป็นต้น