WordPress เป็นหนึ่งใน CMS ยอดนิยมที่ใช้สร้างเว็บไซต์และร้านค้าอีคอมเมิร์ซ อย่างไรก็ตาม ความนิยมของมันทำให้เป็นเป้าหมายบ่อยครั้งสำหรับแฮ็กเกอร์และนักส่งสแปม SEO แฮกเกอร์กำหนดเป้าหมายไซต์ที่ใช้ WordPress ด้วยการโจมตีมัลแวร์ประเภทต่างๆ และการพยายามแฮ็กข้อมูล เทคนิคการแฮ็กที่พบบ่อยที่สุดวิธีหนึ่งที่พวกเขาใช้คือพยายามจัดการดัชนีการค้นหาเพื่อรวมเนื้อหาที่ไม่สมควรในตำแหน่งการค้นหาที่โดดเด่น เทคนิค Black Hat SEO (แฮ็ก) นี้ถูกขนานนามว่า ‘WordPress Pharma hack หรือ SEO Spam ‘.

เหตุใดแฮกเกอร์จึงกำหนดเป้าหมายไซต์ WordPress ด้วย Pharma Hack

คำตอบนั้นง่าย การค้นหาออนไลน์เป็นแหล่งสำคัญของการอ้างอิงที่มีคุณค่า และการแฮ็ก SEO เป็นวิธีที่ง่ายที่สุดในการบรรลุเป้าหมายนี้โดยไม่ต้องทำงานที่จำเป็น มันรักษาความปลอดภัยให้กับแฮกเกอร์ในสถานที่ที่ถูกกฎหมายใน SERP โดยการแฮ็คเข้าสู่ไซต์ที่มีอำนาจสูงและติดพวกเขาด้วยแฮ็คการเปลี่ยนเส้นทางสแปม การโจมตีดังกล่าวเมื่อเร็วๆ นี้ “Pharma Hack” หรือ “Pharma SEO Spam” ค่อนข้างคล้ายกับการโจมตีแบบฉีดลิงก์สแปมที่เปิดเผย และพบว่าเป็นหนึ่งในเทคนิค Black Hat SEO ที่พบบ่อยที่สุดที่แฮ็กเกอร์ใช้

Pharma Hack คืออะไร

Pharma hack เป็นการติดมัลแวร์ประเภทหนึ่งที่ติดเว็บไซต์ WordPress ซึ่งนำไปสู่ไซต์ที่ถูกต้องเพื่อเปลี่ยนเส้นทางไปยังหน้าสแปมที่แสดงโฆษณาที่จำหน่ายสินค้าแบรนด์ที่ซ้ำกันของยาผิดกฎหมาย เช่น ไวอากร้าและเซียลิส บางครั้งอาจมีการติดเชื้อในผลิตภัณฑ์ยาประเภทอื่นๆ ด้วย อย่างไรก็ตาม ไวอากร้าและเซียลิสเป็นเรื่องธรรมดาที่สุด

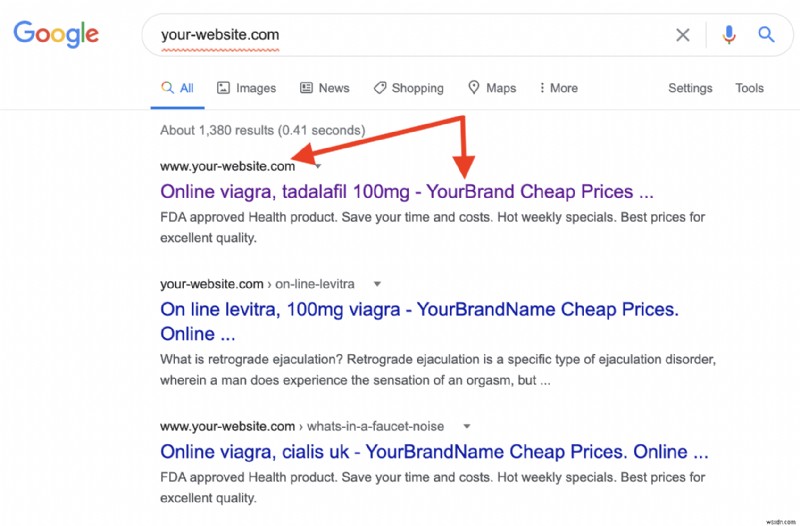

ในหนึ่งในแฮ็ก WordPress Pharma ล่าสุด เรายังเห็นการแฮ็กในเวอร์ชันที่ซับซ้อนอีกด้วย ในเวอร์ชันนี้ แฮกเกอร์ปรับแต่งผลการค้นหาของ Google ด้วยชื่อเว็บไซต์ในชื่อ สิ่งนี้ทำให้ผู้คนเชื่อว่าเว็บไซต์ที่ถูกกฎหมายนั้นเกี่ยวกับผลิตภัณฑ์ยาอย่างแท้จริง

วิธีค้นหาว่าไซต์ WordPress ของคุณติด Pharma Hack

สแปม SEO นั้นตรวจจับได้ยากเพราะเว็บมาสเตอร์ไม่สามารถมองเห็นได้โดยตรง นักส่งสแปมทำทุกอย่างเพื่อซ่อนงานของตน โดยปฏิบัติตามแนวทางปฏิบัติ เช่น "การปิดบัง" อย่างไรก็ตาม มีหลายวิธีที่คุณสามารถตรวจสอบได้ว่าเว็บไซต์ของคุณติดไวรัส Pharma hack หรือไม่ อ่านต่อไปเพื่อค้นหาวิธีค้นหาแฮ็ค WordPress ฟาร์มา:

วิธีที่ 1:ตรวจสอบกับ Google Search

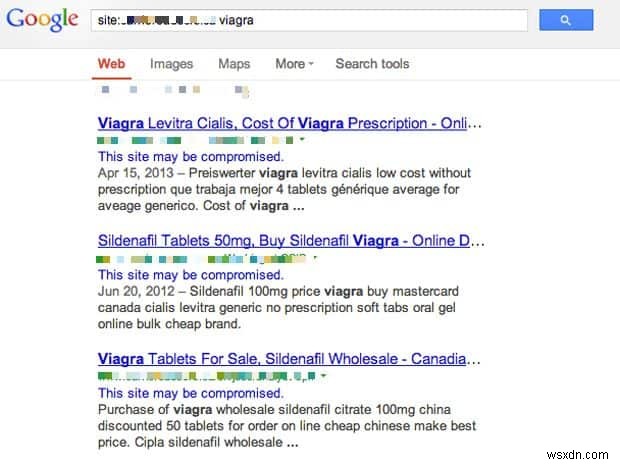

รายชื่อเว็บไซต์ที่ได้รับผลกระทบสามารถแสดงได้โดยการค้นหาของ Google ด้วยคำหลักเช่น ไวอากร้า wp-page . แต่เนื่องจากนโยบายสำหรับผู้ดูแลเว็บของ Google เว็บไซต์ที่ได้รับผลกระทบจะไม่ปรากฏในหน้าแรก ดังนั้น คุณจะต้องเลื่อนไปที่หน้า 3 หรือ 4 หากเว็บไซต์ของคุณปรากฏในการค้นหา แสดงว่าคุณตกเป็นเหยื่อของ WordPress Pharma Hack หรือ Black Hat SEO Spam อื่นๆ

รายการนี้ไม่เพียงแต่รวมเว็บไซต์ที่ติดไวรัส แต่ยังแสดงเพจปลอมด้วย การคลิกที่หน้าดังกล่าวอาจนำคุณไปยังหน้าอื่นหรือโหลดเนื้อหาในหน้าเดียวกันอันเป็นผลมาจากการติดไวรัส

เพื่อตรวจสอบว่าหน้าใดในเว็บไซต์ของคุณติด ไวอากร้า สแปม SEO . เพิ่มคำหลัก 'ไวอากร้า ' ด้วยชื่อโดเมนของคุณในการค้นหาของ Google เช่น viagra mydomain.com . บางครั้งมีเพียงไม่กี่หน้าบนเว็บไซต์ของคุณเท่านั้นที่ติดไวรัส และคุณมองไม่เห็นหน้าเหล่านั้น การค้นหานี้จะดึงหน้าที่ติดไวรัสออกมา ในกรณีที่พวกเขาเปลี่ยนเส้นทางไปยังเว็บไซต์ที่ขายไวอากร้าและเซียลิส คุณติด SEO สแปม บางครั้งแทนที่จะเปลี่ยนเส้นทาง เนื้อหาจะถูกโหลดบนหน้าเดียวกันอันเป็นผลมาจากการติดไวรัส

วิธีที่ 2:ตรวจสอบผลลัพธ์เป็น Google Bot

ตามที่ระบุไว้ หน้าสแปมเหล่านี้ไม่ปรากฏบนเครื่องมือค้นหา แต่ตัวแทนผู้ใช้บางราย เช่น Googlebot สามารถเห็นได้ ในการดูว่า Googlebot เห็นอะไร คุณสามารถใช้เบราว์เซอร์ User-Agent Switcher คุณสามารถติดตั้งสำหรับ Chrome หรือ Firefox

- ติดตั้งส่วนเสริม User-Agent Switcher ที่คุณชื่นชอบ

- นำทางไปยังหน้าเว็บที่ติดไวรัส

- แก้ไขสตริง User-Agent เป็นรายการใดรายการหนึ่งที่ระบุด้านล่าง:

ก) Mozilla/5.0 (เข้ากันได้ Googlebot/2.1; +http://www.google.com/bot.html)

ข) Googlebot/2.1 (+http://www.google.com/bot.html) - คลิกขวาที่หน้า และดูที่มาของหน้า ซึ่งจะทำให้คุณสามารถดูการเปลี่ยนเส้นทางได้

หมายเหตุ:การเปิดใช้งาน User-Agent Switcher เป็นเวลานานอาจทำให้คุณถูกบล็อกหรือขึ้นบัญชีดำจากเว็บไซต์ที่รักษาความปลอดภัยอย่างเหมาะสม เนื่องจากคุณจะปรากฏเป็น Googlebot สำหรับพวกเขา

ในทำนองเดียวกัน หากคุณต้องการลบ Pharm hack ในไซต์ Drupal CMS หรือ PHP ให้อ่านคู่มือการแฮ็กยาของ Drupal

กายวิภาคของ WordPress Pharma Hack

เกิดขึ้น

ในการดำเนินการแฮ็คฟาร์มา WordPress ผู้โจมตีจะใช้ประโยชน์จากช่องโหว่ที่รู้จักหรือช่องโหว่ซีโร่เดย์ก่อน ต่อไปนี้คือรายการสิ่งที่อาจผิดพลาดได้ในกรณีดังกล่าวอย่างละเอียดถี่ถ้วน เพื่อให้เข้าใจง่ายขึ้น ตัวอย่างที่พบบ่อยที่สุดคือ:

- การฉีด SQL หรือ XSS เกิดขึ้นเนื่องจากมาตรฐานการเข้ารหัสที่ผิดพลาด เป็นความคิดที่ดีที่จะคอยติดตามสองคนนี้

- บัญชีที่อ่อนแอหรือรหัสผ่าน FTP เป็นสาเหตุสำคัญอันดับสอง เมื่อเร็วๆ นี้ พื้นที่เก็บข้อมูล GitHub ของ Linux Gen ก็ถูกแฮ็กเนื่องจากข้อมูลประจำตัวที่อ่อนแอ

- โดยส่วนใหญ่ การแสดงรายการเนื้อหาและการแสดงข้อผิดพลาดจะเปิดใช้งาน ด้วยเหตุนี้ ไฟล์สำคัญจึงสามารถอ่านได้บนเน็ตอย่างเปิดเผย

- การใช้ปลั๊กอินที่ไม่ได้รับการแก้ไขหรือล้าสมัยเป็นหนึ่งในสาเหตุหลักของการแฮ็ก WordPress ปรับปรุงอยู่เสมอ!

ความคงอยู่

แฮ็คฟาร์มา WordPress ทำงานโดยเปลี่ยนเนื้อหาของไดเรกทอรีราก การโจมตีด้วยสแปมส่วนใหญ่เกิดขึ้นผ่าน /misc โฟลเดอร์และ /includes โฟลเดอร์ ผู้ส่งอีเมลขยะได้รับความคงอยู่ (การเข้าถึงเป็นเวลานาน) โดยวิธีการที่รู้จัก เช่น:

- แก้ไขไฟล์เช่น

index.php, wp-page.php, nav.phpเป็นต้น - เพิ่มหน้าใหม่ เช่น

leftpanelsin.php, cache.phpเป็นต้น - กำลังแก้ไข

xmlrpc.phpเพื่อหลีกเลี่ยงการตรวจจับโดยผู้ดูแลเว็บ - การใช้การเข้ารหัส base64 เพื่อทำให้โค้ดสับสน

- ซ่อนไฟล์สแปมภายใน

/imagesโฟลเดอร์ . โปรแกรมรวบรวมข้อมูลเว็บไม่ได้คาดหวังให้เห็นไฟล์ที่นี่ ดังนั้นมันจึงหลบเลี่ยงการตรวจจับ - เติมจุดต่อท้ายนามสกุลไฟล์ จึงเปลี่ยนชื่อเพจเป็น

.somefileให้ล่องหน - การปิดบัง:การแยกความแตกต่างระหว่างโปรแกรมรวบรวมข้อมูลเว็บตาม user-agent ด้วยเหตุนี้ เนื้อหาที่ Googlebot เห็นจึงแตกต่างจากเนื้อหาที่ผู้ใช้ Mozilla เห็น

- ใช้งาน cron เพื่อแพร่เชื้ออีกครั้ง

ผลลัพธ์

- เว็บไซต์ของคุณสูญเสียชื่อเสียงที่ได้มาอย่างยากลำบากอันเป็นผลมาจากการแสดงโฆษณาไวอากร้าและเซียลิส

- คุณอาจถูก Google ขึ้นบัญชีดำ ซึ่งทำให้การกลับมามีชื่อเสียงยากขึ้น

- ผู้ใช้ของคุณไม่เชื่อถือเว็บไซต์ของคุณ

- อันดับการค้นหาของคุณได้รับความนิยมและลดลง

- เว็บไซต์ของคุณเริ่มสร้างการคลิกสำหรับเว็บไซต์อื่นๆ ที่คุณพยายามอย่างหนักเพื่อให้ได้มา

Google แสดงผลสแปม Pharma สำหรับเว็บไซต์ของคุณใช่หรือไม่ ส่งข้อความถึงเราบนวิดเจ็ตแชท

วิธีแก้ไขการแฮ็ก WordPress Pharma

แฮ็ค WordPress Pharma ถูกซ่อนไว้ ดังนั้น การค้นหาไฟล์ที่ติดไวรัสและการลบออกจึงเป็นงานที่น่าเบื่อและใช้เวลานาน นี่คือสิ่งที่คุณควรทำเพื่อลบแฮ็ก:

1. สำรองข้อมูล

การสร้างการสำรองข้อมูลที่สมบูรณ์ของเว็บไซต์ของคุณเป็นแนวทางปฏิบัติที่แนะนำ อาจมีประโยชน์หากมีสิ่งผิดปกติเกิดขึ้นกับกระบวนการล้างข้อมูล ดังนั้น อย่าลืมเตรียมกลยุทธ์สำรองให้พร้อมเสมอ ข้อมูลสำรองควรมีไฟล์หลัก ฐานข้อมูล และไฟล์ปลั๊กอินและธีมเป็นหลัก

2. สแกนเว็บไซต์ของคุณเพื่อหามัลแวร์

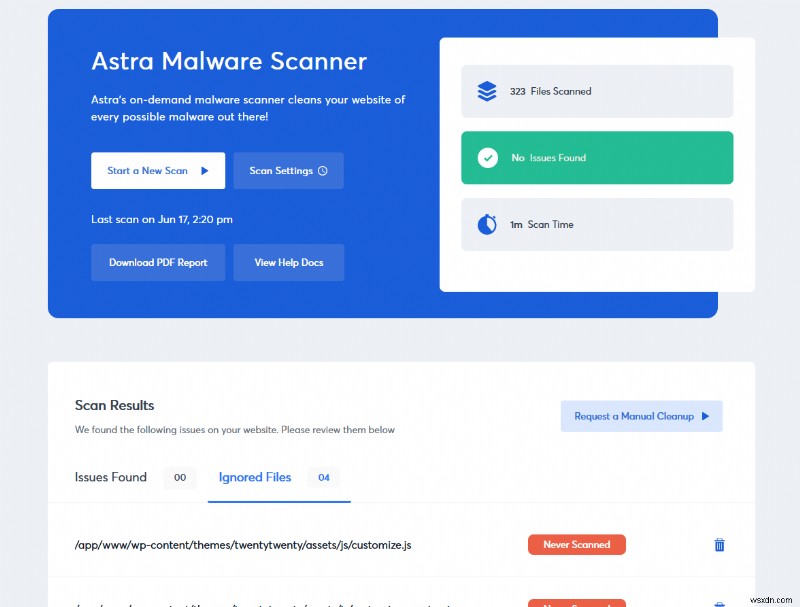

ใช้เครื่องมือสแกนมัลแวร์ออนไลน์ เช่น VirusTotal เพื่อตั้งค่าสถานะการติดไวรัส คุณยังสามารถลองใช้เครื่องสแกนมัลแวร์ของ Astra เพื่อการสแกนที่แม่นยำยิ่งขึ้น การดำเนินการนี้จะตั้งค่าสถานะไฟล์และโค้ดที่เป็นอันตรายทั้งหมดในเว็บไซต์ของคุณภายในไม่กี่นาที และช่วยยกระดับกระบวนการกำจัดมัลแวร์ให้กับคุณ

3. ลบไฟล์ที่ติดไวรัส

เชื่อมต่อกับเซิร์ฟเวอร์โฮสต์ของคุณผ่าน FTP คุณยังสามารถใช้ตัวจัดการไฟล์ จากนั้นไปที่โฟลเดอร์ /wp-contents/ และค้นหาไฟล์ที่ถูกแฮ็กในปลั๊กอิน

ไฟล์ที่ถูกแฮกจะมีคำว่า .class , .cache , .old ในนั้นเพื่ออำพรางเป็นไฟล์ปลั๊กอิน จุด (.) หน้าชื่อไฟล์จะทำให้ไฟล์ถูกซ่อนเว้นแต่จะเลือกตัวเลือก "แสดงไฟล์ที่ซ่อน" นำไฟล์ดังกล่าวออก

4. ล้างไดเร็กทอรีชั่วคราว

ไดเร็กทอรี /wp-contents/temp/ อาจปรากฏขึ้นเนื่องจากการติดไวรัส ไปที่ /wp-contents/temp/ และล้างเนื้อหาในนั้น แฮกเกอร์ใช้โฟลเดอร์ temp และไฟล์ TMP เพื่อหลีกเลี่ยงความเสียหายใดๆ ระหว่างการติดตั้งมัลแวร์

5. ตรวจสอบไฟล์ .htaccess

ไฟล์ .htaccess เป็นไฟล์การกำหนดค่าเซิร์ฟเวอร์ กำหนดวิธีการประมวลผลคำขอของเซิร์ฟเวอร์ แฮกเกอร์ยังใช้พลังของไฟล์เพื่อสร้างแบ็คดอร์ในเว็บไซต์ของคุณ มองหาโค้ดดังนี้:

RewriteEngine On

RewriteCond %{ENV:REDIRECT_STATUS} 200

RewriteRule ^ - [L]

RewriteCond %{HTTP_USER_AGENT} (google|yahoo|msn|aol|bing) [OR] #checks for Google, Yahoo, msn, aol and bing crawler

RewriteCond %{HTTP_REFERER} (google|yahoo|msn|aol|bing)

RewriteRule ^(.*)$ somehackfile.php?$1 [L] #redirects to a hack file

คุณยังสามารถสร้างไฟล์ .htaccess ใหม่ได้

- ไปที่แดชบอร์ด WordPress ของคุณ

- คลิกการตั้งค่า จากนั้นเลือกลิงก์ถาวร

- คลิกบันทึก!

6. ลบโค้ดที่เป็นอันตรายออกจากฐานข้อมูล

ขอแนะนำเป็นอย่างยิ่งให้คุณสร้างข้อมูลสำรองก่อนทำการเปลี่ยนแปลงใดๆ กับฐานข้อมูล หากคุณไม่เคยทำมาก่อน คุณควรทำตอนนี้จริงๆ เพราะขั้นตอนนี้อาจละเอียดอ่อน

สำหรับขั้นตอนนี้ คุณสามารถซื้อบริการกำจัดมัลแวร์แบบมืออาชีพหรือพยายามล้างฐานข้อมูลด้วยตนเอง

- ไปที่ phpMyAdmin

- เลือกฐานข้อมูล

- คลิกที่ตาราง wp_options

- ค้นหารายการที่เป็นอันตรายโดยใช้แท็บค้นหา

รายการที่เป็นอันตรายบางอย่างที่คุณควรค้นหาคือ:

- wp_check_hash

- class_generic_support

- widget_generic_support

- ftp_credentials

- fwp

หมายเหตุ:โปรดระมัดระวังอย่าลบข้อมูลสำคัญออกจากตาราง wp_options เนื่องจากอาจทำให้เว็บไซต์ของคุณทำงานผิดพลาดและขัดข้องได้

หมายเหตุ:หากคุณไม่เชี่ยวชาญด้านเทคโนโลยีมากนัก คุณควรขอความช่วยเหลือจากภายนอก

7. ค้นหาและลบรหัสที่น่าสงสัย

โค้ดที่ดูน่าสงสัยมักเป็นหนึ่งในสาเหตุหลักที่ทำให้เว็บไซต์ WordPress ถูกแฮ็ก โค้ดตัวอย่างอาจมีลักษณะดังนี้:

<ul id="menu">

<li><a href="attackerdomain.com">Something1</a></li>

โค้ดประเภทนี้เปลี่ยนเส้นทางเว็บไซต์ของคุณไปยังโดเมนที่ควบคุมโดยผู้โจมตี ดังนั้นจึงควรตรวจสอบโดเมนที่ไม่คุ้นเคย นี่เป็นหนึ่งในสาเหตุหลักของการแฮ็กฟาร์มา WordPress

บ่อยครั้งที่ผู้โจมตีซ่อนรหัสของตนใน base64 เพื่อหลีกเลี่ยงการตรวจจับ ตัวอย่างเช่น attackerdomain.com จะมีลักษณะเช่น “YXR0YWNrZXJkb21haW4uY29t” ทำให้ตรวจจับได้ยาก เพื่อค้นหาการเข้ารหัส 64 ฐานในไฟล์ คำสั่ง grep มีประโยชน์:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> b64-detections.txt

โค้ดชิ้นนี้โดยทั่วไปจะค้นหาในไฟล์ .php ที่คุณเลือกสำหรับการเข้ารหัส base64 หลังจากนั้นผลลัพธ์จะถูกเก็บไว้ในไฟล์ชื่อ b64-detections.txt สุดท้าย คุณสามารถใช้แหล่งข้อมูลออนไลน์เพื่อถอดรหัสสิ่งเหล่านี้และดูว่าเกิดอะไรขึ้นเบื้องหลัง

8. ล้างไดเร็กทอรีชั่วคราว

ไปที่ /wp-contents/temp/ และล้างเนื้อหา แฮกเกอร์ใช้โฟลเดอร์ temp และไฟล์ TMP เพื่อหลีกเลี่ยงความเสียหายใดๆ ระหว่างการติดตั้งมัลแวร์

9. สแกนหาความแตกต่างของเนื้อหา

คุณสามารถใช้ปลั๊กอินออนไลน์เพื่อสแกนหาการเปลี่ยนแปลงไฟล์ ตัวอย่างของสแกนเนอร์ดังกล่าวคือ Exploit Scanner มันสแกนไฟล์หลักทั้งหมดและไฟล์ของบุคคลที่สามที่อยู่ในที่เก็บอย่างเป็นทางการของ WordPress เพื่อหาชื่อไฟล์หรือรายการที่น่าสงสัยและผิดปกติ

หลังจากค้นหาไฟล์ที่ถูกแฮ็กแล้ว คุณสามารถลบโค้ดที่ติดไวรัสหรือกู้คืนไฟล์ปลั๊กอินได้ สิ่งสำคัญคือต้องล้างโค้ดอย่างทั่วถึง โค้ดที่เป็นอันตรายใดๆ ที่หลงเหลืออยู่อาจทำให้เว็บไซต์ของคุณติดไวรัสอีกครั้ง

วิธีป้องกันการแฮ็ก WordPress Pharma

- ใช้ข้อมูลประจำตัวผู้ใช้และรหัสผ่านที่รัดกุมสำหรับเว็บไซต์และเข้าสู่ระบบฐานข้อมูลของคุณ แฮกเกอร์สามารถบังคับข้อมูลประจำตัวของผู้ใช้ที่อ่อนแออย่างเดรัจฉานแล้วแฮ็กเข้าสู่เว็บไซต์ของคุณได้อย่างง่ายดาย

- ใช้ไฟร์วอลล์เว็บไซต์สำหรับไซต์ WordPress ของคุณ มันจะช่วยให้คุณรักษาความปลอดภัยเว็บไซต์ของคุณจากการติด Pharma hack และป้องกันจากภัยคุกคามทางไซเบอร์ที่หลากหลาย

- Limit folder permissions to avoid unwanted access.

- Disable or uninstall any suspicious or unused plugins and themes in your WordPress. Most plugins and themes can become easy entry points for the hackers due to vulnerability present in them.

- If your CMS core, plugin, or theme version is outdated then should update them as soon a possible to prevent vulnerability exploitation which may make you a victim of Pharma hack.

- It is always a good practice to know all the security loopholes and vulnerabilities present in your WordPress site. To uncover such potential security loopholes and fix them before hacker take advantage of them – you should do regular security audits for your website(s) and protect against hacks such as Pharma hack.