ไซต์ WordPress ของคุณถูกแฮ็กและแสดงอาการแฮ็กแปลกๆ หรือไม่

เราเข้าใจดีว่าการค้นหาและลบการแฮ็กอย่างแม่นยำอาจเป็นเรื่องยาก ดังนั้นเราจึงได้รวบรวมคู่มือที่ครอบคลุมซึ่งจะช่วยคุณในการตรวจจับและลบการแฮ็กในเวลาไม่นาน คู่มือนี้จะครอบคลุมถึงอาการ การตรวจหา และกระบวนการลบการแฮ็ก WordPress คู่มือนี้ยังครอบคลุมถึงสาเหตุและประเภทของการแฮ็กที่เป็นไปได้ หากคุณต้องการไปที่ขั้นตอนการลบแฮ็ก WordPress ทันที คลิกที่นี่

อาการของเว็บไซต์ WordPress ที่ถูกแฮ็ก

แม้ว่าสิ่งต่างๆ เช่น การทำให้ไซต์ของคุณเสียหายเป็นสัญญาณบ่งชี้ชัดเจนว่ามีการแฮ็ก WordPress แต่สัญญาณอื่นๆ อาจมีความละเอียดอ่อน ผู้ใช้ทั่วไปอาจมองข้ามสิ่งเหล่านี้ไป แต่ก็ยังสร้างความเสียหายได้มากมาย ดังนั้นจึงเป็นความคิดที่ดีที่จะลบออกทันทีที่คุณทราบ สัญญาณบางอย่างของการแฮ็ก WordPress คือ:

1. คุณได้รับข้อความเตือน

- ผู้ใช้ส่วนใหญ่ที่มีไซต์ WordPress ที่ถูกแฮ็กจะได้รับ ข้อความเตือนเกี่ยวกับการระงับบัญชีจากผู้ให้บริการโฮสต์ หากคุณเห็นข้อความดังกล่าว แสดงว่าเว็บไซต์ของคุณอาจถูกแฮ็ก!

- การค้นหาโดย Google อย่างรวดเร็วจะแสดงคำเตือนที่น่ากลัวอย่างหนึ่งของ Google ด้านล่างชื่อเว็บไซต์ของคุณ

- A การจราจรลดลงอย่างกะทันหัน บนไซต์ WordPress ยังระบุด้วยว่าเว็บไซต์ของคุณอาจถูกขึ้นบัญชีดำโดย Google และเครื่องมือค้นหาอื่นๆ เพื่อแสดงอาการแฮ็ก สแปมหรือสคริปต์ที่เป็นอันตราย ฯลฯ

- หากคุณเป็นลูกค้า Astra Security คุณอาจได้รับอีเมลเตือนจากเราเกี่ยวกับโค้ดอันตรายที่เราพบขณะสแกนเว็บไซต์ของคุณ

2. เว็บไซต์ของคุณเริ่มทำงานผิดปกติ

หากคุณเห็นสัญญาณใด ๆ ที่ระบุด้านล่าง แสดงว่าเว็บไซต์ของคุณมีแนวโน้มสูงที่จะตกเป็นเหยื่อของการแฮ็ก WordPress

- หากไซต์ WordPress ของคุณเปลี่ยนเส้นทางผู้ใช้ นี่เป็นสัญญาณที่ชัดเจนของการแฮ็ก คุณอาจตกเป็นเหยื่อของการแฮ็ก WordPress แบบเปลี่ยนเส้นทาง เช่น แฮ็กการเปลี่ยนเส้นทาง buyittraffic, แฮ็กการเปลี่ยนเส้นทางไดเจสต์คอลเลคชัน, การเปลี่ยนเส้นทาง Outlook และอื่นๆ โดเมนที่เป็นอันตรายทั่วไป ได้แก่ – buyittraffic[.com], cuttraffic[.com], digestcolect[.]com, travelinskydream[.]ga เป็นต้น

- หาก คุณไม่สามารถลงชื่อเข้าใช้ได้ ในเว็บไซต์ของคุณ อาจเป็นไปได้ว่าแฮ็กเกอร์เปลี่ยนการตั้งค่าและขับไล่คุณ

- ตัวบล็อกโฆษณากำลังบล็อก ไซต์ WordPress สำหรับการขุด cryptocurrency

- ป๊อปอัปที่ไม่รู้จัก และ โฆษณาที่เป็นอันตราย เริ่มปรากฏบนเว็บไซต์ WordPress ของคุณ

- ข้อความ Push ลามกอนาจาร เริ่มปรากฏบนเว็บไซต์ของคุณ หากต้องการดูตัวอย่าง โปรดอ่านบทความนี้

- คุณพบงาน cron ที่น่าสงสัย รอดำเนินการบนเซิร์ฟเวอร์หรือดูกิจกรรมที่น่าสงสัยในบันทึกของเซิร์ฟเวอร์ .

- อักขระภาษาญี่ปุ่นบางตัวหรือเนื้อหาที่ไม่มีความหมายปรากฏขึ้น บนเว็บไซต์ WordPress ของคุณ สิ่งนี้ชี้ไปที่การแฮ็กคีย์เวิร์ดภาษาญี่ปุ่นหรือ Pharma Hack เป็นต้น

- คุณพบ อีเมลขยะที่ส่งออกจาก WordPress โดเมนของเว็บไซต์

- เว็บไซต์ WordPress ของคุณแสดงข้อความแสดงข้อผิดพลาดที่ไม่คาดคิดและ เว็บไซต์ทำงานช้า/ไม่ตอบสนอง .

- คุณพบว่ามีการเข้าชมไซต์ไม่มากนัก แต่เซิร์ฟเวอร์มักใช้ทรัพยากรในการประมวลผลจำนวนมาก

3. คุณเห็นการเปลี่ยนแปลงในไฟล์

การเปลี่ยนแปลงไฟล์เป็นวิธีที่ง่ายที่สุดที่จะทราบว่าเว็บไซต์ของคุณโดนแฮก WordPress หรือไม่ ต่อไปนี้คืออาการที่ควรมองหา:

- คุณเห็นไฟล์ใหม่ที่ไม่รู้จักใน wp-admin และ wp-includes ไดเรกทอรี ไดเร็กทอรีทั้งสองนี้ไม่ค่อยมีไฟล์ใหม่เพิ่มเข้าไป

- คุณพบว่าธีม WordPress ไฟล์ส่วนหัวและส่วนท้ายได้รับการแก้ไขเพื่อสร้างการเปลี่ยนเส้นทาง

- ใหม่และ ผู้ดูแลระบบที่ไม่รู้จัก ของฐานข้อมูลเว็บไซต์ WordPress ของคุณเริ่มปรากฏขึ้น

- ผลการค้นหาแสดงคำอธิบายเมตาที่ไม่ถูกต้อง ของไซต์ WordPress ของคุณ

- คุณพบลิงก์ที่เป็นอันตรายในไฟล์หลัก การแทรกลิงก์สแปมเป็นหนึ่งในการโจมตีเว็บไซต์ WordPress ที่พบบ่อยที่สุด

- การเพิ่มไฟล์ .php ของเอเลี่ยน . หรือไฟล์จำลองของปลั๊กอินยอดนิยมที่มีการเปลี่ยนชื่อเล็กน้อยที่มองไม่เห็น แฮ็ก "การสร้างรายได้" ล่าสุดเป็นตัวอย่างที่สมบูรณ์แบบของอาการนี้

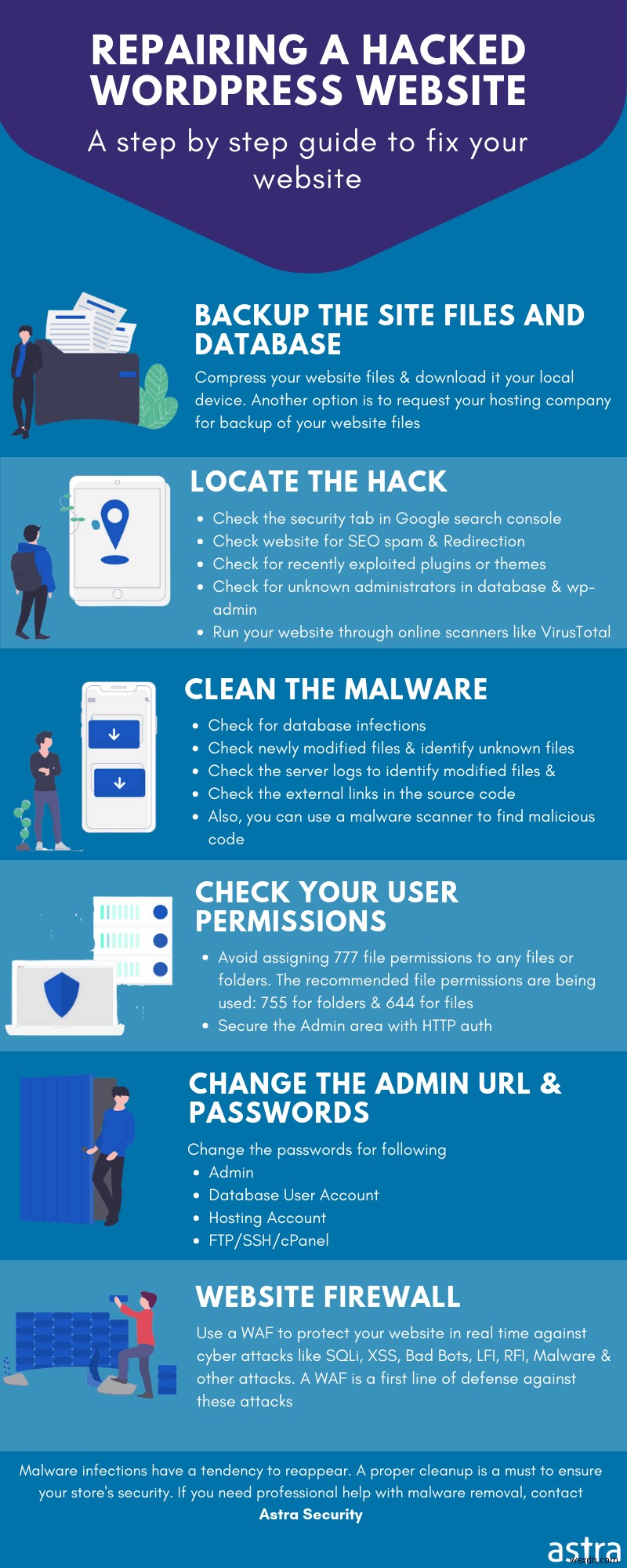

วิธีแก้ไขการแฮ็ก WordPress

หลังจากที่คุณแน่ใจว่าคุณกำลังเผชิญกับการแฮ็ก WordPress จริง ๆ แล้ว นี่คือวิธีที่คุณสามารถดำเนินการเกี่ยวกับการลบการแฮ็ก:

1. สำรองข้อมูลเว็บไซต์ของคุณ

สำรองข้อมูลเว็บไซต์ของคุณอย่างเต็มรูปแบบ - ควรมีไว้เสมอ เนื่องจากจุดประสงค์ของการสำรองข้อมูลคือเพื่อกู้คืนเว็บไซต์ในกรณีที่เกิดเหตุขัดข้อง ตรวจสอบให้แน่ใจว่าเว็บไซต์ยังใช้งานได้

ตรวจสอบให้แน่ใจว่าข้อมูลสำรองของคุณรวมไฟล์หลัก WP, ฐานข้อมูล WP, ไฟล์ปลั๊กอิน, ไฟล์ธีม และไฟล์ .htaccess . บริการโฮสติ้งส่วนใหญ่มีคุณสมบัติการสำรองข้อมูล ติดต่อกับผู้ให้บริการโฮสต์ของคุณเพื่อเรียนรู้ขั้นตอนการสำรองข้อมูล คุณยังสำรองข้อมูลด้วยตนเองผ่านไคลเอ็นต์ SFTP เช่น Filezilla ได้อีกด้วย

สำรองข้อมูลไซต์

วิธีอื่นๆ ในการสำรองข้อมูลเว็บไซต์ของคุณมีดังนี้:

1. ใช้ปลั๊กอิน

WordPress ยังมีปลั๊กอินสำรองมากมาย เช่น UpdraftPlus ที่ทำให้กระบวนการง่ายขึ้น คุณสามารถสำรองข้อมูลไซต์ของคุณทั้งหมดด้วยไฟล์และฐานข้อมูล

- ติดตั้งและเปิดใช้งานปลั๊กอิน

- สำรองข้อมูลเว็บไซต์ของคุณและจัดเก็บในเครื่องหรือบนคลาวด์

2. สำรองข้อมูลผ่าน SSH

ในการสำรองข้อมูลไฟล์ของคุณ นี่คือสิ่งที่คุณสามารถทำได้

- เข้าถึงเว็บไซต์ของคุณผ่าน SSH

- และรันคำสั่ง –

zip -r backup-pre-cleanup.zip

สิ่งนี้จะสร้างไฟล์ zip ของเว็บไซต์ของคุณซึ่งคุณสามารถดาวน์โหลดได้บนพีซีของคุณ

3. สำรองข้อมูลผ่าน SFTP

- เข้าถึงเว็บไซต์ของคุณผ่านไคลเอ็นต์ SFTP เช่น FileZilla

- เพียงแค่สร้างโฟลเดอร์สำรองในพีซีของคุณและคัดลอกเนื้อหาที่นั่น

เนื่องจากต้องใช้ความพยายามด้วยตนเอง จึงอาจใช้เวลานานกว่าวิธีการก่อนหน้านี้

ฐานข้อมูล สำรอง

ในการสำรองข้อมูลฐานข้อมูลของคุณอย่างสมบูรณ์ คุณสามารถดำเนินการดังต่อไปนี้:

1. สำรองข้อมูลผ่านปลั๊กอิน

อีกครั้ง คุณสามารถใช้ปลั๊กอิน UpdraftPlus เดียวกันเพื่อสำรองฐานข้อมูลของคุณ

2. สำรองข้อมูลผ่าน PHPMyAdmin

คุณยังสามารถส่งออกฐานข้อมูลของคุณและเก็บไว้ในพีซีของคุณผ่าน PHPMyAdmin

- เข้าถึงฐานข้อมูล WordPress ของคุณโดย PhpMyAdmin

- ส่งออกฐานข้อมูลที่สมบูรณ์ได้อย่างง่ายดาย เก็บไว้ในโฟลเดอร์เดียวกับด้านบนหรือสร้างใหม่ตามที่คุณต้องการ

3. สำรองข้อมูลผ่าน SSH

- เข้าถึงเว็บไซต์ของคุณผ่าน SSH

- และรันคำสั่งต่อไปนี้:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

อย่าลืมเปลี่ยนข้อมูลประจำตัว (ชื่อผู้ใช้ รหัสผ่าน ชื่อโฮสต์ ฯลฯ) ก่อนสำรองฐานข้อมูล นอกจากนี้ อย่าลืมลบสำเนาออกจากเซิร์ฟเวอร์ไฟล์หลังจากที่คุณจัดเก็บไว้ในเครื่องแล้ว

2. เปิดโหมดบำรุงรักษา

หากคุณตรวจพบกิจกรรมที่เป็นอันตรายในเว็บไซต์ของคุณ คุณควรตั้งค่าให้อยู่ในโหมดบำรุงรักษาอย่างระมัดระวังเท่านั้น เพื่อให้แน่ใจว่าผู้เยี่ยมชมของคุณจะไม่ได้รับผลกระทบจากการแฮ็ก

นอกจากนี้ ขณะพยายามล้างการแฮ็ก การเปลี่ยนแปลงอาจขัดขวางประสิทธิภาพของเว็บไซต์ที่ใช้งานจริงของคุณ เว้นแต่คุณจะเปิดโหมดการบำรุงรักษา

คุณยังสามารถใช้ปลั๊กอิน WordPress เช่น ปลั๊กอิน Coming Soon เพื่อแสดงข้อความโหมดการบำรุงรักษาที่เล่นโวหารแก่ผู้เข้าชมไซต์ของคุณโดยไม่เปิดเผยว่าคุณกำลังทำความสะอาดแฮ็ค WordPress

นี่คือวิธีการทำงานของปลั๊กอิน:

- ติดตั้งและเปิดใช้งานปลั๊กอิน มันจะสะท้อนเป็น “SeedProd ” (ชื่อนักพัฒนา) ในแผงด้านซ้ายมือของแผงการดูแลระบบของคุณ

- เปิดใช้งานโหมดการบำรุงรักษา

คุณยังสามารถปรับแต่งหน้าเร็วๆ นี้ด้วยข้อความและโลโก้ของแบรนด์ของคุณด้วยปลั๊กอินนี้

3. เปลี่ยนรหัสผ่านปัจจุบัน

หากคุณยังสามารถเข้าถึงเว็บไซต์ของคุณได้ ให้เปลี่ยนรหัสผ่านทั้งหมดทันทีเพื่อช่วยตัดการเข้าถึงของแฮ็กเกอร์ ควรรวมรหัสผ่านสำหรับแผงการดูแลระบบ บัญชีโฮสติ้ง ฐานข้อมูล และบัญชีอื่นๆ หากคุณมีสมาชิกในทีมคนอื่นๆ ที่ใช้แผงการดูแลระบบ ขอให้พวกเขาเปลี่ยนรหัสผ่านด้วยเพื่อหลีกเลี่ยงไม่ให้ไซต์ของคุณถูกบุกรุก

คุณยังสามารถเลือกใช้การตรวจสอบสิทธิ์ซ้ำของบัญชีผู้ใช้ทั้งหมดได้ การดำเนินการนี้จะออกจากระบบผู้ใช้ทุกคนจากเว็บไซต์ของคุณโดยอัตโนมัติ และพวกเขาจะต้องได้รับอนุญาตอีกครั้ง นี่เป็นอีกวิธีหนึ่งในการเข้าถึงจากผู้ใช้ที่ไม่ได้รับอนุญาต

อาจเป็นความคิดที่ดีที่จะสร้างรหัสผ่านใหม่โดยอัตโนมัติโดยใช้เครื่องมือจัดการรหัสผ่าน เช่น LastPass หรือ KeePass สำหรับแต่ละบัญชีเหล่านี้

หมายเหตุ:เมื่อคุณเปลี่ยนข้อมูลประจำตัวของฐานข้อมูล อย่าพลาดการเพิ่มข้อมูลนั้นลงในไฟล์ wp-config.php

4. ตรวจสอบช่องโหว่ของปลั๊กอิน

ช่องโหว่ในปลั๊กอินของบุคคลที่สามเป็นสาเหตุทั่วไปอีกประการหนึ่งสำหรับการแฮ็ก WordPress การแฮ็ก WordPress มากถึง 56% เป็นผลมาจากช่องโหว่ของปลั๊กอิน

ดังนั้น ก่อนที่จะข้ามไปยังกระบวนการทำความสะอาด ตรวจสอบให้แน่ใจว่าปลั๊กอินเวอร์ชันปัจจุบันของคุณไม่มีช่องโหว่ เพื่อยืนยันสิ่งนี้ คุณสามารถตรวจสอบฟอรัม WordPress หรือบล็อกของเราได้ เราพยายามอย่างดีที่สุดเพื่อให้ผู้อ่านของเราอัปเดตและปลอดภัยโดยเผยแพร่บล็อกหรือคำแนะนำในกรณีที่มีการใช้ประโยชน์จากปลั๊กอินจำนวนมาก

เนื่องจากปลั๊กอินหาประโยชน์จากเป้าหมายกลุ่มใหญ่ของไซต์ที่ใช้ปลั๊กอินที่มีช่องโหว่ คุณจะพบผู้คนจำนวนมากที่ขอวิธีแก้ปัญหาในฟอรัม คุณค้นหาจุดอ่อนใดๆ ใน Google และค้นหาขั้นตอนโดยละเอียดเกี่ยวกับวิธีลดช่องโหว่ได้

5. วิเคราะห์ไฟล์

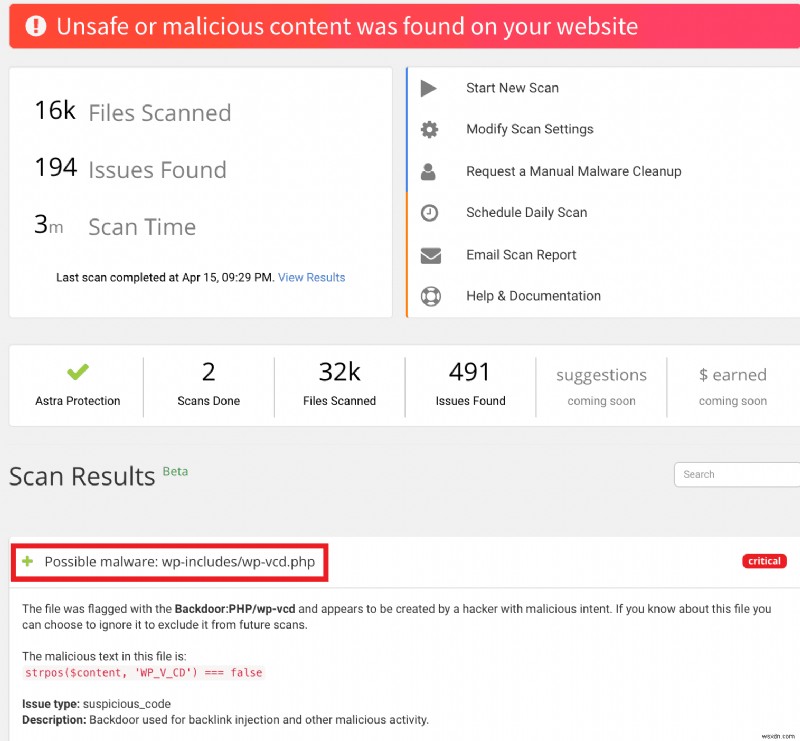

5.1. ใช้เครื่องสแกนมัลแวร์เพื่อค้นหารหัสที่เป็นอันตราย

เรียกใช้ไซต์ของคุณผ่านเครื่องสแกนมัลแวร์ (Astra มีเครื่องที่ยอดเยี่ยม!) มันจะดึงรายละเอียดของไฟล์ทั้งหมดที่มีเนื้อหาที่เป็นอันตราย คุณยังสามารถสแกนหามัลแวร์ได้ด้วยตนเอง แต่จะต้องใช้เวลามาก

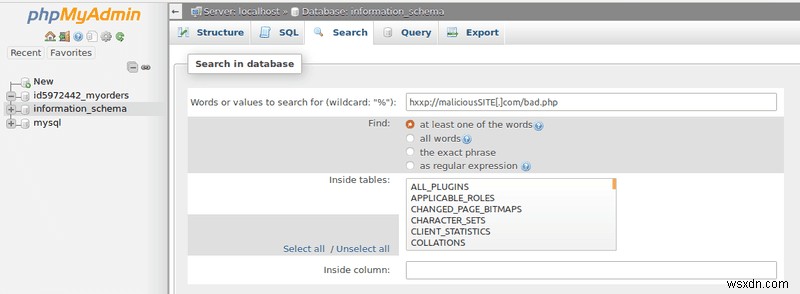

หากคุณพบไฟล์ที่น่าสงสัย คุณสามารถใช้เครื่องมือออนไลน์เพื่อถอดรหัสเนื้อหาได้ ด้านล่างนี้เป็นตัวอย่างของไฟล์อันตราย Hiddencode.txt สามารถทำได้โดยใช้ phpMyAdmin ตามที่แสดงในภาพด้านล่าง ยังไม่หมดแค่นั้น phpMyAdmin ยังมีประโยชน์ในขณะทำความสะอาดฐานข้อมูลในกรณีที่มีการแฮก WordPress

ในกรณีที่คุณพบบางสิ่งที่น่าสงสัยแต่ไม่รู้ว่ามันทำอะไรได้บ้าง โปรดติดต่อผู้เชี่ยวชาญของเรา เรายินดีที่จะช่วยเหลือ!

5.2. ใช้คำสั่ง 'find' เพื่อตรวจสอบการแก้ไขล่าสุด

หากต้องการดูไฟล์ WordPress ที่ผู้โจมตีแก้ไข ให้เข้าถึง SSH ไปยังเซิร์ฟเวอร์ของคุณและเรียกใช้คำสั่งต่อไปนี้:

find . -mtime -2 -ls

คำสั่งนี้จะแสดงรายการไฟล์ WordPress ทั้งหมดที่แก้ไขใน 2 วันที่ผ่านมา คุณสามารถเพิ่มจำนวนวันได้เรื่อย ๆ จนกว่าคุณจะพบสิ่งที่คาว รวมคำสั่ง find ของ SSH นี้เข้ากับ grep คำสั่งเพื่อค้นหารหัสที่เข้ารหัสในรูปแบบ base64 . เพียงรันคำสั่งต่อไปนี้:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

5.3. เปรียบเทียบกับไฟล์ WordPress ดั้งเดิม

คุณยังสามารถดาวน์โหลดไฟล์ WordPress ใหม่จากไดเร็กทอรี WordPress และเปรียบเทียบข้อมูลสำรองของคุณกับไฟล์นี้ คุณยังสามารถใช้เครื่องมือออนไลน์ เช่น ตัวตรวจสอบความแตกต่าง เพื่อค้นหาความแตกต่างระหว่างไฟล์ อย่าลืมดาวน์โหลดไฟล์ตามเวอร์ชั่น WordPress ของคุณ สังเกตความแตกต่างสำหรับการวิเคราะห์เพิ่มเติม หากคุณพบลิงก์ที่เป็นอันตราย ให้ลบออกทันที เป็นความคิดที่ดีที่จะตรวจสอบไฟล์สำหรับคำหลักบางคำเช่น – eval, exec, strrev, assert, base64, str_rot13, Stripslashes, preg_replace (ด้วย /e/), move_uploaded_file เป็นต้น

คุณสามารถทำให้การค้นหาคำสำคัญเหล่านี้ง่ายขึ้นได้โดยใช้คำสั่ง ตัวอย่างเช่น หากต้องการค้นหาไฟล์ด้วยคำสำคัญ 'base64' ให้รันคำสั่งต่อไปนี้:

sudo grep -ril base64 /

ตอนนี้ ให้แทนที่ 'base64' ด้วยคำหลักแต่ละคำเพื่อดึงไฟล์ที่มีคำเหล่านั้น จากนั้นจึงตรวจทานอย่างตั้งใจ

5.4. ตรวจสอบด้วยเครื่องมือวินิจฉัย

โดยทั่วไป เครื่องมือของผู้ดูแลเว็บจะตรวจจับการแฮ็กได้อย่างรวดเร็วและแม่นยำ คุณสามารถใช้สิ่งเหล่านี้เพื่อค้นหาปัญหา ตัวอย่างเช่น คอนโซลการค้นหาของ Google แสดงรายการปัญหาภายใต้แท็บ "ความปลอดภัย" นี่เป็นวิธีที่ยอดเยี่ยมในการยืนยันประเภทของไฟล์/หน้าที่ถูกแฮ็กและแฮ็ก ตรวจสอบข้อมูลนี้เพื่อค้นหาการแฮ็ก WordPress และเพื่อลบการแฮ็ก WordPress ที่เหมาะสม

6. ทำความสะอาดสคริปต์ที่เป็นอันตรายจากไฟล์ WordPress

หลังจากการวินิจฉัยการแฮ็ก WordPress ของคุณอย่างละเอียดแล้ว ให้แสดงรายการสิ่งที่ค้นพบทั้งหมด ความแตกต่างของไฟล์แต่ละไฟล์ การแก้ไขล่าสุด ผู้ใช้/ผู้ดูแลระบบปลอม ควรได้รับการตรวจสอบด้วยความระมัดระวังสูงสุด ทำความสะอาดไฟล์หลักของ WordPress เช่น wp-config.php, wp-contents/uploads, wp-uploads, ไฟล์ปลั๊กอิน, ไฟล์ธีม, ฐานข้อมูล ฯลฯ

นี่คือรายการคำแนะนำในเชิงลึกเกี่ยวกับการลบแฮ็ก WordPress ที่ครอบคลุมเฉพาะสำหรับอาการแฮ็กของ WordPress คุณสามารถติดตามพวกเขาเพื่อตรวจหาและแก้ไข WordPress ที่ถูกแฮ็ก:

- แก้ไข WordPress Redirect Hack (หาก WordPress ของคุณเปลี่ยนเส้นทางไปยังหน้าสแปม)

- การแก้ไขมัลแวร์ wp-vcd (ป๊อปอัปที่เป็นอันตรายหรือสคริปต์ wp-vcd ใน functions.php)

- แก้ไข SEO Spam ภาษาญี่ปุ่น (ผลลัพธ์ของ Google เป็นอักขระภาษาญี่ปุ่น)

- แก้ไข Pharma Hack (Google แสดงผลไวอากร้าสำหรับเว็บไซต์ของคุณหรือเว็บไซต์ของคุณเปลี่ยนเส้นทางไปยังเว็บไซต์ยาปลอม)

- การกำจัดมัลแวร์ Javascript ของ WordPress (การโหลดเว็บไซต์ JS หรือคำเตือนบัญชีดำ)

- แก้ไข Google Blacklist (Google หรือเครื่องมือค้นหาที่แสดงหน้าจอสีแดงหรือข้อความเตือนแก่ผู้เข้าชม)

- แก้ไขการแฮ็ก WordPress Admin (เสียหายหรือคุณไม่สามารถเข้าสู่แผงการดูแลระบบ WordPress)

- การตรวจจับและการลบ Backdoors (เว็บไซต์จะติดไวรัสอีกครั้งเมื่อเวลาผ่านไปหรือการตรวจสอบขั้นพื้นฐานหลังจากกำจัดมัลแวร์)

- แก้ไขการแฮ็กการสร้างรายได้ของ WordPress (ไฟล์แปลกชื่อ monit.php เริ่มปรากฏบนเซิร์ฟเวอร์ของคุณ)

- แก้ไขการแฮ็กข้อความ Push (ผู้เข้าชมเห็นข้อความ Push ที่เป็นอันตราย/หยาบคายเมื่อเข้าชมเว็บไซต์ของคุณ)

7. ทำความสะอาดแผนผังเว็บไซต์

สาเหตุอื่นของการแฮ็ก WordPress อาจเป็นเพราะสคริปต์ที่เป็นอันตรายอยู่ใน sitemap.xml ของเว็บไซต์ของคุณ แผนผังเว็บไซต์ XML คือไฟล์ที่ช่วยให้ Google รวบรวมข้อมูลหน้าที่สำคัญทั้งหมดบนเว็บไซต์ของคุณ บางครั้ง แฮ็กเกอร์ใส่ลิงก์ที่เป็นอันตรายลงในแผนผังไซต์ของคุณ สแกนแผนผังไซต์ของคุณเพื่อหาลิงก์ที่เป็นอันตราย หากคุณพบสิ่งอื่นที่ไม่ใช่ปกติ ให้นำออก

8. ทำความสะอาดฐานข้อมูล

ฐานข้อมูล WordPress คือที่ที่มีข้อมูลทั้งหมดเกี่ยวกับผู้ใช้ หน้าเว็บไซต์ ข้อมูลประจำตัวที่ละเอียดอ่อน ฯลฯ อยู่ ไม่ใช่เกมง่ายๆ ที่ฐานข้อมูลสร้างเป้าหมายที่ต้องการ ดังนั้นจึงเป็นสิ่งสำคัญอย่างยิ่งที่จะต้องสแกนฐานข้อมูลเพื่อค้นหาการแฮ็ก คุณสามารถใช้เครื่องสแกนมัลแวร์เพื่อทราบข้อมูลเพิ่มเติมเกี่ยวกับการติดไวรัสในไฟล์ wp_db ของคุณได้

หากคุณต้องการตรวจสอบด้วยตนเอง คุณจะต้องสแกนตารางทั้งหมด 11 ตารางเพื่อค้นหาการแฮ็ก ค้นหาลิงก์/iframe ที่ดูน่าสงสัยและลบออกเพื่อกำจัดการแฮ็กไซต์ WordPress ต่อไปนี้คือตัวอย่างรหัสเปลี่ยนเส้นทางที่แทรกลงในฐานข้อมูล:

9. ติดตั้งใหม่

หากไซต์ติดไวรัสอย่างหนัก จะเป็นการดีกว่าที่จะลบไฟล์และแทนที่ด้วยไฟล์ใหม่ ที่กล่าวว่าการติดตั้งใหม่ไม่ได้จำกัดเฉพาะไฟล์เท่านั้น หลังจากล้างข้อมูลแล้ว อย่าลืมติดตั้งปลั๊กอินแต่ละตัวใหม่ บางครั้งเนื่องจากไม่มีเวลาหรือขาดความระมัดระวัง เราจึงมักจะเก็บปลั๊กอินที่หมดอายุ แฮ็กเกอร์ได้รับประโยชน์จากปลั๊กอินเหล่านี้ เนื่องจากมีช่องโหว่ที่สามารถหาประโยชน์ได้แทบทุกครั้ง

เจ้าของเว็บ WordPress บางคนเชื่อว่าการลบทั้งเว็บไซต์และการเริ่มต้นใหม่ทั้งหมดเป็นทางเลือกที่ดีกว่า

มันไม่ใช่

มีทางเลือกที่ดีกว่าในการเริ่มต้นใหม่เสมอ:

10. ให้แอสตร้าช่วยคุณ

หากคุณเป็นลูกค้า Astra Pro คุณไม่จำเป็นต้องกังวลสักนิด!

หากคุณไม่ใช่ลูกค้าของ Astra คุณสามารถลงทะเบียนได้ทันทีและเครื่องสแกนมัลแวร์ของเราจะระบุมัลแวร์และแบ็คดอร์ที่ซ่อนอยู่ทั้งหมดในไซต์ของคุณ

สาเหตุที่เป็นไปได้สำหรับการแฮ็ก WordPress เอ็ด

ความปลอดภัยของเว็บไซต์ของคุณขึ้นอยู่กับขั้นตอนที่คุณใช้เพื่อรักษาความปลอดภัย การปฏิบัติตามกฎความปลอดภัยง่ายๆ สามารถช่วยลดความเสี่ยงทางออนไลน์ได้ ต่อไปนี้คือสาเหตุบางประการที่ไซต์ของคุณอาจได้รับผลกระทบ และวิธีที่คุณสามารถปฏิบัติตามแนวทางปฏิบัติด้านความปลอดภัยที่ดีขึ้นเพื่อหลีกเลี่ยงการแฮ็ก WordPress:

1. ไม่อัปเดต WordPress

นี่เป็นมาตรการรักษาความปลอดภัยขั้นพื้นฐานที่สุดสำหรับเว็บไซต์ การไม่อัปเดตเป็นเวอร์ชันล่าสุดเป็นสาเหตุอันดับหนึ่งสำหรับการแฮ็ก WordPress ดังนั้น ให้อัปเดตเป็นเวอร์ชันล่าสุดและแพตช์อย่างรวดเร็วเสมอ วิธีนี้ช่วยแก้ไขช่องโหว่ที่ทราบบนเว็บไซต์ของคุณ WordPress เวอร์ชัน 5.4.2 เป็นเวอร์ชันล่าสุด ณ เวลาที่บล็อกนี้อัปเดต (วันที่ 15 ธันวาคม 2020)

2. การโฮสต์บนเซิร์ฟเวอร์ที่ใช้ร่วมกัน

เซิร์ฟเวอร์ที่ใช้ร่วมกันอาจเป็นตัวเลือกที่ถูกกว่า แต่อาจมีผลข้างเคียงที่ถูกกว่าหากถูกแฮ็ก ย้ายเว็บไซต์ของคุณไปยังโฮสติ้งที่ปลอดภัยกว่า และเลือกผู้ให้บริการโฮสติ้งที่เชื่อถือได้ ตรวจสอบให้แน่ใจว่าผู้ให้บริการของคุณปฏิบัติตามมาตรฐานความปลอดภัยที่ดีที่สุดหรือไม่

3. การใช้รหัสผ่านที่อ่อนแอและชื่อผู้ใช้

พื้นที่ที่ละเอียดอ่อนเกือบทั้งหมดในเว็บไซต์ของคุณมีการรักษาความปลอดภัยด้วยรหัสผ่าน รหัสผ่านที่สร้างจากชื่อของคุณเอง/ชื่อเว็บไซต์ของคุณและไม่มีตัวเลข/อักขระเป็นรหัสผ่านที่ไม่รัดกุม ตรวจสอบให้แน่ใจว่าคุณไม่ได้ใช้รหัสผ่านที่ไม่รัดกุมสำหรับสิ่งต่อไปนี้ –

- แผงควบคุม wp

- แผงการโฮสต์เซิร์ฟเวอร์

- ฐานข้อมูล

- บัญชี FTP และ

- บัญชีอีเมลหลักของคุณ

นอกจากนี้ ให้เปลี่ยนชื่อผู้ใช้เริ่มต้นของคุณเป็นชื่อที่ไม่ซ้ำ คำเช่น ผู้ดูแลระบบ , ชื่อของคุณเอง , ชื่อเว็บไซต์ ฯลฯ ง่ายเกินไปสำหรับผู้โจมตี

4. สิทธิ์ของไฟล์ไม่ถูกต้อง

การอนุญาตไฟล์อย่างง่ายสามารถให้ผู้โจมตีเข้าถึง แก้ไข หรือลบได้ ในบางกรณี ผู้โจมตีถึงกับเก็บไฟล์ไว้เพื่อต่อต้านการเรียกค่าไถ่ ตั้งค่าการอนุญาตที่แนะนำ และทำให้แน่ใจว่าได้ปฏิบัติตามหลักการของสิทธิ์น้อยที่สุด

- สำหรับไฟล์ - 644

- สำหรับไดเร็กทอรี- 755

ที่เกี่ยวข้อง: วิธีแก้ไขการอนุญาตไฟล์ WordPress

5. ไม่มีการป้องกันการเข้าถึงไดเรกทอรี wp-admin

ไดเร็กทอรี wp-admin คือพื้นที่ที่คุณควบคุมเว็บไซต์ของคุณ การอนุญาตให้เข้าถึงไดเร็กทอรีผู้ดูแลระบบ WordPress โดยไม่มีการป้องกันทำให้ผู้ใช้/สมาชิกในทีมของคุณดำเนินการที่ไม่ต้องการบนเว็บไซต์ของคุณ ดังนั้น จำกัดการเข้าถึงโดยกำหนดสิทธิ์สำหรับบทบาทต่างๆ ของผู้ใช้ ด้วยวิธีนี้ผู้ใช้จะไม่มีอำนาจที่จะทำได้ทั้งหมด นอกจากนี้ การเพิ่มชั้นของการรับรองความถูกต้องให้กับไดเร็กทอรีผู้ดูแลระบบ WordPress ของคุณก็ช่วยได้เช่นกัน

6. ปลั๊กอินหรือธีมที่ล้าสมัย

เว็บไซต์ WordPress จำนวนมากใช้ปลั๊กอินและธีมที่ล้าสมัยบนเว็บไซต์ของพวกเขา เนื่องจากปลั๊กอินและธีมเหล่านี้มีช่องโหว่ที่ทราบอยู่แล้ว จึงเป็นวิธีที่ง่ายเกินไปสำหรับแฮกเกอร์ที่จะใช้ประโยชน์จากช่องโหว่เหล่านี้ ดังนั้น หากผู้พัฒนาปลั๊กอินผลักดันการอัปเดต คุณควรติดตามอย่างรวดเร็ว

7. ใช้ Plain FTP แทน SFTP/SSH

บัญชี FTP ใช้เพื่ออัปโหลดไฟล์ไปยังเว็บเซิร์ฟเวอร์ของคุณโดยใช้ไคลเอนต์ FTP Plain FTP ไม่ได้เข้ารหัสรหัสผ่านของคุณและเพิ่มความเสี่ยงที่จะถูกแฮ็ก SFTP (SSH File Transfer Protocol) ในทางกลับกัน ส่งข้อมูลที่เข้ารหัสไปยังเซิร์ฟเวอร์ ดังนั้น เลือกใช้ SFTP ผ่าน FTP เสมอ คุณสามารถทำได้โดยเปลี่ยนโปรโตคอลเป็น 'SFTP – SSH' ทุกครั้งที่คุณเชื่อมต่อกับเซิร์ฟเวอร์ของคุณ

แฮกเกอร์โจมตีเว็บไซต์ WordPress ได้อย่างไร

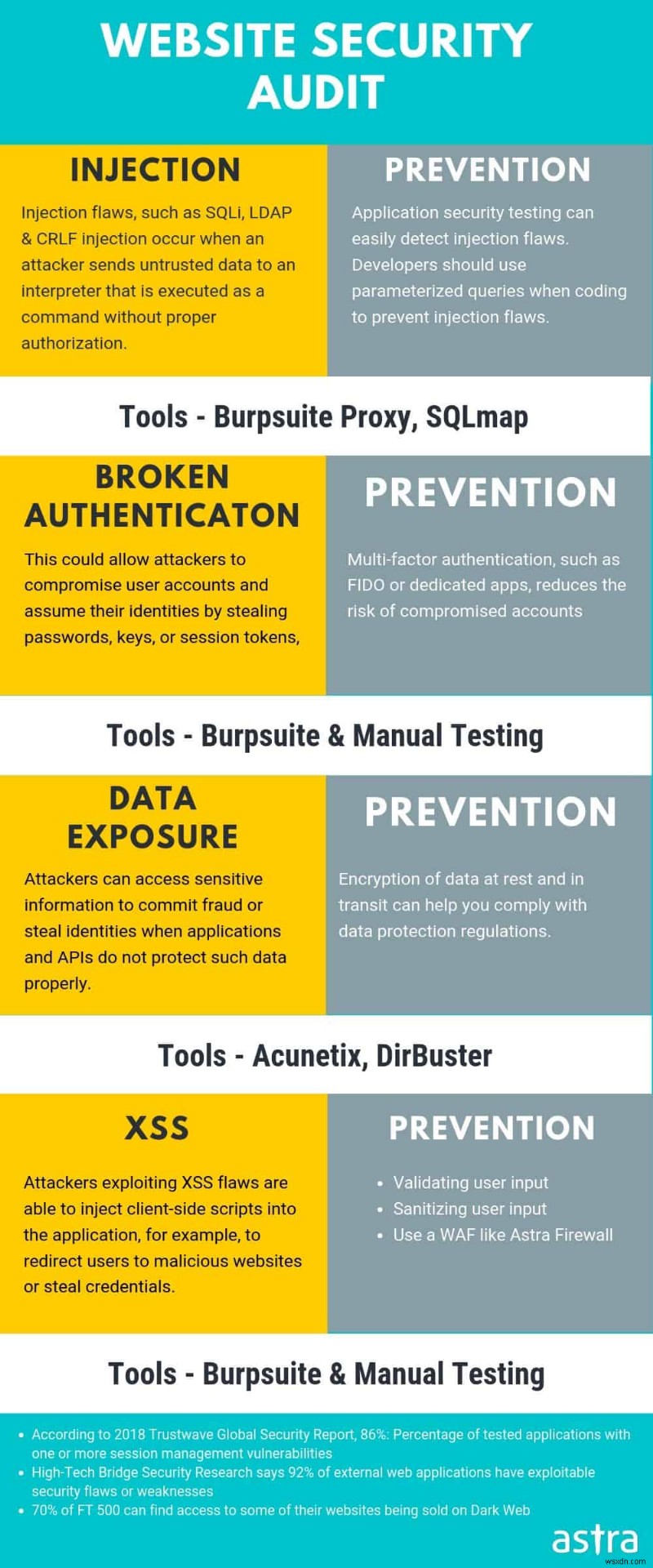

1. WordPress SQL Injection

พบว่า WordPress เวอร์ชัน 4.8.3 และเวอร์ชันก่อนหน้ามีความเสี่ยงต่อการโจมตีด้วยการฉีด SQL ค่อนข้างแดกดัน $wpdb->prepare() วิธีการซึ่งโดยทั่วไปจะใช้ในการเตรียมการสืบค้นข้อมูลที่ปลอดภัยได้เองที่อ่อนแอในครั้งนี้ ซึ่งหมายความว่าปลั๊กอินและธีมที่ใช้การสืบค้นที่สร้างโดยใช้ฟังก์ชันนี้อาจมีช่องโหว่ที่จะถูกโจมตีด้วย SQLi

ในทำนองเดียวกัน ปลั๊กอิน WP Statistics ของ WordPress ที่มีการดาวน์โหลดมากกว่า 3,00,000 ครั้งนั้นมีความเสี่ยงต่อ SQLi โดยทั่วไปแล้ว ผู้โจมตีสามารถอ่านตารางที่ละเอียดอ่อนได้ เช่น wp_users ของไซต์ WordPress ของคุณโดยใช้ SQLi แม้ว่ารหัสผ่านจะถูกจัดเก็บในรูปแบบที่เข้ารหัส แต่ยังคงใช้เครื่องมือในการถอดรหัสได้ นี่หมายถึงการรับข้อมูลประจำตัวของผู้ดูแลระบบเพื่อเข้าสู่บัญชีของผู้ดูแลระบบใน WordPress ในกรณีที่เลวร้ายที่สุด ผู้โจมตียังสามารถอัปโหลดเชลล์แบบย้อนกลับโดยใช้ SQLi ที่นำไปสู่ไซต์ WordPress ที่ถูกแฮ็กได้

บทความที่เกี่ยวข้อง – ป้องกันการฉีด SQL ใน WordPress

2. การเขียนสคริปต์ข้ามไซต์ของ WordPress

พบว่า WordPress เวอร์ชัน 5.1.1 และเวอร์ชันก่อนหน้ามีความเสี่ยงต่อช่องโหว่ XSS, CSRF และ RCE นี่เป็นช่องโหว่ XSS ที่เก็บไว้ wp_filter_kses() ฟังก์ชันที่ใช้ในการล้างความคิดเห็น อนุญาตให้ใช้แท็ก HTML พื้นฐาน และคุณลักษณะต่างๆ เช่น แท็กรวมกับ 'href ' คุณลักษณะ. ดังนั้น ผู้โจมตีจึงสามารถส่งข้อมูลที่เป็นอันตรายได้ เช่น . สิ่งนี้จะถูกเก็บไว้ในฐานข้อมูลและทำงานทุกครั้งที่ผู้ใช้เยี่ยมชมหน้านี้

บล็อกที่เกี่ยวข้อง – การเขียนสคริปต์ข้ามไซต์ใน WordPress – ตัวอย่าง

3. การปลอมแปลงคำขอข้ามไซต์ของ WordPress

โทเค็นการตรวจสอบความถูกต้องของ CSRF ไม่ได้ถูกนำมาใช้ใน WordPress และเพราะฉะนั้นหากทำเสร็จแล้ว มันจะขัดขวางคุณสมบัติการติดตามและ Pingback ของ WordPress เพื่อแยกความแตกต่างระหว่างผู้ใช้ทั่วไปจากผู้ดูแลระบบ WordPress ใช้ nonce พิเศษเพื่อตรวจสอบความถูกต้องของผู้ดูแลระบบในแบบฟอร์มความคิดเห็น

ดังนั้น หากมีการระบุ nonce ที่ถูกต้อง ความคิดเห็นจะถูกสร้างขึ้นโดยไม่มีการฆ่าเชื้อ และถ้า nonce ไม่ถูกต้อง ความคิดเห็นจะถูกสร้างขึ้นด้วยการฆ่าเชื้อ ดังนั้นเมื่อผู้ดูแลระบบไม่ให้ nonce ความคิดเห็นจะถูกฆ่าเชื้อโดยใช้ wp_filter_post_kses() แทนฟังก์ชัน wp_filter_kses() . ดังนั้น ฟังก์ชัน wp_filter_post_kses() อนุญาตให้ผู้โจมตีสร้างความคิดเห็นด้วยแท็กและแอตทริบิวต์ HTML มากกว่าที่อนุญาต ดังนั้นจึงทำการโจมตี CSRF

4. การดำเนินการโค้ดจากระยะไกลของ WordPress

พบว่า WordPress เวอร์ชันก่อน 4.9.9 และ 5.x ก่อน 5.0.1 มีแนวโน้มที่จะ RCE พารามิเตอร์ที่มีช่องโหว่คือรายการ Post meta ของ _wp_attached_file() การทำงาน. พารามิเตอร์นี้สามารถจัดการกับสตริงที่เลือกได้ เช่น ลงท้ายด้วย .jpg? สตริงย่อย file.php

อย่างไรก็ตาม เพื่อใช้ประโยชน์จากสิ่งนี้ ผู้โจมตีต้องการสิทธิ์ของผู้เขียน ผู้โจมตีที่มีสิทธิ์ของผู้เขียนสามารถอัปโหลดรูปภาพที่สร้างขึ้นเป็นพิเศษได้ รูปภาพนี้มีโค้ด PHP ที่จะดำเนินการ ซึ่งฝังอยู่ในข้อมูลเมตา Exif สคริปต์เพื่อใช้ประโยชน์จากช่องโหว่นี้เปิดเผยต่อสาธารณะและมีการเปิดตัวโมดูล Metasploit ด้วย!

5. WordPress Directory Traversal

WordPress 5.0.3 เสี่ยงต่อการโจมตีแบบ Path Traversal ในการใช้ประโยชน์จากสิ่งนี้ ผู้โจมตีต้องการสิทธิ์ของผู้เขียนอย่างน้อยในไซต์ WordPress เป้าหมาย องค์ประกอบที่มีช่องโหว่คือฟังก์ชัน wp_crop_image() .

ดังนั้น ผู้ใช้ที่ใช้งานฟังก์ชันนี้ (สามารถครอบตัดรูปภาพได้) สามารถส่งออกรูปภาพไปยังไดเร็กทอรีที่กำหนดเองได้ นอกจากนี้ ชื่อไฟล์สามารถต่อท้ายด้วยสัญลักษณ์ไดเร็กทอรี up เช่น '../ ' เพื่อให้ได้เส้นทางของไฟล์ที่ผู้โจมตีต้องการได้รับ เช่น .jpg?/../../file.jpg โมดูล Exploits และ Metasploit เพื่อจำลองช่องโหว่นี้มีให้ทางออนไลน์!

6. ปลั๊กอินหรือธีมของ Buggy

นอกจากนี้ยังมีแนวโน้มว่าปลั๊กอินที่เข้ารหัสไม่ดีจะทำให้ WordPress ถูกแฮ็ก ธีมโดยผู้เขียนที่ไม่มีชื่อเสียงมักมีรหัสบั๊กกี้ ในบางกรณี ผู้โจมตีจะปล่อยปลั๊กอินและธีมที่ติดมัลแวร์เพื่อโจมตีไซต์จำนวนมาก นอกจากนี้ ซอฟต์แวร์ WordPress ที่ล้าสมัยยังทำให้ไซต์มีช่องโหว่ ซึ่งทำให้ WordPress ถูกแฮ็ก

การรักษาความปลอดภัยของเว็บไซต์ WordPress ของคุณ

1. แนวทางปฏิบัติที่ปลอดภัย

- หลีกเลี่ยงการใช้รหัสผ่านทั่วไปหรือรหัสผ่านเริ่มต้น ตรวจสอบให้แน่ใจว่าการเข้าสู่ระบบ WordPress ต้องใช้รหัสผ่านที่ปลอดภัยและสุ่ม

- ลบโฟลเดอร์ของการติดตั้ง WordPress เก่าออกจากไซต์ เนื่องจากอาจทำให้ข้อมูลที่ละเอียดอ่อนรั่วไหลได้

- อย่าใช้ธีมหรือปลั๊กอินที่เป็นโมฆะจากผู้เขียนที่ไม่มีชื่อเสียง อัปเดตปลั๊กอินและธีมที่มีอยู่ด้วยแพตช์ล่าสุด

- ใช้เครือข่ายย่อยขณะแชร์พื้นที่โฮสติ้ง WordPress กับเว็บไซต์อื่น

- ตรวจสอบให้แน่ใจว่าไม่มีพอร์ตที่ละเอียดอ่อนเปิดอยู่บนอินเทอร์เน็ต

- ปิดใช้งานการจัดทำดัชนีไดเรกทอรีสำหรับไฟล์ WordPress ที่มีความละเอียดอ่อนโดยใช้ .htaccess

- จำกัด IP ตามประเทศที่คุณตรวจพบการเข้าชมจากบ็อตจำนวนมากบนไซต์

- ปฏิบัติตามแนวทางการเข้ารหัสที่ปลอดภัยหากคุณเป็นนักพัฒนาซอฟต์แวร์สำหรับ WordPress

- ใช้ SSL สำหรับไซต์ WordPress ของคุณ

- สำรองข้อมูลไซต์ WordPress แยกจากกันเสมอ

- เปลี่ยนชื่อ wp-login.php เป็นกระสุนเฉพาะ

- ใช้การตรวจสอบสิทธิ์แบบสองปัจจัยเพื่อเข้าสู่ไซต์ WordPress ของคุณ

2. ใช้โซลูชันการรักษาความปลอดภัย

ไฟร์วอลล์สามารถช่วยรักษาความปลอดภัยให้กับไซต์ WordPress ของคุณได้ แม้ว่าจะมีช่องโหว่ก็ตาม อย่างไรก็ตาม การค้นหาไฟร์วอลล์ที่ถูกต้องตามความต้องการที่หลากหลายของ WordPress อาจเป็นเรื่องยาก Astra can help you in making the right choices from its three plans of Essential, Pro, and Business. No matter you use WordPress to run a small blog or a corporate site, Astra covers every ground for you. Moreover, the Astra security solution scans and patches your vulnerable WordPress site automatically. Just install the Astra plugin and your site is secure again.

Try a demo now!

3. Security Audit and Pentesting

As seen in the article, vulnerabilities in WordPress will arise from time to time. Therefore, as a precautionary measure, it is advisable to conduct penetration testing of your website. This will reveal the loopholes to you before the attackers can catch up on your site’s security. Astra provides a comprehensive security audit of the complete WordPress site. With its 120+ active tests, Astra gives you the right mix of automatic and manual testing.