Prestashop ถูกแฮ็กหรือไม่ ค้นพบอาการ สาเหตุ และวิธีแก้ไข

ซอฟต์แวร์ Prestashop เป็นโซลูชันอีคอมเมิร์ซโอเพ่นซอร์ส ได้รับการพัฒนาเป็นโครงการโรงเรียน อย่างไรก็ตาม ชุมชนโอเพ่นซอร์สตามทันอย่างรวดเร็ว ดังนั้นการเป็นโอเพ่นซอร์สจึงใช้ PHP และ Mysql สำหรับการจัดการฐานข้อมูล ทุกคนสามารถเห็นรหัสสำหรับ Prestashop เนื่องจากเป็นโอเพ่นซอร์ส อย่างที่ทุกคนเห็น ทุกคนสามารถค้นหาจุดบกพร่องได้ การรักษาความปลอดภัยของ Prestashop ประสบกับช่องโหว่ที่สำคัญในปีนี้ ช่วงเหล่านี้มีตั้งแต่ Prestashop SQL Injection เพื่อเข้ารหัสคุกกี้แบบบั๊กกี้ซึ่งอาจเป็นสาเหตุของการแฮ็ก Prestashop ของคุณ การรักษาความปลอดภัยอีคอมเมิร์ซ มีความสำคัญยิ่งเนื่องจากเชื่อมโยงกับการสูญเสียรายได้ทันที “แฮ็ค Prestashop กำลังเพิ่มขึ้นเนื่องจากการใช้โซลูชันอีคอมเมิร์ซนี้อย่างแพร่หลาย ดังนั้น ผู้ใช้จึงต้องลงทุนเวลาและเงินมากขึ้นใน การรักษาความปลอดภัย Prestashop .

Prestashop ถูกแฮ็ก:ผลลัพธ์ที่เป็นไปได้ของการแฮ็ก Prestashop

- สร้างเพจปลอมบนเว็บไซต์ของคุณ

- เปลี่ยนเส้นทางลูกค้าไปยังเว็บไซต์อื่น

- ขโมยข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลรับรองการเข้าสู่ระบบ รหัสผ่านธนาคาร หรือรายละเอียดบัตรเครดิต

- สแปม SEO เช่น การแฮ็กคีย์เวิร์ดภาษาญี่ปุ่น &การแฮ็กยา

- โฮสต์ของคุณปิดการใช้งานเว็บไซต์ของคุณ

- บัญชีดำในเครื่องมือค้นหา

- สแปม คนมากขึ้น

- เว็บไซต์ของคุณทำงานช้ามากและแสดงข้อความแสดงข้อผิดพลาด

- โฆษณาและป๊อปอัปเปิดขึ้นเมื่อคุณเยี่ยมชมเว็บไซต์ของคุณ

- สูญเสียความไว้วางใจของผู้ใช้

- สูญเสียรายได้

- และอีกมากมาย!

Prestashop ถูกแฮ็ก:สาเหตุที่เป็นไปได้ของการแฮ็ก Prestashop?

1) Prestashop ถูกแฮ็ก:การฉีด Prestashop SQL

การฉีด SQL ใน Prestashop เป็นช่องโหว่ทั่วไป นี่เป็นเรื่องร้ายแรงเพราะเป็นฐานข้อมูล เนื่องจากคุณให้ข้อมูลโดยไม่ได้รับอนุญาต จากนั้น DBMS จะดำเนินการค้นหาจากอินพุตและนำไปสู่การเปิดเผยข้อมูลที่ละเอียดอ่อน สิ่งนี้สามารถไปไกลถึงการควบคุมระบบในบางกรณี มีการรายงานการฉีด Prestashop SQL ครั้งแรกในปี 2014 PrestaShop 1.6.0 และเวอร์ชันอื่นๆ ถือว่ามีช่องโหว่ ปัญหาอยู่ในพารามิเตอร์ id_manufacturer

http://example.com/ajax/getSimilarManufacturer.php?id_manufacturer=3[SQL-injection]รหัสบรรทัดต่อไปนี้ให้รายการที่ไม่ได้รับอนุญาตหลังจาก manufacturer_id . ดังนั้นแฮ็กเกอร์จึงสามารถอ่านฐานข้อมูลได้ สิ่งนี้จะกระทบต่อความปลอดภัยของ Prestashop นอกจากนี้ เพื่อใช้ประโยชน์จากเครื่องมือต่างๆ เช่น Sqlmap, Sqlninja, ฯลฯ ถูกนำมาใช้

เมื่อเร็ว ๆ นี้ มีการค้นพบการฉีด Prestashop SQL อื่น Prestashop (1.5.5.0 – 1.7.2.5) ได้รับผลกระทบจากช่องโหว่นี้ มันถูกขนานนามว่า CVE-2018-8824 นอกจากนี้ เนื่องจากโมดูล ชื่อ Responsive Mega Menu (Horizontal + Vertical + Dropdown) Pro . ดังนั้นหากคุณติดตั้งโมดูลนี้ ให้อัปเดตทันที!

GET: http: //site/modules/bamegamenu/ajax_phpcode.php? Code = p (Db :: getInstance () -

> ExecuteS ("show tables"));

รหัสต่อไปนี้ดึงข้อมูลโดยใช้คำขอ ajax จากพารามิเตอร์ที่มีช่องโหว่ จะแสดงตารางที่มีอยู่ในฐานข้อมูล เพียงแค่แทนที่ตาราง "แสดงคำสั่ง" ด้วย "คำสั่งที่เลือก" การดำเนินการบนฐานข้อมูลก็สามารถทำได้ แฮ็กเกอร์จึงสามารถอ่านตารางที่ละเอียดอ่อนได้ ตารางเหล่านี้เปิดเผยข้อมูลรับรองการเข้าสู่ระบบ ความปลอดภัยของ Prestashop จึงถูกละเมิด แดชบอร์ดเปิดให้แฮ็ค Prestashop!

2) Prestashop ถูกแฮ็ก:การยกระดับสิทธิ์

การยกระดับสิทธิ์เป็นปัญหาด้านความปลอดภัยที่ร้ายแรงเกี่ยวกับ Prestashop สิ่งนี้จะเกิดขึ้นเมื่อผู้ใช้ที่มีสิทธิ์ระดับผู้ดูแลระบบต่ำกว่าได้รับสิทธิ์ที่สูงกว่า มีการรายงานสิทธิ์ที่เพิ่มขึ้นสำหรับความปลอดภัยของ Prestashop เป็นครั้งแรกในปี 2011 พบข้อผิดพลาดล่าสุดในปี 2018 เวอร์ชัน Prestashop ก่อน 1.6.1.19 ได้รับความเดือดร้อนจากข้อผิดพลาดนี้ ช่องโหว่นี้เรียกว่า CVE-2018-13784 ข้อผิดพลาดอยู่ในการเข้ารหัสแบบบั๊กกี้ของคุกกี้ของผู้ใช้ Prestashop ใช้การเข้ารหัสปักเป้า / ECD หรือ AES ผ่าน openssl_encrypt () ดังนั้นจึงเสี่ยงต่อการโจมตีของ Oracle ยิ่งไปกว่านั้น ยังช่วยให้แฮ็กเกอร์สามารถอ่าน/เขียนเนื้อหาของคุกกี้ Prestashop ได้ ดังนั้นเราจึงสามารถเข้าถึงคุกกี้ที่ไม่ได้มีไว้สำหรับสิ่งนี้ สิ่งนี้นำไปสู่การยกระดับสิทธิ์ แฮ็กเกอร์จึงสามารถ:

● เข้าถึงเซสชันของผู้ใช้

● ขโมยข้อมูลที่ละเอียดอ่อน เช่น รายละเอียดบัตรเครดิต ฯลฯ

● เป็นผู้ดูแลไซต์และสร้างความเสียหาย!

ขั้นตอนการออกคุกกี้เกิดขึ้นใน ./classes/Cookie.php . สคริปต์เพื่อใช้ประโยชน์จากช่องโหว่นี้ได้รับการเผยแพร่บน www.exploit-db.com แล้ว ได้เร่งกระบวนการแฮ็ค Prestashop ไปทั่วโลก

3) Prestashop ถูกแฮ็ก:ปัญหาความเข้ากันได้

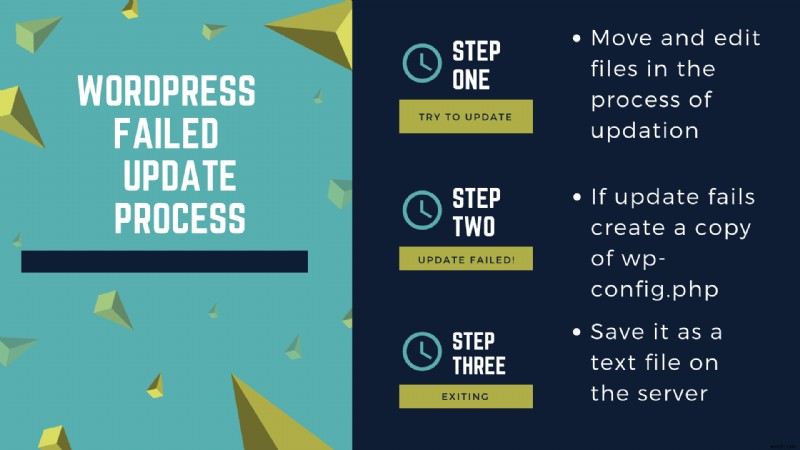

มักมีปัญหาความเข้ากันได้ อาจใช้ Prestashop ในการติดตั้ง WordPress WordPress อัปเดตเป็นเวอร์ชันล่าสุดโดยอัตโนมัติ ในทางกลับกัน เป็นการปฏิบัติที่ค่อนข้างดีต่อสุขภาพ อย่างไรก็ตาม กระดูกแห่งความขัดแย้งอยู่ในการอัปเดตที่ล้มเหลว ดังนั้น สิ่งนี้จึงชัดเจนยิ่งขึ้นเมื่อเห็นความล้มเหลวของกระบวนการอัปเดต WordPress

บนพื้นผิวทุกอย่างเรียบร้อยดี แต่ที่จริงแล้วไม่ใช่! WordPress เพิ่งสร้างสำเนา .txt ของไฟล์ wp-config.php ดังนั้นข้อมูลที่ละเอียดอ่อนจากฐานข้อมูล Prestashop จึงมาในรูปแบบของไฟล์ข้อความบนเซิร์ฟเวอร์ มีเครื่องสแกนที่ออกแบบมาเป็นพิเศษเพื่อค้นหาไฟล์ดังกล่าว แฮ็กเกอร์สามารถทำการแฮ็ก Prestashop ได้ ทั้งหมดเป็นเพราะการติดตั้ง WordPress ที่ไม่เหมาะสม ดังนั้น ปัญหาความเข้ากันได้ดังกล่าวจึงเกิดขึ้นเป็นครั้งคราวในความปลอดภัยของ Prestashop

4) Prestashop ที่ถูกแฮ็ก:การเรียกใช้โค้ดจากระยะไกล

นี่เป็นผลมาจากการเข้ารหัสแบบบั๊กกี้ ซึ่งช่วยให้แฮ็กเกอร์สามารถรันโค้ดบนคอมพิวเตอร์ของคุณจากระยะไกลได้ ดังนั้น เซิร์ฟเวอร์ของคุณอาจถูกบุกรุกอย่างสมบูรณ์ พบช่องโหว่ในการเรียกใช้โค้ดจากระยะไกลในความปลอดภัยของ Prestashop ในปีนี้ ขนานนามว่า CVE-2018-8823 ซึ่งพบได้ในโมดูล Responsive Mega Menu Pro เวอร์ชันสูงถึง 1.0.32 มีความเสี่ยง นี่เป็นเพราะฟังก์ชันที่ไม่รู้จักใน fichier modules / bamegamenu / ajax_phpcode.php พารามิเตอร์สามารถเปลี่ยนแปลงได้เพื่อเรียกใช้โค้ดจากระยะไกล นอกจากนี้ ไม่จำเป็นต้องมีการรับรองความถูกต้องใดๆ เพื่อดำเนินการ

5) Prestashop ถูกแฮ็ก:รหัสผ่านที่ไม่รัดกุมและการอนุญาตของผู้ดูแลระบบ

เป็นไปได้ทีเดียวที่คำง่ายๆ เช่น admin อาจทำให้บริษัทขนาดใหญ่เสียหายได้ บ่อยครั้ง การติดตั้งเริ่มต้นถูกมองข้าม ตรวจสอบให้แน่ใจว่าไม่มีการติดตั้งใดที่มีรหัสผ่านเริ่มต้น ระวังด้วยว่าการดูแลระบบรูทจะไม่ปรากฏบนอินเทอร์เน็ต ซึ่งอาจทำให้ไฟล์การติดตั้งที่มีความละเอียดอ่อนรั่วไหลได้

6) Prestashop ถูกแฮ็ก:ดาวน์โหลดไฟล์ตามอำเภอใจ

บางครั้งไม่มีการตรวจสอบและถ่วงดุล ดังนั้น Prestashop จึงอนุญาตให้อัปโหลดไฟล์ที่ออกแบบมาเป็นพิเศษ นี่เป็นปัญหาร้ายแรงเนื่องจากอาจทำให้เว็บไซต์เสียหายได้ สามารถใช้เพื่อติดตั้งมัลแวร์เข้าสู่ระบบ นอกจากนี้ Google Dorks ยังมีให้ตรวจสอบไฟล์ที่มีช่องโหว่จำนวนมาก ตัวอย่างเช่น:

inurl:"/modules/columnadverts2/"

หรือ

inurl:"/modules/columnadverts/"

เพียงแค่ค้นหาคำเหล่านี้ใน Google ก็สามารถพบเซิร์ฟเวอร์ที่มีช่องโหว่ของ Prestashop ได้ ไม่สามารถตำหนิได้เสมอสำหรับการเข้ารหัสที่ผิดพลาด อาจเป็นเพราะคุณตั้งค่าการอนุญาตผิดพลาด

7) Prestashop ที่ถูกแฮ็ก:XSS และ Zero Day Exploits

Cross-Site Scripting XSS เป็นหนึ่งในช่องโหว่ที่พบบ่อยที่สุด การใช้ประโยชน์จากระบบ XSS ที่ประสบความสำเร็จอาจส่งผลให้:

● ประนีประนอมบัญชีผู้ดูแลระบบ

● เข้าถึงคุกกี้การดูแลระบบ

● คุกกี้ที่เป็นอันตรายขโมยรหัสในความคิดเห็น

● ดาวน์โหลดมัลแวร์ไปยังระบบของผู้ใช้

● เข้าถึงไฟล์และข้อมูลที่มีความละเอียดอ่อน

นอกจากนั้น การหาประโยชน์แบบ zero-day อาจทำให้เว็บไซต์ของคุณเสียหายได้ การใช้ประโยชน์จากซีโร่เดย์นั้นเป็นช่องโหว่ที่ไม่มีการรายงาน เนื่องจากไม่มีการรายงาน จึงไม่มีการแก้ไขสำหรับมัน ทางออกที่ดีที่สุดคือไฟร์วอลล์ Prestashop เช่น Astra เพื่อชะลอหรือป้องกันการโจมตี

Prestashop ถูกแฮ็ก:แฮ็กคีย์เวิร์ดภาษาญี่ปุ่นและยา (SEO Spam)

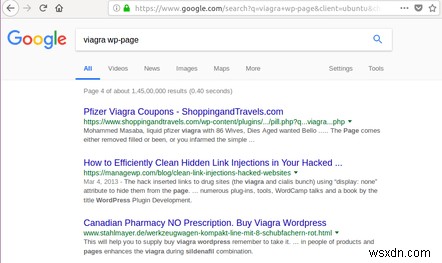

นี่คือเทคนิค Blackhat SEO ที่ผลการค้นหาของเว็บไซต์ของคุณถูกแฮ็ก โปรแกรมรวบรวมข้อมูลของเครื่องมือค้นหาเช่น Google หรือ Bing จะรวบรวมข้อมูลเว็บไซต์ของคุณราวกับว่าเป็นภาษาญี่ปุ่นหรือเกี่ยวข้องกับ Pharma คุณสามารถตรวจจับการแฮ็กนี้ได้โดยพิมพ์ข้อความค้นหาต่อไปนี้ใน Google บางคนสับสนระหว่างสแปม SEO ภาษาญี่ปุ่นกับตัวอักษรจีน

Site: exemple.com ou Site: exemple.com Japon ou Site: exemple.com viagra

นี่คือภาพหน้าจอว่า SEO Spam ของญี่ปุ่นและ Pharma Spam ของญี่ปุ่น – Pharma Hack ใน Prestashop เป็นอย่างไร[/caption]

คุณสามารถตรวจสอบคำแนะนำโดยละเอียดเกี่ยวกับวิธีแก้ไข SEO Spam และ Pharma Hack ของญี่ปุ่นได้ใน Prestashop

การล้างข้อมูลหลังจากถูกแฮ็ก Prestashop

1) การรักษาความปลอดภัย Prestashop:บล็อกการเข้าถึง

หาก Prestashop ของคุณถูกแฮ็ก ให้เริ่มด้วยการบล็อกการเข้าถึงไฟล์ที่ละเอียดอ่อน สามารถทำได้โดยการสร้างไฟล์ .htaccess ด้านใน ในไฟล์นี้ เขียนว่า:

Ordre Refuser, Autoriser Refuser à tous Autoriser à partir de 22.33.44.55

โค้ดส่วนนี้ปฏิเสธการเข้าถึงไฟล์/โฟลเดอร์ นอกจากนี้ บรรทัดสุดท้ายระบุที่อยู่ IP ที่จะอนุญาต คุณยังเพิ่มช่วงที่อยู่ IP ได้อีกด้วย คุณอาจต้องการตรวจสอบไฟล์ .htaccess แก้ไข ทำความสะอาดก่อนในกรณีที่มีการแฮ็ก Prestashop

2) Prestashop Security:ตรวจสอบสิทธิ์

ประการที่สอง ตรวจสอบให้แน่ใจว่าการอนุญาตนั้นถูกต้องสำหรับไฟล์ ในกรณีของไดเร็กทอรี คือ 755 (rwxr-xr-x) และสำหรับ 644 (rw-r - r--) ไฟล์ ตรวจสอบให้แน่ใจว่าได้รับการกำหนดค่าอย่างเหมาะสมเพื่อป้องกันการใช้การเข้าถึงไฟล์ในทางที่ผิด

3) การรักษาความปลอดภัย Prestashop:ส่วนเสริมอันธพาล

เราได้เห็นกรณีที่ Prestashop ถูกแฮ็กเนื่องจากปลั๊กอินที่มีช่องโหว่ ระวังโมดูลบั๊กกี้หรือล้าสมัย อัปเดตหรือแทนที่ มีตัวเลือกอื่น ๆ อยู่เสมอ

4) Prestashop Security:การเข้ารหัส

เข้ารหัสค่าการเชื่อมต่อในตารางการดูแลระบบ นี่อาจเป็นอุปสรรคที่สองในกรณีที่ฐานข้อมูลถูกบุกรุก ใช้ฐานข้อมูลแยกต่างหากสำหรับเว็บแอปพลิเคชันอื่นที่ติดตั้งบนเซิร์ฟเวอร์เดียวกัน

5) Prestashop Security:รหัสผ่าน

ใช้ FTP ที่แข็งแกร่งและข้อมูลรับรองการเข้าสู่ระบบ อย่าใช้คำหรือวลีที่ใช้กันทั่วไป!

6) ความปลอดภัยของ Prestashop:รหัสที่ไม่สามารถเข้าถึงได้

แฮกเกอร์พยายามซ่อนรหัส พวกเขาทำเช่นนี้โดยใช้การเข้ารหัสที่สายตามนุษย์ไม่สามารถอ่านได้ ดังนั้นคุณควรมองหาโค้ดที่ซ่อนอยู่ในรูปแบบ base64 ด้วยตนเอง มันเหมือนกับการหาเข็มในกองหญ้า โค้ดง่ายๆ ช่วยได้

find . -name "*.php" -exec grep "base64"'{}'\; -print &> weirdcode.txt

รหัสนี้จะค้นหารหัสที่เข้ารหัส base64 และบันทึกลงใน weirdcode.txt . จากนั้นวิเคราะห์ว่ามีอะไรผิดปกติ คุณอาจต้องการค้นหาโดเมนเปลี่ยนเส้นทางเช่น:

<li><a href="weird-domain.com">Something1</a></li>

ค้นหาในไฟล์ weirdcode.txt พื้นที่ที่ซับซ้อน

7) Prestashop Security:อัปเดตและสำรองข้อมูล

สำรองไฟล์ทั้งหมดของคุณหากคุณยังไม่ได้สำรอง อัปเดตเป็นประจำ ติดตั้งการติดตั้งใหม่จากเว็บไซต์อย่างเป็นทางการ ติดตามข่าวสารล่าสุดเกี่ยวกับแพทช์ล่าสุด บล็อกอย่างเป็นทางการเหมาะที่สุดสำหรับจุดประสงค์นี้

8) ความปลอดภัยของ Prestashop:ไฟร์วอลล์ Prestashop

เพื่อหลีกเลี่ยงการแฮ็ค Prestashop ในอนาคต ให้ใช้ไฟร์วอลล์ ไฟร์วอลล์ป้องกันผู้ใช้ที่ไม่ได้รับอนุญาตเข้าสู่ระบบของคุณ มีไฟร์วอลล์ที่น่าสนใจมากในตลาด บางแห่งฟรี บางแห่งอาจต้องเสียค่ากาแฟหนึ่งแก้ว คุณยังสามารถใช้ปลั๊กอินเพื่อการนี้ได้

บทสรุป

การแฮ็ก Prestashop สามารถนำไปสู่การทำลายล้างธุรกิจของคุณทั้งหมด ความปลอดภัยของอีคอมเมิร์ซเป็นปัญหาที่ละเอียดอ่อน การทำความสะอาดความยุ่งเหยิงที่สร้างโดย Prestashop เป็นงานที่ยิ่งใหญ่ ดังนั้นการป้องกันจึงดีกว่าการรักษา ดังนั้นให้ใช้ WAF หรือโซลูชันการรักษาความปลอดภัยเพื่อป้องกันแฮกเกอร์ นอกจากนี้ อัปเดตการติดตั้งของคุณเป็นประจำ และตรวจสอบกิจกรรมที่น่าสงสัยอยู่เสมอ จำไว้ว่าโซ่นั้นแข็งแกร่งพอๆ กับตัวเชื่อมที่อ่อนแอที่สุดเท่านั้น