Joomla เป็น CMS ที่มีประสิทธิภาพสูงและสนับสนุนชุมชนที่ยอดเยี่ยม นอกจากนี้ยังสามารถปรับแต่งได้อย่างมากเนื่องจากไซต์ที่ทำงานบน Joomla นั้นแตกต่างกันไปตามหน้าส่วนตัวไปจนถึงไซต์ของรัฐบาล ความนิยมอย่างแพร่หลายเป็นผลมาจากการสนับสนุนภาษามากกว่า 90 ภาษาที่มีให้ อย่างไรก็ตาม การได้รับความนิยมยังทำให้เป็นเป้าหมายของนักส่งสแปมและแฮกเกอร์ ผู้ใช้มักบ่นว่า Joomla ของตนถูกแฮ็กส่งสแปมในฟอรัมชุมชน การโจมตีเหล่านี้เป็นเรื่องปกติธรรมดาเนื่องจากมีผู้ใช้จำนวนมากที่ได้รับผลกระทบ บ่อยครั้งที่อีเมลขยะมีโฆษณายาที่จำหน่ายไวอากร้า ตามหนังสือ Joomla Web Security

สัญญาณว่า Joomla ถูกแฮ็กเพื่อส่งสแปม

การค้นพบการโจมตีอีเมลสแปมมักใช้เวลาสองสามชั่วโมงต่อวัน เวลาในการตอบสนองเกิดขึ้นเนื่องจากการที่อีเมลใช้เวลาในการเผยแพร่ ดังนั้นจึงตรวจพบเมื่อผู้ใช้แจ้งให้คุณทราบเกี่ยวกับอีเมลขยะ อย่างไรก็ตาม ในบางกรณี ผู้ดูแลเว็บจะได้รับแจ้งหากเขา/เธอใช้บริการออนไลน์เพื่อตรวจสอบสแปมก่อนที่จะส่ง บริการเหล่านี้อาจเปิดเผยว่าโดเมนนั้นถูกขึ้นบัญชีดำเนื่องจากสแปม แม้ว่าโซลูชันการรักษาความปลอดภัยออนไลน์บางอย่างสามารถแจ้งให้ผู้ใช้ทราบล่วงหน้าเกี่ยวกับภัยคุกคามดังกล่าวได้

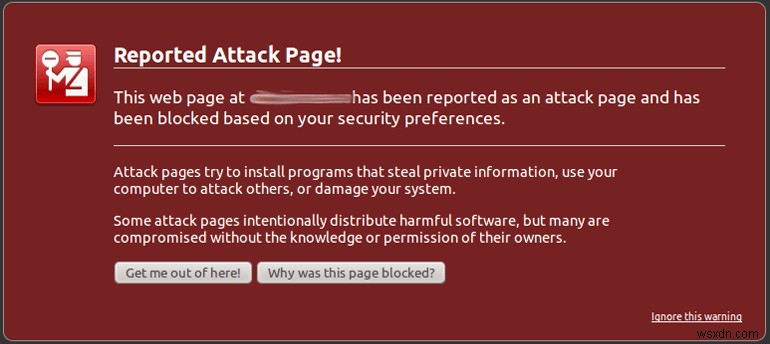

ในบางกรณี พบว่าการโจมตีของสแปมอาจทำให้แบนด์วิดท์ติดขัด หลังจากนั้น ISP ของคุณอาจแจ้งให้คุณทราบเกี่ยวกับการไหลออกของอีเมลขยะ อินเทอร์เน็ตมีแหล่งข้อมูลมากมายที่ดูแลรายการสแปมออนไลน์ ในกรณีที่ Joomla ของคุณถูกแฮ็กและส่งสแปม IP เซิร์ฟเวอร์ของคุณจะถูกขึ้นบัญชีดำ เมื่อบริการหนึ่งขึ้นบัญชีดำคุณ บริการดังกล่าวจะแพร่กระจายผ่านบัญชีดำดังกล่าวทั้งหมด หลังจากนั้นเสิร์ชเอ็นจิ้นเช่น Google ขึ้นบัญชีดำไซต์ของคุณเพื่อหาสแปม ดังนั้นเมื่อผู้ใช้เข้ามาเยี่ยมชมก็อาจจะเจอหน้าแบบนี้

หลังจากสังเกตเห็นการแจกจ่ายอีเมลขยะจำนวนมากจากไซต์ Google ได้ระบุว่าเป็นหน้าโจมตี หน้านี้เตือนผู้ใช้ไม่ให้ดำเนินการต่อในไซต์ หากไซต์ของคุณแสดงอาการเหล่านี้ อาจเป็นเพราะ Joomla ถูกแฮ็กส่งสแปม!

Joomla ถูกแฮ็กส่งตัวอย่างสแปม

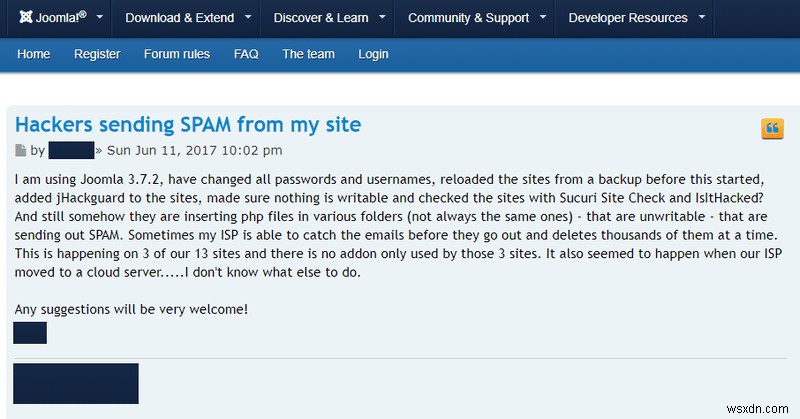

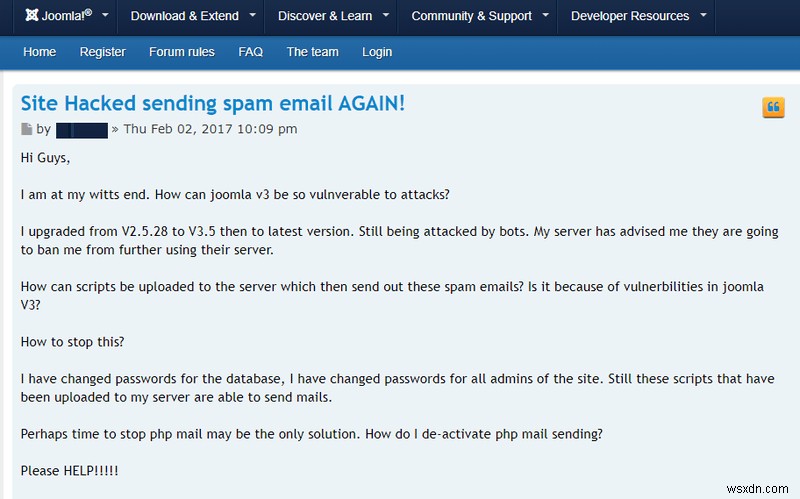

ปัญหาของ Joomla ที่ถูกแฮ็กส่งสแปมนั้นค่อนข้างแพร่หลาย ผู้ใช้หลายคนบ่นเกี่ยวกับปัญหานี้ในฟอรัมชุมชน บางคนถึงกับติดเชื้อซ้ำ! นี่คือตัวอย่างบางส่วนจากฟอรัมชุมชน Joomla

Joomla ถูกแฮ็กการส่งสแปม:สาเหตุ

การฉีด SQL

ฐานข้อมูล Joomla มักตกเป็นเป้าหมาย เกี่ยวกับข้อเท็จจริงที่ว่าการฉีด SQL เป็นเรื่องปกติทั่วๆ ไปในเว็บ ดังนั้นจึงทำให้เป็นหนึ่งในช่องโหว่ 10 อันดับแรกของ OWASP เมื่อผู้โจมตีเข้าถึงฐานข้อมูลแล้ว สามารถใช้คำสั่ง SQL เพื่อระบุตารางที่มีอีเมลสมัครใช้งาน หลังจากได้รับรายชื่อแล้ว ผู้โจมตีสามารถใช้รายการดังกล่าวเพื่อสแปมผู้ใช้จำนวนมากได้ ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องรักษาฐานข้อมูลให้ปลอดภัย

ตัวอย่างเช่น Joomla มีส่วนขยายชื่อ Jimtawl . สามารถใช้เพื่อเปิดสถานีวิทยุบนเว็บ อย่างไรก็ตาม พบว่าคอมโพเนนต์นี้มีความเสี่ยงต่อ SQLi พารามิเตอร์ที่มีช่องโหว่คือid . URL ที่สมบูรณ์มีลักษณะดังนี้:

คอมโพเนนต์อนุญาตให้ผู้ใช้ป้อนข้อมูลที่ไม่ถูกสุขอนามัยซึ่งนำไปสู่ SQLi ที่นี่ โดยต่อท้ายคำสั่ง SQL หลังid ผู้โจมตีสามารถอ่านเนื้อหาของฐานข้อมูลได้ ตัวอย่างเช่น หากต้องการเปิดเผยเวอร์ชันฐานข้อมูลและผู้ใช้ สามารถดำเนินการค้นหาต่อไปนี้ได้

' AND EXTRACTVALUE(66,CONCAT(0x5c,(SELECT (ELT(66=66,1))),CONCAT_WS(0x203a20,USER(),DATABASE(),VERSION())))-- VerAyari

เครื่องหมายอะพอสทรอฟีจะสิ้นสุดการป้อนข้อมูลของคำสั่งก่อนหน้า หลังจากนั้น หรือ ส่วนคำสั่งดำเนินการคำสั่ง SQL ถัดไป คำสั่งนี้ดึงข้อมูลผู้ใช้และเวอร์ชันฐานข้อมูล การใช้ประโยชน์จากสิ่งนี้ได้รับการเผยแพร่แล้ว นอกจากนี้ ผู้โจมตียังสามารถใช้เครื่องมืออัตโนมัติเพื่อเร่งการโจมตี จากที่นี่ ผู้โจมตีสามารถค้นหาอีเมลทั้งหมดที่จัดเก็บไว้ในฐานข้อมูลได้

ในบางกรณีที่ไซต์เป็น Stack Based SQLi ผู้โจมตีสามารถรันคำสั่งได้ คำสั่งเหล่านี้ดำเนินการผ่านบริการฐานข้อมูลที่ทำงานบนเซิร์ฟเวอร์ภายใน การใช้คำสั่งเหล่านี้อาจทำให้ปัญหาการส่งสแปมของ Joomla ถูกแฮ็กได้ ดังนั้น สแปมอาจมาจากเซิร์ฟเวอร์ SMTP ในเครื่องเอง นอกเหนือจาก Joomla ที่ส่งสแปมแล้ว ผู้โจมตียังสามารถใช้ข้อมูลฐานข้อมูลเพื่อทำการโจมตีอื่นๆ บนไซต์ได้!

ข้อมูลประจำตัวที่อ่อนแอ

มีความเป็นไปได้ค่อนข้างมากที่ผู้โจมตีอาจบังคับให้เข้าสู่ระบบเซิร์ฟเวอร์ SMTP ของคุณอย่างดุร้าย การใช้รหัสผ่านเริ่มต้นหรือรหัสผ่านที่ไม่รัดกุมทำให้ไซต์อ่อนไหวต่อการโจมตีประเภทนี้ เมื่อเซิร์ฟเวอร์ SMTP อยู่ภายใต้การควบคุมของผู้โจมตี อาจทำให้ Joomla ถูกแฮ็กส่งสแปม

เปิดพอร์ต

พอร์ตที่เปิดอยู่สามารถมอบไซต์ให้กับผู้โจมตีได้ SMTP ใช้ค่าเริ่มต้น พอร์ต 25 . อย่างไรก็ตาม หลีกเลี่ยงการใช้พอร์ตนี้เนื่องจากมักตกเป็นเป้าหมายของนักส่งสแปม ในบางกรณี ISP เองจะบล็อกพอร์ตนี้ พอร์ต 587 เป็นทางเลือกที่ดีกว่า เนื่องจากพอร์ตนี้รองรับการเข้ารหัส TLS พอร์ต 25 เป็นเป้าหมายหลักของมัลแวร์และสแปม ผู้โจมตีสามารถเจาะผ่านพอร์ตที่เปิดอยู่ซึ่งนำไปสู่การแฮ็ค Joomla ที่ส่งสแปม เปิดเผย พอร์ต 25 อินเทอร์เน็ตอาจส่งผลให้เกิดสแปมขาเข้าจำนวนมาก!

การอัปโหลดสคริปต์

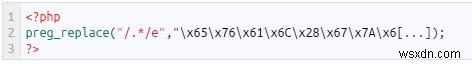

โดยทั่วไปแล้ว ผู้โจมตีจะใช้ประโยชน์จากเซิร์ฟเวอร์โดยใช้เทคนิคที่ทราบข้างต้น หลังจากนั้นเพื่อเพิ่มประสิทธิภาพการส่งสแปมของ Joomla ที่แฮ็ก ระบบจึงใช้ระบบอัตโนมัติ สคริปต์ PHP สามารถทำงานนี้ได้อย่างมีประสิทธิภาพมาก สคริปต์เหล่านี้ใช้เพื่อเชื่อมต่อกับเซิร์ฟเวอร์ SMTP หรือ เซิร์ฟเวอร์ MX ในบางกรณี. สคริปต์ทั่วไปจะมีโค้ดดังนี้:

เห็นได้ชัดว่ามีการใช้เทคนิคการสร้างความสับสนให้กับโค้ด อย่างไรก็ตาม เมื่อสคริปต์นี้ถูกถอดรหัส มันจะแปลเป็นบางอย่างเช่น

ตามที่เห็นจากโค้ด สคริปต์ใช้โครงสร้าง eval() คำสั่งนี้ประมวลผลสตริงอินพุตเป็นโค้ด PHP แนวทางปฏิบัติในการเข้ารหัสที่ปลอดภัยแนะนำให้หลีกเลี่ยงการใช้ eval() เนื่องจากช่วยให้ผู้โจมตีสามารถรันโค้ดตามอำเภอใจบนเซิร์ฟเวอร์ได้ นอกจากนี้ eval() สามารถใช้ในการจัดเก็บรหัสในฐานข้อมูล รหัสนี้ถูกเรียกใช้ในภายหลังและทำให้ Joomla ถูกแฮ็กเพื่อส่งสแปม สคริปต์เหล่านี้สามารถปั๊มสแปมจำนวนมากได้สองวิธี:

- คิว MTA สแปม :Message Transfer Agent (MTA) มีหน้าที่ส่งจดหมายจากไซต์ Joomla ไปยังผู้รับ บางครั้งสคริปต์การเอารัดเอาเปรียบแทรกอีเมลขยะจำนวนมากในคิว MTA ซึ่งอาจนำไปสู่ข้อความเตือน เช่น “คิว MTA ใหญ่เกินไป! “. หลังจากถึงขีดจำกัด อีเมลอาจถูกบล็อกโดย ISP ด้วย ดังนั้นบางครั้งสคริปต์จึงทำการเชื่อมต่อโดยตรงกับ MX

- ส่งตรงไปยัง MX Spam :Direct to MX ช่วยให้เราข้าม ISP ได้ในฐานะตัวแทนระดับกลาง Direct to MX เป็นบริการที่ถูกต้องตามกฎหมายซึ่งอนุญาตให้ส่งจดหมายโดยตรงไปยังเซิร์ฟเวอร์ Mail eXchange ของผู้รับ วิธีนี้ช่วยป้องกันไม่ให้อีเมลเข้าถึงเซิร์ฟเวอร์ SMTP ของ ISP สคริปต์ใช้ประโยชน์จากคุณลักษณะนี้เพื่อส่งสแปมไปยังผู้รับโดยตรง สิ่งนี้ทำเพื่อหลีกเลี่ยงการตรวจจับในคิว MTA

การแบ่งปันพื้นที่เว็บ

บ่อยครั้งที่โฮสติ้งราคาถูกอาจทำให้คุณเสียค่าใช้จ่ายมาก การติดเชื้อแพร่กระจายอย่างรวดเร็วเมื่อไซต์หลายแห่งใช้พื้นที่เดียวกัน ดังนั้น Joomla ที่ส่งสแปมอาจเกิดจากการติดไวรัสจากเว็บไซต์อื่น ทำให้ตรวจจับได้ยากว่าไซต์ใดสร้างสแปม!

ต้องการความช่วยเหลืออย่างมืออาชีพในการรักษาความปลอดภัยเซิร์ฟเวอร์หลังจาก Joomla แฮ็คส่งสแปมหรือไม่? ส่งข้อความถึงเราบนวิดเจ็ตการแชทและเรายินดีที่จะช่วยเหลือคุณ แก้ไขอีเมลสแปม Joomla ของฉันทันที

การรับอีเมลขยะ

การลงทะเบียนสแปม

บ่อยครั้งที่พบว่า Joomla ถูกแฮ็กการส่งสแปม แต่บางครั้ง ไซต์เองก็อาจตกเป็นเป้าหมายของสแปม ไซต์ของคุณมีการสมัครปลอมจำนวนมาก Joomla ได้รับความทุกข์ทรมานจากช่องโหว่ที่ผู้ใช้สามารถส่งอีเมลได้แม้ในขณะที่แบบฟอร์มถูกปิดใช้งาน มีสาเหตุมาจากส่วนประกอบที่มีช่องโหว่ที่เรียกว่าcom_contact ช่องโหว่นี้ถูกขนานนามว่า CVE-2018-17859 โดยการใช้ประโยชน์จากสิ่งนี้ ผู้โจมตีสามารถส่งอีเมลขยะจำนวนมาก ในสถานการณ์นั้น หากไม่มีการตรวจสอบและถ่วงดุลอย่างเหมาะสม บอทสามารถสร้างความหายนะได้ กรอกตารางลงทะเบียนโดยอัตโนมัติ ในท้ายที่สุด การแยกความแตกต่างระหว่างอีเมลที่เป็นการสมัครดั้งเดิมและอีเมลที่เป็นบอทเป็นเรื่องยาก!

นอกจากนั้น บางไซต์ยังเปิดใช้งานการแจ้งเตือนเกี่ยวกับการสมัครใหม่แต่ละครั้ง ในกรณีดังกล่าว การสมัครใช้งานสแปมอาจสร้างการแจ้งเตือนหลายรายการ ในกรณีที่การแจ้งเตือนเหล่านี้ถึงขีดจำกัด ผู้ให้บริการจะตั้งค่าสถานะว่าเป็นสแปม จึงปิดกั้นบัญชีของคุณและป้องกันการแจ้งเตือนการสมัครใหม่ นอกเหนือจากการสมัคร การแจ้งเตือนอาจถูกสร้างขึ้นเมื่อไซต์ถูกโจมตี ดังนั้นเมื่อเกินขีดจำกัดของการแจ้งเตือน ขั้นตอนเดียวกันจะถูกปฏิบัติตาม

รายงานสแปมที่ไม่แสดงโฆษณา

โปรโตคอล SMTP ได้รับการออกแบบในลักษณะที่ “จาก ” และ “ถึง ทุกคนสามารถจัดการฟิลด์ได้ แม้กระทั่งโดยผู้ใช้ทั่วไป นักส่งสแปมมักใช้ประโยชน์จากสิ่งนี้โดยใส่โดเมนของคุณใน “จาก " สนาม. ทำได้ด้วยวิธีต่อไปนี้:

- ขั้นตอนที่ 1: บอทสร้างรายชื่ออีเมลปลอม (อีเมลที่ไม่มีอยู่จริง)

- ขั้นตอนที่ 2: อีเมลของคุณ admin@wsxdn.com ใช้เป็นผู้ส่งในตัวเลือก “จาก “.

- ขั้นตอนที่ 3: บอทจะส่งอีเมลไปยังบัญชีที่ไม่มีอยู่

- ขั้นตอนที่ 4: การส่งอีเมลล้มเหลว

- ขั้นตอนที่ 5: อีเมลรายงานการไม่จัดส่งจะกลับไปที่บัญชีของคุณ (admin@wsxdn.com) ส่งผลให้อีเมลสแปมหลั่งไหลเข้ามาเป็นจำนวนมาก

วิธีหยุดอีเมลขยะใน Joomla:แก้ไข

แก้ไขสแปมขาเข้า

กรอบนโยบายผู้ส่ง

โปรโตคอล SMTP มีข้อจำกัดของตัวเอง เนื่องจากไม่สามารถหยุดไม่ให้ผู้อื่นใช้โดเมนของคุณใน “จาก " ตัวเลือก. อย่างไรก็ตาม มีการแก้ไขบางอย่าง เซิร์ฟเวอร์อีเมลสามารถได้รับแจ้งเกี่ยวกับ IP ที่ได้รับอนุญาตให้ส่งอีเมลในนามของโดเมนของคุณ ดังนั้น SPF จึงเป็นประเภทของระเบียน DNS TXT ที่ทำหน้าที่นี้ให้สำเร็จ ทำตามขั้นตอนต่อไปนี้เพื่อใช้ SPF:

- ขั้นแรกให้ไปที่การจัดการ DNS หน้า.

- จากนั้นไปที่ บันทึก ส่วน. คลิก เพิ่ม แล้วเลือก TXT จากเมนู

- กรอกข้อมูลในฟิลด์ต่อไปนี้:

- โฮสต์: อาร์กิวเมนต์นี้ต้องการชื่อโฮสต์ เช่น พิมพ์ @ เพื่อจับคู่บันทึกโดยตรงกับชื่อโดเมนของคุณ

- ค่า TXT – ใส่ค่าที่คุณต้องการกำหนด

- สุดท้าย คลิกที่ บันทึก .

สุดท้ายก็จะออกมาประมาณYourDomain.com. IN TXT “v=spf1 mx ip4:123.123.123.123 -all” .

ซึ่งระบุว่าYourDomain.com มีแหล่งที่มาของอีเมลที่ถูกต้องเพียงสองแหล่งเท่านั้น หนึ่งคือเซิร์ฟเวอร์ Mail Exchange เซิร์ฟเวอร์ MX กำหนดโดเมนที่เป็นผู้รับอีเมลของคุณ และอีกอย่างคือเซิฟเวอร์ที่ 123.123.123.123 ส่วนที่เหลืออีเมลทั้งหมดจะถือว่าเป็นสแปม อย่างไรก็ตาม เป็นที่น่าสังเกตว่าเช่นเดียวกับ robots.txt นี่เป็นแบบแผน เซิร์ฟเวอร์อีเมลส่วนใหญ่อาจทำตามนี้ ในขณะที่บางเซิร์ฟเวอร์อาจไม่ทำ!

ปรึกษาผู้เชี่ยวชาญด้านความปลอดภัยของ Astra เพื่อล้างมัลแวร์ทันที ไฟร์วอลล์อันทรงพลังของเราจะปกป้องเว็บไซต์ของคุณจาก XSS, LFI, RFI, SQL Injection, Bad bots, Automated Vulnerability Scanner และภัยคุกคามด้านความปลอดภัยกว่า 80 รายการ รักษาความปลอดภัยเว็บไซต์ Joomla ของฉันตอนนี้

การแก้ไขสแปมขาออก

ระบุและลบสคริปต์สแปม

ขั้นตอนที่ 1: อันดับแรก จำเป็นต้องระบุสคริปต์ที่สร้างสแปม ดังนั้นให้เข้าสู่ระบบเซิร์ฟเวอร์อีเมลด้วยสิทธิ์ของผู้ดูแลระบบ (SUDO)

ขั้นตอนที่ 2: ในการจับภาพอีเมลขาออกด้วยสคริปต์ ตรวจสอบให้แน่ใจว่าPHP.ini ไฟล์มีโค้ดต่อไปนี้mail.add_x_header = On . เมื่อดำเนินการเสร็จแล้ว ให้ดำเนินการตรวจสอบคิวเมลของคุณ

ขั้นตอนที่ 3: สามารถทำได้โดยใช้คำสั่งmailq . คำสั่งนี้จะแสดงรายการอีเมลทั้งหมดในคิว จากนี้ไป ให้จด ID ของอีเมลที่คุณต้องการติดตามแหล่งที่มา

ขั้นตอนที่ 4: ตอนนี้ “grep ” และ “postcat ” คำสั่งจะมีประโยชน์ เรียกใช้คำสั่งต่อไปนี้:postcat -q <ID obtained from mailq> | grep X-PHP-Originating-Script

ขั้นตอนที่ 5: คำสั่งนี้จะให้ผลลัพธ์เช่น X-PHP-Originating-Script: 45:SPAMmailer.php . ที่นี่ 45 คือ UID ของสคริปต์ SPAMmailer.php คำสั่งนี้พบ Joomla ที่แฮ็คสคริปต์การส่งสแปมได้สำเร็จ นอกจากนี้ยังมี id ท้องถิ่นบนเซิร์ฟเวอร์ ลบสคริปต์และทำความสะอาดการติดตั้ง

อย่างไรก็ตาม ในกรณีของขั้นตอนที่ 4 หากไม่ให้ผลลัพธ์ใดๆ เป็นไปได้ว่าบัญชีถูกบุกรุก เปลี่ยนรหัสผ่านเป็นรหัสผ่านที่ปลอดภัยเพื่อป้องกันไม่ให้ Joomla ถูกแฮ็กส่งสแปม!

ข้อควรระวังอื่นๆ

- ทำความสะอาดและส่งไซต์ของคุณเพื่อตรวจสอบในกรณีที่ Google ขึ้นบัญชีดำ

- บล็อก direct-to-MX เว้นแต่มีความจำเป็นอย่างยิ่ง

- หลีกเลี่ยงการใช้พอร์ต 25 สำหรับ SMTP ทางเลือกที่ดีกว่าคือพอร์ต 587

- ลองใช้โฮสติ้ง VPS โดยเฉพาะ เนื่องจากวิธีนี้ช่วยลดโอกาสการแพร่กระจายของ Joomla โดยการแฮ็กการส่งสแปม

- จัดการสิทธิ์ในการอ่าน เขียน ดำเนินการไปยังโฟลเดอร์อย่างชาญฉลาด เนื่องจากสามารถป้องกันการเรียกใช้โค้ดได้แม้ว่าจะอัปโหลดสคริปต์จดหมายขยะแล้วก็ตาม

- ติดตั้งส่วนขยายที่มีชื่อเสียง หลีกเลี่ยงการใช้ส่วนขยายที่ไม่รู้จักหรือเป็นโมฆะ

- จำกัดความพยายามรับรองความถูกต้องบนเซิร์ฟเวอร์ SMTP สิ่งนี้สามารถป้องกันการโจมตีด้วยกำลังเดรัจฉานได้

- อัปเดต อัปเดต อัปเดต!

บทสรุป

การส่งสแปมที่แฮ็คของ Joomla อาจส่งผลกระทบร้ายแรงต่อชื่อเสียงของไซต์ของคุณ ข้อควรระวังที่ดีที่สุดคือการใช้โซลูชันการรักษาความปลอดภัย โซลูชันการรักษาความปลอดภัยจำนวนมากพร้อมไฟร์วอลล์และ IDS พร้อมใช้งานออนไลน์แล้ววันนี้ โซลูชันการรักษาความปลอดภัยอย่าง Astra นั้นสามารถปรับขนาดได้สูง รองรับความต้องการของบล็อกส่วนตัวและธุรกิจขนาดใหญ่