การรักษาความปลอดภัยของเว็บไซต์มีบทบาทสำคัญในการขยายธุรกิจออนไลน์ใดๆ ในช่วงไม่กี่ปีที่ผ่านมา การโจมตีทางไซเบอร์ได้เพิ่มสูงขึ้นด้วยแรนซัมแวร์และตัวขุดคริปโตรูปแบบใหม่ที่ถูกค้นพบในทุกเดือน ซึ่งหมายความว่าธุรกิจขนาดเล็กจำเป็นต้องจ่ายเงินเพิ่มเพื่อรักษาธุรกิจออนไลน์ของตนให้ปลอดภัยและสำหรับการซ่อมแซมเว็บไซต์ที่ถูกแฮ็ก จากรายงานของ Juniper Research

ตามรายงานอาชญากรรมประจำปีอีกฉบับโดย Cybersecurity Ventures

เมื่อเร็วๆ นี้ มีเว็บไซต์มากกว่า 4,600 แห่งโดนรหัสที่เป็นอันตรายซึ่งขโมยข้อมูลการชำระเงินและข้อมูลผู้ใช้อื่นๆ ไซต์ที่ถูกบุกรุก ได้แก่ ร้านค้าอีคอมเมิร์ซ บล็อก ไซต์อีเลิร์นนิง มัลแวร์ติดไวรัสไซต์โดยใช้ CDN ของ Picreel และ Alpaca Form ข้อมูลบัตรเครดิตที่ถูกขโมยกำลังถูกส่งไปยังเซิร์ฟเวอร์ในปานามา ซอร์สโค้ดของมัลแวร์เปิดเผยฟังก์ชันต่างๆ ที่ประกาศไว้ในมัลแวร์ซึ่งช่วยในการรวบรวมและส่งต่อข้อมูล เว็บไซต์มากกว่า 1200 แห่งยังคงติดมัลแวร์ Picreel และเว็บไซต์มากกว่า 3700 แห่งยังคงมีรหัสจากการละเมิด Alpaca

ด้วยมัลแวร์ที่มีความซับซ้อนมากขึ้นเรื่อยๆ ปรากฏขึ้นทุกวัน จึงเป็นเพียงเรื่องของเวลาก่อนที่เว็บไซต์ของคุณอาจกลายเป็นเหยื่อรายต่อไป ดังนั้น การเรียนรู้การซ่อมแซมเว็บไซต์ที่ถูกแฮ็กและดำเนินมาตรการป้องกันจึงเป็นสิ่งสำคัญ

การซ่อมแซมเว็บไซต์ที่ถูกแฮ็ก:อาการของเว็บไซต์ที่ถูกแฮ็ก

- ลิงก์ ไฟล์ ผู้ดูแลระบบ หน้าเว็บ ตาราง สคริปต์ที่น่าสงสัยและไม่รู้จักปรากฏบนเว็บไซต์ของคุณ

- ป๊อปอัปและโฆษณาที่เปลี่ยนเส้นทางลูกค้าไปยังโดเมนที่ไม่เหมาะสมทำให้เว็บไซต์ของคุณติดเชื้อ

- เว็บไซต์ทำงานช้าและไม่ตอบสนอง

- โหลดหนักบนเซิร์ฟเวอร์แม้ว่าการเชื่อมต่อจะน้อยมาก

- ผู้ใช้บ่นเกี่ยวกับข้อมูลบัตรเครดิตที่ถูกขโมยจากเว็บไซต์ของคุณ

- เนื้อหาที่ไม่มีความหมายปรากฏบนไซต์ของคุณอันเป็นผลมาจากการแฮ็กคำสำคัญภาษาญี่ปุ่นหรือ Pharma Hack

- ในขณะที่ใช้โฮสติ้งบุคคลที่สาม บัญชีของคุณจะถูกแบนหรือปิดใช้งาน

- เครื่องมือค้นหาเตือนผู้ใช้ไม่ให้เข้าชมเว็บไซต์ของคุณ

- รหัสผ่านเว็บไซต์ของคุณมีการเปลี่ยนแปลงและบันทึกแสดงความพยายามในการบันทึกแบบเดรัจฉาน

- ติดตั้งปลั๊กอินและส่วนขยายที่ไม่รู้จักบนเซิร์ฟเวอร์ของคุณ

- ส่งอีเมลสแปมหลายฉบับจากเซิร์ฟเวอร์อีเมลของเว็บไซต์ของคุณ

- ข้อมูลของเว็บไซต์มีการขายในฟอรัมอินเทอร์เน็ต

- บันทึกการเข้าชมจาก Wireshark หรือเครื่องมือดักจับแพ็กเก็ตอื่น ๆ จะแสดงข้อมูลที่ถูกส่งไปยังโดเมนที่น่าสงสัย

การซ่อมแซมเว็บไซต์ที่ถูกแฮ็ก:การลบมัลแวร์

- ขั้นตอนที่ 1: สำรองข้อมูลเว็บไซต์ของคุณอย่างสมบูรณ์ หลังจากนั้น ให้เว็บไซต์ของคุณเข้าสู่โหมดบำรุงรักษา

- ขั้นตอนที่ 2: ตอนนี้มองหาแหล่งที่มาของการติดเชื้อ อาจเป็นสคริปต์ ไฟล์ หรือหน้าเว็บก็ได้ ดูซอร์สโค้ดเพื่อกำหนดการเข้ารหัส base64 อย่าลืมตรวจสอบปลั๊กอินหรือส่วนขยายใหม่

- ขั้นตอนที่ 3: หากเว็บไซต์ถูกขึ้นบัญชีดำโดยเครื่องมือค้นหา ให้ใช้คอนโซลของ Google เพื่อดูสาเหตุของการติดไวรัส นอกจากนี้ อย่าลืมลบผู้ดูแลระบบที่ไม่รู้จัก ถ้ายังไม่สำเร็จ ให้ใช้โปรแกรมสแกนไวรัสออนไลน์อย่าง Astra

- ขั้นตอนที่ 4: ลบบรรทัดของโค้ดที่เป็นอันตรายออกจากไฟล์ที่ติดไวรัส ลบตารางที่น่าสงสัยออกจากฐานข้อมูล หากเป็นไฟล์ที่ละเอียดอ่อนและคุณไม่แน่ใจว่าโค้ดดังกล่าวใช้ทำอะไร เพียงแสดงความคิดเห็นและติดต่อเพื่อขอความช่วยเหลือ

- ขั้นตอนที่ 5: เมื่อทำความสะอาดเสร็จแล้ว อย่าลืมส่งไซต์ของคุณให้ Google เพื่อลบบัญชีดำ นอกจากนี้ จำเป็นต้องระบุสาเหตุของการแฮ็กและแก้ไขเพื่อไม่ให้เกิดการติดเชื้อซ้ำ ดูกราฟข้อมูลด้านล่างสำหรับข้อมูลเพิ่มเติม

แม้ว่าขั้นตอนเหล่านี้จะเป็นขั้นตอนการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กทั่วไป แต่คำแนะนำในการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กของ CMS นั้นแสดงไว้ด้านล่าง

หากต้องการความช่วยเหลือเกี่ยวกับการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กของคุณ ทำความสะอาดเว็บไซต์ของคุณทันที

การกำจัดมัลแวร์ OpenCart

ในการระบุแหล่งที่มาของการติดไวรัส ผู้ใช้ OpenCart ควรตรวจสอบความสมบูรณ์ของไฟล์หลัก นี่หมายความว่าไฟล์หลักของ OpenCart ไม่ควรแตกต่างจากที่มีอยู่ในเอกสารอย่างเป็นทางการ เว้นแต่จะได้รับการแก้ไข OCMOD/VQMOD ด้วยเหตุผลที่ถูกต้อง สามารถทำได้โดยใช้ 'diff' คำสั่งของลินุกซ์ ดาวน์โหลดไฟล์จากที่เก็บอย่างเป็นทางการไปยังโฟลเดอร์ในเครื่อง แล้วเปรียบเทียบโดยใช้คำสั่งต่อไปนี้:

diff -r path/to/OpenCart/file.php /path/to/official/Opencart/file.php

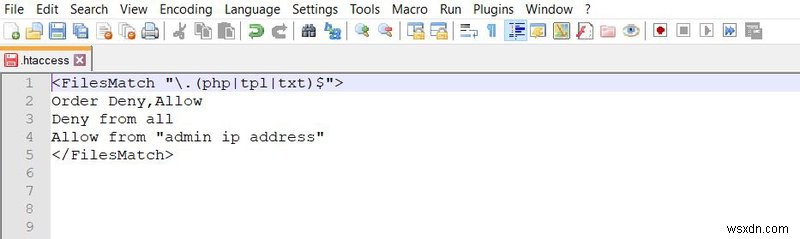

นอกจากนี้ สำหรับผู้ใช้ OpenCart จำเป็นต้องลบโฟลเดอร์ติดตั้งก่อน ซึ่งสามารถพบได้โดยเพียงแค่ไปที่โฟลเดอร์รูท ผู้ใช้ OpenCart จำเป็นต้องรักษาความปลอดภัยแคตตาล็อกจากผู้โจมตี ซึ่งสามารถทำได้โดยการบล็อกการเข้าถึงไฟล์ที่ละเอียดอ่อนบางอย่าง เช่น .php , .txt ของแคตตาล็อก ในการดำเนินการดังกล่าว ให้ผนวกโค้ดต่อไปนี้ต่อท้าย .htaccess ไฟล์ภายในโฟลเดอร์แคตตาล็อก:

บทความที่เกี่ยวข้อง – สุดยอดแนวทางปฏิบัติด้านความปลอดภัยและการกำจัดมัลแวร์ของ Opencart

การกำจัดมัลแวร์ Prestashop

สำหรับการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กของ Prestashop การตรวจหาการติดไวรัสสามารถทำได้โดยดูจากโมดูลเป้าหมายทั่วไปบางโมดูล ขั้นแรก ลงชื่อเข้าใช้ร้าน Prestashop โดยใช้ไคลเอนต์ FTP หลังจากนั้นให้ค้นหาโค้ดที่เป็นอันตรายภายในโฟลเดอร์ต่อไปนี้:

- โมดูล/โฮมเพจโฆษณา/สไลด์

- โมดูล/โฮมเพจโฆษณา2/สไลด์

- โมดูล/หน้าผลิตภัณฑ์โฆษณา/สไลด์

- โมดูล/คอลัมน์/สไลด์

- โมดูล/simpleslideshow/สไลด์

จับตาดูโค้ดใดๆ ที่ดูเหมือนเข้ารหัส base64 สามารถค้นพบได้โดยใช้ Gตัวแทน . ต่อไปนี้ คำสั่งของ Linux:

หา . -name “*.php” -exec grep “base64″‘{}’; -print &>ติดไวรัส.txt

คำสั่งนี้จะบันทึกอินสแตนซ์ที่เข้ารหัส base64 ทั้งหมดไว้ในไฟล์ที่ติดไวรัส จากที่นี่ พวกเขาสามารถถอดรหัสโดยใช้เครื่องมือออนไลน์และลบออกได้

การกำจัดมัลแวร์ Drupal

สำหรับการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กของ Drupal ก่อนอื่นให้ตรวจสอบให้แน่ใจว่าไม่มีไฟล์ที่ไม่รู้จักอยู่ใน /drupal-admin โฟลเดอร์ ไฟล์ที่น่าสงสัยที่ควรระวัง ได้แก่ Marvins.php, db_.php, 8c18ee, 83965, admin.php, buddy.strength, dm.php . หากคุณสังเกตเห็นว่าไฟล์ดังกล่าวลบทันที นอกจากนี้ อย่าลืมลบผู้ใช้ฐานข้อมูลที่ไม่รู้จัก หากต้องการตรวจสอบว่ามีการสร้างผู้ใช้ใหม่หลังจากวันที่กำหนดหรือไม่ ให้ใช้คำสั่ง SQL ต่อไปนี้:

เลือก * จากผู้ใช้เป็น u AND u.created> UNIX_TIMESTAMP(STR_TO_DATE('May 15 2019', '%M %d %Y '));

ที่นี่จะแสดงผู้ใช้ทั้งหมดที่สร้างขึ้นหลังวันที่ 15 พฤษภาคม 2019 เมื่อทำความสะอาดเสร็จแล้ว ให้ล้างแคชโดยใช้คำสั่ง:drush cache-rebuild (Drupal 8) หรือ drush cache-clear all (Drupal 7)

บทความที่เกี่ยวข้อง – สุดยอดแนวทางปฏิบัติด้านความปลอดภัยและการกำจัดมัลแวร์ของ Drupal

การกำจัดมัลแวร์ PHP

สำหรับการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กด้วย PHP ให้ดูที่ฐานข้อมูลก่อน ทำการสำรองข้อมูลของฐานข้อมูลก่อน ใช้เครื่องมือเช่น phpMyAdmin เพื่อค้นหาตารางที่น่าสงสัยเช่น 'Sqlmap '. นอกจากนี้ ให้ค้นหาภายในเนื้อหาของตารางสำหรับลิงก์ที่น่าสงสัย รหัสที่เป็นอันตราย ฯลฯ หากพบ ให้ลบรายการนั้นหรือลบทั้งตารางหากจำเป็น หลังจากนั้นให้ตรวจสอบว่าไซต์ยังคงทำงานอย่างถูกต้องหรือไม่ ถ้าใช่ แสดงว่าคุณได้ลบมัลแวร์ออกจากฐานข้อมูลเรียบร้อยแล้ว

ในการตรวจหาการติดไวรัสในไฟล์ PHP ให้ใช้คำสั่งต่อไปนี้เพื่อค้นหาโค้ดที่เป็นอันตรายที่เข้ารหัส base64:

หา . -name “*.php” -exec grep “base64″‘{}’; -print &> output.txt

นอกจากการเข้ารหัส base64 แล้ว เทคนิคการสร้างความสับสนอื่นๆ เช่น FOPO ก็มักใช้เช่นกัน ลบสคริปต์ PHP ที่ไม่รู้จัก หากคุณไม่แน่ใจว่าโค้ดใช้ทำอะไร ให้แสดงความคิดเห็นและรับความช่วยเหลือในการกำจัดมัลแวร์ สำหรับ PHP สิ่งสำคัญคือต้องปิดการใช้งานฟังก์ชันที่เป็นอันตราย ซึ่งสามารถช่วยผู้โจมตีใน Remote Code Execution สามารถทำได้โดยคำสั่งเดียวนี้:

disable_functions =“show_source, ระบบ, shell_exec, passthru, exec, popen, proc_open, allow_url_fopen, eval”

บางครั้งข้อความแสดงข้อผิดพลาดจะเปิดเผยข้อมูลที่ละเอียดอ่อนซึ่งผู้โจมตีสามารถใช้เพื่อโจมตีไซต์ของคุณได้ หากต้องการปิดข้อผิดพลาดดังกล่าว ให้เพิ่มโค้ดต่อไปนี้ใน php.ini ไฟล์:

display_errors=ปิด

log_errors=เปิด

error_log=/var/log/httpd/php_error.log

รหัสนี้ปิดใช้งานการแสดงข้อผิดพลาดและบันทึกลงใน php_error.log . แทน ไฟล์ที่คุณสามารถนำมาใช้เพื่อแก้ไขปัญหาได้ สุดท้ายแต่ไม่ท้ายสุด ตรวจสอบให้แน่ใจว่าอินพุตทั้งหมดที่เซิร์ฟเวอร์ของคุณได้รับผ่านรูปแบบ PHP ค่า ฯลฯ ได้รับการกรอง ข้อมูลที่ไม่ถูกสุขอนามัยสามารถสร้างความเสียหายให้กับไซต์ของคุณได้ ไปตรวจสอบความปลอดภัยเต็มรูปแบบสำหรับไซต์ PHP ของคุณ

หากต้องการความช่วยเหลือเกี่ยวกับการซ่อมแซมเว็บไซต์ที่ถูกแฮ็ก ส่งข้อความหาเราในช่องแชท

บทความที่เกี่ยวข้อง – สุดยอดแนวทางปฏิบัติด้านความปลอดภัยและการกำจัดมัลแวร์ของ PHP

การลบมัลแวร์ WordPress

สำหรับการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กของ WordPress ให้ตรวจสอบไฟล์หลักก่อน เนื่องจากการกำจัดไฟล์เหล่านี้ทำได้ง่าย นอกจากนี้ ให้ตรวจสอบจากบันทึกของระบบเกี่ยวกับการเปลี่ยนแปลงที่ทำกับไฟล์ ซึ่งจะช่วยในการระบุการติดมัลแวร์ หากมีการติดไวรัสในไฟล์หลัก ให้แทนที่ด้วยไฟล์ใหม่จากที่เก็บอย่างเป็นทางการ เช่นเดียวกับไฟล์ธีม อย่างไรก็ตาม ให้หลีกเลี่ยงการแก้ไขไฟล์และโฟลเดอร์ที่มีความละเอียดอ่อน เช่น wp-content และ wp-config .

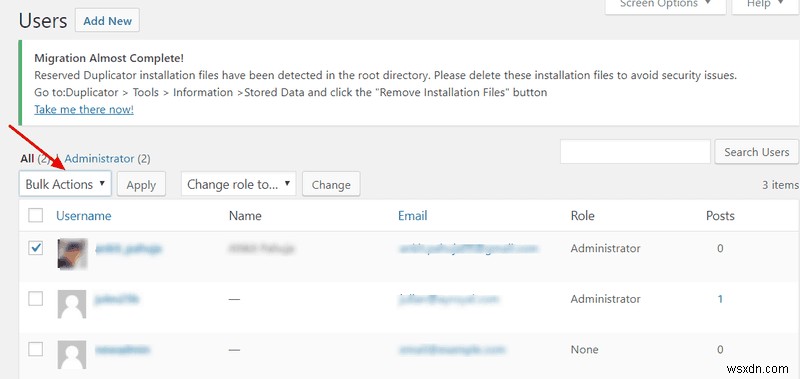

หากมัลแวร์สร้างบัญชีผู้ใช้ WordPress ใหม่ ควรลบออกทันที ค้นหาบัญชีผู้ใช้ใหม่ที่น่าสงสัยและดำเนินการลบ วิธีลบผู้ใช้ที่ไม่รู้จัก:

- เปิด wp-admin แดชบอร์ดและไปที่ผู้ใช้>ผู้ใช้ทั้งหมด .

- จากช่องทำเครื่องหมาย ให้เลือกผู้ใช้ที่คุณต้องการลบและขยาย "การดำเนินการเป็นกลุ่ม ” เมนูแบบเลื่อนลง

- สุดท้าย เลือก “ลบ ” แล้วเลือก “สมัคร ” การตั้งค่า

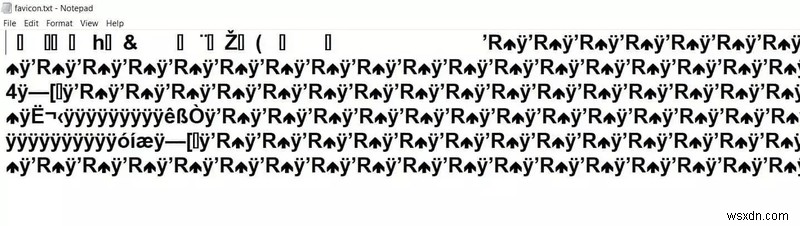

นอกจากนี้ ตรวจสอบให้แน่ใจว่าไฟล์ภาพเป็นมัลแวร์ เช่น มัลแวร์ bak.bak/Favicon มักกำหนดเป้าหมายไซต์ WordPress ตรวจสอบ wp-uploads โฟลเดอร์และสแกนทุกภาพด้วยตนเอง โดยคัดลอก .ico ไฟล์ไปยังโฟลเดอร์และเปลี่ยนนามสกุลเป็น .txt . ตอนนี้เปิดไฟล์ข้อความเหล่านี้ หากเนื้อหาดูเหมือนไม่มีความหมายเหมือนในภาพ แสดงว่าไฟล์นั้นสะอาด มิฉะนั้นหากไฟล์ข้อความแสดงโค้ด PHP ให้ทำตามขั้นตอนด้านบนสำหรับการซ่อมแซมเว็บไซต์ที่ถูกแฮ็ก WordPress สุดท้ายนี้ อย่าลืมปิดการใช้งาน XML-RPC ใน WordPress

การซ่อมแซมเว็บไซต์ที่ถูกแฮ็ก:มาตรการป้องกัน

- เปลี่ยนชื่อโฟลเดอร์ผู้ดูแลระบบเป็นชื่อผู้ใช้แบบสุ่ม ตัวอย่างเช่น ถ้าก่อนหน้านี้ URL ไปยังโฟลเดอร์ผู้ดูแลระบบของคุณคือ www.abc.com/admin/ เปลี่ยนชื่อเป็น www.abc.com/random123/ . สามารถทำได้โดยใช้บทช่วยสอนต่อไปนี้

- หากเปิดใช้งานการจัดทำดัชนีไดเรกทอรี แฮกเกอร์จะสามารถดูไฟล์ที่ละเอียดอ่อนและใช้เพื่อแฮ็กเว็บไซต์ของคุณ ดังนั้น ปิดการใช้งานการจัดทำดัชนีไดเรกทอรีโดยเพิ่มรหัสต่อไปนี้ใน .htaccess ไฟล์ในแต่ละไดเร็กทอรี:Options -Indexes

- ไม่สำคัญว่าคุณกำลังใช้ CMS ใดอยู่ ตรวจสอบให้แน่ใจว่าเป็นเวอร์ชันล่าสุด การอัปเดตจากเว็บไซต์อย่างเป็นทางการถือเป็นแนวทางปฏิบัติที่ดีซึ่งสามารถป้องกันการแฮ็กเว็บไซต์ได้

- การอนุญาตไฟล์ที่เหมาะสมสามารถป้องกันไฟล์สำคัญของคุณจากผู้โจมตีได้ ตั้งค่าการอนุญาตไฟล์เป็น 644 หรือ 444 เสมอ สำหรับไฟล์ที่มีความละเอียดอ่อน เช่น config.php, index.php, admin/config.php, admin/index.php, system/startup.php ตั้งค่าการอนุญาตเป็น 444

- ตรวจสอบให้แน่ใจว่าไม่มีฮาร์ดโค้ดหรือรหัสผ่านเริ่มต้นบนไซต์ ใช้ธีม ส่วนขยาย และปลั๊กอินที่มีชื่อเสียงเสมอ

- เลือกใช้แผนโฮสติ้งที่ปลอดภัยแทนที่จะใช้แผนราคาถูก แผนอาจดูถูกในขณะนี้ แต่อาจทำให้คุณเสียค่าใช้จ่ายมากในระหว่างการซ่อมแซมเว็บไซต์ที่ถูกแฮ็ก ตรวจสอบให้แน่ใจด้วยว่าเซิร์ฟเวอร์ได้รับการกำหนดค่าอย่างเหมาะสม และไม่มีพอร์ตที่เปิดอยู่ การกำหนดค่าเซิร์ฟเวอร์ผิดพลาดบนเซิร์ฟเวอร์

- การใช้ SSL ไม่เพียงแต่ทำให้การสื่อสารระหว่างผู้ใช้และไซต์ของคุณปลอดภัย แต่ยังช่วยคุณในเรื่อง SEO อีกด้วย รับใบรับรอง SSL สำหรับเว็บไซต์ของคุณและนำไปใช้บนเซิร์ฟเวอร์ของคุณ หลังจากนั้น ตรวจสอบให้แน่ใจว่าเว็บไซต์เปลี่ยนเส้นทางไปที่ https แทน HTTP เสมอ ในการทำให้สำเร็จ ให้เพิ่มรหัสต่อไปนี้ใน .htaccess ไฟล์:

# เปลี่ยนเส้นทาง HTTP เป็น HTTPS

RewriteEngine บน

RewriteCond %{HTTPS} ปิด

RewriteCond %{HTTP:X-Forwarded-Proto} !https

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

ใช้โซลูชันความปลอดภัยเพื่อหลีกเลี่ยงการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กด้วยตนเอง

สามารถหลีกเลี่ยงความยุ่งยากของการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กได้หากใช้โซลูชันความปลอดภัยหรือไฟร์วอลล์ตั้งแต่แรก ทุกวันนี้มีตัวเลือกมากมายให้เลือก ซึ่งไม่เพียงแต่ให้ไฟร์วอลล์เท่านั้นแต่ยังมีชุดความปลอดภัยที่สมบูรณ์อีกด้วย แอสตร้าเหมาะกับงบประมาณของคุณเพราะสามารถปรับขนาดได้สูง ไฟร์วอลล์ Astra สามารถป้องกันเว็บไซต์ของคุณจากการโจมตีทุกประเภท แม้ว่าเว็บไซต์ของคุณจะมีช่องโหว่ แม้ว่าเครื่องสแกนมัลแวร์จะช่วยในการซ่อมแซมเว็บไซต์ที่ถูกแฮ็กและสามารถตรวจจับมัลแวร์ได้จำนวนมาก