เว็บไซต์ Drupal ที่ถูกแฮ็กอาจทำให้เจ็บปวดได้ ตอนนี้อาจมีสาเหตุหลายประการสำหรับการแฮ็ก แต่สิ่งที่พบบ่อยที่สุดคือมัลแวร์ การแทรกโค้ด สแปม ฯลฯ หากคุณกำลังมองหาเทคนิคการลบมัลแวร์ของ Drupal คุณมาถูกที่แล้ว คู่มือนี้มีคำแนะนำทีละขั้นตอนในการล้างไฟล์ Drupal และฐานข้อมูลของเว็บไซต์ที่ถูกแฮ็ก นอกจากนี้ยังกล่าวถึงการตรวจจับมัลแวร์และแบ็คดอร์อีกด้วย บทความนี้มีกรอบเพื่อให้ผู้ใช้ทั่วไปนำไปใช้ได้ง่าย

Drupal เป็นหนึ่งใน CMS ที่เก่าแก่และปลอดภัยที่สุดในบรรดา CMS ที่ได้รับความนิยมในปัจจุบัน รองรับเว็บไซต์กว่าล้านเว็บไซต์ อย่างไรก็ตาม ในปีนี้ Drupal ได้ค้นพบช่องโหว่หลายจุด เหมือนกับชุดช่องโหว่ RCE ที่ขนานนามว่า Drupalgeddon ส่งผลให้มีการติดตั้ง Drupal ที่ถูกแฮ็กหลายครั้งภายในเวลาไม่กี่เดือน ซึ่งส่วนใหญ่ใช้เพื่อขุดสกุลเงินดิจิทัล อย่างไรก็ตาม ทีมรักษาความปลอดภัยของ Drupal นั้นก็เร็วพอที่จะปล่อยตัวอัปเดตแพตช์ที่จำเป็น

Drupal ถูกแฮ็ก:ผลลัพธ์ที่เป็นไปได้ของ Drupal Hack

- หน้าฟิชชิงที่ออกแบบมาเพื่อขโมยข้อมูลที่ละเอียดอ่อนจะปรากฏบนเว็บไซต์

- ลูกค้าบ่นเกี่ยวกับการเปลี่ยนเส้นทางที่เป็นอันตราย

- ข้อมูลที่ละเอียดอ่อน เช่น การเข้าสู่ระบบ รายละเอียดธนาคาร ฯลฯ ที่มีขายใน darknet

- เนื้อหาที่ไม่มีความหมายปรากฏบนเว็บไซต์เนื่องจากการแฮ็กคีย์เวิร์ดภาษาญี่ปุ่นหรือ Pharma Hack เป็นต้น

- 'บัญชีของคุณถูกระงับ!' ข้อความปรากฏขึ้นขณะเข้าสู่ระบบ

- ไซต์ Drupal ถูกขึ้นบัญชีดำโดยเครื่องมือค้นหา

- เว็บไซต์ Drupal ทำงานช้ามากและแสดงข้อความแสดงข้อผิดพลาด

- โฆษณาและป๊อปอัปที่เป็นอันตรายหลายรายการปรากฏบนเว็บไซต์

- ผู้ใช้ละเว้นจากการเยี่ยมชมไซต์เนื่องจากขาดความเชื่อถือ

- อัตราการเข้าชมและรายได้ของผู้ใช้ลดลง

- ใหม่ ผู้ดูแลระบบ Rogue ปรากฏในฐานข้อมูลการเข้าสู่ระบบ

Drupal ถูกแฮ็ก:ตัวอย่างของ Drupal Hack

เมื่อไซต์ Drupal ถูกแฮ็ก จะพบว่าผู้ใช้ที่ได้รับผลกระทบสามารถขอความช่วยเหลือจากฟอรัมชุมชนได้ ตัวอย่างหนึ่งของ Drupal ที่ถูกแฮ็กอยู่ในภาพด้านล่าง

สาเหตุที่เป็นไปได้ของการแฮ็ก Drupal

Drupal ถูกแฮ็ก:Drupal SQL Injection

ช่องโหว่ Drupal SQLi มักพบได้ในโมดูลที่มีการเข้ารหัสไม่ดี อย่างไรก็ตาม SQLi ภายในคอร์นั้นค่อนข้างหายากและอันตราย ครั้งหนึ่งเคยพบข้อบกพร่องที่เป็นอันตรายดังกล่าวในแกนกลางของ Drupal และถูกเรียกว่า ‘Drupalgeddon ' แม้ว่า Drupal ใช้ PDO (PHP Data Object) เพื่อแยกระหว่างคำขอ SQL แบบคงที่และค่าไดนามิก

$query = $db->prepare("SELECT * FROM users WHERE user = :user AND password = :password");

$account = $query->execute(array(':user' => $_POST['user'], ':password' => $_POST['password']));ทุกอย่างดูเรียบร้อยดีเพราะอินพุตได้รับการฆ่าเชื้ออย่างถูกต้องก่อนเข้าถึงฐานข้อมูล อย่างไรก็ตาม กระดูกแห่งความขัดแย้งนั้นอยู่ภายในอาร์เรย์ของตัวยึดตำแหน่งของ Drupal สิ่งเหล่านี้มีจุดมุ่งหมายเพื่อให้ความยืดหยุ่นแก่นักพัฒนาโมดูล เนื่องจากโครงสร้างการสืบค้นฐานข้อมูลเหล่านี้สามารถเปลี่ยนแปลงแบบไดนามิกได้

db_query("SELECT * FROM {node} WHERE nid IN (:nids)", array(':nids' => array(13, 42, 144)));

หลังจากนั้น :nids ตัวยึดตำแหน่งจะตรงกับจำนวนของอาร์กิวเมนต์ที่ให้ไว้ ชอบสิ่งนี้:

SELECT * FROM {node} WHERE nid IN (:nids_0, :nids_1, :nids_2)

คุณลักษณะนี้รวมกับการจัดทำดัชนี PHP อาร์เรย์สามารถใช้เพื่อส่งผ่านพารามิเตอร์ต่างๆ เช่น (GET, POST และคุกกี้) อาร์เรย์ตัวยึดตำแหน่ง Drupal จะถือว่า $_POST['user'] . เป็นค่าเริ่มต้น พารามิเตอร์ที่จะเป็นอาร์เรย์ หลังจากนั้น จะใช้ดัชนีสตริงอาร์เรย์ดิบเพื่อสร้างชื่อตัวยึดตำแหน่งใหม่ ด้วยเหตุนี้ ผู้โจมตีจึงสามารถจัดหาค่าที่เป็นอันตราย เช่น พารามิเตอร์: user[0 #], Value:foo. ข้อความค้นหาที่ได้จะเป็น:

SELECT * FROM {users} WHERE user = :user_0 #ดังนั้นผู้โจมตีจึงข้ามการตรวจสอบการเข้าสู่ระบบได้สำเร็จ นอกจากนี้ ผู้โจมตียังสามารถสร้างผู้ใช้ใหม่โดยแก้ไขพารามิเตอร์เป็น user[0; INSERT INTO ผู้ใช้ค่า 'MalUser', 'Passw0rd!', 'Administrators'; #] . มันเป็นข้อบกพร่องที่สำคัญอย่างยิ่งเนื่องจากส่งผลกระทบต่อแกนกลางของ Drupal ที่น่าตกใจกว่านั้นคือโมดูล Metasploit ถูกปล่อยออกมาเพื่อใช้ประโยชน์จากสิ่งนี้!

Drupal ถูกแฮ็ก:Drupal Access Bypass

การบายพาสการเข้าถึงของ Drupal อาจส่งผลให้ผู้ใช้เข้าถึงทรัพยากรที่ไม่ได้มีไว้สำหรับพวกเขา ช่องโหว่ดังกล่าวล่าสุดได้รับการขนานนามว่า SA-CONTRIB-2018-081 สาเหตุของสิ่งนี้คือโมดูล Drupal ชื่อ JSON:API โมดูล 8.x-1.x สำหรับ Drupal 8.x ใช้เป็นหลักสำหรับ:

- การเข้าถึงเนื้อหา Drupal และเอนทิตีการกำหนดค่า

- การจัดการเนื้อหา Drupal และเอนทิตีการกำหนดค่า

ในกรณีนี้ จะไม่ตรวจสอบการอนุญาตอย่างละเอียดในขณะที่ตอบสนองต่อคำขอบางรายการ สิ่งนี้สามารถอนุญาตให้ผู้มุ่งร้ายที่ไม่ได้รับอนุญาตไม่เพียงพอเพื่อรับข้อมูลที่ละเอียดอ่อน เป็นผลให้เฉพาะ GET คำขอสามารถใช้สำหรับการโจมตีประเภทนี้ได้

Drupal ถูกแฮ็ก:Drupal Cross-Site Scripting

ช่องโหว่เช่น XSS และ SQLi นั้นพบได้บ่อยในโมดูล Drupal ล่าสุดในชุดนี้คือ SA-CONTRIB-2018-080 E-Sign พบว่าโมดูลมีความเสี่ยงต่อ XSS โดยทั่วไปโมดูล E-Sign จะอนุญาตให้รวม Signature Pad เข้ากับ Drupal ในขณะที่เขียนบทความนี้ มีไซต์ประมาณ 875 แห่งกำลังใช้โมดูลนี้ ช่องโหว่เกิดขึ้นเนื่องจากขาดการฆ่าเชื้ออินพุตเมื่อมีการแสดงลายเซ็น ด้วยเหตุนี้ ผู้โจมตีจึงสามารถทดสอบ XSS ได้โดยใช้โค้ด . ฟิลด์ลายเซ็นที่มีช่องโหว่จะแสดงข้อความว่า "XSS Found!" ผู้โจมตีสามารถใช้ช่องโหว่นี้เพื่อ:

- ขโมยคุกกี้ของผู้ใช้

- เปลี่ยนเส้นทางผู้ใช้

- ดาวน์โหลดมัลแวร์บนอุปกรณ์ของผู้ใช้ปลายทางขณะเยี่ยมชมไซต์ Drupal

Drupal ถูกแฮ็ก:การดำเนินการโค้ดจากระยะไกลของ Drupal

ความปลอดภัยของ Drupal ถูกหลอกหลอนโดยบั๊ก Drupalgeddon หลายชุด Drupalgeddon 3 เป็นรุ่นล่าสุดที่พบในปีนี้ ซึ่งทำให้ผู้ใช้ที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถเรียกใช้โค้ดบนไซต์ Drupal ได้ แม้ว่า Drupalgeddon 2 ยังอนุญาต RCE . อย่างไรก็ตาม เพื่อใช้ประโยชน์จากสิ่งนี้ ผู้โจมตีจำเป็นต้องสามารถลบโหนดได้ URL ที่สมบูรณ์มีลักษณะดังนี้:

POST /?q=node/99/delete&destination=node?q[%2523][]=passthru%26q[%2523type]=markup%26q[%2523markup]=whoami HTTP/1.1 [...] form_id=node_delete_confirm&_triggering_element_name=form_id&form_token=[CSRF-TOKEN]ในข้ออ้างในการลบโหนด ผู้โจมตีได้ฉีด whoami สั่งการ. รหัสบรรทัดที่สองคือการตรวจสอบโทเค็น CSRF โดยทั่วไปแล้วโทเค็น CSRF จะตรวจสอบว่ามีการสร้างคำขอบนเซิร์ฟเวอร์เดียวกันหรือไม่ หลังจากนั้น ผู้โจมตีจะดึง form_build_id จากการตอบกลับดังที่เห็นในโค้ดด้านล่าง:

POST /drupal/?q=file/ajax/actions/cancel/%23options/path/[FORM_BUILD_ID] HTTP/1.1 [...] form_build_id=[FORM_BUILD_ID]ในที่สุดสิ่งนี้ก็ทำให้เกิดช่องโหว่และผลลัพธ์ของ Whoami คำสั่งจะปรากฏขึ้น ดังนั้นผู้โจมตีสามารถรันคำสั่งทุกประเภทเพื่อจัดการกับเซิร์ฟเวอร์ สิ่งที่ทำให้บั๊ก RCE นี้รุนแรงขึ้นก็คือการใช้ประโยชน์จากสิ่งนี้ได้รับการเผยแพร่แล้ว!

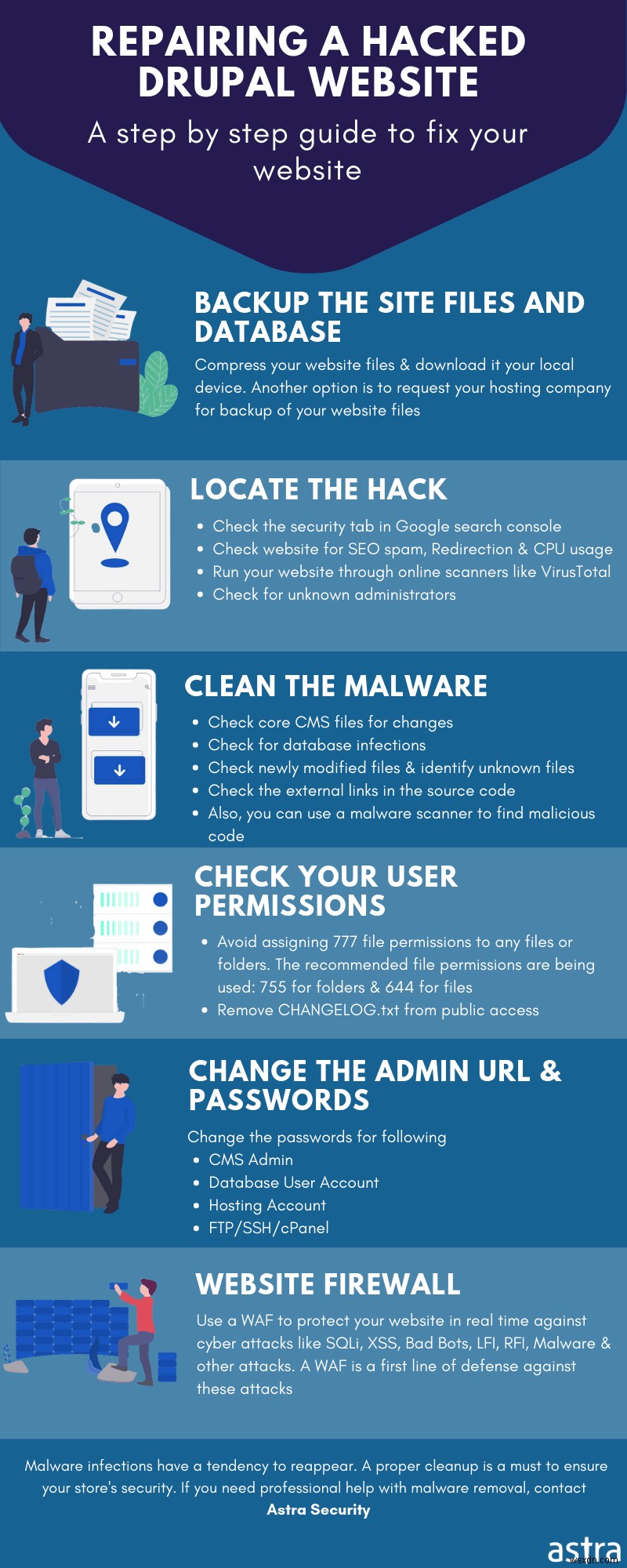

การทำความสะอาดเว็บไซต์ Drupal ที่ถูกแฮ็ก:ขั้นตอนในการทำความสะอาดมัลแวร์ Drupal

ตรวจหาการติดเชื้อ

ใช้ Google Diagnostics

เมื่อไซต์ Drupal ของคุณถูกแฮ็ก มักเป็นกรณีที่เครื่องมือค้นหาเช่น Google ขึ้นบัญชีดำ ดังนั้น เครื่องมือวินิจฉัยของ Google จึงสามารถใช้ระบุประเภทและสาเหตุของการติดไวรัสได้ รายงานเพื่อความโปร่งใสของ Google มีประโยชน์ในกรณีดังกล่าว วิธีตรวจสอบ:

- ไปที่เว็บไซต์สถานะไซต์ Safe Browsing จากลิงก์ต่อไปนี้

- ในหน้านี้ ให้ค้นหาตัวเลือก "ตรวจสอบสถานะเว็บไซต์"

- สุดท้าย ป้อน URL เว็บไซต์ของคุณด้านล่างแล้วคลิกปุ่ม "ค้นหา"

- ข้อมูลนี้จะให้ข้อมูลเกี่ยวกับการเปลี่ยนเส้นทางสแปม ฯลฯ ในกรณีที่ไซต์ของคุณติดไวรัส ระบุสาเหตุของการติดเชื้อ Drupal และดำเนินการเพื่อกำจัด

สแกนไซต์ของคุณ

เพื่อตรวจหาหน้าที่ติดไวรัส ให้สแกนไซต์ของคุณ มีตัวเลือกฟรีมากมายเช่น VirusTotal หรือคุณสามารถบีบอัดไฟล์ทั้งหมดเป็นไฟล์ .zip แล้วอัปโหลดเพื่อสแกน อย่างไรก็ตาม โซลูชันความปลอดภัยฟรีอาจไม่ให้ผลลัพธ์ที่ต้องการ ดังนั้นจึงแนะนำให้ติดต่อผู้เชี่ยวชาญเพื่อลบมัลแวร์ .

ตรวจสอบไฟล์ที่แก้ไข

บ่อยครั้ง แบ็คดอร์ที่แพร่ระบาดในไซต์ Drupal ของคุณอาจแก้ไขไฟล์หลักของ Drupal การแก้ไขไฟล์ของไซต์ Drupal สามารถตรวจสอบได้โดยขั้นตอนต่อไปนี้:

- เชื่อมต่อกับไซต์ Drupal ของคุณผ่าน SSH

- สร้างไดเร็กทอรีใหม่โดยใช้คำสั่งนี้:mkdir drupal-y.x. แทนที่ 'y' ด้วยซีรี่ส์ Drupal ของคุณ เช่น 7,8,9 และแทนที่ 'x' ด้วย Drupal ของคุณ เช่น 4.7.1, 2.1.3 เป็นต้น

- นำทางไปยังไดเร็กทอรีนั้นโดยใช้คำสั่ง:

cd drupal-y.x - ดาวน์โหลดสำเนาใหม่ของเวอร์ชัน Drupal ของคุณโดยใช้คำสั่ง:

wget https://github.com/drupal/core/archive/y.x.tar.gz - ตอนนี้ แตกไฟล์ tar.gz โดยใช้คำสั่ง:

tar -zxvf core-y.x.tar.gz - สุดท้ายเปรียบเทียบความแตกต่างระหว่างไฟล์หลักโดยใช้คำสั่ง:

diff -r core-y.x ./public_html

อีกวิธีหนึ่งสามารถทำได้โดยลงชื่อเข้าใช้ไซต์ผ่าน SSH และเรียกใช้คำสั่งต่อไปนี้:

find ./ -type f -mtime -20

คำสั่งนี้จะแสดงรายการไฟล์ทั้งหมดที่แก้ไขในช่วง 20 วันที่ผ่านมา ตรวจสอบวันที่แก้ไขของไฟล์ และหากมีสิ่งใดน่าสงสัย ให้สแกนไฟล์นั้นเพื่อหามัลแวร์

ตรวจสอบบันทึกของผู้ใช้

บันทึกของผู้ใช้สามารถช่วยคุณระบุการเข้าสู่ระบบไซต์ที่น่าสงสัยโดยแฮกเกอร์ โดย:

- ลงชื่อเข้าใช้หน้าการดูแลระบบของไซต์ Drupal ของคุณ

- จากเมนู คลิกที่ตัวเลือก 'ผู้คน'

- ตรวจสอบผู้ใช้ที่อยู่ในรายการนี้และดู "เวลาเข้าถึงล่าสุด" ของผู้ใช้ทุกคนด้วย หากคุณพบการเข้าสู่ระบบที่น่าสงสัย ให้ดำเนินการค้นหาช่องโหว่ในเว็บไซต์ของคุณ

ล้างไฟล์ที่ติดไวรัสและลบโค้ดที่สร้างความสับสน

หลังจากระบุหน้าที่ติดไวรัสแล้ว การติดไวรัสอาจเป็นเพียงบางส่วน (โค้ดบางส่วนในไฟล์หลัก) หรือทั้งไฟล์ หากไฟล์มีอักขระที่ไม่มีความหมาย อาจเป็นเพราะว่าโดยส่วนใหญ่แล้ว ผู้โจมตีมักจะทำให้โค้ดสับสนในรูปแบบที่มนุษย์ไม่สามารถอ่านได้ รูปแบบ Base64 เป็นที่นิยมมากในหมู่ผู้โจมตี วิธีลบโค้ดดังกล่าว:

- ลงชื่อเข้าใช้ไซต์ของคุณผ่าน SSH

- หลังจากนั้น ตรวจสอบโค้ด base64 โดยใช้คำสั่ง:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt.

รหัสนี้จะสแกนหาโค้ดที่เข้ารหัส base64 และบันทึกไว้ใน hiddencode.txt - อัปโหลดข้อความจาก hiddencode.txt ไปยังบริการออนไลน์เช่นเดียวกับในลิงก์นี้เพื่อการวิเคราะห์เพิ่มเติม

- คลิกที่ตัวเลือก 'ถอดรหัส' บนเว็บไซต์นี้ ซึ่งจะแสดงรหัสเดิม

- ความสับสนอื่นๆ เช่น FOPO สามารถถอดรหัสได้โดยใช้บริการออนไลน์

- ในกรณีที่การติดไวรัสอยู่ในไฟล์ทั้งหมดซึ่งไม่ได้เป็นส่วนหนึ่งของแพ็คเกจหลัก ลบไฟล์

- ในกรณีที่มีการติดเชื้อบางส่วนในไฟล์หลัก หากคุณสามารถระบุโค้ดที่เป็นอันตรายได้ ให้ลบออก หรือแสดงความคิดเห็นและรับความช่วยเหลือ

ปิดการใช้งาน Drupal Backdoors

แบ็คดอร์ของ Drupal ซ่อนอยู่ในโฟลเดอร์ต่างๆ เช่น /modules, /themes, /sites/all/modules และ /sites/all/themes การตรวจจับไม่ใช่เรื่องง่ายเนื่องจากโค้ดอาจทำให้งงได้บ่อยครั้ง หากต้องการค้นหาโค้ดดังกล่าว ให้ทำตามขั้นตอนที่กล่าวถึงข้างต้นใน "ล้างไฟล์ที่ติดไวรัสและลบโค้ดที่สร้างความสับสน" นอกจากนี้ แบ็คดอร์เหล่านี้ยังใช้ฟังก์ชัน PHP บางอย่างอีกด้วย

หากต้องการปิดใช้งานฟังก์ชันเหล่านั้น ให้ทำตามขั้นตอนเหล่านี้:

- ลงชื่อเข้าใช้ไซต์ของคุณและเปิดตัวจัดการไฟล์

- เรียกดูและเปิดไฟล์ php.ini

- เพิ่มรหัสต่อไปนี้ในไฟล์นั้น:

disable_functions = “show_source, system, shell_exec, passthru, exec, popen, proc_open, allow_url_fopen, eval”

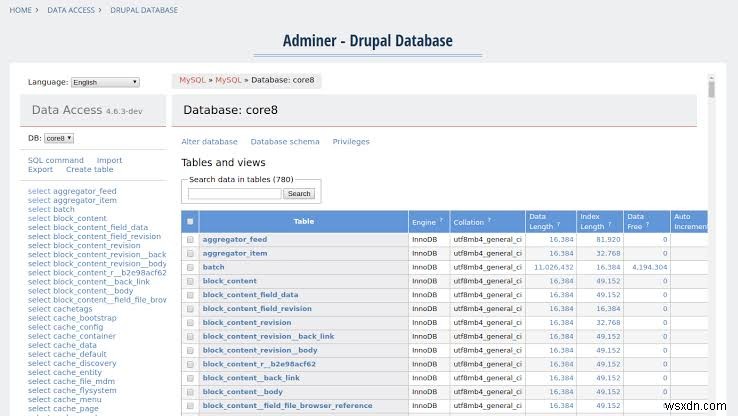

ล้างฐานข้อมูล Drupal

ฐานข้อมูล Drupal มักตกเป็นเป้าหมายของมัลแวร์ หากต้องการล้างฐานข้อมูลของไซต์ Drupal ที่ติดไวรัส ให้ทำตามขั้นตอนเหล่านี้:

- ลงชื่อเข้าใช้ไซต์ Drupal ของคุณผ่านแผงผู้ดูแลระบบ .

- นำทางไปยัง การเข้าถึงข้อมูล>Drupal Database

- ที่นี่ ในแถบค้นหา ค้นหาลิงก์ที่น่าสงสัยหรือเนื้อหาที่ปรากฏระหว่างการสแกนมัลแวร์

- เปิดตารางที่มีเนื้อหาและลิงก์ที่เป็นสแปม หลังจากนั้น ให้นำเนื้อหาออกด้วยตนเอง

- เมื่อเสร็จแล้ว ให้ตรวจสอบว่าไซต์ยังคงทำงานอยู่หรือไม่ และนำเครื่องมือการจัดการฐานข้อมูลอื่นๆ ออก

Drupal Security:บล็อกผู้โจมตี

ตรวจสอบให้แน่ใจว่าไม่มีข้อมูลประจำตัวในการเข้าสู่ระบบถูกบุกรุก รีเซ็ตรหัสผ่านไปยังไซต์ Drupal ของคุณหลังจากทำความสะอาดมัลแวร์เสร็จสิ้น หากต้องการเปลี่ยนรหัสผ่าน ให้เข้าสู่ระบบเว็บไซต์ Drupal

การใช้ phpMyAdmin

- หากคุณใช้มี phpMyAdmin ติดตั้งไว้ ให้ไปที่ cPanel>กล่องฐานข้อมูล>phpMyAdmin .

- หลังจากนั้น เลือกฐานข้อมูล Drupal และคลิกที่แท็บ SQL

- ตอนนี้ ในฟิลด์ข้อความ ให้ป้อนคำสั่งต่อไปนี้:

update users set pass=md5(’YOURPASS’) where uid = 1; - แทนที่ 'YOURPASS' ด้วยรหัสผ่านที่คุณต้องการตั้ง แล้วคลิก Go!

การใช้ Drush

- ในการจัดการไซต์ของคุณผ่าน Drush ตรวจสอบให้แน่ใจว่าได้ติดตั้งโมดูล Drush แล้ว

- หากต้องการใช้ Drush ให้เชื่อมต่อกับไซต์ของคุณผ่าน SSH

- สำหรับผู้ใช้ Drupal-8 ให้รันคำสั่งต่อไปนี้:

drush user-password UserName --password="your-new-password". - สำหรับ Drupal-9 ให้รันคำสั่งต่อไปนี้:

drush user:password UserName "your-new-password"

ที่นี่ แทนที่ 'ชื่อผู้ใช้ด้วยผู้ใช้ของไซต์ Drupal ของคุณและ 'รหัสผ่านใหม่ของคุณ' ด้วยรหัสผ่านที่คุณต้องการตั้ง ตรวจสอบให้แน่ใจว่ารหัสผ่านนั้นปลอดภัยและมีตัวอักษร ตัวเลข และอักขระผสมกันอย่างดี

Drupal Security:การกู้คืนไฟล์

กู้คืนหน้าที่ติดไวรัสจากข้อมูลสำรอง หากไม่มีข้อมูลสำรองให้ใช้สำเนาใหม่ หลังจากล้างไฟล์แล้ว ให้ล้างแคชด้วยวิธีต่อไปนี้:

- เข้าสู่ระบบไซต์ Drupal ของคุณผ่าน SSH

- จากเทอร์มินัล ให้รันคำสั่งต่อไปนี้:

drush cache-rebuild(สำหรับ Drupal 8)

หรือ

drush cache-clear all(สำหรับ Drupal 7)

ในกรณีที่ไซต์ Drupal ของคุณถูกขึ้นบัญชีดำโดย Google หรือผู้ให้บริการโฮสติ้งของคุณ ให้ส่งไซต์เข้ารับการตรวจสอบ

Drupal Hacked Mitigation

ปกป้องโฟลเดอร์ที่ละเอียดอ่อน

สิ่งสำคัญคือต้องบล็อกการเข้าถึงโฟลเดอร์ที่ละเอียดอ่อน สามารถทำได้โดยทำตามขั้นตอนต่อไปนี้:

- ลงชื่อเข้าใช้ไซต์ของคุณและเปิดตัวจัดการไฟล์

- สร้างไฟล์ใหม่ชื่อ .htaccess ภายในโฟลเดอร์ที่คุณต้องการปกป้อง

- ภายในไฟล์นั้นให้ใส่รหัสต่อไปนี้:

Order Deny,Allow

Deny from all

Allow from 22.33.44.55

ตัวอย่างโค้ดนี้จะปฏิเสธการเข้าถึงผู้เยี่ยมชมโฟลเดอร์เฉพาะเหล่านั้น ในที่นี้ รหัสบรรทัดสุดท้ายจะระบุ IP ที่จะอนุญาต ดูในไฟล์ .htaccess ที่แก้ไขด้วย ในกรณีที่พบไฟล์ดังกล่าว ให้ล้างข้อมูลก่อน

อัปเดตและสำรองข้อมูล

ตรวจสอบให้แน่ใจว่าคุณใช้ Drupal เวอร์ชันล่าสุด ทีมรักษาความปลอดภัยของ Drupal อัปเดตข้อบกพร่องที่สำคัญด้วยการอัปเดตใหม่แต่ละรายการ สามารถตรวจสอบได้โดยใช้บันทึกการเปลี่ยนแปลง นอกจากนี้ ให้หลีกเลี่ยงการใช้ปลั๊กอินที่ไม่มีชื่อเสียง เนื่องจากอาจมีโค้ดบั๊กกี้ อย่าลืมสร้างสำเนาของเว็บไซต์ การทำเช่นนี้อาจมีประโยชน์ในการกู้คืนไซต์หลังการโจมตี การอัปเดตและการสำรองข้อมูลเป็นวิธีที่ถูกและมีประสิทธิภาพมากที่สุดในการรักษาความปลอดภัยให้กับไซต์ Drupal

การตรวจสอบความปลอดภัย

การตรวจสอบความปลอดภัยสามารถเปิดเผยช่องโหว่ที่สำคัญภายในไซต์ Drupal ไม่ใช่ผู้ดูแลเว็บทุกคนที่สามารถเป็นผู้เชี่ยวชาญด้านความปลอดภัยได้ ดังนั้นบริการต่างๆ เช่น Astra สามารถดูแลความปลอดภัยสำหรับผู้ดูแลเว็บได้ การตรวจสอบความปลอดภัยของ Astra และการทดสอบปากกาสามารถเปิดเผยภัยคุกคามที่รุนแรงบนเว็บไซต์ได้อย่างมีความรับผิดชอบ

ซึ่งจะช่วยให้ผู้ดูแลเว็บใช้มาตรการป้องกันเพื่อป้องกันไซต์ Drupal ที่ถูกแฮ็กได้ การตรวจสอบความปลอดภัยของ Astra จำลองการโจมตีแบบเรียลไทม์ภายในสภาพแวดล้อมที่ปลอดภัย เพื่อไม่ให้เกิดอันตรายกับไซต์ และในขณะเดียวกัน ก็สามารถพบช่องโหว่ที่สำคัญได้ การตรวจสอบความปลอดภัย เช่น Astra จะพบช่องโหว่ทั่วไป เช่น OWASP Top 10 ภายในเว็บไซต์ Drupal

Drupal Malware Scanner และไฟร์วอลล์

ช่องโหว่ใหม่จะถูกเปิดเผยใน Drupal ในแต่ละเดือน อย่างไรก็ตาม นี่ไม่ได้หมายความว่าไซต์ Drupal จะไม่ปลอดภัย ไฟร์วอลล์สามารถป้องกันผู้โจมตีจากการใช้ประโยชน์จากข้อบกพร่องเหล่านี้ แม้ว่าไซต์ Drupal จะมีความเสี่ยงก็ตาม อย่างไรก็ตาม สิ่งสำคัญคือต้องเลือกไฟร์วอลล์ที่เหมาะสมจากที่มีอยู่หลายตัวในตลาด ไฟร์วอลล์ Astra เป็นไฟร์วอลล์ที่โดดเด่นในทุกพารามิเตอร์ มีความแข็งแกร่งและสามารถปรับขนาดได้สูง ซึ่งหมายความว่า ไม่ว่าจะเป็นบล็อกขนาดเล็กหรือไซต์อีคอมเมิร์ซขนาดใหญ่ Astra สามารถรักษาความปลอดภัยได้ทั้งหมด นอกจากนี้ Astra ยังสามารถดักจับผู้โจมตีและบล็อกการโจมตีทั่วไปได้

เครื่องสแกนมัลแวร์ Astra Drupal สามารถตรวจจับมัลแวร์จากไซต์ที่ถูกแฮ็กได้ภายในไม่กี่นาที นอกจากนี้ยังดึงข้อมูลความแตกต่างของไฟล์ให้คุณ ซึ่งคุณสามารถลบได้ด้วยการคลิกปุ่มง่ายๆ หากไฟล์นั้นเป็นอันตราย