Joomla เป็น CMS ที่ได้รับความนิยมสูงสุดเป็นอันดับสองรองจาก WordPress และตกเป็นเป้าหมายของแฮกเกอร์เป็นประจำ กราฟด้านล่างแสดงให้เห็นว่า XSS เป็นช่องโหว่ที่พบบ่อยที่สุดที่โจมตีโดยผู้โจมตีใน Joomla เช่น WordPress สาเหตุอื่นๆ ที่ Joomla ถูกแฮ็กคือ Code Injection, SQLi และอื่นๆ

คู่มือนี้มีประโยชน์สำหรับคุณหากคุณกำลังมองหาแหล่งข้อมูลเพื่อลบมัลแวร์ออกจากเว็บไซต์ Joomla ที่ถูกแฮ็กของคุณ ตามลิงค์ด้านล่างหากคุณกำลังมองหา

- คู่มือความปลอดภัย Joomla

เว็บไซต์ Joomla ที่ถูกแฮ็กอาจทำให้คุณหนักใจได้ แต่ก่อนที่เราจะเริ่มต้นด้วยกระบวนการลบการแฮ็ก Joomla เรามาดูอาการที่เว็บไซต์ Joomla ถูกแฮ็กแสดงให้เห็นอย่างรวดเร็ว

สัญญาณของเว็บไซต์ Joomla ที่ถูกแฮ็ก

- การค้นหาของ Google แสดงว่า 'ไซต์นี้อาจถูกแฮ็ก ' ในคำอธิบายเมตา

- การขุด Cryptocurrency ในพื้นหลัง

- เว็บไซต์เปลี่ยนเส้นทางไปยังสแปม

- หน้าดัชนีถูกทำลายหรือแทนที่ด้วยแฮ็ค Joomla

- กำลังนำคุณออกจากระบบบัญชีผู้ดูแลระบบ

- ผู้ดูแลระบบใหม่ปรากฏขึ้น

- การโหลดหน้าช้าหรือเทอะทะ

- ก่อนหน้านี้ สแปมที่ไม่มีอยู่จริงเริ่มปรากฏบนไซต์ของคุณ

- ไซต์นี้ถูก Google ขึ้นบัญชีดำสำหรับ 'มัลแวร์ ' หรือ 'ฟิชชิง '.

- สแปมนี้ยังรวมถึงโฆษณาและการเปลี่ยนเส้นทางที่ไม่ต้องการด้วย

- การเข้าชมไซต์ของคุณที่เพิ่มสูงขึ้นอย่างผิดปกติ คุณสามารถตรวจสอบทั้งหมดนี้ได้โดยใช้ Google Webmaster Tools

- CMS หรือซอฟต์แวร์อื่นๆ อาจใช้งานไม่ได้ โดยเฉพาะไฟร์วอลล์!

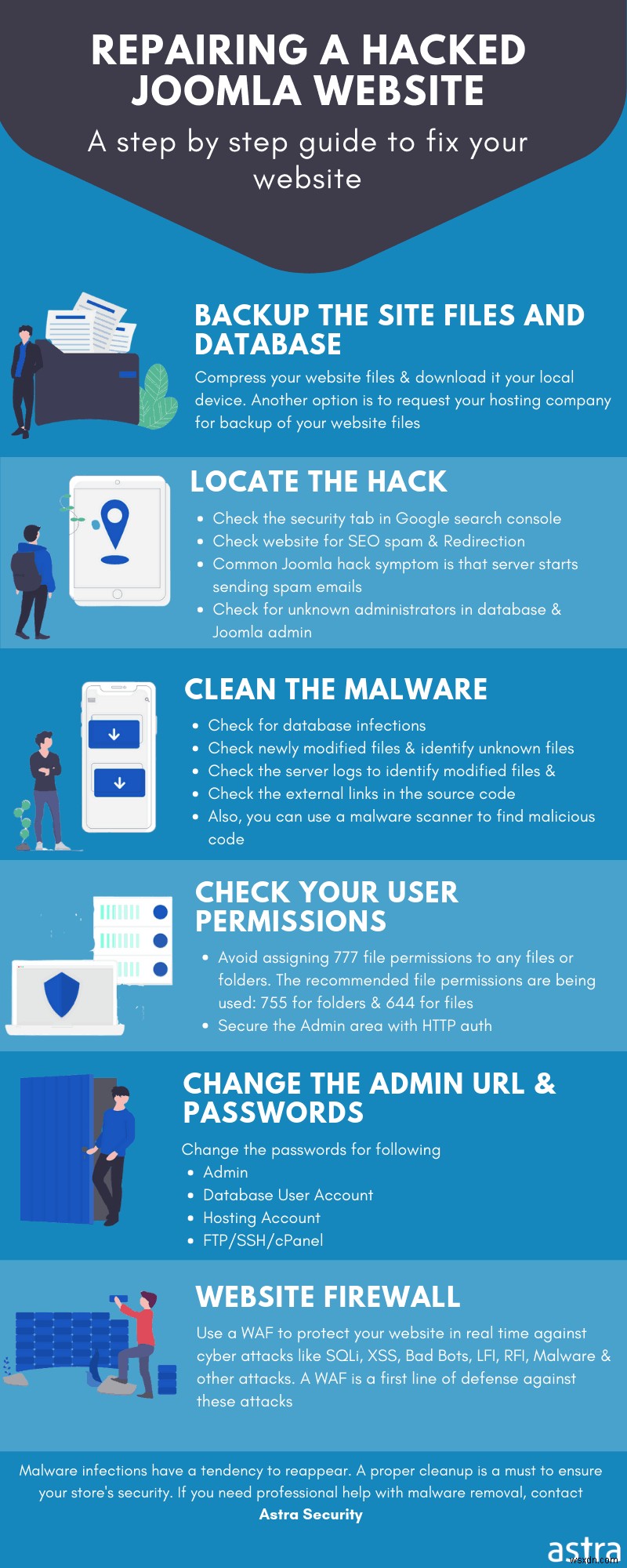

กระบวนการกำจัด Joomla Hack &Malware

ตัวบ่งชี้ทั่วไปบางอย่าง เช่น คำเตือนบัญชีดำโดย Google และเครื่องมือค้นหาอื่นๆ พฤติกรรมเบราว์เซอร์ที่ผิดปกติ ไฟล์ที่แก้ไข และการปรากฏตัวของผู้ใช้ใหม่ที่เป็นอันตรายในแดชบอร์ด Joomla จะแสดงเว็บไซต์ Joomla ที่ถูกแฮ็ก กล่าวถึงด้านล่างนี้เป็นแนวทางในการระบุและทำความสะอาดไซต์ Joomla ที่ถูกแฮ็กของคุณ:

-

ระบุการแฮ็ก

สแกนไซต์ Joomla ของคุณเพื่อระบุตำแหน่งของมัลแวร์และเพย์โหลดที่เป็นอันตราย การรักษาความปลอดภัย Joomla แบบบูรณาการของ Astra ช่วยให้สามารถตรวจสอบและระบุไซต์ Joomla ที่ถูกแฮ็กได้อย่างทันท่วงที

หลังจากนั้น ตรวจสอบไฟล์ที่แก้ไขรวมถึงไฟล์หลักของคุณ คุณทำได้โดยตรวจสอบไฟล์ด้วยตนเองผ่าน SFTP

ตรวจสอบบัญชีผู้ใช้และผู้ดูแลระบบที่เป็นอันตราย

ในกรณีที่ไซต์ Joomla ของคุณแสดงเป็นบัญชีดำโดย Google หรือหน่วยงานด้านความปลอดภัยของเว็บไซต์อื่นๆ คุณสามารถตรวจสอบสถานะความปลอดภัยของ Joomla! เว็บไซต์โดยใช้เครื่องมือวินิจฉัย หากต้องการตรวจสอบความโปร่งใสของ Google โปรดไปที่เว็บไซต์สถานะไซต์ Safe Browsing ซึ่งคุณสามารถดูได้

- รายละเอียดความปลอดภัยของไซต์ ซึ่งให้ข้อมูลเกี่ยวกับการเปลี่ยนเส้นทางที่เป็นอันตราย สแปม และการดาวน์โหลด

- รายละเอียดการทดสอบ ซึ่งแจ้งเกี่ยวกับการสแกนล่าสุดของ Google ที่ตรวจพบมัลแวร์

ใช้เครื่องมือตรวจสอบความปลอดภัยฟรี เช่น Google Webmasters Central, Bing Webmaster Tools และ Norton SafeWeb เพื่อตรวจสอบรายงานความปลอดภัยสำหรับเว็บไซต์ของคุณ

บล็อกที่เกี่ยวข้อง – บัญชีดำของเครื่องมือค้นหา

-

แก้ไข Joomla hack

ในการรับข้อมูลเกี่ยวกับตำแหน่งที่อาจมัลแวร์ ผู้ใช้ที่ถูกบุกรุก และการประเมินภัยคุกคาม ให้เลือกทำความสะอาดเว็บไซต์อย่างเต็มรูปแบบ เปรียบเทียบไฟล์ที่ติดไวรัสกับข้อมูลสำรองก่อนหน้าเพื่อประเมินขอบเขตของการแก้ไขและลบการเปลี่ยนแปลงที่เป็นอันตราย ทำความสะอาดฐานข้อมูล Joomla ที่ถูกแฮ็กโดยใช้แผงผู้ดูแลระบบฐานข้อมูล เช่น PHPMyAdmin หรือเครื่องมือต่างๆ เช่น Search-Replace-DB หรือแอดมิน

ขั้นตอนต่อไปคือการรักษาความปลอดภัยบัญชีผู้ใช้ทั้งหมด แฮ็กเกอร์มักจะทิ้งแบ็คดอร์หลาย ๆ ตัวไว้เพื่อให้เข้าถึงได้อีกครั้งแม้หลังจากล้างเว็บไซต์แล้ว แบ็คดอร์ฝังอยู่ในไฟล์ที่ดูถูกกฎหมาย แต่มักจะอยู่ในไดเร็กทอรีที่ไม่ถูกต้อง ดังนั้นจึงจำเป็นต้องล้างไฟล์ของคุณจากแบ็คดอร์อย่างทั่วถึง มิฉะนั้นอาจเสี่ยงต่อการติดไวรัสอีกครั้ง

1. การล้างฐานข้อมูล

ขั้นแรกให้เริ่มทำความสะอาดจากฐานข้อมูลที่ติดไวรัสนั้น การฉีด Joomla SQL สามารถสร้างผู้ใช้ฐานข้อมูลใหม่ หากต้องการค้นหาผู้ใช้ใหม่ที่สร้างขึ้นหลังจากวันที่ระบุ ให้ใช้รหัสต่อไปนี้:

Select * from users as uAND u.created > UNIX_TIMESTAMP(STR_TO_DATE('My_Date', '%M %d %Y '));เมื่อพบผู้ใช้อันธพาล ดังนั้น ให้ลบโดยใช้คำสั่ง SQL

Drop User;.ไม่เพียงแค่นี้ เพื่อหลีกเลี่ยงการติดเชื้อในอนาคต:- ทำความสะอาดอินพุตของผู้ใช้

- จำกัดสิทธิ์ฐานข้อมูลไว้ที่บัญชี

- บล็อกการเปิดเผยข้อผิดพลาดของฐานข้อมูลเฉพาะในเครื่องเท่านั้น

- ใช้การหล่อแบบใดก็ได้ที่ทำได้

2. การรักษาความปลอดภัยเซิร์ฟเวอร์

แม้ว่าการติดตั้งจะปลอดภัย แต่เซิร์ฟเวอร์ที่มีข้อผิดพลาดก็สามารถทำให้เกิดการแฮ็ก Joomla ได้ แม้ว่าจะมีรายการปัญหาด้านความปลอดภัยของ Joomla จำนวนมาก ประเด็นสำคัญที่ควรจำได้แก่:

- ปิดพอร์ตที่เปิดอยู่

- ลบโดเมนย่อยที่ไม่ได้ใช้

- ตรวจสอบปัญหาการกำหนดค่าเป็นประจำ

- หากคุณกำลังแชร์เซิร์ฟเวอร์ ให้ไปที่เครือข่ายย่อย หรือใช้ VPN

- บล็อกข้อความแสดงข้อผิดพลาดที่ทำให้ข้อมูลรั่วไหล

- ให้รหัสผ่านแบบสุ่มและคาดเดายากแก่บัญชี FTP และฐานข้อมูล!

- ตรวจสอบให้แน่ใจว่าคุณใช้ไฟร์วอลล์หรือโซลูชันด้านความปลอดภัยบางประเภท

3. การตั้งค่าการอนุญาต

- อันดับแรก ตรวจสอบให้แน่ใจว่าไม่มีผู้ใช้รายใดสามารถอัปโหลดไฟล์สั่งการเช่น

.php.aspxฯลฯ เฉพาะไฟล์ภาพเท่านั้นที่จะอัปโหลดบนเซิร์ฟเวอร์ - ตอนนี้ไปตั้งค่าการอนุญาตไฟล์สำหรับเซิร์ฟเวอร์ บางทีไฟล์ที่ละเอียดอ่อนที่สุดคือไฟล์ .htaccess ดังนั้นเพื่อตั้งค่าการอนุญาตไฟล์ที่เหมาะสม ตั้งค่า

.htaccess. ของคุณ ขออนุญาต444 (r–r–r–)หรืออาจจะ440 (r–r—–). - นอกจากนี้ ตรวจสอบให้แน่ใจว่าไฟล์ PHP ของคุณไม่สามารถเขียนทับได้ ดังนั้นคุณต้องตั้งค่า

*.phpถึง444 (r–r–r–). - สิ่งสำคัญที่สุดคือใช้นามสกุลไฟล์ยอดนิยม Joomla เป็น CMS ที่ค่อนข้างใหญ่ ดังนั้นทางเลือกอื่นจึงอยู่ที่นั่นเสมอ ส่วนขยายยอดนิยมได้รับการอัปเดตเร็วขึ้นในกรณีที่มีช่องโหว่ ดังนั้นพยายามให้มากที่สุดเพื่อให้สอดคล้องกับความต้องการ!

4. ตรวจสอบไฟล์ที่แก้ไขใน Joomla

ส่วนใหญ่แล้ว แฮกเกอร์จะแก้ไขไฟล์ของคุณเพื่อส่งสแปม อาจทำให้การติดตั้งของคุณยุ่งเหยิง คุณอาจต้องติดตั้งใหม่ เพื่อหลีกเลี่ยงสิ่งเหล่านี้ คุณต้องสำรองข้อมูลไว้เสมอ ขณะวิเคราะห์ไฟล์หลังจาก Joomla Hack คำสั่ง diff ก็มีประโยชน์ ช่วยตรวจสอบไฟล์ที่แก้ไข ไฟล์ Joomla ทั้งหมดพร้อมใช้งานแบบสาธารณะบน Github สามารถใช้เปรียบเทียบได้ วิธีตรวจสอบความสมบูรณ์ของไฟล์หลักด้วยคำสั่ง SSH:$ mkdir joomla$ cd joomlaประการแรก เราสร้างไดเร็กทอรีชื่อ

joomlaและเปลี่ยนไปใช้สิ่งนั้น$ wget https://github.com/joomla/joomla-cms/releases/download/3.6.4/Joomla_3.6.4-Stable-Full_Package.tar.gz$ tar -zxvf Joomla_3.6.4-Stable-Full_Package.tar.gzwgetคำสั่งดาวน์โหลดไฟล์ Joomla จาก GitHub รหัสบรรทัดที่สองแล้วแยกออกมา

$ diff -r joomla-3.6.4 ./public_htmlสุดท้าย ความแตกต่าง คำสั่งที่นี่คือการเปรียบเทียบเนื้อหา คราวนี้เรามาดูกัน

ที่

public_htmlไฟล์. ในทำนองเดียวกัน คุณสามารถตรวจสอบหลายไฟล์ได้ นอกจากนี้ไฟล์สามารถตรวจสอบได้ด้วยตนเอง เพียงเข้าสู่ระบบโดยใช้ไคลเอนต์ FTP และตรวจสอบไฟล์ SSH

ช่วยให้คุณสามารถแสดงรายการการแก้ไขไฟล์ได้

$ find ./ -type f -mtime -15

คำสั่ง SSH นี้จะเปิดเผยไฟล์ที่แก้ไขใน 15 วันที่ผ่านมา ในทำนองเดียวกันคุณสามารถเปลี่ยนการประทับเวลา ระวังไฟล์ที่แก้ไขล่าสุด!

5. ตรวจสอบบันทึกผู้ใช้

บันทึกของระบบเป็นเครื่องมือที่ดีที่สุดในการระบุสาเหตุของการแฮ็ก Joomla บันทึกบันทึกระบบกิจกรรมก่อนหน้านี้ทั้งหมดที่เกิดขึ้น ดังนั้นเมื่อใดก็ตามที่มีการฉีด XSS หรือ SQL

มีบันทึกคำขออยู่เสมอ นอกจากนี้ แฮกเกอร์มักจะสร้างบัญชีผู้ดูแลระบบใหม่ หากคุณต้องการตรวจสอบผู้ใช้ที่น่าสงสัย ให้ทำดังนี้:

- ขั้นแรกให้เข้าสู่ระบบ Joomla แดชบอร์ด .

- ตอนนี้ คลิกที่ ผู้ใช้ และเลือกจัดการ .

- ตรวจสอบผู้ใช้ที่น่าสงสัยที่นี่ โดยเฉพาะผู้ที่เพิ่งลงทะเบียน

- ตอนนี้ไปที่ ลบ ผู้ใช้ที่ไม่รู้จัก

- ตรวจสอบ วันที่เข้าเยี่ยมชมล่าสุด .

- ค้นหาตำแหน่งที่เก็บบันทึกของเซิร์ฟเวอร์ ใช้เพื่อระบุการฉีด Joomla SQL เป็นต้น

- หากคุณเห็นผู้ใช้เข้าสู่ระบบจาก IP ที่ไม่รู้จัก ให้ลบออก

นอกจากนี้ ให้ใช้รายงานการวินิจฉัยของ Google เพื่อค้นหาสาเหตุ ให้มุมมองที่ครอบคลุม

ของเว็บไซต์ของคุณ หากไซต์ของคุณถูกขึ้นบัญชีดำ ให้ทำงานร่วมกับ Google อย่างใกล้ชิดยิ่งขึ้น รายงานการวินิจฉัยจะให้

คุณเป็นต้นเหตุของการขึ้นบัญชีดำ ใช้เพื่อค้นหาและกำจัดการติดเชื้อ!

ต้องทำอย่างไรหลังจากลบ Joomla hack ออก

อัปเดต

ส่วนใหญ่แล้วการแฮ็ค Joomla เกิดขึ้นเนื่องจากไฟล์ที่ไม่ได้รับการแพตช์ ดังนั้น ขั้นตอนแรกในการติดตามหลังการทำความสะอาดการแฮ็กคือการอัพเดต Joomla การอัปเดตโดยพื้นฐานแล้วจะลบส่วนขยายที่มีช่องโหว่และอุดช่องโหว่ด้านความปลอดภัย เพื่อให้คุณมีสภาพแวดล้อมที่ปลอดภัย

ปัจจุบัน Joomla เวอร์ชัน 3.x เป็นเวอร์ชันหลักที่เสถียรที่สุด ผู้ที่ใช้สาขา 1.x และ 2.x ควรเปลี่ยนเป็น 3.x ทันที

นอกเหนือจากการอัปเดตเวอร์ชันหลัก ให้อัปเดตไฟล์หลัก ส่วนประกอบ เทมเพลต โมดูล และปลั๊กอินของ Joomla ทั้งหมดด้วย

ติดตั้งใหม่

หลังแฮ็ก ขอแนะนำให้ติดตั้งส่วนขยายทั้งหมดใหม่เพื่อให้แน่ใจว่าส่วนขยายทำงานและปราศจากมัลแวร์ นอกจากนี้ ให้ลบธีม ส่วนประกอบ โมดูล หรือปลั๊กอินที่ปิดใช้งาน/ปิดใช้งานออกจากเว็บเซิร์ฟเวอร์ของคุณ บางครั้ง เราลืมลบไฟล์ที่เกี่ยวข้องกับโมดูลและปลั๊กอินที่ถูกละทิ้งเหล่านี้ ซึ่งอาจทำให้เกิดช่องโหว่ได้ ดังนั้น ตรวจสอบให้แน่ใจว่าได้กำจัดไฟล์ต่างๆ ด้วย เนื่องจากอาจมีช่องโหว่ร้ายแรง

หลังจากทำความสะอาดไซต์ Joomla ที่ถูกแฮ็กแล้ว ให้ทำการสำรองข้อมูล การมีกลยุทธ์การสำรองข้อมูลที่ดีคือหัวใจหลักของแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุด จัดเก็บข้อมูลสำรองของคุณไว้ที่ตำแหน่งนอกสถานที่ เนื่องจากการจัดเก็บไว้บนเซิร์ฟเวอร์อาจทำให้เกิดการแฮ็กได้

สุดท้ายนี้ ขอแนะนำให้สแกนระบบของคุณด้วยโปรแกรมป้องกันไวรัสที่ดี มีความเป็นไปได้ที่ระบบจะประนีประนอมหากผู้ใช้ที่มีคอมพิวเตอร์ที่ติดไวรัสสามารถเข้าถึงเว็บไซต์ของคุณได้ ปกป้องไซต์ของคุณโดยใช้ไฟร์วอลล์ของเว็บไซต์ซึ่งโดยทั่วไปจะป้องกันไซต์ของคุณจากผู้ใช้ที่ประสงค์ร้ายหรือภัยคุกคามจากมัลแวร์จากเว็บ Web Application Firewall ของ Astra บรรเทาภัยคุกคามออนไลน์และป้องกันมัลแวร์

รีเซ็ต

รีเซ็ตรหัสผ่านทั้งหมดเพื่อหลีกเลี่ยงการติดไวรัสซ้ำ ตรวจสอบให้แน่ใจว่าคุณได้ตั้งค่าการตรวจสอบสิทธิ์แบบสองปัจจัยในบัญชีผู้ใช้ นอกจากนี้ ให้ฝึกฝนสิทธิพิเศษน้อยที่สุดและจำกัดการเข้าถึงให้กับผู้ที่ต้องการทำงานเฉพาะ

เคล็ดลับการโพสต์ Joomla ให้ปลอดภัย

การใช้แนวทางปฏิบัติด้านความปลอดภัยต่อไปนี้จะปกป้องไซต์ Joomla ของคุณจากการโจมตีส่วนใหญ่:

-

อัปเดตเวอร์ชัน ส่วนขยาย และปลั๊กอินของ Joomla เป็นประจำ:

ไซต์ Joomla ที่ปลอดภัยคือไซต์ที่มีการอัปเดตเป็นประจำ การอัปเดตทุกเวอร์ชันจะออกมาพร้อมกับการปรับปรุงความปลอดภัยและการแก้ไขข้อบกพร่อง Joomla เวอร์ชันเก่าหรือส่วนขยาย/ปลั๊กอินที่ล้าสมัยอื่นๆ สามารถแอบแฝงในแฮกเกอร์ได้

-

ใช้รหัสผ่านที่รัดกุม :

ในที่สุดข้อมูลประจำตัวที่อ่อนแอสามารถรั่วไหลได้ในที่สุดผ่าน กำลังดุร้าย และทำหน้าที่เป็นช่องโหว่ด้านความปลอดภัยทั่วไป ซึ่งนำไปสู่การรักษาความปลอดภัยที่ถูกบุกรุก รหัสผ่านที่เดาได้ง่ายและบัญชีผู้ดูแลระบบเริ่มต้นทำให้ผู้กระทำผิดเข้าถึงเว็บไซต์ Joomla ของคุณอย่างผิดกฎหมายได้ง่ายขึ้น จึงเป็นการเปิดโปงกิจกรรมที่เป็นอันตรายมากมาย รหัสผ่านแบบยาวที่มีอักขระหลายตัวทำให้เป็นรหัสผ่านที่ปลอดภัยกว่ารหัสผ่านที่สั้นกว่า

-

การสำรองข้อมูลตามช่วงเวลา:

การสำรองข้อมูลที่เก็บถาวรของไฟล์และฐานข้อมูลของคุณเป็นประจำจะช่วยสำรองข้อมูลของคุณในกรณีที่มีสิ่งผิดปกติเกิดขึ้น ส่วนขยายบางอย่าง เช่น Easy Joomla Backup ให้การสำรองข้อมูลตามกำหนดเวลาโดยอัตโนมัติ ซึ่งสามารถกู้คืนได้ในภายหลังในกรณีที่ข้อมูลสูญหายซึ่งเป็นผลมาจากการแฮ็ก

-

จำกัดการเข้าถึงหน้าผู้ดูแลระบบ:

ผู้กระทำผิดมักจะหันไปใช้กำลังดุร้ายบนหน้าเข้าสู่ระบบของผู้ดูแลระบบที่เดาได้ง่าย ดังนั้นจึงจำเป็นต้องจำกัดการเข้าถึงพื้นที่ผู้ดูแลระบบของคุณ ขอแนะนำว่าอย่าใช้ URL หน้าเข้าสู่ระบบของผู้ดูแลระบบที่เป็นค่าเริ่มต้น ให้แทนที่ด้วยชื่อเฉพาะ นอกจากนี้ แผงผู้ดูแลระบบจะต้องได้รับการป้องกันด้วยรหัสผ่าน ส่วนขยายเช่นเครื่องมือผู้ดูแลระบบ RSFirewall ฯลฯ อนุญาตให้เจ้าของไซต์ Joomla เปลี่ยน URL ของหน้าเข้าสู่ระบบ

-

ส่วนขยายความปลอดภัย:

การใช้ส่วนขยายความปลอดภัยช่วยรักษาความปลอดภัยให้กับไซต์ Joomla ของคุณได้เป็นอย่างดี เมื่อกำหนดค่าส่วนขยายเหล่านี้กับไซต์ของคุณอย่างถูกต้องแล้ว จะช่วยให้คุณสามารถบล็อกกิจกรรมที่เป็นอันตรายและปกปิดช่องโหว่ด้านความปลอดภัยได้ ส่วนขยายช่วยให้คุณสามารถบล็อกการโจมตีของแฮ็กเกอร์และปิดช่องโหว่ด้านความปลอดภัยของไซต์ Joomla ได้

-

การใช้การตรวจสอบสิทธิ์แบบสองปัจจัย:

รหัสการตรวจสอบสิทธิ์แบบสองปัจจัย (ที่รู้จักกันทั่วไปในชื่อรหัสผ่านครั้งเดียว:OPT) ทำให้ไซต์ Joomla ของคุณปลอดภัยยิ่งขึ้น แม้ว่ารหัสผ่านของคุณจะเดาหรือรั่วไหล แต่ก็ยังต้องผ่านรหัสการตรวจสอบสิทธิ์เพื่อเข้าถึงบัญชีของคุณอย่างผิดกฎหมาย

-

ระวังการดาวน์โหลดที่เสียหาย:

อย่าดาวน์โหลดส่วนขยาย ปลั๊กอิน หรือรายการใดๆ แบบพรีเมียมฟรีจากแหล่งที่ไม่ผ่านการตรวจสอบสิทธิ์หรือที่ไม่เป็นทางการ ปลั๊กอินจากแหล่งที่ไม่รู้จักอาจเสียหายหรือมีมัลแวร์ซึ่งอาจเป็นอันตรายต่อไซต์ของคุณ อย่าคิดว่าจะประหยัดเงินที่นี่ แทนที่จะใช้แหล่งของแท้

-

การรับรอง SSL:

เมื่อใดก็ตามที่ผู้ใช้ลงชื่อเข้าใช้ไซต์ ข้อมูลประจำตัวจะถูกส่งไปยังเซิร์ฟเวอร์ที่ไม่มีการเข้ารหัส การใช้ใบรับรอง SSL ข้อมูลประจำตัวเหล่านี้จะถูกเข้ารหัสก่อนส่งไปยังเซิร์ฟเวอร์ ด้วยวิธีนี้ การรับรอง SSL จะช่วยเพิ่มชั้นการป้องกันให้กับเว็บไซต์ Joomla ของคุณ

-

ปิดการใช้งาน FTP Layer:

โดยทั่วไปไม่จำเป็นต้องใช้เลเยอร์ FTP ใน Joomla และปิดใช้งานโดยค่าเริ่มต้น จำเป็นต้องรักษาไว้เช่นนั้น เนื่องจากเลเยอร์ FTP ที่เปิดใช้งานเป็นช่องโหว่ด้านความปลอดภัยที่สำคัญในไซต์ Joomla

-

สิทธิ์ของไฟล์และไดเรกทอรีที่เหมาะสม:

จัดการการอนุญาตสำหรับไฟล์และไดเร็กทอรีเสมอ และอย่าให้สิทธิ์เข้าถึงแบบเต็ม 777 อย่าให้การเข้าถึงแบบเต็มหรือการอนุญาต 777 แต่ควรใช้ 755 สำหรับโฟลเดอร์ 644 สำหรับไฟล์ และ 444 สำหรับไฟล์ configuration.php