ไซต์ WordPress ของคุณถูกแฮ็กและติดมัลแวร์หรือไม่

หากคุณเป็นมือใหม่ คุณอาจรู้สึกหลงทางเมื่อตัดสินใจว่าจะทำอย่างไรและจะทำอย่างไรเพื่อกำจัดการแฮ็ก แม้ว่าคุณจะมีโอกาสในการพัฒนา แต่ก็ยังยากต่อการค้นหาและนำแฮ็กออกอย่างแม่นยำ

ดังนั้นฉันจึงได้รวบรวมคำแนะนำที่ครอบคลุมซึ่งจะช่วยให้คุณเริ่มต้นในการตรวจจับและลบการแฮ็กได้อย่างแท้จริง คู่มือการลบแฮ็กเกอร์ WordPress นี้จะครอบคลุมอาการ เทคนิคการตรวจจับ และกระบวนการลบแฮ็กเกอร์ WordPress คู่มือนี้ยังครอบคลุมถึงสาเหตุและประเภทของการแฮ็กที่เป็นไปได้ หากคุณต้องการเข้าถึงขั้นตอนการลบมัลแวร์ของ WordPress โดยตรง ให้ไปที่ลิงก์นี้

อาการของเว็บไซต์ WordPress ที่ถูกแฮ็ก

แม้ว่าสิ่งต่างๆ เช่น การทำให้ไซต์ WordPress เสียหายเป็นเครื่องบ่งชี้ชัดเจนว่าไซต์ถูกแฮ็ก แต่สัญญาณอื่นๆ อาจมีความละเอียดอ่อน ผู้ใช้ทั่วไปอาจมองข้ามไป

สัญญาณบางอย่างของ WordPress ที่ติดมัลแวร์คือ:

1. ข้อความเตือน

- คุณได้รับ ข้อความเตือนเกี่ยวกับการระงับบัญชีของผู้ให้บริการโฮสติ้งของคุณ

- การค้นหาอย่างรวดเร็วของ Google จะแสดงคำเตือน Google ที่น่ากลัวด้านล่างชื่อเว็บไซต์

- A การจราจรลดลงอย่างกะทันหัน บนไซต์ WordPress ยังระบุด้วยว่าไซต์ของคุณอาจถูกขึ้นบัญชีดำโดย Google และเครื่องมือค้นหาอื่นๆ สำหรับสแปมมัลแวร์ ฯลฯ

- หากคุณเป็นลูกค้าของ Astra คุณอาจได้รับอีเมลแจ้งเตือนที่แจ้งให้คุณทราบถึงสิ่งที่เป็นอันตรายที่พบในการสแกน

2. พฤติกรรมเว็บไซต์แปลกๆ

- หากไซต์ WordPress ของคุณเปลี่ยนเส้นทางผู้ใช้ นี่เป็นสัญญาณที่ชัดเจนของการบุกรุก

- หาก คุณไม่สามารถเข้าสู่ระบบได้ ไซต์ของคุณ เป็นไปได้ว่าแฮ็กเกอร์เปลี่ยนการตั้งค่าและไล่คุณออก อย่างไรก็ตาม โปรดตรวจสอบให้แน่ใจว่าคุณใช้ชื่อผู้ใช้และรหัสผ่านที่ถูกต้อง

- ตัวบล็อกโฆษณากำลังบล็อก ไซต์ WordPress สำหรับการขุด cryptocurrency

- ป๊อปอัปที่ไม่รู้จัก และ โฆษณาที่เป็นอันตราย ปรากฏบนเว็บไซต์ WordPress

- งานน่าสงสัยโดย รอการทำงานบนเซิร์ฟเวอร์หรือกิจกรรมที่น่าสงสัยในบันทึกของเซิร์ฟเวอร์ .

- อักขระภาษาญี่ปุ่นบางตัวและเนื้อหาไร้สาระปรากฏขึ้น บนเว็บไซต์ WordPress สิ่งนี้ชี้ไปที่การแฮ็กคีย์เวิร์ดภาษาญี่ปุ่นหรือการแฮ็ก Pharma เป็นต้น

- และ สแปมอีเมลจาก ผลลัพธ์ กระจายไปทั่ว โดเมนเว็บไซต์ WordPress .

- ไซต์ WordPress แสดงข้อความแสดงข้อผิดพลาดที่ไม่คาดคิดและ ไซต์ช้า/ไม่ตอบสนอง .

- มีการเข้าชมไซต์ไม่มากนัก แต่เซิร์ฟเวอร์มักใช้ทรัพยากรในการประมวลผลจำนวนมาก

3. การเปลี่ยนแปลงไฟล์

- ไฟล์ใหม่และไฟล์ที่ไม่รู้จักในไดเร็กทอรี wp-admin และ wp-includes . ไดเร็กทอรีทั้งสองไม่ค่อยมีไฟล์ใหม่เพิ่มเข้าไป

- ธีม WordPress ส่วนหัวและส่วนท้ายได้รับการแก้ไขเพื่อสร้างการเปลี่ยนเส้นทาง

- ใหม่และ ผู้ดูแลระบบที่ไม่รู้จัก จากฐานข้อมูลไซต์ WordPress ปรากฏขึ้น

- ผลการค้นหาแสดง คำอธิบายเมตาที่ไม่ถูกต้อง ของไซต์ WordPress ของคุณ

- ลิงก์ที่เป็นอันตรายในไฟล์หลัก

จะแก้ไขไซต์ WordPress ที่ถูกแฮ็กได้อย่างไร

เมื่อคุณแน่ใจว่าคุณกำลังเผชิญกับไซต์ WordPress ที่ถูกแฮ็กจริง ๆ แล้ว นี่คือวิธีที่คุณสามารถลบการแฮ็ก:

1. ให้แอสตร้าช่วยคุณ

หากคุณเป็นลูกค้า Astra Pro คุณไม่ต้องกังวลเล็กน้อย เพียงแค่เพิ่มตั๋วสนับสนุน วิศวกรความปลอดภัยของ Astra จะทำความสะอาดแฮ็คให้คุณ พวกเขายังดูแลบัญชีดำที่ไซต์ของคุณอาจเผชิญ

หากคุณไม่ใช่ลูกค้าของ Astra คุณสามารถสมัครได้ทันที และเราจะดูแลทุกอย่างให้คุณ ด้วยบริการกำจัดมัลแวร์ที่พร้อมใช้งานทันทีของ Astra เว็บไซต์ของคุณจะพร้อมใช้งานในเวลาเพียงไม่กี่ชั่วโมง

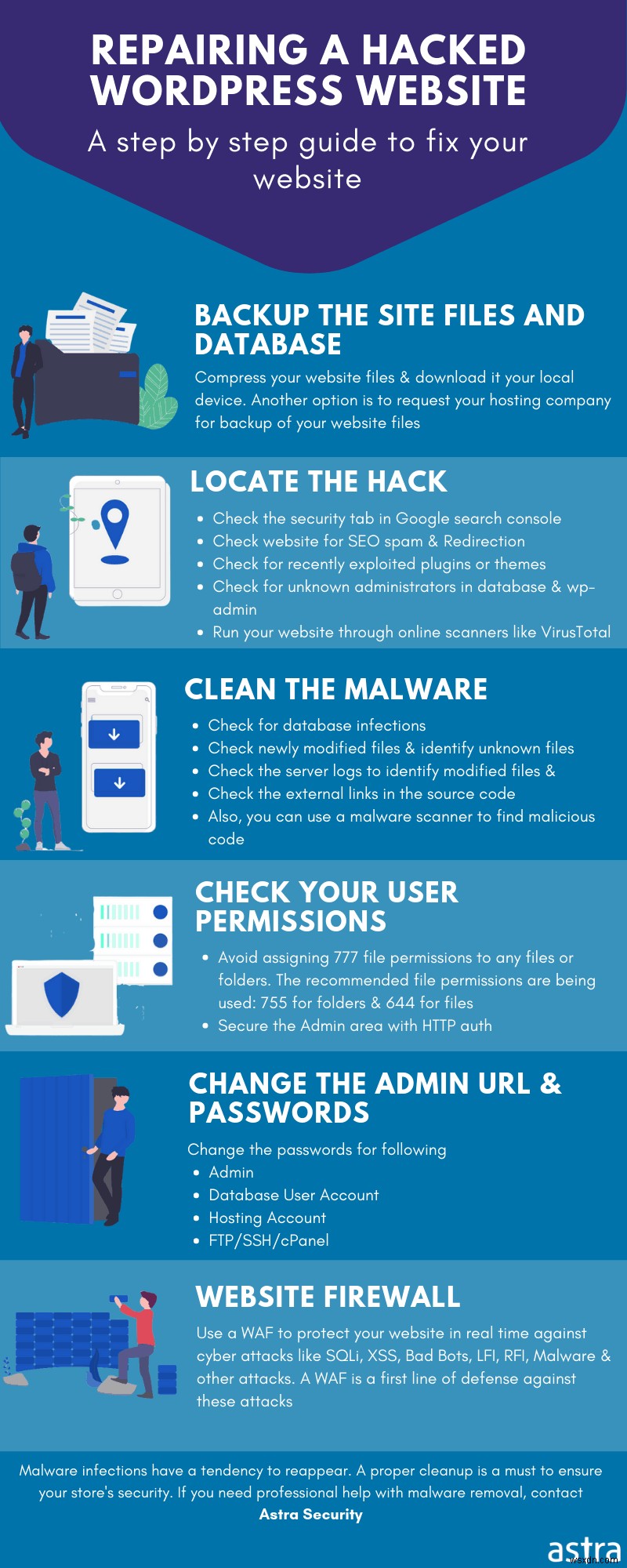

2. สำรองข้อมูลเว็บไซต์ของคุณ

ทำการสำรองข้อมูลเว็บไซต์ของคุณอย่างสมบูรณ์ เนื่องจากวัตถุประสงค์ของการสำรองข้อมูลคือการคืนค่าไซต์ในกรณีที่เกิดการขัดข้อง ตรวจสอบให้แน่ใจว่าไซต์ทำงาน การสำรองข้อมูลที่ไม่คืนค่าไซต์ของคุณให้กลับสู่สภาพการทำงานที่สมบูรณ์นั้นไม่มีประโยชน์อะไรนอกจากการสิ้นเปลือง

ตอนนี้ การสำรองข้อมูลควรมีไฟล์หลัก WP, ฐานข้อมูล WP, ไฟล์ปลั๊กอิน, ไฟล์ธีม และไฟล์ .htaccess . บริการโฮสติ้งส่วนใหญ่มีคุณสมบัติการสำรองข้อมูล ติดต่อผู้ให้บริการโฮสต์ของคุณเพื่อเรียนรู้ขั้นตอนการสำรองข้อมูล นอกจากนี้ คุณยังสามารถสำรองข้อมูลด้วยตนเองโดยใช้ไคลเอ็นต์ SFTP เช่น Filezilla

ฉันได้ระบุวิธีต่างๆ ในการสำรองข้อมูลไซต์ของคุณด้านล่าง:

ไฟล์สำรอง

1. ใช้ปลั๊กอิน

WordPress ยังมีปลั๊กอินสำรองมากมาย เช่น UpdraftPlus ที่ทำให้กระบวนการง่ายขึ้น คุณสามารถสำรองข้อมูลเว็บไซต์ของคุณโดยสมบูรณ์พร้อมไฟล์และฐานข้อมูล

- ติดตั้งและเปิดใช้งานปลั๊กอิน

- สำรองข้อมูลเว็บไซต์ของคุณและจัดเก็บในเครื่องหรือในระบบคลาวด์

2. ผ่าน SSH

หากต้องการสำรองไฟล์ สิ่งที่คุณทำได้มีดังนี้

- เข้าถึงไซต์ของคุณผ่าน SSH

- และรันคำสั่ง –

zip -r backup-pre-cleanup.zip

สิ่งนี้จะสร้างไฟล์ zip ของเว็บไซต์ของคุณ ซึ่งคุณสามารถดาวน์โหลดไปยังพีซีของคุณได้

3. ผ่าน SFTP

- เข้าถึงไซต์ของคุณผ่านไคลเอ็นต์ SFTP เช่น FileZilla

- เพียงแค่สร้างโฟลเดอร์สำรองในพีซีของคุณและคัดลอกเนื้อหาที่นั่น

เนื่องจากต้องใช้ความพยายามด้วยตนเอง จึงอาจใช้เวลานานกว่าวิธีการก่อนหน้านี้

สำรองฐานข้อมูล

ในการสำรองข้อมูลฐานข้อมูลของคุณอย่างเต็มรูปแบบ คุณสามารถดำเนินการดังต่อไปนี้:

1. สำรองข้อมูลผ่านปลั๊กอิน

อีกครั้ง คุณสามารถใช้ปลั๊กอิน UpdraftPlus เดียวกันเพื่อสำรองฐานข้อมูลของคุณ

2. สำรองข้อมูลผ่าน PHPMyAdmin

มิฉะนั้น คุณสามารถส่งออกฐานข้อมูลของคุณและเก็บไว้ในพีซีของคุณผ่าน PHPMyAdmin

- เข้าถึงฐานข้อมูล WordPress ของคุณผ่าน PhpMyAdmin

- ส่งออกฐานข้อมูลที่สมบูรณ์ได้อย่างง่ายดาย เก็บไว้ในโฟลเดอร์เดียวกับด้านบนหรือสร้างอย่างอื่นตามที่คุณต้องการ

3. สำรองข้อมูลผ่าน SSH

- เข้าถึงไซต์ของคุณผ่าน SSH

- และรันคำสั่งต่อไปนี้:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

อย่าลืมเปลี่ยนข้อมูลประจำตัว (ชื่อผู้ใช้ รหัสผ่าน ชื่อโฮสต์ ฯลฯ) ก่อนสำรองข้อมูลฐานข้อมูล นอกจากนี้ อย่าลืมลบสำเนาไฟล์เซิร์ฟเวอร์หลังจากจัดเก็บไว้ในเครื่อง

3. เปิดโหมดบำรุงรักษา

หากคุณตรวจพบกิจกรรมที่เป็นอันตรายบนไซต์ของคุณ คุณควรกำหนดให้ไซต์อยู่ในโหมดบำรุงรักษา เพื่อให้แน่ใจว่าจะไม่มีใครสามารถเห็นกลอุบายที่น่าเกลียดและจะช่วยรักษาชื่อเสียงของไซต์ของคุณ การทำให้ไซต์อยู่ในโหมดการบำรุงรักษายังช่วยให้มั่นใจได้ว่าผู้เยี่ยมชมของคุณได้รับการปกป้องจากการเปลี่ยนเส้นทางที่เป็นอันตราย

นอกจากนี้ เมื่อพยายามล้างการแฮ็ก การเปลี่ยนแปลงอาจขัดขวางประสิทธิภาพการทำงานของไซต์ที่ใช้งานจริงของคุณ เห็นได้ชัดว่าคุณไม่ต้องการสิ่งนั้น

คุณยังสามารถใช้ปลั๊กอิน WordPress เช่น ปลั๊กอิน Coming Soon เพื่อแสดงข้อความโหมดการบำรุงรักษาที่เล่นโวหารแก่ผู้เข้าชมไซต์โดยไม่เปิดเผยว่าไซต์ WordPress ที่ถูกแฮ็กอยู่ในขั้นตอนที่จะถูกลบออก

นี่คือวิธีการทำงานของปลั๊กอินนี้:

- ติดตั้งและเปิดใช้งานปลั๊กอิน มันจะสะท้อนเป็น "SeedProd ” (ชื่อนักพัฒนา) ในบานหน้าต่างด้านซ้ายของแผงการดูแลระบบของคุณ

- เปิดใช้งานโหมดการบำรุงรักษา

คุณยังปรับแต่งหน้าเว็บได้เร็วๆ นี้ด้วยข้อความและโลโก้ของแบรนด์ของคุณด้วยปลั๊กอินนี้

4. เปลี่ยนรหัสผ่านปัจจุบัน

หากคุณยังสามารถเข้าถึงไซต์ของคุณได้ ให้เปลี่ยนรหัสผ่านทั้งหมดทันที ควรรวมรหัสผ่านบนแผงผู้ดูแลระบบ บัญชีโฮสติ้ง ฐานข้อมูล และบัญชีอื่นๆ หากคุณมีสมาชิกในทีมคนอื่นๆ ที่ใช้แผงการดูแลระบบ ให้ขอให้พวกเขาเปลี่ยนรหัสผ่านด้วย เป็นไปได้ว่าแฮ็กเกอร์บุกเข้ามาในไซต์ของคุณโดยการขโมยรหัสผ่านของเพื่อนร่วมทีมคนหนึ่งของคุณ

คุณยังสามารถเลือกที่จะตรวจสอบสิทธิ์บัญชีผู้ใช้ทั้งหมดอีกครั้ง การดำเนินการนี้จะออกจากระบบผู้ใช้ทั้งหมดของไซต์ของคุณโดยอัตโนมัติและจะต้องได้รับอนุญาตอีกครั้ง นี่เป็นอีกวิธีหนึ่งในการเข้าถึงจากผู้ใช้ที่ไม่ได้รับอนุญาต

สร้างรหัสผ่านใหม่โดยอัตโนมัติด้วยความช่วยเหลือของเครื่องมือจัดการรหัสผ่าน เช่น LastPass หรือ KeePass สำหรับแต่ละบัญชีเหล่านี้

หมายเหตุ:เมื่อเปลี่ยนข้อมูลประจำตัวของฐานข้อมูล อย่าลืมเพิ่มลงในไฟล์ wp-config.php

5. ตรวจสอบช่องโหว่ของปลั๊กอิน

ช่องโหว่ในปลั๊กอินของบุคคลที่สามเป็นอีกสาเหตุหนึ่งที่ทำให้ WordPress ถูกแฮ็ก อันที่จริง การวิจัยระบุว่า 56% ของการแฮ็ก WordPress เป็นผลมาจากช่องโหว่ของปลั๊กอิน

[รหัสผู้ดู =“6335”]

ดังนั้น ก่อนดำเนินการล้างข้อมูล ตรวจสอบให้แน่ใจว่าปลั๊กอินเวอร์ชันปัจจุบันของคุณไม่มีช่องโหว่ เพื่อยืนยันสิ่งนี้ คุณสามารถตรวจสอบฟอรัม WordPress หรือบล็อกของเรา เราพยายามอย่างดีที่สุดเพื่อให้ผู้อ่าน ผู้เยี่ยมชมของเราอัปเดตและปลอดภัยโดยการโพสต์บล็อกหรือคำเตือนในกรณีที่มีการใช้ประโยชน์จากปลั๊กอินจำนวนมาก

โดยทั่วไปแล้ว Buzz จะตามมาในฟอรัมหลังจากสำรวจปลั๊กอินแล้ว เนื่องจากปลั๊กอินโจมตีเป้าหมายส่วนใหญ่ของเว็บไซต์ที่ใช้ปลั๊กอินที่มีช่องโหว่ คุณจะพบผู้คนจำนวนมากที่ขอวิธีแก้ปัญหาในฟอรัมเหล่านี้

6. วิเคราะห์ไฟล์

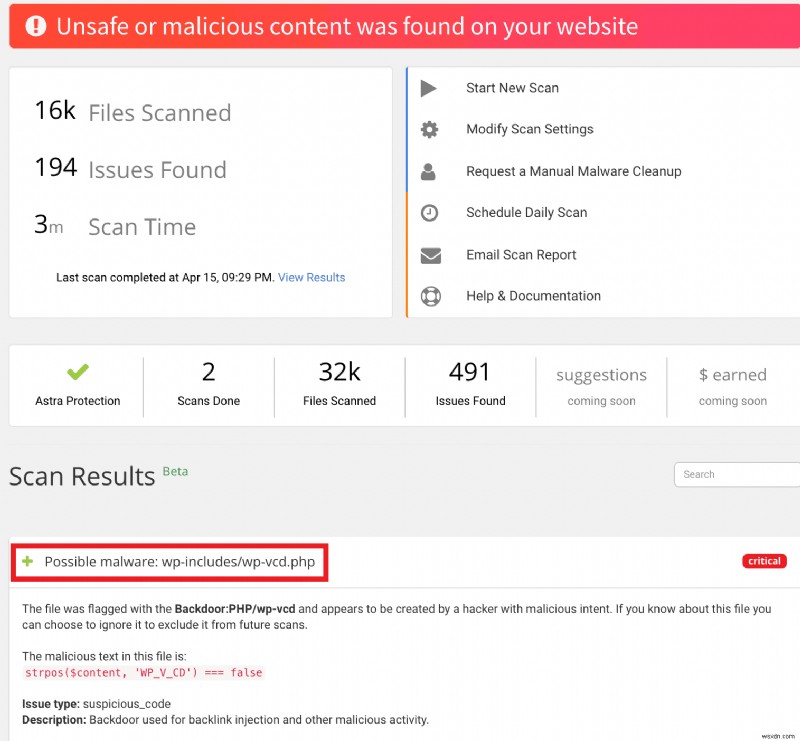

6.1 ใช้เครื่องสแกนมัลแวร์เพื่อค้นหาโค้ดที่เป็นอันตราย

เรียกใช้เว็บไซต์ของคุณผ่านเครื่องสแกนมัลแวร์ มันจะดึงรายละเอียดของไฟล์ทั้งหมดที่มีเนื้อหาที่เป็นอันตราย คุณยังสามารถตรวจหามัลแวร์ได้ด้วยตนเอง อย่างไรก็ตาม การดำเนินการนี้อาจใช้เวลานาน อีกทั้งจะไม่แม่นยำเท่าเครื่องสแกน

ตอนนี้ใช้เครื่องมือออนไลน์เพื่อถอดรหัสเนื้อหาของ hiddencode.txt หรือสามารถทำได้โดยใช้ phpMyAdmin ดังที่แสดงในภาพด้านล่าง นอกจากนี้ phpMyAdmin ยังมีประโยชน์เมื่อทำความสะอาดฐานข้อมูลในกรณีที่ไซต์ WordPress ถูกแฮ็ก

หากคุณพบสิ่งที่น่าสงสัยแต่ไม่รู้ว่ามันทำอะไรได้บ้าง โปรดติดต่อผู้เชี่ยวชาญ เรายินดีที่จะช่วยเหลือ

6.2 ใช้คำสั่ง 'find' เพื่อตรวจสอบการเปลี่ยนแปลงล่าสุด

หากต้องการดูไฟล์ WordPress ที่ถูกแก้ไขโดยผู้โจมตี ให้เข้าถึง SSH ไปยังเซิร์ฟเวอร์ของคุณและเรียกใช้คำสั่งต่อไปนี้:

find . -mtime -2 -ls

คำสั่งนี้จะแสดงรายการไฟล์ WordPress ทั้งหมดที่แก้ไขใน 2 วันที่ผ่านมา ในทำนองเดียวกัน ให้เพิ่มจำนวนวันไปเรื่อยๆ จนกว่าคุณจะพบสิ่งน่าสงสัย ตอนนี้รวมคำสั่ง SSH find นี้เข้ากับคำสั่ง grep เพื่อค้นหาโค้ดที่เข้ารหัสในรูปแบบ base64 . เพียงเรียกใช้คำสั่งต่อไปนี้:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

6.3 เปรียบเทียบกับไฟล์ WordPress ดั้งเดิม

ดาวน์โหลดไฟล์ WordPress ใหม่จากไดเรกทอรี WordPress และเปรียบเทียบข้อมูลสำรองของคุณกับไฟล์นั้น คุณยังสามารถใช้เครื่องมือออนไลน์ เช่น ตัวตรวจสอบความแตกต่าง เพื่อค้นหาความแตกต่างระหว่างไฟล์ โปรดระมัดระวังในการดาวน์โหลดไฟล์ตามเวอร์ชัน WordPress ของคุณ สังเกตความแตกต่างสำหรับการวิเคราะห์เพิ่มเติม หากมีลิงค์แทรกที่เป็นอันตราย ให้ลบออกทันที นอกจากนี้ ให้ตรวจสอบไฟล์สำหรับคำหลักบางคำ เช่น – eval, exec, strrev, assert, base64, str_rot13, Stripslashes, preg_replace (พร้อม / และ /), move_uploaded_file เป็นต้น

คุณสามารถทำให้การค้นหาคำหลักเหล่านี้ง่ายขึ้นโดยใช้บรรทัดคำสั่ง ตัวอย่างเช่น หากต้องการค้นหาไฟล์ที่มีคีย์เวิร์ด base64 ให้รันคำสั่งต่อไปนี้:

sudo grep -ril base64 /

ตอนนี้ ให้แทนที่ 'base64' ด้วยคำหลักแต่ละคำเพื่อค้นหาไฟล์ที่มีคำเหล่านั้น จากนั้นจึงตรวจทานอย่างระมัดระวัง

6.4 ตรวจสอบด้วยเครื่องมือวินิจฉัย

โดยทั่วไป เครื่องมือของผู้ดูแลเว็บจะตรวจจับการแฮ็กได้อย่างรวดเร็วและแม่นยำ ใช้สิ่งนี้เพื่อค้นหาปัญหา ตัวอย่างเช่น คอนโซลการค้นหาของ Google แสดงรายการปัญหาภายใต้แท็บ "ความปลอดภัย" เป็นวิธีที่ยอดเยี่ยมในการยืนยันประเภทการแฮ็กและไฟล์/เพจที่ถูกแฮ็ก โปรดตรวจสอบข้อมูลนี้เพื่อลบการแฮ็ก WordPress อย่างเหมาะสม

7. ล้างมัลแวร์จากไฟล์ WordPress

หลังจากการวินิจฉัยอย่างละเอียด ให้ระบุผลลัพธ์ทั้งหมด ทุกความแตกต่างของไฟล์ การแก้ไขล่าสุด ผู้ใช้/ผู้ดูแลระบบปลอม ควรได้รับการตรวจสอบด้วยความระมัดระวังสูงสุด ทำความสะอาดไฟล์หลักของ WordPress เช่น wp-config.php, wp-contents/uploads, wp-uploads, ไฟล์ปลั๊กอิน, ไฟล์ธีม, ฐานข้อมูล ฯลฯ

นี่คือรายการคู่มือการกำจัดมัลแวร์ WordPress โดยละเอียดและครอบคลุมเฉพาะสำหรับอาการแฮ็คของ WordPress ติดตามเพื่อตรวจจับและลบมัลแวร์

- แก้ไข WordPress Redirect Hack (หาก WordPress ของคุณเปลี่ยนเส้นทางไปยังหน้าสแปม)

- แก้ไขมัลแวร์ wp-vcd (ป๊อปอัปที่เป็นอันตรายหรือสคริปต์ wp-vcd ใน functions.php)

- แก้ไขสแปมภาษาญี่ปุ่นใน SEO (ผลลัพธ์ของ Google เป็นอักขระภาษาญี่ปุ่น)

- แก้ไข Pharma Hack (Google แสดงผลไวอากร้าไปยังเว็บไซต์ของคุณหรือเว็บไซต์ของคุณเปลี่ยนเส้นทางไปยังเว็บไซต์ยาปลอม)

- การลบมัลแวร์ Javascript ออกจาก WordPress (ไซต์โหลด JS สแปมหรือคำเตือนบัญชีดำ)

- แก้ไข Google Blacklist (Google หรือเครื่องมือค้นหาที่แสดงหน้าจอสีแดงหรือข้อความเตือนแก่ผู้เข้าชม)

- แก้ไขการแฮ็ก WordPress Admin (เสียรูปหรือคุณไม่สามารถลงชื่อเข้าใช้แดชบอร์ดผู้ดูแลระบบ WordPress)

- การตรวจจับและการลบแบ็คดอร์ (ไซต์จะติดไวรัสอีกครั้งเมื่อเวลาผ่านไปหรือการสแกนพื้นฐานหลังจากกำจัดมัลแวร์)

8. ล้างแผนผังเว็บไซต์

นอกจากนี้ยังอาจเกิดขึ้นที่มัลแวร์ WordPress อยู่ใน sitemap.xml ของเว็บไซต์ของคุณ แผนผังเว็บไซต์ XML คือไฟล์ที่ช่วยให้ Google รวบรวมข้อมูลหน้าที่สำคัญทั้งหมดในเว็บไซต์ของคุณ บางครั้งแฮ็กเกอร์ก็แทรกลิงก์ที่เป็นอันตรายลงในไฟล์แผนผังเว็บไซต์

สแกนแผนผังไซต์ของคุณเพื่อหาลิงก์ที่เป็นอันตราย หากคุณพบสิ่งที่แตกต่างจากปกติ ให้นำออก นอกจากนี้ อย่าลืมแจ้งให้ Google ทราบว่าคุณได้ล้างไฟล์แล้ว ส่งคำขอไปยังคอนโซลการค้นหาของ Google เพื่อรวบรวมข้อมูลเว็บไซต์ของคุณอีกครั้ง

9. ทำความสะอาดฐานข้อมูล

ฐานข้อมูล WordPress คือที่ที่ข้อมูลทั้งหมดเกี่ยวกับผู้ใช้ หน้าเว็บไซต์ ข้อมูลประจำตัวที่เป็นความลับ ฯลฯ เป็นเรื่องง่ายที่ฐานข้อมูลเป็นเป้าหมายที่ต้องการ ดังนั้นจึงเป็นสิ่งสำคัญอย่างยิ่งที่จะต้องตรวจสอบฐานข้อมูลเพื่อค้นหาการแฮ็ก คุณสามารถใช้เครื่องสแกนมัลแวร์เพื่อค้นหาข้อมูลเพิ่มเติมเกี่ยวกับการติดไวรัสในไฟล์ wp_db ของคุณได้

หากคุณต้องการตรวจสอบด้วยตนเอง คุณจะต้องสแกนทั้ง 11 ตารางเพื่อค้นหาการแฮ็ก มองหาลิงก์/iframe ที่ดูน่าสงสัยและลบออกเพื่อกำจัดการแฮ็กไซต์ WordPress ต่อไปนี้คือตัวอย่างโค้ดเปลี่ยนเส้นทางที่แทรกลงในฐานข้อมูล:

10. ติดตั้งใหม่

หากไซต์ติดไวรัสมาก จะเป็นการดีกว่าที่จะลบไฟล์และแทนที่ด้วยไฟล์ใหม่

ที่กล่าวว่าการติดตั้งใหม่ไม่ได้จำกัดเฉพาะไฟล์เท่านั้น หลังจากทำความสะอาด ให้ติดตั้งแต่ละปลั๊กอินใหม่ บางครั้ง เนื่องจากไม่มีเวลาหรือขาดความระมัดระวัง เราจึงมักจะเก็บปลั๊กอินที่ปิดใช้งานไว้ แฮ็กเกอร์ได้ประโยชน์จากปลั๊กอินเหล่านี้เพราะมักมีช่องโหว่ที่สามารถหาประโยชน์ได้

เจ้าของไซต์ WordPress บางคนเชื่อว่าการลบทั้งไซต์และการเริ่มต้นใหม่ทั้งหมดเป็นทางเลือกที่ดีกว่า

มันไม่ใช่

ไม่สำคัญว่าคุณจะสร้างเว็บไซต์ใหม่หากไม่ปฏิบัติตามแนวทางด้านความปลอดภัย สิ่งต่างๆ อาจเกิดขึ้นได้เสมอ

สาเหตุที่เป็นไปได้สำหรับการติดมัลแวร์ WordPress

ความปลอดภัยของเว็บไซต์ของคุณขึ้นอยู่กับขั้นตอนที่คุณใช้เพื่อรักษาความปลอดภัย การเพิกเฉยต่อกฎความปลอดภัยง่ายๆ จะเพิ่มความเสี่ยงของคุณทางออนไลน์ Embora as possibilidades de invasão do seu site WordPress sejam muitas, existem alguns motivos comuns identificados por trás da maioria dos hackers do WordPress.

Aqui estão eles:

1. Não atualizando o WordPress

Essa é a medida de segurança mais básica para um site. Falha na atualização para a versão mais recente é o principal motivo para sites invadidos. Portanto, sempre seja rápido na atualização para as versões mais recentes e corrigidas. Isso corrige as vulnerabilidades conhecidas no seu site.

2. Hospedando em um servidor compartilhado

Um servidor compartilhado pode ser a opção mais barata. Mas, tem efeitos secundários mais caros se hackeados. Mova seu site para uma hospedagem mais segura. E escolha um provedor de hospedagem confiável. Verifique se o seu provedor está em conformidade com os melhores padrões de segurança.

3. Usando senhas fracas e nome de usuário

Quase todas as áreas sensíveis do seu site são protegidas por senha. Uma senha feita com seu próprio nome / nome do site e sem números / caracteres é uma senha fraca. Certifique-se de não usar senhas fracas para o seguinte –

- painel wp-admin,

- painel de hospedagem do servidor,

- bancos de dados,

- Contas FTP e

- sua conta de email principal.

Além disso, altere seu nome de usuário padrão para algo único. Palavras como admin , seu próprio nome , o nome do site são muito fáceis de decifrar para o invasor.

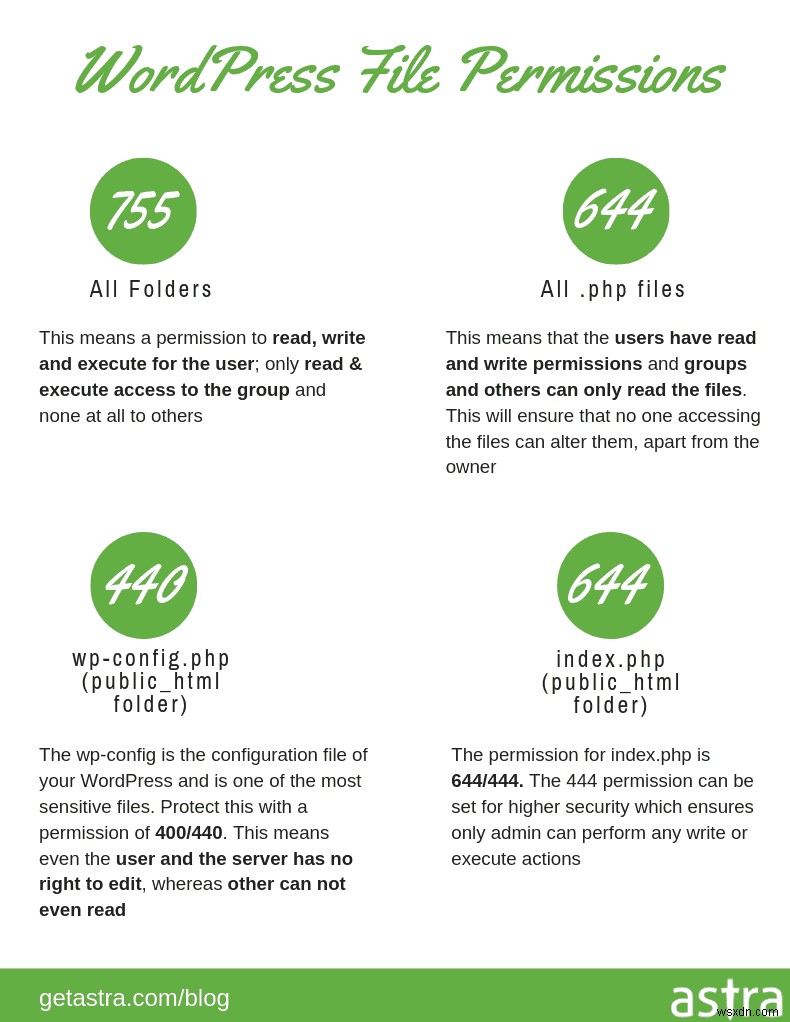

4. Permissões de arquivo incorretas

Permissões fáceis de arquivo podem permitir que os invasores acessem, modifiquem ou excluam. Em alguns casos, os invasores até mantinham arquivos contra o resgate. Defina as permissões corretas como-

- Para arquivos 644

- Para diretórios – 755

Relacionado: Como corrigir permissões de arquivo do WordPress?

5. Acesso desprotegido ao diretório wp-admin

O diretório wp-admin é a área de onde você controla seu site. Permitir acesso desprotegido ao diretório de administração do WordPress permite que seus usuários / membros da equipe realizem ações indesejadas em seu site. Portanto, restrinja o acesso definindo permissões para diferentes funções dos usuários. Dessa forma, nenhum usuário tem o poder de fazer tudo. Além disso, adicionar camadas de autenticação ao diretório de administração do WordPress também ajuda.

6. Plugins desatualizados ou tema

Vários sites WordPress usam plugins e temas desatualizados em seus sites. Como esses plugins e temas já contêm vulnerabilidades conhecidas, é muito fácil para os hackers explorá-las. Portanto, se o desenvolvedor do plugin enviar uma atualização, você deve seguir rapidamente.

7. Usando FTP simples em vez de SFTP / SSH

As contas FTP são usadas para fazer upload de arquivos para o servidor da Web usando um cliente FTP. O FTP simples não criptografa sua senha e aumenta o risco de alguém a invadir. O SFTP (SSH File Transfer Protocol), por outro lado, envia dados criptografados para o servidor. Portanto, sempre opte pelo SFTP sobre FTP. Você pode fazer isso alterando o protocolo para ‘SFTP – SSH’ toda vez que se conectar ao seu servidor.

Como os hackers atacam sites WordPress?

1. Injeção de SQL no WordPress

O WordPress versão 4.8.3 e anteriores foram considerados vulneráveis a ataques de injeção de SQL. Ironicamente, o método $ wpdb-> prepare () que geralmente é usado para preparar consultas seguras ficou vulnerável dessa vez. Isso significava que plugins e temas que usavam consultas criadas usando essa função também eram potencialmente vulneráveis a um ataque SQLi.

Da mesma forma, o plugin WP Statistics do WordPress com mais de 3.00.000 downloads estava vulnerável ao SQLi. Normalmente, um invasor pode ler tabelas confidenciais como wp_users do seu site WordPress usando o SQLi. Embora as senhas sejam armazenadas no formato criptografado, ainda é possível usar ferramentas para descriptografia. Isso significa obter credenciais de administrador para acessar a conta de um administrador no WordPress. Na pior das hipóteses, o invasor pode até fazer upload de um shell reverso usando um SQLi que leva a um site WordPress invadido.

Artigo relacionado – Evitar a injeção de SQL no WordPress

2. Script entre sites do WordPress

O WordPress versão 5.1.1 e os anteriores foram considerados vulneráveis a uma vulnerabilidade XSS, CSRF e RCE. Esta era uma vulnerabilidade XSS armazenada. A função wp_filter_kses () usada para limpar comentários, permite tags HTML básicas e atributos como a tag combinados com o atributo ‘ href ‘. Portanto, os invasores podem fornecer carga maliciosa como . Isso seria armazenado no banco de dados e executado sempre que um usuário visitar esta página.

Blog relacionado – Script entre sites no WordPress – Exemplos

3. Falsificação de solicitação entre sites do WordPress

O token de validação CSRF não foi implementado no WordPress e, com razão, porque, se feito, prejudicaria os recursos de trackbacks e pingbacks do WordPress. Para diferenciar usuários normais de administradores, o WordPress usa um nonce extra para validação de administrador nos formulários de comentários.

Portanto, se o nonce correto for fornecido, o comentário será criado sem sanitização. E se o nonce estiver incorreto, o comentário será criado com a higienização. Portanto, quando um administrador falha em fornecer nonce, o comentário é limpo usando wp_filter_post_kses () em vez da função wp_filter_kses () . Assim, a função wp_filter_post_kses () permite que um invasor crie comentários com muito mais tags e atributos HTML do que o permitido, conduzindo um ataque CSRF.

4. Execução Remota de Código no WordPress

As versões do WordPress anteriores à 4.9.9 e 5.x antes da 5.0.1 foram encontradas propensas ao RCE. O parâmetro vulnerável foi a meta entrada Post da função _wp_attached_file () . Este parâmetro pode ser manipulado para uma sequência de escolha, ou seja, terminando com .jpg? substring file.php.

No entanto, para explorar isso, o invasor precisava de privilégios de autor. O invasor com privilégios de autor pode fazer upload de uma imagem especialmente criada. Esta imagem continha o código PHP a ser executado, incorporado aos metadados Exif. Os scripts para explorar esta vulnerabilidade estão disponíveis publicamente e um módulo Metasploit também foi lançado!

5. Diretório WordPress Traversal

O WordPress 5.0.3 estava vulnerável a ataques do Path Traversal. Para explorar isso, o invasor precisava de pelo menos privilégios de autor no site WordPress de destino. Os componentes vulneráveis foram a função wp_crop_image () .

Portanto, o usuário que executa esta função (pode cortar uma imagem) pode enviar a imagem para um diretório arbitrário. Além disso, o nome do arquivo pode ser anexado ao símbolo do diretório, por exemplo ‘ ../ ‘, para obter o caminho do arquivo que um invasor deseja obter, como .jpg? /../../ file.jpg. Os módulos Exploits e Metasploit para replicar esta vulnerabilidade estão disponíveis online!

6. Plugins ou Temas de Buggy

Também é provável que um plugin mal codificado seja responsável pelo hackeamento do WordPress. Temas de autores de renome geralmente contêm código de buggy. Em alguns casos, os próprios atacantes lançam plug-ins e temas carregados de malware para comprometer vários sites. Além disso, um software desatualizado do WordPress pode tornar o site vulnerável, causando a invasão do WordPress.

Precisa de ajuda profissional para impedir que o site do WordPress seja invadido ?. Envie-nos uma mensagem no widget de bate-papo e teremos prazer em ajudá-lo. Corrija meu site hackeado do WordPress agora .

Protegendo seu site WordPress

1. Práticas seguras

- Evite usar senhas comuns ou padrão. Verifique se o login do WordPress exige uma senha segura e aleatória.

- Remova as pastas da instalação antiga do WordPress do site, pois elas podem vazar informações confidenciais.

- Não use temas ou plug-ins nulos de autores não reconhecidos. Mantenha os plug-ins e temas existentes atualizados com os patches mais recentes.

- Use sub-redes ao compartilhar o espaço de hospedagem do WordPress com outros sites.

- Verifique se não há portas sensíveis abertas na internet.

- Desative a indexação de diretório para arquivos sensíveis do WordPress usando .htaccess.

- Restrinja IPs com base nos países de onde você detecta tráfego pesado de bot no site.

- Siga as práticas seguras de codificação, se você é desenvolvedor do WordPress.

- Use SSL para o seu site WordPress.

- Sempre mantenha um backup do seu site WordPress separadamente.

- Renomeie o wp-login.php em uma lesma exclusiva.

- Use a autenticação de dois fatores para fazer login no seu site WordPress.

2. Use uma solução de segurança

Um firewall pode ajudar a proteger seu site WordPress, mesmo que seja vulnerável. No entanto, encontrar o firewall correto de acordo com as diversas necessidades do WordPress pode ser complicado. A Astra pode ajudá-lo a fazer as escolhas certas entre seus três planos de Essential, Pro e Business. Não importa que você use o WordPress para executar um pequeno blog ou site corporativo, o Astra cobre todos os aspectos para você. Além disso, a solução de segurança Astra verifica e corrige seu site vulnerável do WordPress automaticamente. Basta instalar o plug-in Astra e seu site estará seguro novamente.

Experimente uma demonstração agora!

3. Auditoria de Segurança e Pentesting

Como visto no artigo, as vulnerabilidades no WordPress surgirão de tempos em tempos. Portanto, como medida de precaução, é aconselhável realizar um teste de penetração no seu site. Isso revelará as brechas para você antes que os invasores possam recuperar a segurança do seu site. A Astra fornece uma auditoria de segurança abrangente de todo o site WordPress. Com seus mais de 120 testes ativos, o Astra oferece a combinação certa de testes automáticos e manuais.