WordPress Backdoor คืออะไร

แบ็คดอร์ WordPress คือรหัสที่ช่วยให้ผู้โจมตีเข้าถึงเซิร์ฟเวอร์โดยไม่ได้รับอนุญาตและต่อเนื่อง มักจะเป็นไฟล์ที่เป็นอันตรายซ่อนอยู่ที่ไหนสักแห่ง หรือบางครั้งอาจเป็นปลั๊กอินที่ติดไวรัส แฮ็คลับๆ ของ WordPress พบรูปแบบใหม่ๆ ทุกเดือน

แฮกเกอร์มักจะพยายามแทรก WordPress แบ็คดอร์ ในช่วงหลายปีที่ผ่านมามีปลั๊กอินหลายตัวที่ใช้แพร่เชื้อ ดังนั้นภัยคุกคามอาจมาจากที่ใดก็ได้ ในภายหลัง อาจเป็นกระบวนการที่ต้องใช้เวลาและทรัพยากรมากในการลบแบ็คดอร์ของ WordPress อย่างไรก็ตาม มาตรการป้องกันสามารถควบคุมความเสียหายได้เสมอ ไซต์ WordPress ที่ปลอดภัยสามารถชะลอการโจมตีได้หากไม่ป้องกัน เราจะดูข้อมูลเพิ่มเติมเกี่ยวกับการค้นหาและแก้ไขแบ็คดอร์ WordPress ในบล็อกนี้

อะไรนำไปสู่การแฮ็ก WordPress Backdoor

การตั้งค่าไซต์ WordPress นั้นสะดวกสบายพอสมควร แต่ช่องโหว่หลายช่องสามารถปูทางสำหรับแบ็คดอร์ของ WordPress ได้ ดังนั้น เพื่อความง่าย เราสามารถจำกัดให้เหลือเฉพาะจำนวนเฉพาะ เหล่านี้คือ:

- ในบางครั้ง อาจเป็นเพราะปลั๊กอินหรือธีมของบั๊กกี้

- ข้อมูลรับรองการเข้าสู่ระบบเว็บไซต์ของคุณอาจอ่อนแอหรือเป็นค่าเริ่มต้น

- สิทธิ์ของไฟล์อาจอ่อนแอในการเปิดเผยไฟล์ที่ละเอียดอ่อน

- ไม่ใช้ไฟร์วอลล์หรือโซลูชันด้านความปลอดภัยบางประเภท

- การติดตั้งอาจล้าสมัย

- แชร์เซิร์ฟเวอร์ที่ติดไวรัสกับเว็บไซต์อื่น สอบถามผู้ให้บริการของคุณสำหรับเครือข่ายย่อย

คู่มือที่เกี่ยวข้อง – คำแนะนำทีละขั้นตอนเพื่อความปลอดภัยของ WordPress (ลดความเสี่ยงที่จะถูกแฮ็ก 90%)

การค้นหา WordPress Backdoor

การค้นหา WordPress Backdoor ในธีม

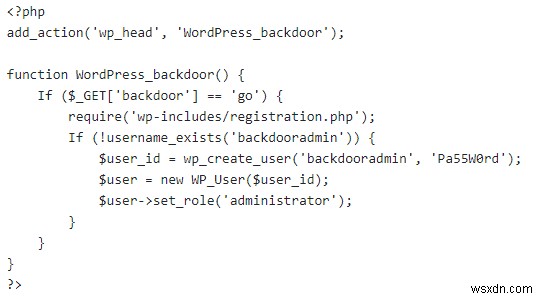

ธีมที่ไม่ใช้งานเป็นสถานที่ที่ดีที่สุดในการซ่อนแบ็คดอร์ของ WordPress แฮกเกอร์ทราบข้อเท็จจริงนี้และมักจะมองหาธีมดังกล่าวในไซต์ของคุณ เหตุผลที่คุณมีโอกาสน้อยที่จะตรวจสอบที่นั่นเนื่องจากไม่ได้ใช้งาน ธีม WP มีไฟล์สำคัญชื่อ functions.php . ไฟล์นี้มีหน้าที่เรียกใช้ PHP, WordPress และฟังก์ชันอื่นๆ พูดง่ายๆ ก็คือ สามารถใช้ในการดำเนินการใดๆ ก็ได้ ผู้โจมตีมักจะพยายามแทรกไฟล์นี้เพื่อรับ WordPress แบ็คดอร์ ตัวอย่างหนึ่งดังภาพด้านล่าง

โค้ดที่เป็นอันตรายนี้มีอยู่ในไฟล์ functions.php . จะถูกทริกเกอร์เมื่อผู้โจมตีเข้าชม URL:www.yoursite.com/wp-includes/registration.php ดังนั้น ฟังก์ชันนี้จะสร้างผู้ใช้ใหม่ด้วย

id: backdooradmin

password: Pa55W0rd.

ดังนั้น แม้ว่าคุณจะลบผู้ใช้ออกไปแล้ว ก็สามารถสร้างใหม่ได้อีกครั้งโดยไปที่ URL นี้ นี่เป็นตัวอย่างทั่วไปของแบ็คดอร์ของ WordPress อย่างไรก็ตาม รหัสนี้สามารถฉีดได้โดยเข้าถึงเซิร์ฟเวอร์ก่อนเท่านั้น อาจใช้พอร์ต FTP แบบเปิดหรือช่องโหว่อื่นๆ

การค้นหา WordPress Backdoor ในปลั๊กอิน

การแฮ็กลับๆ ของ WordPress มักเกิดจากปลั๊กอินแบบบั๊กกี้ พบปลั๊กอินหลายตัวในช่วงหลายปีที่ผ่านมา ล่าสุดในปีนี้คือแบบฟอร์มการติดต่อ 7 มีผู้ใช้งานปลั๊กอินนี้มากกว่า 5 ล้านคน ในทางตรงกันข้าม จุดบกพร่องนำไปสู่การยกระดับสิทธิ์ เมื่อมีการแก้ไขไฟล์ปลั๊กอิน ไฟล์นั้นอาจไม่ปรากฏบนแดชบอร์ด อย่างไรก็ตาม การค้นหา FTP สามารถเปิดเผยไฟล์ดังกล่าวได้ นอกจากนี้ เพื่อให้ดูเหมือนถูกต้องตามกฎหมาย ไฟล์แบ็คดอร์ยังถูกตั้งชื่อเป็นไฟล์ช่วยเหลือ สาเหตุที่พบแบ็คดอร์ในปลั๊กอินคือ:

- ปลั๊กอินที่ไม่ได้ใช้มีแนวโน้มที่จะติดไวรัสมากกว่า เพียงเพราะพวกเขาสามารถซ่อนแบ็คดอร์ได้นานเท่านั้น

- ปลั๊กอินที่ไม่น่าเชื่อถือและไม่เป็นที่นิยมมักมีการเข้ารหัสที่ไม่ดี จึงเป็นการเพิ่มโอกาสในการแฮ็คลับๆ ของ WordPress

- ปลั๊กอินที่ล้าสมัยมีแนวโน้มที่จะเป็นเป้าหมายมากกว่า เพียงเพราะหลายคนยังคงใช้งานโดยไม่อัปเดต

- ปลั๊กอินบั๊กกี้เหล่านี้สามารถช่วยแก้ไขไฟล์หลักอื่นๆ ได้

ดังนั้น ให้มองหาปลั๊กอินที่ไม่รู้จัก ทำความสะอาดปลั๊กอินที่ไม่ได้ใช้ทั้งหมด!

การระบุตำแหน่งแบ็คดอร์ WordPress ในไฟล์การติดตั้ง

การแก้ไขไฟล์หลักจะเกิดขึ้นหลังจากปลั๊กอินติดไวรัส อาจมีรหัสปลอมในไฟล์ฐานหรือไฟล์ใหม่อาจปรากฏขึ้น บางครั้งประตูหลังอาจดูเหมือนพูดพล่อยๆ แบบนี้:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

รหัสนี้ทำให้งงงวยโดยใช้เทคนิคที่รู้จัก จึงทำให้ผู้ใช้ที่เป็นมนุษย์อ่านยากขึ้น ดังนั้น ให้มองหาโค้ดที่ดูน่าเกรงขามและลบไฟล์ที่มีอยู่ออก ในบางครั้ง แบ็คดอร์อาจแสดงตัวเองเป็นไฟล์ที่ถูกต้อง เช่น xml.php, media.php, plugin.php เป็นต้น ดังนั้นอย่าข้ามไฟล์ใดๆ แม้ว่าจะดูถูกต้องก็ตาม นอกจากนี้ยังมีเทคนิคอื่นๆ ในการทำให้โค้ดอ่านยากอีกด้วย

นอกจากนี้ ให้มองหาคำหลัก FilesMan ในไฟล์ของคุณ ตัวอย่างเช่น นี่คือการถ่ายโอนข้อมูลลับๆ Filesman:02 . แบ็คดอร์นี้ตรวจจับได้ยากและไม่ปรากฏในบันทึก ใช้เพื่อขโมยรหัสผ่านและรายละเอียดอื่นๆ

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>

ตัวอย่างเช่น รหัสในบรรทัดที่ 6 อยู่ในรูปแบบฐานสิบหก เมื่อแปลงแล้วจะมีลักษณะดังนี้:preg_replace("/.*/e","eval(gzinfla\ . มีเครื่องมือออนไลน์เพื่อถอดรหัสอักขระฐานสิบหก ใช้มัน! นอกจากนี้ ผู้โจมตียังสามารถซ่อนรหัสโดยใช้การเข้ารหัส base64 ดังนั้นปฏิบัติเช่นเดียวกัน ที่นี่คำหลัก FilesMan อยู่ในบรรทัดที่ 4 ตัวแปรดังกล่าวของการติดเชื้อนี้มีคำหลักนี้ ในบางครั้ง โค้ดอาจมีการปลอมแปลงไฟล์ที่มีความละเอียดอ่อน เช่น .htaccess . ดังนั้นอย่าลืมตรวจสอบสิ่งเหล่านี้ให้ดี!

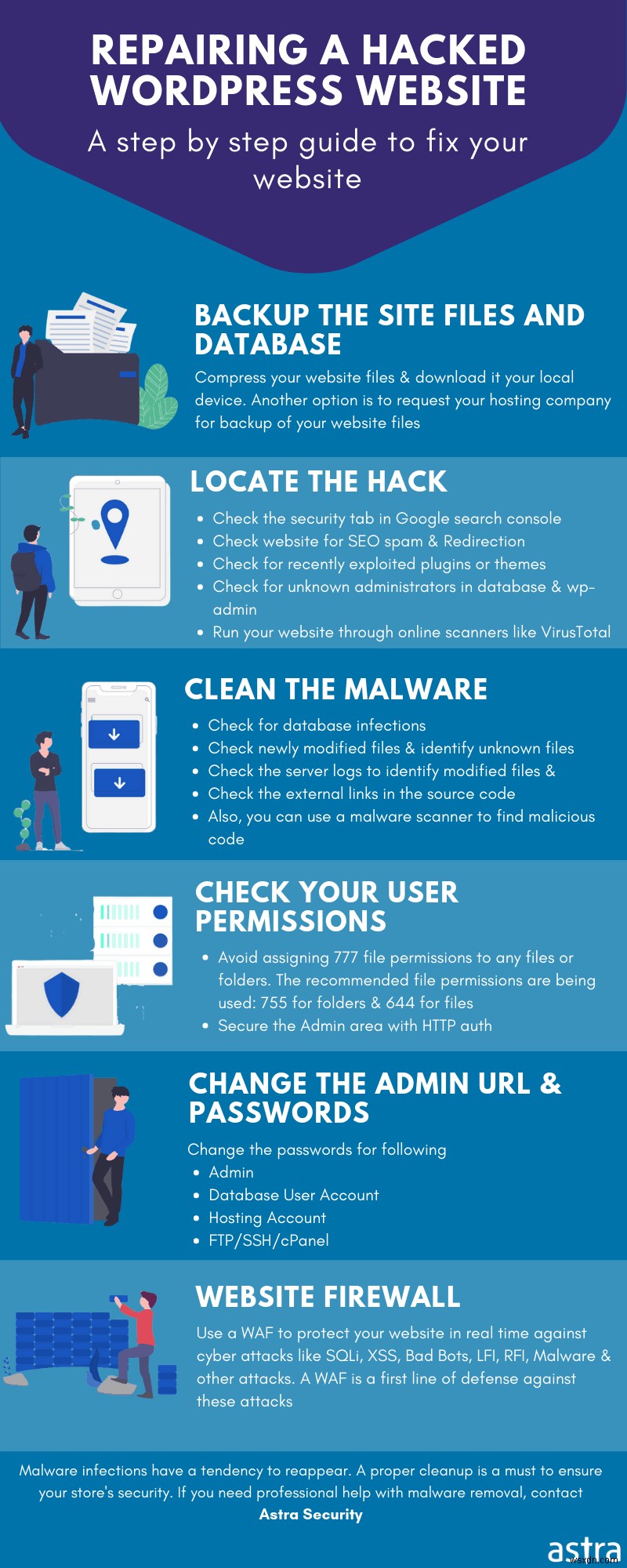

จะแก้ไข WordPress Backdoor Hack ได้อย่างไร

การเปรียบเทียบเช็คซัม

ขั้นตอนแรกคือการเปรียบเทียบผลรวมเช็ค เป็นการกำหนดความสมบูรณ์ของไฟล์แบบฮิวริสติก การตรวจสอบด้วยมือสามารถทำได้ นอกจากนี้ยังมีเครื่องมืออัตโนมัติที่ให้บริการฟรีเพื่อการนี้ ไม่เพียงแต่สำหรับไฟล์หลักเท่านั้น แต่ยังมีเช็คซัมสำหรับปลั๊กอินและธีมด้วย นอกจากนี้ คุณยังสามารถรักษาบัญชีดำส่วนตัวได้ ซึ่งสามารถทำได้โดยใช้รายการที่มีอยู่ในสาธารณสมบัติ หลังจากเช็คซัมไม่ตรงกัน ให้ดำเนินการลบแบ็คดอร์ WordPress ด้วยตนเอง

ความสมบูรณ์ของไฟล์หลัก

ประการที่สอง หลังจากที่ไฟล์แสดงค่า checksum ต่างๆ ให้ตรวจสอบด้วยตนเอง มีโอกาสมากที่การแฮ็กลับๆ ของ WordPress อาจมีการดัดแปลงไฟล์ ดังนั้นสามารถตรวจสอบความสมบูรณ์ของไฟล์การติดตั้งได้ เริ่มต้นด้วยการดาวน์โหลด WordPress ฉบับใหม่

$ mkdir WordPress

$ cd WordPress

คำสั่งนี้สร้างไดเร็กทอรีชื่อ WordPress และเปลี่ยนไปใช้สิ่งนั้น

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

ตอนนี้ดาวน์โหลด WordPress เวอร์ชันล่าสุด (4.9.8 ในกรณีนี้) โดยใช้โค้ดบรรทัดแรก บรรทัดที่สองจากนั้นแยกออก หลังจากเสร็จสิ้นภารกิจเหล่านี้ มาถึงขั้นตอนสำคัญ $ diff -r path/to/your/file.php /Wordpress/wp-cron.php . รหัสนี้เปรียบเทียบความแตกต่างระหว่างสองไฟล์ เนื่องจากแบ็คดอร์ WordPress จะแก้ไขไฟล์ของคุณ สิ่งนี้จะแสดงการเปลี่ยนแปลง อย่างไรก็ตาม ไฟล์บางไฟล์เป็นไดนามิกเช่น xmlrpc.php . ไฟล์นี้ช่วยให้ผู้ใช้และบริการสามารถโต้ตอบกับไซต์ผ่าน RPC แฮกเกอร์รู้เรื่องนี้และมักจะพยายามซ่อนแบ็คดอร์ที่นี่ ดังนั้นโปรดตรวจสอบอย่างละเอียดเพื่อค้นหาและลบ WordPress backdoors

การเข้ารหัส

บางครั้งไฟล์อาจแสดงว่ามีการแก้ไขแต่อาจอ่านไม่ได้สำหรับคุณ จากนั้น คุณสามารถเริ่มการล้างข้อมูลแฮ็กลับๆ ของ WordPress โดยมองหา base64 การเข้ารหัส นี่คือที่ที่ grep คำสั่งสามารถทำสิ่งมหัศจรรย์ได้ ใช้คำสั่งต่อไปนี้:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

คำสั่งนี้จะแสดงรายการการตรวจจับ base64 ทั้งหมดใน output.txt อย่างเรียบร้อย จากนี้ไป คุณสามารถถอดรหัสเป็นข้อความธรรมดาโดยใช้เครื่องมือออนไลน์ นอกจากนี้ หากคุณต้องการค้นหาในไฟล์อื่นที่ไม่ใช่ .php เพียงแทนที่คำว่า *.php ในรหัส นอกจากนี้ โค้ดที่เป็นอันตรายอาจอยู่ในรูปแบบฐานสิบหกด้วย คุณสามารถใช้ grep -Pr "[\x01\x02\x03]" . ได้ . สำหรับการเข้ารหัสที่คล้ายกันอื่นๆ ให้ทำซ้ำขั้นตอนนี้ ลบไฟล์หรือบรรทัดของโค้ดที่เป็นอันตรายเหล่านี้เพื่อลบแบ็คดอร์ของ WordPress

การใช้บันทึกเซิร์ฟเวอร์

บันทึกของเซิร์ฟเวอร์สามารถช่วยลบแบ็คดอร์ของ WordPress ได้ ประการแรก คุณต้องดูว่าไฟล์ใดได้รับการแก้ไขหลังจากวันที่ระบุ นอกจากนี้ ให้อ่านบันทึก FTP เพื่อดู IP ที่ใช้เชื่อมต่อกับเซิร์ฟเวอร์ของคุณ คอยดูไฟล์ที่แก้ไขล่าสุด นอกจากนี้ให้มองหาโฟลเดอร์รูปภาพ ไม่มีใครคาดหวังว่าโปรแกรมปฏิบัติการจะปรากฏในโฟลเดอร์รูปภาพ นอกจากนี้ โฟลเดอร์รูปภาพยังสามารถเขียนได้ นั่นเป็นเหตุผลที่แฮ็กเกอร์ชอบซ่อนแบ็คดอร์ที่นั่น นอกจากนี้ ตรวจสอบให้แน่ใจว่าการอนุญาตนั้นเหมาะสมกับไฟล์ที่มีความละเอียดอ่อน ดังนั้นตั้งค่าการอนุญาตไฟล์ของคุณเป็น 444 (r–r–r–) หรืออาจจะ 440 (r–r—–) . ดูการเปลี่ยนแปลงใด ๆ ในโฟลเดอร์รูปภาพโดยเฉพาะ

อัปเดตและสำรองข้อมูล

ความสำคัญของการอัปเดตเว็บไซต์ WordPress ของคุณได้รับการเน้นย้ำครั้งแล้วครั้งเล่า การติดตั้งที่ล้าสมัยนั้นดีพอๆ กับการติดตั้งที่ติดไวรัส

หากคุณไม่สามารถติดตามสาเหตุของการแฮ็กลับๆ ของ WordPress ได้ ให้กู้คืนจากข้อมูลสำรอง หลังจากสำรองข้อมูลไซต์ปัจจุบันแล้วจึงเปรียบเทียบทั้งสองอย่าง

หากคุณไม่มีข้อมูลสำรองและต้องการแทนที่ไฟล์ WordPress หลักด้วยไฟล์ใหม่ เพื่อที่คุณจะต้องอัปเดตเว็บไซต์ WordPress ด้วยตนเองหลังจากทำการสำรองข้อมูลเว็บไซต์ปัจจุบัน

นอกจากนี้ หากมีการรายงานช่องโหว่เกี่ยวกับปลั๊กอินที่คุณใช้ ขอแนะนำให้อัปเดตทันที หากโปรแกรมแก้ไขใช้เวลานานเกินไปให้แทนที่ด้วยตัวเลือกอื่น ขอแนะนำให้อัปเดตกับบล็อกอย่างเป็นทางการเพื่อรับโปรแกรมแก้ไขโดยเร็วที่สุด

ใช้ WordPress Backdoor Scanner

มนุษย์มีแนวโน้มที่จะผิดพลาด การตรวจสอบด้วยตนเองนั้นน่าเบื่อและมีแนวโน้มที่จะเกิดข้อผิดพลาด อาจทำให้การแฮ็ก WordPress ลับๆ เกิดขึ้นอีก ดังนั้นวิธีแก้ไขคือระบบอัตโนมัติ มีเครื่องมือขั้นสูงที่มีอยู่ในตลาดในปัจจุบัน สแกนเนอร์เหล่านี้สามารถตรวจจับตำแหน่งลับๆ ของ WordPress ที่ซ่อนอยู่และให้ขั้นตอนในการลบแบ็คดอร์นั้นออก