การแฮ็กยาไม่ใช่เรื่องใหม่ ในอดีต เราพบว่า CMS ยอดนิยมจำนวนมากตกเป็นเป้าหมายของมัลแวร์ฟาร์มา แต่เมื่อเร็ว ๆ นี้เราเห็นพวกเขาเปลี่ยนเส้นทางไปยังไซต์ .su &.eu

อย่างที่เราทราบกันดีอยู่แล้ว มัลแวร์ Pharma อาจแตกต่างกันไปตามวัตถุประสงค์ บางส่วนได้รับการออกแบบมาเพื่อขโมยข้อมูลในขณะที่บางส่วนได้รับการออกแบบมาเพื่อแทรกลิงก์สแปมลงในเว็บไซต์เพื่อวัตถุประสงค์ในการทำ SEO แบบ blackhat อันที่จริง การแฮ็กยาสำหรับการติดเชื้อ SEO หมวกดำเป็นเรื่องปกติธรรมดา

มันเปลี่ยนเส้นทางการเข้าชมไซต์ของคุณไปยังไซต์ปลอมที่อ้างว่าขายไวอากร้า เซียลิส หรือยาอื่นๆ เมื่อเร็วๆ นี้ มีเว็บไซต์ดังกล่าวจำนวนหนึ่งที่มี TLD เช่น .eu และ .su นอกจากนี้ การติดไวรัสประเภทนี้ยังตรวจพบได้ยาก เนื่องจากมัลแวร์ให้บริการเนื้อหาที่หลากหลายเพื่อซ่อนการมีอยู่

ด้วยบทความนี้ คุณจะได้รับข้อมูลเชิงลึกเกี่ยวกับวิธีการทำงานของมัลแวร์

คุณถูกแฮ็กหรือไม่ เพิ่มคำขอล้างมัลแวร์ทันทีด้วย Astra

Pharma Hack Redirects

สาเหตุ

มีหลายสิ่งหลายอย่างที่อาจผิดพลาดและนำไปสู่การติดเชื้อเช่นนี้ได้ ฉันกำลังแสดงรายการทั่วไปบางส่วนที่นี่:

- ช่องโหว่การแทรก XSS หรือ SQL หรือช่องโหว่การแทรกอื่นๆ

- รหัสผ่าน FTP ที่อ่อนแอหรือข้อมูลประจำตัวเริ่มต้น

- ปรับปรุงปลั๊กอินหรือช่องโหว่ CMS ที่ไม่ได้รับการแก้ไข

- การกำหนดค่าที่ไม่เหมาะสม

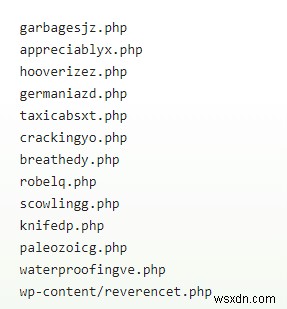

การติดไวรัสนี้สามารถเข้าสู่เว็บไซต์ของคุณโดยใช้ประโยชน์จากช่องโหว่เหล่านี้ (หรือมากกว่า) มันสร้างไฟล์ที่เป็นอันตรายและซ่อนอยู่ภายใน ไฟล์เหล่านี้มักจะถูกตั้งชื่อแบบสุ่ม ไฟล์ PHP ที่ติดไวรัสบางไฟล์ซึ่งเปลี่ยนเส้นทางผู้ใช้ไปยังไซต์ยาปลอมมีชื่อดังต่อไปนี้:

ไม่ใช่ทุกรูปแบบของการแฮ็คฟาร์มาที่เปลี่ยนเส้นทางมัลแวร์จะใช้ไฟล์ PHP บางไฟล์ใช้ไฟล์ HTML ซึ่งมีการตั้งชื่อแบบสุ่มอีกครั้ง รายชื่อไฟล์ HTML ที่ติดไวรัส:

เพื่อหลีกเลี่ยงการตรวจจับ มัลแวร์ใช้เทคนิคอันชาญฉลาดบางอย่าง มีการกล่าวถึงเทคนิคดังกล่าวที่นี่

เทคนิคการหลบหลีกที่ใช้

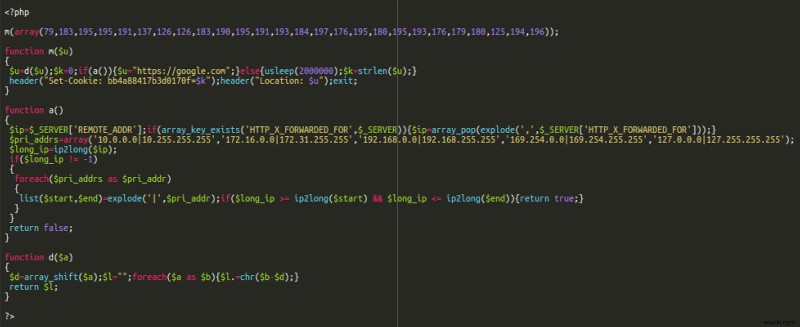

ดูโค้ดด้านล่าง:

อาร์เรย์ที่ด้านบนของโค้ดมีชื่อโดเมนที่เข้ารหัสสำหรับ URL เปลี่ยนเส้นทาง อย่างไรก็ตาม URL นั้นถูกซ่อนไว้อย่างชาญฉลาด โดยจะถูกมัลแวร์ดึงออกมาโดยใช้ ฟังก์ชัน m() และ ฟังก์ชัน d() ของโค้ดด้านบนนี้

ในที่นี้ อาร์เรย์จะถูกส่งต่อไปยัง ฟังก์ชัน m() ในบรรทัดแรกของรหัส ฟังก์ชัน m() แล้วส่งต่อไปยัง ฟังก์ชัน d() . ฟังก์ชัน d() ใช้ “array_shift ” วิธีรับองค์ประกอบแรกของอาร์เรย์ ในกรณีนี้คือ 79

หลังจากนั้นจะวนซ้ำในแต่ละองค์ประกอบของอาร์เรย์โดยใช้ “foreach ” ฟังก์ชันของ PHP จากนั้นจะลบองค์ประกอบแรก 79 ออกจากแต่ละองค์ประกอบของอาร์เรย์ทีละรายการ ตัวเลขที่ได้รับจะถูกแปลงจากโค้ด ASCII เป็นอักขระตามลำดับโดยใช้ฟังก์ชัน “chr” ของ PHP

ตัวอย่างเช่น องค์ประกอบที่สองของอาร์เรย์คือ 183 ดังนั้น 183-79=104 ซึ่งจับคู่กับอักขระ 'h' ของ ASCII ดังนั้น โดเมนที่มันเปลี่ยนเส้นทางไปในที่สุดคือ (http:// hotprivatetrade[dot]su)

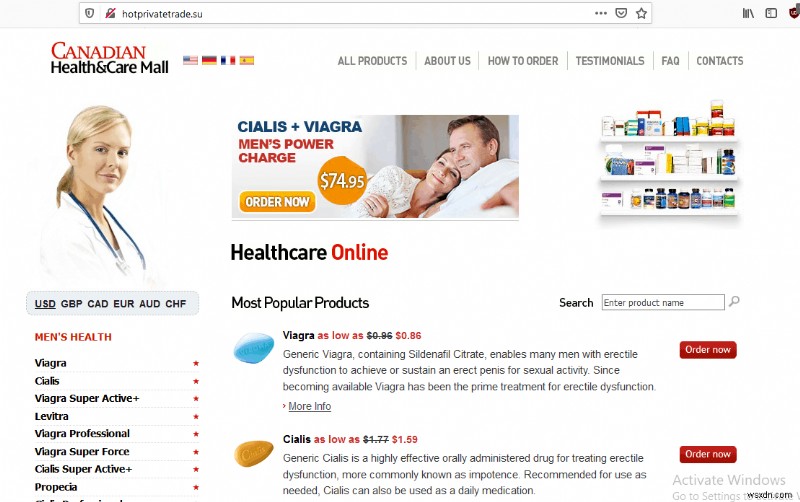

การค้นหาโดเมนนี้อย่างรวดเร็วเผยให้เห็นว่าเป็นร้านขายยาปลอมที่ขายไวอากร้า เซียลิส และผลิตภัณฑ์อื่นๆ ไซต์ปลอมมีแค็ตตาล็อกทั้งหมดและแม้แต่รถเข็นเพื่อหลอกให้ผู้ใช้แจ้งข้อมูลบัตรเครดิต

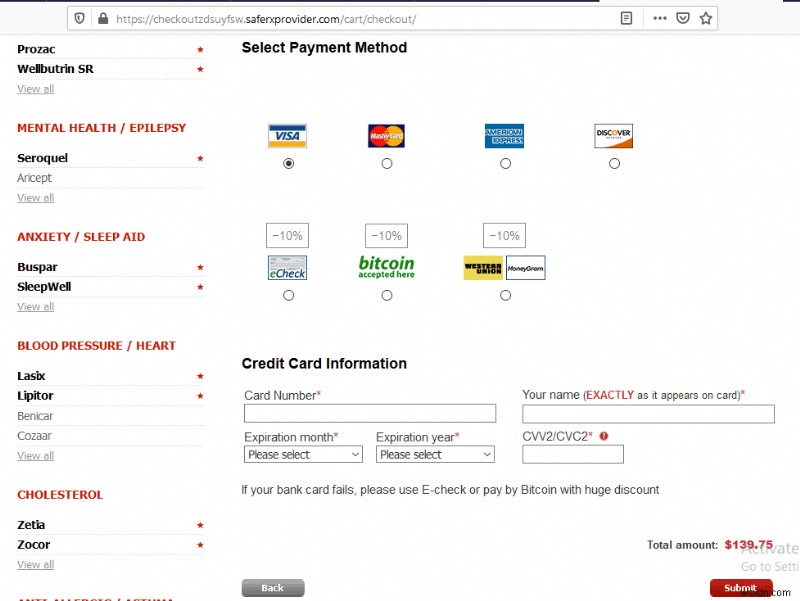

หลังจากที่ผู้ใช้ชำระเงิน หน้าฟิชชิ่งบัตรเครดิตจะโฮสต์อยู่ในโดเมนที่เป็นอันตรายอื่นที่มีแม้แต่ใบรับรอง SSL ตัวอย่างเช่น https://checkoutzdsuyfsw[dot]saferxprovider[dot]com/cart/checkout/

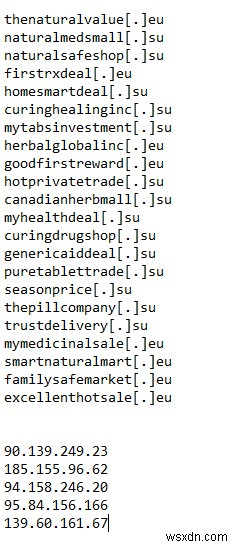

มัลแวร์ยังเปลี่ยนเส้นทางไปยังเว็บไซต์อื่นตามที่ระบุในภาพด้านล่าง เว็บไซต์เหล่านี้โฮสต์บน IP ที่ให้ไว้ท้ายรูปภาพ

รุ่นต่างๆ

404.php

ไฟล์ PHP ที่ชื่อ 404.php ใช้เพื่อแสดงข้อความแสดงข้อผิดพลาดที่กำหนดเองในเว็บไซต์ของคุณ ตัวแปรหนึ่งหากมัลแวร์สร้างไฟล์ 404.php ที่เข้ารหัสภายในธีม WordPress ตามที่แสดงในโค้ดด้านล่าง

ตามที่เห็นในโค้ด มัลแวร์นี้ใช้แท็ก

เมตาแท็ก

มัลแวร์ชนิดเดียวกันอีกประเภทหนึ่งใช้ แท็กของ HTML เพื่อเปลี่ยนเส้นทางผู้ใช้ “http-equiv ” แอตทริบิวต์ช่วยในการจำลองการตอบสนองส่วนหัว HTTP ในขณะที่ตัวเลือก content=5 รีเฟรชหน้าใน 5 วินาทีหลังจากที่ผู้ใช้ถูกเปลี่ยนเส้นทางไปยังตำแหน่งที่ระบุในตัวเลือก "url" นอกจากนี้ ข้อความต่อไปนี้จะแสดงขึ้นขณะเปลี่ยนเส้นทางผู้ใช้:“โปรดรอ 5 วินาที! กำลังเปลี่ยนเส้นทางไปยังไซต์”

การเปลี่ยนเส้นทางจาวาสคริปต์

มัลแวร์ตัวเดียวกันอีกตัวหนึ่งใช้การรีเฟรชเมตาร่วมกับ window.location.href เปลี่ยนเส้นทาง โดยทั่วไปแล้ววัตถุ window.location จะใช้เพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังหน้าใหม่และเพื่อรับที่อยู่หน้าปัจจุบัน ที่นี่ หากเมตาแท็กไม่สามารถเปลี่ยนเส้นทางผู้ใช้สำหรับผู้ใช้บางคน window.location.href จะ.

การป้องกัน

สแปมยาประเภทนี้อาจส่งผลเสียต่อไซต์ของคุณ ไม่เพียงแต่จะเพิ่มอัตราตีกลับของคุณเท่านั้น แต่ยังส่งผลระยะยาวต่อชื่อเสียงของเว็บไซต์ของคุณอีกด้วย เพื่อหลีกเลี่ยงการติดเชื้อจากฟาร์มาแฮ็คเปลี่ยนเส้นทางมัลแวร์ คุณสามารถทำสิ่งต่อไปนี้:

- ตรวจสอบการกำหนดค่าที่ไม่รัดกุมบนเว็บไซต์ของคุณและใช้รหัสผ่านที่รัดกุมแบบสุ่ม

- หลีกเลี่ยงการใช้ปลั๊กอินและธีมที่หมดอายุ ลบปลั๊กอินที่น่าสงสัยดังกล่าวออก

- อัปเดตเวอร์ชัน CMS ปลั๊กอิน และธีมของคุณอยู่เสมอ

- ดำเนินการตรวจสอบความปลอดภัยเป็นประจำและใช้ไฟร์วอลล์

หากเว็บไซต์ของคุณติดมัลแวร์ดังกล่าว ให้ส่งคำขอล้างมัลแวร์ด้วย Astra แอสตร้าจะไม่เพียงแต่ทำความสะอาดไซต์ของคุณ แต่ยังทำให้มั่นใจว่าจะไม่มีการติดเชื้อดังกล่าวเกิดขึ้นอีก ด้วยราคาที่แข่งขันได้ โซลูชันความปลอดภัยของ Astra จึงเต็มไปด้วยคุณสมบัติด้านความปลอดภัยที่ยอดเยี่ยมอื่นๆ

ยังไม่มั่นใจ? ลองใช้การสาธิตตอนนี้และดูด้วยตัวคุณเอง!