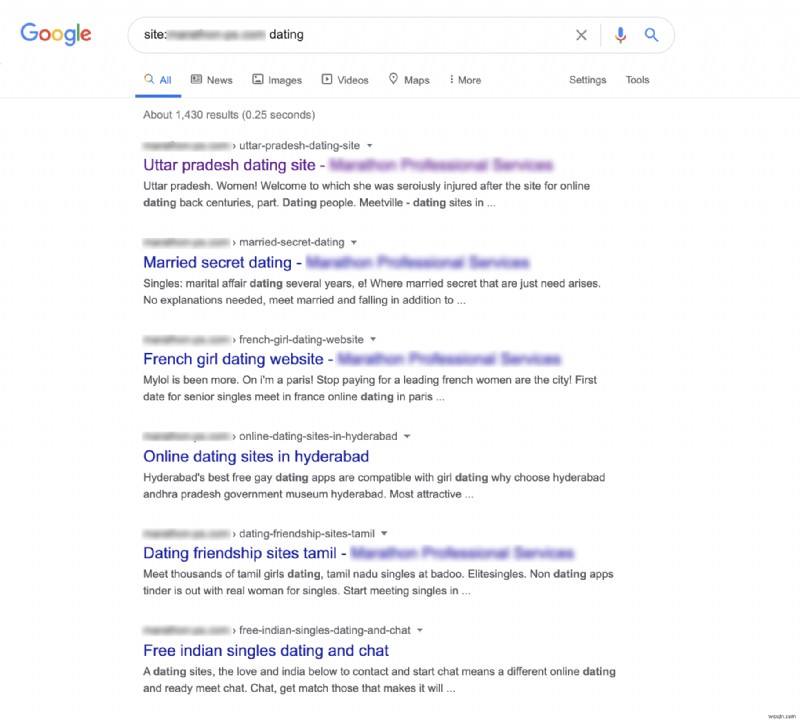

มัลแวร์เปลี่ยนเส้นทางรูปแบบใหม่ปรากฏขึ้นโดยที่ผู้เยี่ยมชมเว็บไซต์ถูกเปลี่ยนเส้นทางไปยังเว็บไซต์หาคู่สำหรับผู้ใหญ่ปลอม ในแคมเปญมัลแวร์นี้ มีการเพิ่มเพจปลอมหลายพันรายการในเว็บไซต์และจัดทำดัชนีโดย Google Search หากคุณค้นหา site: example.com คุณจะเห็นผลลัพธ์ดังนี้:

เป็นที่ทราบกันดีว่าแคมเปญมัลแวร์เพิ่มหน้าปลอมและการเปลี่ยนเส้นทางสำหรับบทความ ร้านขายยา เว็บไซต์หาคู่ สินเชื่อ สื่อ และเว็บไซต์ดาวน์โหลดสแปมที่เป็นอันตราย เป็นต้น

บล็อกที่เกี่ยวข้อง – สับเปลี่ยนเส้นทาง WordPress

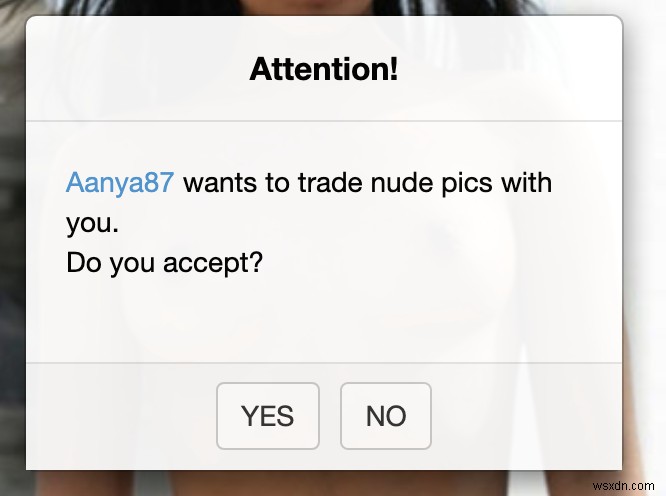

หากคุณคลิกลิงก์ใด ๆ ที่จัดทำดัชนีโดย Google Search คุณจะถูกเปลี่ยนเส้นทางไปยังไซต์ที่มีเนื้อหาและข้อความที่โจ่งแจ้ง เช่น ที่แสดงด้านล่าง

จะทราบได้อย่างไรว่าเว็บไซต์ของคุณติดไวรัสหรือไม่

- มีผลการค้นหาของ Google มากมายสำหรับหน้าเว็บที่คุณไม่ได้สร้าง

- หากคุณคลิกลิงก์เว็บไซต์ของคุณใน Google คุณจะถูกเปลี่ยนเส้นทางไปยังไซต์สำหรับผู้ใหญ่/การพนัน/การออกเดท

- หน้าใหม่จะถูกเพิ่มในเว็บไซต์ของคุณซึ่งคุณไม่ทราบ

- เพิ่มผู้ดูแลระบบที่ไม่รู้จักลงในแดชบอร์ดผู้ดูแลระบบของคุณ

- เว็บไซต์ของคุณช้ามาก

- คุณได้รับข้อความเตือนจาก Google Search Console

จะค้นหาแฮ็คการเปลี่ยนเส้นทางในไซต์ Drupal ได้อย่างไร

เราตรวจสอบแคมเปญแฮ็คมัลแวร์นี้สำหรับ Drupal 7 และพบว่าแฮ็กเกอร์ซ่อนมัลแวร์อย่างชาญฉลาดโดยใช้เทคนิคที่ซับซ้อน ทำให้ยากต่อการระบุโค้ดที่เป็นอันตราย

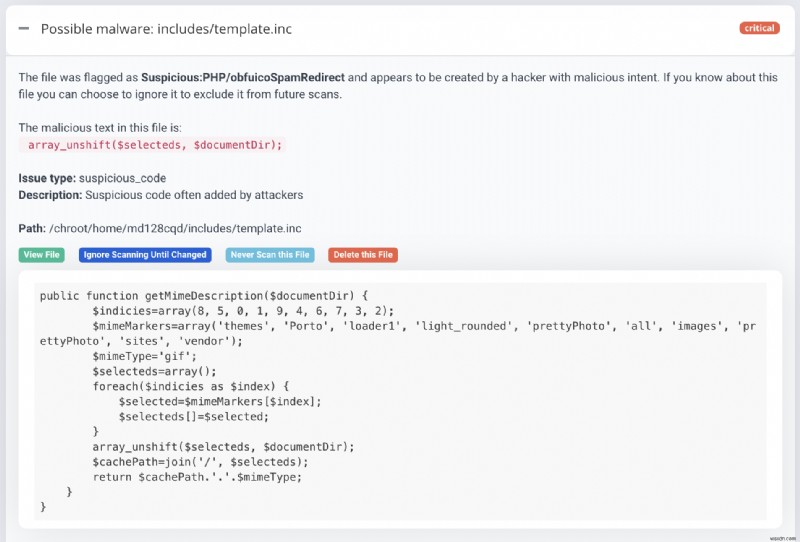

ในการสแกนไซต์ด้วย Astra's Malware Scanner เราพบไฟล์ที่น่าสงสัยที่ includes/template.inc

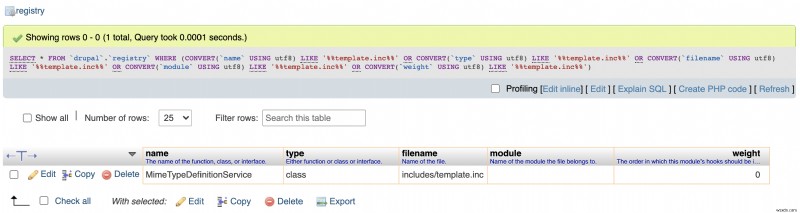

จากการตรวจสอบเพิ่มเติมพบว่า template.inc ไฟล์ถูกเพิ่มใน 'Drupal Registry' เพื่อให้โหลดอัตโนมัติกับแต่ละคำขอ ค่าการกำหนดค่าอยู่ในฐานข้อมูล

ขั้นตอนต่อไปคือการถอดรหัสรหัสในไฟล์ที่ถูกตั้งค่าสถานะ โดยเฉพาะ getMimeDescription() ฟังก์ชัน

public function getMimeDescription($documentDir) {

$indicies=array(8, 5, 0, 1, 9, 4, 6, 7, 3, 2);

$mimeMarkers=array('themes', 'Porto', 'loader1', 'light_rounded', 'prettyPhoto', 'all', 'images', 'prettyPhoto', 'sites', 'vendor');

$mimeType='gif';

$selecteds=array();

foreach($indicies as $index) {

$selected=$mimeMarkers[$index];

$selecteds[]=$selected;

}

array_unshift($selecteds, $documentDir);

$cachePath=join('/', $selecteds);

return $cachePath.'.'.$mimeType;

}

}เมื่อข้อมูลโค้ดข้างต้นได้รับการประเมิน มันจะแยกเส้นทางไปยังไฟล์ที่เป็นอันตรายอื่นที่ทำงานอยู่:

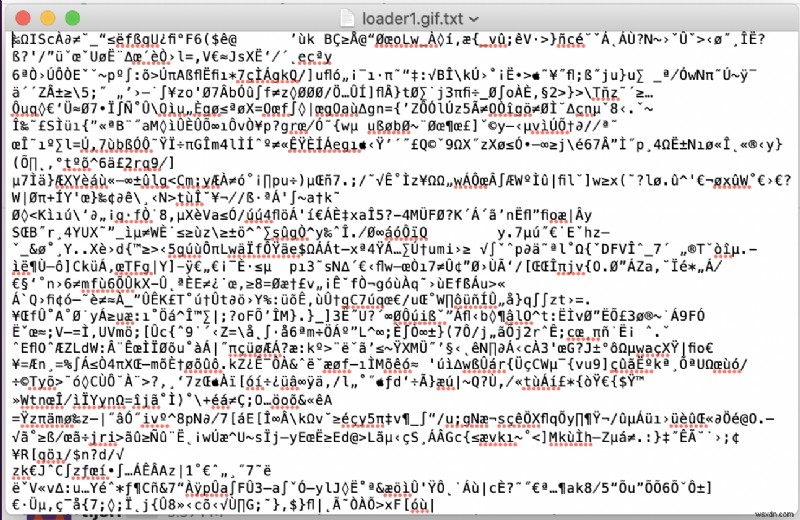

sites/all/themes/Porto/vendor/prettyPhoto/images/prettyPhoto/light_rounded/loader1.gif

หลังจากเติมลมสตริงที่กางออกโดยใช้ gzinflate() ฟังก์ชันใน PHP มีการค้นพบการเข้ารหัส base64 บางตัว

หลังจากถอดรหัสโค้ดด้านบนที่สับสนหลายระดับแล้ว โค้ดที่เป็นอันตรายที่แท้จริงก็ถูกเปิดเผยดังที่คุณเห็นในตัวอย่างด้านล่าง

$v266=array('essay','pharm','dating','loan','media','download');

if(isset($this->v254['theme'])){

$this->v12->t4("page theme: '{

0

}

'",$this->v254['theme']);

$v267=strtolower($this->v254['theme']);

foreach($v266 as$v80){

if(strpos($v267,$v80)!==false)return$v80;

}

}

else{

$this->v12->t4("page has NO theme. old dor");

}

return'default';

}

function t170($v268,$v148){

$v269=$this->v255->t147($v268['exit']['url'],$this->v254,$v148);

return array('name'=>$v268['name'],'exit'=>$v268['exit']['type'],'url'=>$v269[00],'extparams'=>$v269[01]);

}จะหยุดเว็บไซต์ของคุณไม่ให้เปลี่ยนเส้นทางไปยังเว็บไซต์หาคู่สำหรับผู้ใหญ่ปลอมได้อย่างไร

ในการลบการเปลี่ยนเส้นทางเว็บไซต์หาคู่สำหรับผู้ใหญ่ปลอมอย่างสมบูรณ์ คุณจะต้องสแกนไฟล์เว็บไซต์และฐานข้อมูลของคุณเพื่อหามัลแวร์ ดังที่คุณเห็นในการวิเคราะห์การแฮ็กนี้ แฮกเกอร์สามารถซ่อนโค้ดการเปลี่ยนเส้นทางได้อย่างชำนาญด้วยเทคนิคการทำให้งงและซ่อนโค้ดหลายระดับ

หากต้องการเรียนรู้วิธีล้างมัลแวร์ด้วยตัวเอง โปรดดูคู่มือฉบับสมบูรณ์เกี่ยวกับการลบมัลแวร์ WordPress

คำแนะนำด้านความปลอดภัยเพื่อป้องกันการเปลี่ยนเส้นทางเว็บไซต์หาคู่

- สำรองข้อมูลเว็บไซต์ของคุณในกรณีที่จำเป็นต้องกู้คืน

- อัปเดต CMS ปลั๊กอิน และธีมเป็นเวอร์ชันล่าสุด

- ระบุสาเหตุของการแฮ็กและแก้ไข

- รักษาความปลอดภัยเว็บไซต์ของคุณด้วยไฟร์วอลล์ที่แข็งแกร่ง

- หลีกเลี่ยงการกำหนดสิทธิ์ไฟล์ 777 ให้กับไฟล์หรือโฟลเดอร์ใดๆ ตั้งค่าการอนุญาตโฟลเดอร์เป็น 755 สำหรับโฟลเดอร์และ 644 สำหรับไฟล์

- ตรวจสอบว่ามีการเพิ่มผู้ดูแลระบบที่ไม่รู้จักลงในแบ็กเอนด์หรือไม่

- ลบไฟล์สำรองข้อมูล (.zip, .sql, .tar เป็นต้น) ในโฟลเดอร์ public_html