ความรู้สึกแย่ที่สุดอย่างหนึ่งที่คุณสัมผัสได้ในฐานะเจ้าของเว็บไซต์คือพบว่า เว็บไซต์ WordPress ของคุณถูกแฮ็ก หากไม่มีมาตรการรักษาความปลอดภัยเชิงรุก แฮ็กเกอร์อาจเปิดการโจมตีด้วยเภสัชภัณฑ์ หน้าฟิชชิ่ง สแปม SEO ของญี่ปุ่น มัลแวร์เปลี่ยนเส้นทาง ฯลฯ ผ่านแฮ็กแผงผู้ดูแลระบบ WordPress ได้

แฮ็ค wp-admin ชนิดใหม่ได้ปรากฏขึ้นซึ่ง เพิ่มผู้ใช้ผู้ดูแลระบบ WordPress ที่ไม่ได้รับอนุญาต และทำให้ไซต์ติดด้วย การแฮ็กยา . ผลที่ตามมาของการแฮ็กดังกล่าว ได้แก่ การเข้าครอบครองเว็บไซต์โดยสมบูรณ์ การขโมยข้อมูล การประนีประนอมฐานข้อมูล และการจี้ SEO ผู้ดูแลระบบ WordPress เป็นส่วนที่สำคัญที่สุดในเว็บไซต์ของคุณ การถูกล็อคไม่ให้ออกจากผู้ดูแลระบบอาจทำให้คุณเข้าถึงเว็บไซต์ของคุณไม่ได้!

อาการของการแฮ็ก wp-admin คืออะไร

ต่อไปนี้คือสัญญาณบางอย่างที่คุณอาจเห็นว่าแผงการดูแลระบบ WordPress ของคุณถูกแฮ็ก:

- คุณพบว่ามีการเพิ่มผู้ใช้ที่เป็นผู้ดูแลระบบที่คุณไม่รู้จักในไซต์ WordPress ของคุณ หรือพบว่ามีผู้ใช้ WordPress ที่เป็นสแปมจำนวนมาก ซึ่งแน่นอนว่าเป็นสถานการณ์แฮ็กของผู้ดูแลระบบ wp

- Google จัดทำดัชนีไซต์ของคุณด้วยหน้าสแปมยา

- เว็บไซต์ WordPress ของคุณทำงานช้ามาก

- หน้าเว็บใหม่ถูกเพิ่มลงในเว็บไซต์ของคุณด้วยข้อความภาษาญี่ปุ่น (หน้าสแปม SEO ภาษาญี่ปุ่น)

- ปลั๊กอินความปลอดภัย WordPress ใดๆ ที่คุณเพิ่มลงในไซต์ของคุณจะถูกปิดใช้งานโดยอัตโนมัติ

- คุณพบไฟล์ที่ไม่รู้จักเช่น admin.php, adminer.php ใน /public_html โฟลเดอร์หรือ /public_html/wp-admin โฟลเดอร์

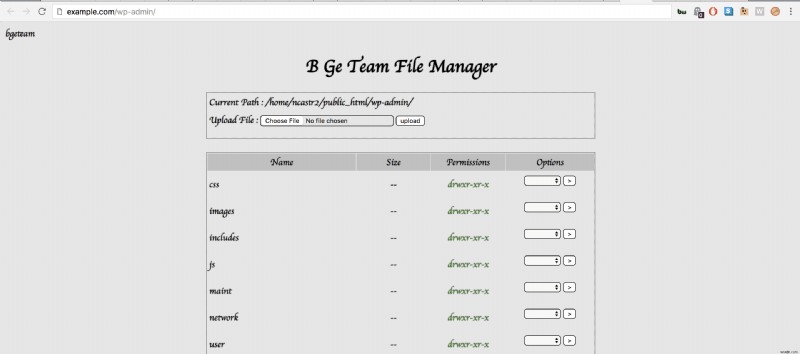

- หน้าผู้ดูแลระบบ wp ของคุณโหลด UI อื่น ว่างเปล่า หรือตัวจัดการไฟล์ชื่อ 'B Ge Team File Manager' ถูกอัปโหลดและแทนที่จะเป็นหน้าเข้าสู่ระบบ คุณจะเห็นหน้าจอสีดำ/สีเทาพร้อมรายการไฟล์บนเซิร์ฟเวอร์

- คุณได้รับข้อผิดพลาดเซิร์ฟเวอร์ภายใน PHP 500 เมื่อไปที่ wp-admin หรือหลังจากเข้าสู่ระบบ

- ตัวเลือก 'ใครๆ ก็ลงทะเบียนได้' ถูกเปิดใช้งานจากส่วนหน้าการตั้งค่า » ทั่วไป ในพื้นที่ผู้ดูแลระบบ WordPress

- คุณไม่สามารถเพิ่ม/ลบปลั๊กอินได้

- ผู้ให้บริการโฮสติ้งของคุณระงับบัญชีของคุณ

- เว็บเชลล์ถูกอัปโหลดไปยังไซต์ของคุณ

- คุณพบโค้ดที่เข้ารหัส base64 ที่น่าสงสัยในไฟล์ธีม/คอร์

- ไฟล์ WordPress หลักของเว็บไซต์ของคุณได้รับการแก้ไขแล้ว

บล็อกที่เกี่ยวข้อง – คู่มือฉบับสมบูรณ์เพื่อแก้ไขไซต์ WordPress ที่ถูกแฮ็ก

จะลบโค้ดมัลแวร์ wp-admin ออกจากเว็บไซต์ของฉันได้อย่างไร

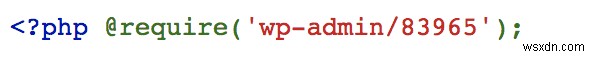

1. ตรวจสอบไฟล์ index.php: ขั้นตอนแรกที่ดีคือการตรวจสอบ index.php . ของเว็บไซต์ของคุณ หรือ wp-admin/index.php เพื่อดูว่ามีการปรับเปลี่ยนหรือไม่ โดยปกติ หากเว็บไซต์ของคุณได้รับผลกระทบจากการแฮ็ค wp-admin บรรทัดของโค้ดต่อไปนี้จะถูกเพิ่มที่ด้านบนของ index.php ไฟล์:

ไฟล์ที่ 'จำเป็น'/'รวมอยู่ด้วย' มีโค้ดที่เป็นอันตราย ซึ่งจะดำเนินการทุกครั้งที่รัน WordPress รหัสดังกล่าวสามารถสร้างหน้ายาปลอม หน้าสแปม SEO ของญี่ปุ่น และการติดมัลแวร์อื่นๆ

คุณสามารถลบโค้ด @require ออกจากไฟล์ได้หลังจากเปรียบเทียบกับเนื้อหาของไฟล์ WP หลักจากที่เก็บ GitHub

2. ค้นหาไฟล์ที่สร้างโดยมัลแวร์: คุณยังสามารถตรวจสอบว่ามีไฟล์ใหม่ในรูทของเซิร์ฟเวอร์หรือไม่ หรือ /wp-admin โฟลเดอร์ที่คุณไม่ได้เป็นคนสร้าง ไฟล์ตัวอย่างบางส่วนที่คุณอาจพบได้แก่:

- Marvins.php

- db_.php

- 8c18ee

- 83965

- admin.php

- buddy.zip

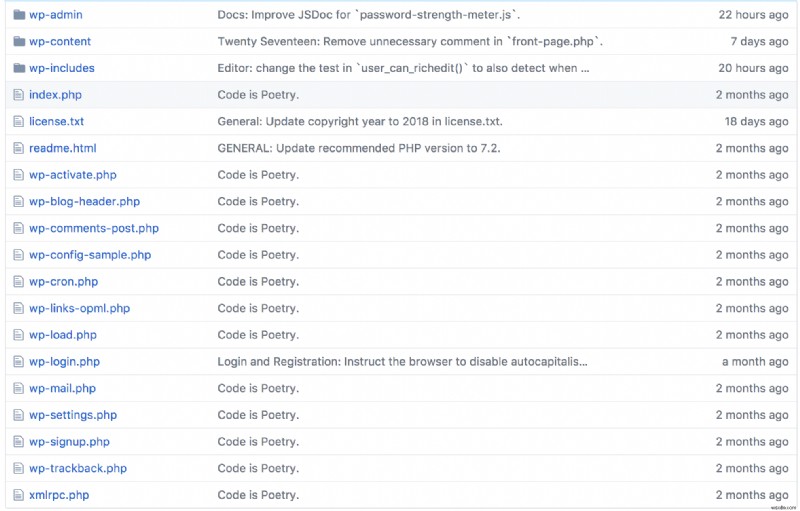

- dm.php

หากคุณพบไฟล์ที่น่าสงสัยข้างต้น ให้สำรองข้อมูลไซต์ของคุณและลบออก โดยทั่วไป การติดตั้ง WordPress มาตรฐานจะมีไฟล์ต่อไปนี้ในรูทของเซิร์ฟเวอร์ – ไฟล์อื่นๆ นอกเหนือจากที่คุณไม่ได้สร้างอาจเป็นมัลแวร์

3. ระวัง SEO Spam: คุณสามารถทำการค้นหาโดย Google เพื่อดูรายการหน้าที่จัดทำดัชนีสำหรับโดเมนของคุณ เช่น:

หากผลการค้นหาเว็บไซต์ของคุณคล้ายกับภาพหน้าจอ โปรดอ่านคู่มือการลบสแปม SEO ภาษาญี่ปุ่นของเรา

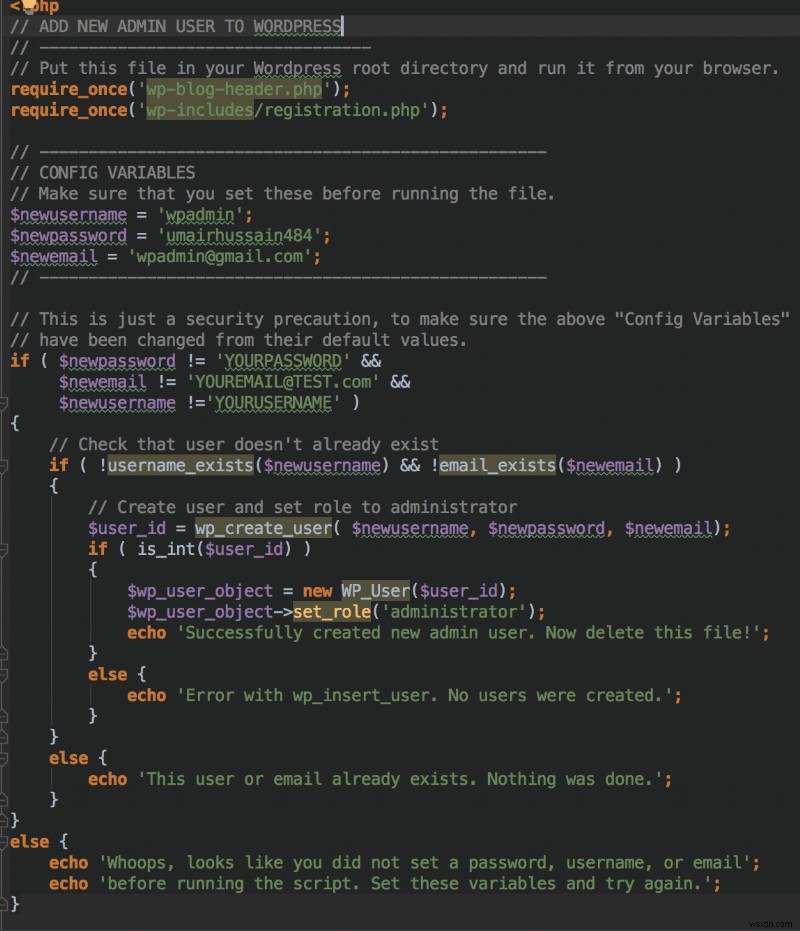

4. ติดตามผู้ดูแลระบบ WordPress ที่ไม่รู้จัก: หากคุณพบผู้ดูแลระบบหลายคน ให้ลบบัญชี WordPress ที่ไม่รู้จักออกจากหน้าผู้ใช้ และติดตามสคริปต์ลับๆ ซึ่งเพิ่มผู้ใช้ที่เป็นผู้ดูแลระบบไปยังเว็บไซต์ WordPress ของคุณ

ไปที่หน้าผู้ใช้ (wp-admin/users.php?role=administrator ) ในเว็บไซต์ WordPress ของคุณเพื่อดูว่ามีการเพิ่มผู้ใช้ผู้ดูแลระบบรายใหม่หรือไม่ และลบบัญชีที่คุณไม่รู้จัก

ขณะนี้คุณสามารถค้นหาสคริปต์ลับๆ ของ WordPress ได้ ซึ่งเมื่อดำเนินการแล้ว แฮ็กเกอร์จะแทรกผู้ใช้ WordPress ใหม่ที่มีบทบาทผู้ดูแลระบบได้ นอกจากนี้ แบ็คดอร์นี้ยังสามารถใช้เพื่อเข้าถึงการติดตั้ง WordPress อีกครั้งได้ทุกเมื่อที่แฮ็กเกอร์ต้องการ ดังนั้นจึงเป็นความคิดที่ดีที่จะลบโค้ดนี้เพื่อป้องกันอันตรายต่อเว็บไซต์ของคุณ

5. ตรวจสอบไดเรกทอรีอัปโหลด: คุณควรลบไฟล์ PHP ใด ๆ ที่พบใน ‘อัปโหลด ' ไดเรกทอรี

เนื่องจากช่องโหว่ด้านความปลอดภัยในปลั๊กอิน WordPress หรือในคอร์เอง แฮ็กเกอร์อาจสามารถอัปโหลดไฟล์ PHP ที่เป็นอันตรายไปยังเว็บเซิร์ฟเวอร์ได้ หากคุณพบไฟล์ปฏิบัติการที่มีนามสกุลไฟล์ .php, .php3, .php4, .php5, .py, .asp, .aspx ที่ใดก็ได้ในไดเร็กทอรี /uploads ของเว็บไซต์ของคุณ ให้ลบออก

คุณยังสามารถป้องกันไม่ให้ PHP ทำงานในไดเร็กทอรีนี้โดยวาง .htaccess ที่รูทของ /uploads โดยใช้รหัสต่อไปนี้:

# Kill PHP Execution

<Files ~ "\.ph(?:p[345]?|t|tml)$">

deny from all

</Files>

6. ต้องมีการสแกนมัลแวร์: คุณควรพิจารณาเรียกใช้การสแกนมัลแวร์บนไฟล์ทั้งหมดบนเซิร์ฟเวอร์ของคุณ

ในแดชบอร์ดเว็บโฮสติ้งหรือ cPanel คุณควรมีตัวเลือกที่เรียกว่า "Virus Scanner" คุณสามารถเรียกใช้เพื่อระบุไฟล์ที่เป็นอันตรายที่อาจอยู่บนเซิร์ฟเวอร์ และตรวจสอบและลบไฟล์ที่ตั้งค่าสถานะได้ คุณยังสามารถสแกนมัลแวร์บนเว็บไซต์ของคุณได้อย่างสมบูรณ์ เช่น ที่ Astra Security นำเสนอ

ขั้นตอนในการป้องกันการติดเชื้อซ้ำ &ระบุสาเหตุของ WP-admin แฮ็ค

1. พิจารณาติดตั้งไฟร์วอลล์ของเว็บแอปพลิเคชันซึ่งจะตรวจจับภัยคุกคามด้านความปลอดภัยและปิดกั้น .

ในขณะที่ WordPress สร้างขึ้นโดยคำนึงถึงความปลอดภัย ปลั๊กอินของมันมักจะถูกคุกคามด้านความปลอดภัยทุกประเภท ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องรักษาความปลอดภัยให้กับเว็บไซต์ WordPress ของคุณในเชิงรุกจากภัยคุกคามใหม่หลายร้อยรายการที่แฝงตัวอยู่ในนั้น ชุดรักษาความปลอดภัย เช่น Astra ช่วยให้มั่นใจได้ว่าคุณจะปลอดภัยจากการโจมตีดังกล่าว

2. อัปเดตคอร์ ปลั๊กอิน และธีมของ WordPress เป็นประจำ .

แฮกเกอร์และอาชญากรไซเบอร์มักสร้างเครื่องมือเพื่อใช้ประโยชน์จากช่องโหว่ที่รู้จักในปลั๊กอินและธีม ดังนั้น คอร์ ปลั๊กอิน และธีมของ WordPress จะได้รับการอัปเดตเพื่อป้องกันการแสวงหาผลประโยชน์ วิธีที่ง่ายที่สุดในการป้องกันการแฮ็กคือการทำให้ซอฟต์แวร์ของคุณทันสมัยอยู่เสมอ

3. ตรวจสอบบัญชีผู้ดูแลระบบที่สร้างขึ้นในไซต์ WordPress ของคุณ .

ในการประนีประนอมในร้านค้าทั่วไป แฮกเกอร์สร้างผู้ใช้ที่เป็นผู้ดูแลระบบสำหรับตัวเองเพื่อให้สามารถเข้าถึงพื้นที่ผู้ดูแลระบบ WordPress หรือส่วนหลังได้ในภายหลัง เป็นเชิงรุกกับขั้นตอนนี้และปฏิบัติตามหลักการของสิทธิพิเศษน้อยที่สุด

4. สำรองข้อมูลไฟล์และฐานข้อมูล WordPress ของคุณเป็นประจำ

กำหนดค่าการสำรองข้อมูลอัตโนมัติซึ่งเก็บถาวรไฟล์ทั้งหมดบนเซิร์ฟเวอร์และฐานข้อมูล ทางที่ดีควรจัดเก็บข้อมูลสำรองของคุณไว้บนเซิร์ฟเวอร์ภายนอก เพื่อที่ในกรณีที่มีการแฮ็ก ข้อมูลสำรองจะยังคงสามารถเรียกคืนได้

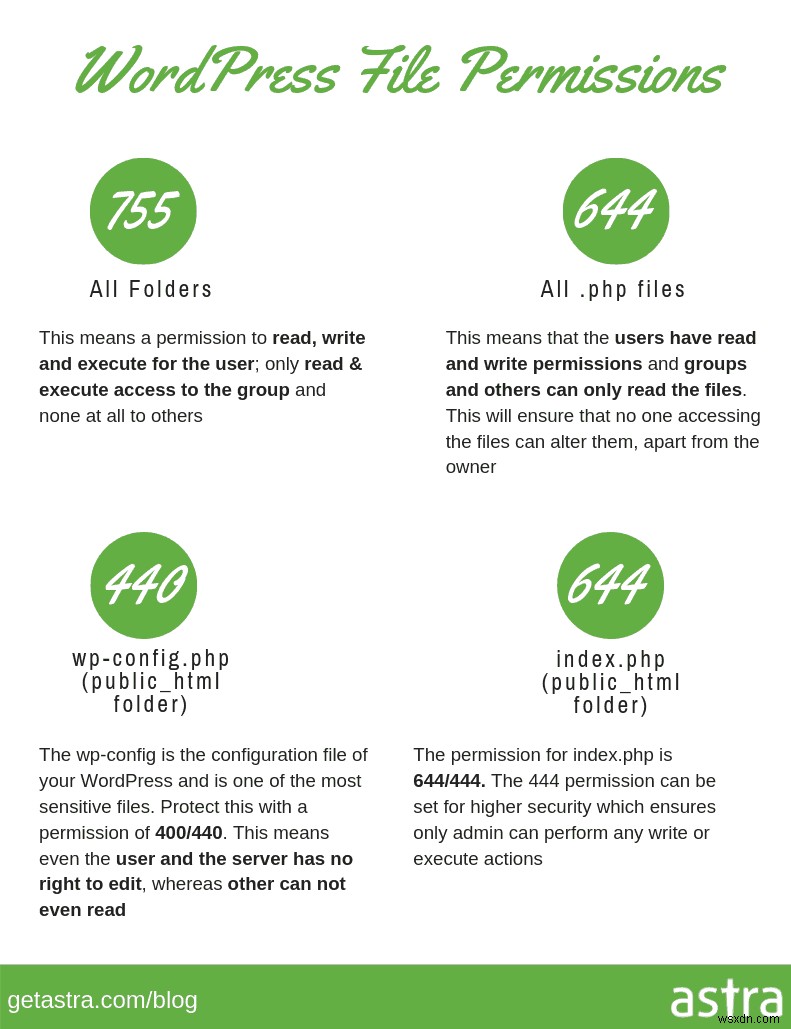

5. อัปเดตสิทธิ์ของไฟล์และโฟลเดอร์บนเซิร์ฟเวอร์ .

สิทธิ์ของไฟล์มีความสำคัญมาก เนื่องจากเป็นการระบุว่าใครสามารถอ่าน เขียน และดำเนินการได้ นี่คือการอนุญาตไฟล์ตามหลักเกณฑ์ทั่วไปที่แนะนำโดย WordPress Codex:

- โฟลเดอร์ – 755

- ไฟล์ – 644

อย่างไรก็ตาม หากต้องการ คุณสามารถเปลี่ยนการอนุญาตไฟล์ซ้ำได้โดยใช้บรรทัดคำสั่ง:

สำหรับไดเรกทอรี:

find /path/to/your/wordpress/install/ -type d -exec chmod 755 {} \;สำหรับไฟล์:

find /path/to/your/wordpress/install/ -type f -exec chmod 644 {} \;

6. ปิดใช้งานการแก้ไขไฟล์บนเว็บไซต์ของคุณ

เป็นความคิดที่ดีที่จะปิดการใช้งานการแก้ไขไฟล์ภายในแดชบอร์ด WordPress เพิ่มสองบรรทัดต่อไปนี้ต่อท้ายไฟล์ wp-config.php ของคุณเพื่อปิดการแก้ไขไฟล์ผ่านแดชบอร์ด WordPress:

## Disable Editing in Dashboard

define('DISALLOW_FILE_EDIT', true);

เนื่องจากแฮ็คนี้แพร่หลายมาก เราจึงได้สร้างวิดีโอทีละขั้นตอนโดยละเอียดเกี่ยวกับวิธีรักษาความปลอดภัยให้กับไซต์ WordPress ของคุณ ซึ่งคุณอาจพบว่ามีประโยชน์ คุณสามารถดาวน์โหลดบทความนี้เป็นอินโฟกราฟิกได้ที่นี่

เกี่ยวกับ Astra Security Suite

Astra เป็นชุดความปลอดภัยบนเว็บที่จำเป็นสำหรับคุณ เราให้การรักษาความปลอดภัยเชิงรุกสำหรับเว็บไซต์ของคุณที่ใช้งาน CMS ยอดนิยม เช่น WordPress, OpenCart, Magento เป็นต้น