OpenCart เป็นประโยชน์สำหรับการเริ่มต้นอีคอมเมิร์ซที่กำลังมองหาโซลูชันโอเพนซอร์ซฟรี ความนิยมอย่างแพร่หลายนั้นเป็นผลมาจากความจริงที่ว่า OpenCart นั้นสามารถปรับแต่งได้สูงและมีส่วนขยายและโมดูลที่หลากหลาย อย่างไรก็ตาม พบช่องโหว่หลายจุดใน OpenCart ซึ่งบางจุดอาจส่งผลกระทบต่อแกนหลักของ OpenCart ด้วยเหตุนี้ การติดตั้ง OpenCart ทั่วโลกจึงได้เห็นแผง OpenCart Admin ถูกแฮ็ก อาจเป็นเพราะสาเหตุหลายประการที่เราจะกล่าวถึงเพิ่มเติมในบทความนี้ ตามหนังสือ การพิสูจน์การแฮ็กไซต์อีคอมเมิร์ซของคุณ ,

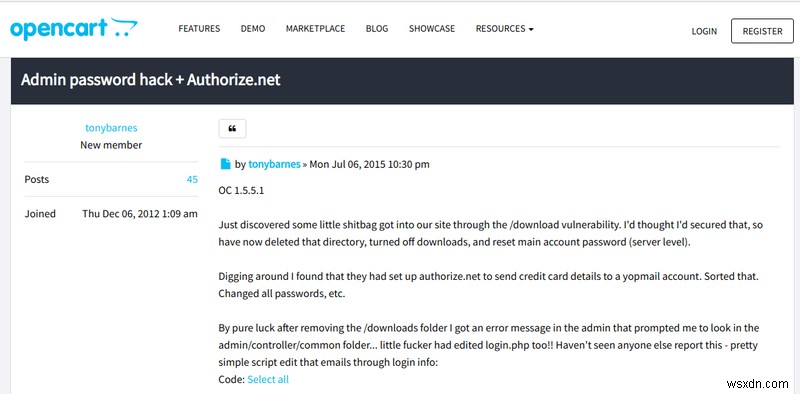

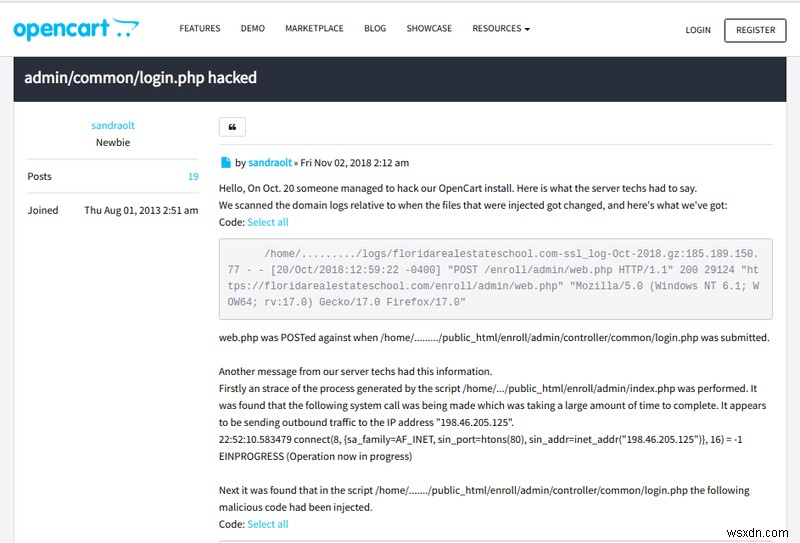

แผงควบคุม OpenCart Admin ถูกแฮ็ก:ตัวอย่าง

แผงการดูแลระบบเป็นพื้นที่ที่มีทรัพยากรมากมายของร้านค้า OpenCart ทุกอย่างสามารถจัดการได้จากแดชบอร์ด OpenCart ดังนั้น เมื่อร้านค้า OpenCart ถูกบุกรุกจากการแฮ็กแผงผู้ดูแลระบบ OpenCart ผู้ใช้จึงหันไปใช้ฟอรัมชุมชน มีตัวอย่างหลายชุดที่ขอความช่วยเหลืออยู่ด้านล่าง

แผงควบคุม OpenCart Admin ถูกแฮ็ก:อาการ

- เข้าสู่ระบบแผงควบคุมจากตำแหน่ง IP ที่ไม่รู้จัก

- บัญชีผู้ดูแลระบบหลายบัญชีปรากฏบนแดชบอร์ด OpenCart ที่คุณไม่ได้สร้างขึ้น

- ผู้ใช้บ่นเกี่ยวกับบัตรเครดิตที่ถูกบุกรุกซึ่งใช้ในร้านค้า OpenCart

- ยืนยันคำสั่งซื้อฟรีหลายรายการจากร้านค้า

- เซิร์ฟเวอร์ของคุณส่งอีเมลสแปมหลายร้อยฉบับ

- ไฟล์หลอกลวงปรากฏบนเซิร์ฟเวอร์ที่สร้างการเปลี่ยนเส้นทางสแปม

- ร้าน OpenCart ขึ้นบัญชีดำโดยเครื่องมือค้นหา

- โค้ดที่เป็นอันตรายถูกแทรกลงในไฟล์ เช่น pp_pro , authorize.net เป็นต้น

- ไฟล์ดัชนีของร้านค้า OpenCart ถูกลบข้อความโดยสุ่ม

- บันทึก FTP แสดงการเชื่อมต่อจาก IP ที่ไม่รู้จักในประเทศอื่นๆ

แผงควบคุม OpenCart Admin ถูกแฮ็ก:สาเหตุ

มัลแวร์และแบ็คดอร์ของ OpenCart

บ่อยครั้งที่ผู้ไม่หวังดีเขียนมัลแวร์โดยมีเจตนาที่จะแพร่ระบาดในเซิร์ฟเวอร์หลายเครื่อง ซึ่งจากนั้นใช้สำหรับการโจมตี DDOS, การแพร่กระจายสแปม, มุมมองปลอม ฯลฯ นักวิจัยที่ Astra ตรวจพบการติดมัลแวร์จำนวนมาก เช่น pub2srv Malware ซึ่งกำหนดเป้าหมายผู้ใช้ OpenCart โดยเฉพาะ นอกจากนี้ ทีมงาน Astra ยังได้ค้นพบตัวแปรอื่นที่มุ่งเป้าไปที่การขโมยบัตรเครดิตของผู้ใช้ OpenCart มัลแวร์นี้ได้สร้างแบ็คดอร์ซึ่งใช้การลงชื่อสมัครใช้ฟรีบนไซต์ แฮ็คแผงผู้ดูแลระบบ OpenCart ดำเนินการโดยบัตรเครดิตนี้ขโมยมัลแวร์โดยการฉีดรหัสที่เป็นอันตรายซึ่งดูดข้อมูลรับรองการเข้าสู่ระบบไปที่ admin@wsxdn.com

แผงการดูแลระบบ OpenCart ของคุณถูกบุกรุกหรือไม่? ส่งข้อความถึงเราบนวิดเจ็ตการแชทและเรายินดีที่จะช่วยเหลือคุณ แก้ไขการแฮ็กแผงผู้ดูแลระบบ OpenCart ทันที

การดำเนินการโค้ดจากระยะไกลของ OpenCart

เวอร์ชัน OpenCart 2.1.0.2<2.2.0.0 พบว่ามีช่องโหว่ต่อช่องโหว่ PHP RCE ฟังก์ชันถอดรหัส JSON ทำให้ร้านค้า OpenCart เสี่ยงต่อการโจมตี RCE อย่างไรก็ตาม ผู้ที่ไม่ได้ติดตั้ง PHP JSON นั้นไม่มีช่องโหว่ เพื่อใช้ประโยชน์จากสิ่งนี้ ผู้โจมตีได้หลอกให้ผู้ดูแลระบบไปที่แดชบอร์ดของผู้ดูแลระบบและเพิ่มฟิลด์ที่กำหนดเองสำหรับข้อมูลผู้ใช้ที่กำหนดเอง เช่น หมายเลขโทรศัพท์เพิ่มเติม ช่องโหว่นี้ได้รับการเผยแพร่แล้ว

การปลอมแปลงคำขอข้ามไซต์ของ OpenCart

การโจมตี CSRF โดยทั่วไปสามารถหลอกผู้ดูแลระบบ OpenCart ให้กระทำการที่ไม่พึงประสงค์ในร้านค้าได้ นี่อาจเป็นช่วงใดก็ได้ตั้งแต่การลบรหัสผ่านไปจนถึงการวางฐานข้อมูลทั้งหมด! ช่องโหว่ CSRF ดังกล่าวชื่อ CVE-2018-13067 ถูกค้นพบใน OpenCart ไม่มีการตรวจสอบความถูกต้องของโทเค็นที่เหมาะสมขณะเปลี่ยนรหัสผ่าน ไฟล์ที่มีช่องโหว่คือ /upload/catalog/controller/account/password.php . จากช่องโหว่นี้ ผู้โจมตีสามารถเปลี่ยนรหัสผ่านใด ๆ รวมถึงรหัสผ่านของผู้ดูแลระบบได้ ดังนั้นจึงดำเนินการแฮ็คแผงผู้ดูแลระบบ OpenCart การใช้ประโยชน์จากสิ่งนี้เปิดเผยต่อสาธารณะ!

การฉีด OpenCart SQL

การโจมตีด้วยการฉีด SQL เป็นที่แพร่หลายบนเว็บเซิร์ฟเวอร์เหมือนกับ XSS ช่องโหว่ทั้งสองนี้เป็นส่วนสำคัญของช่องโหว่และคุณสมบัติใน OWASP 10 อันดับแรกในแต่ละปี OpenCart 1.3.2 เสี่ยงต่อ SQLi ซึ่งถูกขนานนามว่า CVE-2010-0956 . องค์ประกอบที่มีช่องโหว่คือ 'หน้า ' พารามิเตอร์และ URL ที่มีช่องโหว่ดูเหมือน index.php?route=product%2Fspecial&path=20&page= ที่นี่ ผู้โจมตีสามารถรันคำสั่ง SQL ผ่านพารามิเตอร์ของเพจ การใช้ประโยชน์จากสิ่งนี้ได้รับการเผยแพร่แล้ว นอกจากนี้ ยังพบช่องโหว่ SQLi ที่มองไม่เห็นใน OpenCart 1.5.1.2

การเขียนสคริปต์ข้ามไซต์ของ OpenCart

พบ OpenCart ก่อน 2.1.0.2 เสี่ยงต่อการโจมตี XSS ช่องโหว่นี้ถูกขนานนามว่า CVE-2015-4671 . ไฟล์ index.php เสี่ยงต่อ XSS และเป็นไปได้ที่จะแทรกสคริปต์เว็บหรือโค้ด HTML ผ่าน zone_id พารามิเตอร์. การใช้ประโยชน์จากสิ่งนี้ได้สำเร็จอาจทำให้ผู้โจมตีหลอกให้ผู้ดูแลระบบให้รหัสผ่านแก่ผู้อื่นได้ ดังนั้นจึงดำเนินการแฮ็คแผงผู้ดูแลระบบ OpenCart

รหัสผ่าน OpenCart ถูกบุกรุก

การมีรหัสผ่านที่ไม่รัดกุมอาจทำให้แผงผู้ดูแลระบบ OpenCart เสี่ยงต่อการโจมตีแบบ Brute มีซอฟต์แวร์ที่ออกแบบมาเป็นพิเศษที่ทำการโจมตีแบบเดรัจฉาน ซึ่งสามารถเป็นได้ทั้งการโจมตีแบบพจนานุกรมหรือแบบไฮบริด แฮ็คแผงผู้ดูแลระบบ OpenCart สำเร็จเนื่องจากรหัสผ่านที่ไม่รัดกุม

แผงควบคุม OpenCart Admin ถูกแฮ็ก:ล้างข้อมูล

เริ่มการควบคุมความเสียหายโดยเปลี่ยนรหัสผ่านแผงผู้ดูแลระบบ OpenCart เป็นรหัสผ่านที่รัดกุม จากนั้นดำเนินการรักษาความปลอดภัยฐานข้อมูล OpenCart การทำเช่นนี้จะบล็อกผู้โจมตีทั้งหมดที่ทราบรหัสผ่านของแผงผู้ดูแลระบบ รหัสผ่านฐานข้อมูลสามารถเปลี่ยนได้โดยคำสั่ง SQL ด้านล่าง:

อัปเดตผู้ใช้ set pass =concat('ZZZ', sha(concat(pass, md5(rand()))));

เป็นมูลค่าการกล่าวขวัญในที่นี้ว่าในการติดเชื้อบางประเภท อาจมีมัลแวร์หรือสคริปต์ลับๆ ติดตั้งอยู่ สคริปต์นี้จะส่งรหัสผ่านผู้ดูแลระบบทางอินเทอร์เน็ตไปยังผู้โจมตี ดังนั้น การเปลี่ยนรหัสผ่านในสถานการณ์เช่นนี้อาจไร้ประโยชน์ เพื่อระบุว่าเป็นกรณีนี้หรือไม่ ให้ใช้เครื่องมือตรวจสอบแพ็คเก็ต เช่น Wireshark เพื่อดูข้อมูลขาออก หากยืนยันว่าสคริปต์กำลังส่งรหัสผ่านไปยังผู้โจมตี ให้ออฟไลน์ไซต์และลบโค้ดที่เป็นอันตราย โดยส่วนใหญ่ ผู้โจมตีมักจะเก็บโค้ดที่เป็นอันตรายใน base64 รูปแบบ. รหัสประเภทนี้สามารถค้นพบได้โดยใช้คำสั่งง่ายๆ นี้:

หา . -name “*.php” -exec grep “base64″‘{}’; - พิมพ์ &> hiddencode.txt

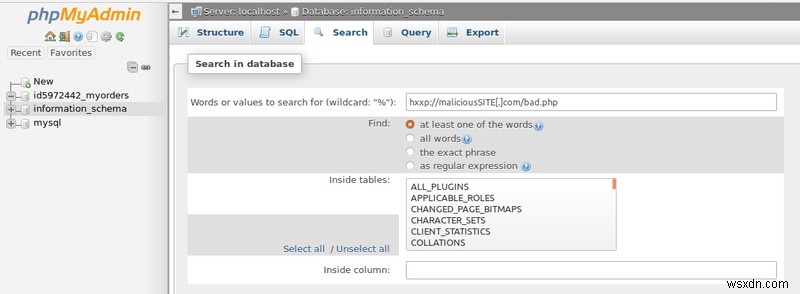

สิ่งนี้จะบันทึกอินสแตนซ์ทั้งหมดของ base64 รหัสที่เข้ารหัสในไฟล์ hiddencode.txt ซึ่งสามารถถอดรหัสได้โดยใช้เครื่องมือออนไลน์สำหรับการตรวจสอบด้วยตนเอง หลังจากนั้น ตำแหน่งทั้งหมดที่ซ่อนสคริปต์หรือโค้ดที่เป็นอันตรายนั้นสามารถค้นหาได้ในครั้งเดียวโดยใช้เครื่องมือ phpMyAdmin โปรดดูภาพด้านล่างสำหรับความช่วยเหลือเพิ่มเติม

นอกเหนือจากการเข้ารหัส base64 ผู้โจมตีอาจใช้การเข้ารหัสประเภทอื่นหรือเทคนิคการสร้างความสับสน เช่น FOPO . ทั้งหมดนี้อาจเป็นไปไม่ได้สำหรับผู้ดูแลเว็บทั่วไปในการถอดรหัส ดังนั้นอย่าลืมลบโค้ดที่คุณไม่เข้าใจ เพียงแค่แสดงความคิดเห็นโดยใช้อักขระ '#' หลังจากนั้น ติดต่อผู้เชี่ยวชาญเพื่อลบมัลแวร์ที่แผงผู้ดูแลระบบ OpenCart

ต้องการความช่วยเหลืออย่างมืออาชีพในการล้างข้อมูลหลังจากแผงผู้ดูแลระบบ OpenCart ถูกแฮ็กหรือไม่ ส่งข้อความถึงเราบนวิดเจ็ตการแชทและเรายินดีที่จะช่วยเหลือคุณ ทำความสะอาดร้าน Opencart ของฉันเลย

แผงควบคุม OpenCart Admin ถูกแฮ็ก:การบรรเทาสาธารณภัย

อัปเดตและสำรองข้อมูล

ในกรณีที่คุณต้องการแก้ไขไฟล์หลัก ให้ใช้ vQmod หรือ OCMOD ตามความสะดวก สิ่งนี้จะป้องกันการเปลี่ยนแปลงจากการถูกลบในการอัปเดตใหม่ ตรวจสอบให้แน่ใจว่าส่วนขยายและโมดูลทั้งหมดเป็นปัจจุบัน เนื่องจากการอัปเดตมีแพตช์ความปลอดภัยที่สำคัญ นอกจากนี้ โปรดสำรองข้อมูลของร้านค้า OpenCart เนื่องจากจะช่วยในการกู้คืนไซต์จากการโจมตี

ลบโฟลเดอร์ติดตั้ง

โฟลเดอร์ที่ติดตั้งมีไฟล์หลักที่ละเอียดอ่อนบางไฟล์ หากโฟลเดอร์การติดตั้งถูกทิ้งไว้บนเซิร์ฟเวอร์ เครื่องสแกนเฉพาะทางสามารถตรวจจับการมีอยู่ของมันได้ ปูทางสำหรับผู้โจมตี เสิร์ชเอ็นจิ้นเช่น Shodan มักจะเดินด้อม ๆ มองๆ หาไฟล์ดังกล่าวบนเว็บเซิร์ฟเวอร์ ดังนั้น การลบโฟลเดอร์การติดตั้งจะปลอดภัยกว่าเมื่อการติดตั้ง OpenCart เสร็จสิ้น อย่างไรก็ตาม สิ่งสำคัญที่ควรทราบที่นี่ไม่เหมือนกับโฟลเดอร์การติดตั้งอื่นๆ อย่าลบโฟลเดอร์การติดตั้ง vQmod!

ปกป้องแผงควบคุมของ OpenCart

เปลี่ยนชื่อ URL ผู้ดูแลระบบ

เป็นแนวทางปฏิบัติด้านความปลอดภัยมาตรฐานในการเปลี่ยนชื่อ URL ของผู้ดูแลระบบ สิ่งนี้สามารถหลีกเลี่ยงการโจมตีทั่วไปจำนวนมากบนแผงผู้ดูแลระบบ OpenCart เปลี่ยนเป็นคีย์เวิร์ดแบบสุ่มที่คุณจำได้ในอนาคต คำแนะนำโดยละเอียดสำหรับ OpenCart 1.5 &vQmod สามารถพบได้ที่นี่

จำกัดการเข้าถึง

โดยปกติแล้วคุณเท่านั้นที่จะเข้าถึงแผงการดูแลระบบ OpenCart ได้ ดังนั้นจึงควรตัดสินใจบล็อก IP อื่น ๆ ทั้งหมด ซึ่งสามารถทำได้โดยใช้ไฟล์ .htaccess ซึ่งจำกัดการเข้าถึงโฟลเดอร์และโฟลเดอร์ย่อย เพียงเพิ่มรหัสต่อไปนี้ต่อท้ายไฟล์ .htaccess ในโฟลเดอร์ผู้ดูแลระบบ

<Files *.*>

Order Deny,Allow

Deny from all

Allow from "your ip address"

</Files>

จัดการการอนุญาตไฟล์แผงการดูแลระบบ

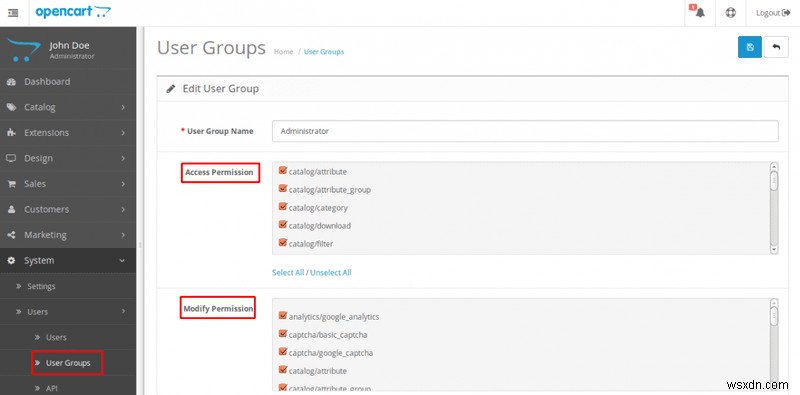

ไฟล์สำคัญ เช่น admin/index.php, admin/config.php ไม่จำเป็นต้องแก้ไขซ้ำแล้วซ้ำอีก ดังนั้นให้ตั้งค่าการอนุญาตไฟล์ต่อไปนี้เป็น 644 หรือ 44 เพื่อหลีกเลี่ยงการแก้ไขไฟล์ สามารถจัดการได้โดยไปที่ผู้ใช้>กลุ่มผู้ใช้ สำหรับข้อมูลเพิ่มเติม โปรดดูภาพด้านล่าง

ใช้โซลูชันการรักษาความปลอดภัย

ร้านค้า OpenCart จัดการกับธุรกรรมที่ละเอียดอ่อนทุกวัน ดังนั้นความปลอดภัยของร้านค้าจึงต้องแข็งแกร่ง แนวป้องกันแรกเมื่อผู้โจมตีพยายามประนีประนอมร้าน OpenCart คือไฟร์วอลล์ที่แข็งแกร่ง การใช้ไฟร์วอลล์สามารถลดความเสี่ยงของการโจมตีทางไซเบอร์บนแผงผู้ดูแลระบบ OpenCart ได้อย่างมาก อย่างไรก็ตาม การเลือกร้านที่เหมาะกับร้านค้าของคุณเป็นสิ่งสำคัญ ไฟร์วอลล์ควรประหยัด เป็นมิตรกับทรัพยากร และยืดหยุ่น ดูเหมือนว่าไฟร์วอลล์ Astra จะตรงตามเกณฑ์ทั้งหมดสำหรับร้าน OpenCart แม้แต่ OpenCart ก็แนะนำ Astra Astra เป็นโซลูชันด้านความปลอดภัยแบบครบวงจรที่ใช้งานได้จริง ซึ่งหมายความว่าไม่มีความยุ่งยากในการติดตั้ง! ไม่จำเป็นต้องใช้พลังการประมวลผลของเซิร์ฟเวอร์ของคุณ!