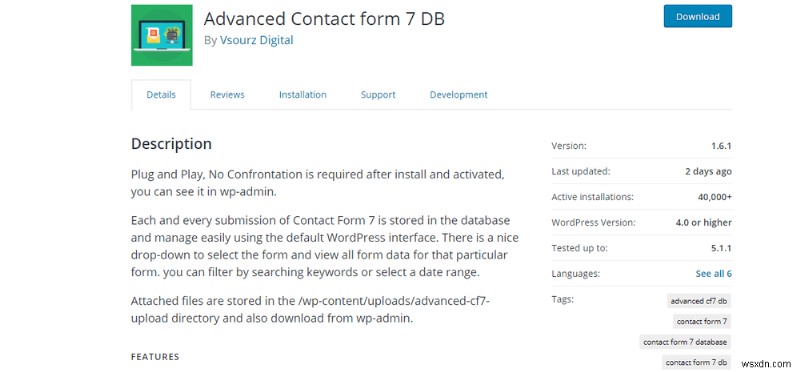

ช่องโหว่ SQLi ที่รุนแรงมากถูกเปิดเผยในปลั๊กอิน WordPress ยอดนิยม – Advanced Contact Form 7 DB ซึ่งมีการติดตั้งที่ใช้งานอยู่มากกว่า 40,000 รายการ ช่องโหว่ของแบบฟอร์มการติดต่อ 7 ได้รับการรายงานครั้งแรกเมื่อวันที่ 26 มีนาคม และเวอร์ชันแก้ไข 1.6.1 ใหม่ได้รับการเผยแพร่เมื่อสองวันก่อนในวันที่ 10 เมษายน แม้ว่าเวอร์ชันแพตช์จะอยู่ที่นี่ แต่ผู้ใช้ปัจจุบันยังคงมีเหตุผลที่ต้องกังวล เนื่องจากช่องโหว่นี้อาจถูกโจมตีโดยผู้ที่มีแม้แต่บัญชีของสมาชิก

สถานะความเสี่ยง- ช่องโหว่แบบฟอร์มการติดต่อ 7 ขั้นสูง

ความเสี่ยงที่แนบมากับช่องโหว่นี้สามารถจัดเป็นหมวดหมู่ที่สำคัญได้ เนื่องจากช่องโหว่ดังกล่าวอาจถูกนำไปใช้ประโยชน์เพิ่มเติมโดยผู้ไม่ประสงค์ดี ช่องโหว่นี้อาจทำหน้าที่เป็นรายการฟรีสำหรับแฮกเกอร์เพื่อแทรกรหัสสกปรกลงในฐานข้อมูลและเข้าถึงข้อมูลที่มีค่า

โดยสรุป สิ่งเหล่านี้อาจผิดพลาดได้:

- ผู้ไม่หวังดีสามารถแทรกเนื้อหาที่เป็นอันตรายลงในฐานข้อมูลได้

- แฮกเกอร์สามารถรั่วไหลข้อมูลที่ละเอียดอ่อนได้

- สิ่งนี้อาจนำไปสู่การติดตั้ง WordPress ที่ถูกบุกรุกได้

นักพัฒนาปลั๊กอินสามารถเปิดเวอร์ชันแพตช์ได้อย่างรวดเร็ว ดังนั้น WordPress จึงไม่ระงับปลั๊กอินเหมือนที่ทำกับ The Yuzo Related Posts ปลั๊กอินเมื่อสองวันก่อน แบบฟอร์มการติดต่อขั้นสูง 7 DB ยังคงมีให้สำหรับการติดตั้งใหม่ นี่คือสิ่งที่ฉันได้รับเมื่อค้นหา Advanced Contact Form 7DB ในไดเรกทอรีปลั๊กอินของ WordPress

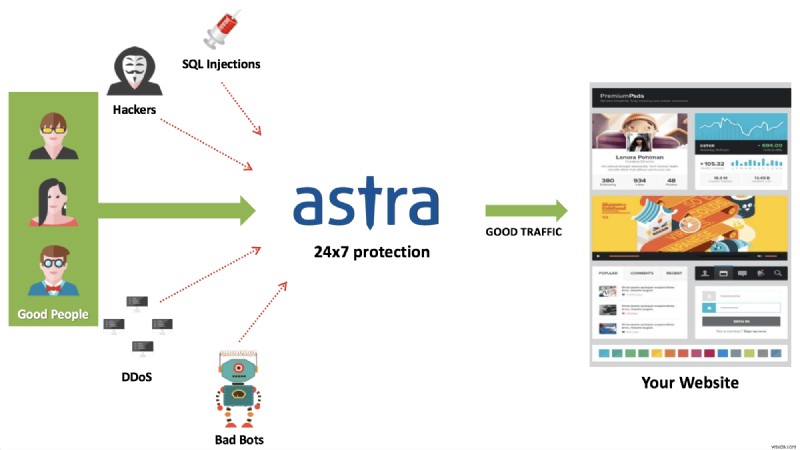

กังวลเกี่ยวกับความปลอดภัยของ WordPress หรือไม่? เยี่ยมชมการรักษาความปลอดภัยของเว็บไซต์ Astra หรือฝากข้อความบนวิดเจ็ตการแชท และเรายินดีที่จะช่วยเหลือคุณ แก้ไขเว็บไซต์ WordPress ของฉันทันที

รายละเอียด- ช่องโหว่ของแบบฟอร์มการติดต่อ 7 ขั้นสูง

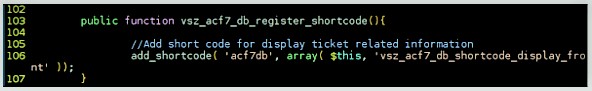

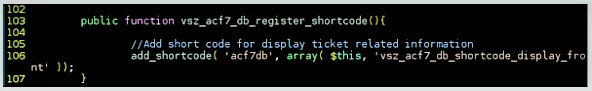

ดังนั้นโดยทั่วไป WordPress จึงมีสิ่งอำนวยความสะดวกที่เรียกว่า wp-ajax-parse-media-shortcode สำหรับผู้เขียนโค้ดให้ใช้รหัสสั้นแทนรหัสยาว เมื่อใช้สิ่งนี้ นักพัฒนาปลั๊กอินได้กำหนดรหัสย่อ acf7db ใน public/class-advanced-cf7-db-public.ph พี ไฟล์.

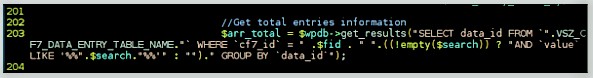

นอกจากนี้ นักพัฒนาปลั๊กอินยังละเลยรายละเอียดสาระสำคัญอีก wpdb::prepare wpdb::prepare ใช้เพื่อทำให้แบบสอบถาม SQL ปลอดเชื้อเพื่อหลีกทางให้กับสิ่งที่ถูกต้องและเป็นของแท้เท่านั้น ผู้เขียนโค้ดใช้ wpdb->get_results() แทนที่จะ wpdb::prepare ซึ่งไม่ใช่วิธีการที่ปลอดภัยมากสำหรับการแทรกแบบสอบถาม รหัสที่มีช่องโหว่แสดงอยู่ในภาพด้านล่าง:

$fid จึงสามารถนำโค้ดที่เป็นอันตรายมาใช้เป็นคำสั่งค้นหา และนำไปสู่อุบัติเหตุร้ายแรงได้ อย่างไรก็ตาม ต้องประกาศที่นี่ว่ายังไม่มีการรายงานการแสวงหาผลประโยชน์ เป็นเพียงมาตรการเตือนผู้ใช้ล่วงหน้าเท่านั้น

จำเป็นต้องดำเนินการ

อัปเดตปลั๊กอินนี้ โดยเร็วที่สุดเพื่อเปลี่ยนเส้นทางการคุกคามที่อาจเข้ามาใกล้เว็บไซต์ของคุณ จากนั้น คุณสามารถไปที่อัปเดตธีม และ รีเซ็ตรหัสผ่าน . การใช้ประโยชน์จากช่องโหว่นี้อาจรั่วไหลข้อมูลที่ละเอียดอ่อนและเป็นความลับไปยังผู้โจมตีได้

เพื่อปกป้องเว็บไซต์ของคุณจากการโจมตีที่เป็นไปได้มากมาย คุณสามารถใช้ Astra's Malware Scanner ได้ในราคาเพียง 19 เหรียญ/เดือน นอกจากนี้ ด้วยข้อเสนอ VAPT (การประเมินช่องโหว่และการทดสอบการเจาะ) วิศวกรของเราจะตรวจสอบเว็บไซต์ของคุณอย่างละเอียดและแก้ไขช่องโหว่ที่เป็นไปได้ทั้งหมด

ใช้การสาธิต Astra ตอนนี้!