ในการทดสอบปลั๊กอินคำนิยม WordPress ยอดนิยม ข้อความรับรองที่แข็งแกร่ง ฉันพบช่องโหว่ XSS ที่เก็บไว้หลายรายการในปลั๊กอิน เว็บไซต์ WordPress ทั้งหมดที่ใช้ Strong Testimonials เวอร์ชัน 2.40.0 และต่ำกว่าจะได้รับผลกระทบ

รหัส CVE: CVE-2020-8549

รหัส CWE: CWE-79

สรุป

Strong Testimonials เป็นปลั๊กอิน WordPress Testimonial ที่ได้รับความนิยมและปรับแต่งได้ง่าย โดยมีการติดตั้งที่ใช้งานอยู่กว่า 90,000 รายการ ช่องโหว่ XSS ที่เก็บไว้ในปลั๊กอินสามารถถูกโจมตีโดยผู้โจมตีเพื่อดำเนินการที่เป็นอันตราย เช่น ขโมยคุกกี้เซสชั่นของเหยื่อหรือข้อมูลรับรองการเข้าสู่ระบบ ดำเนินการตามอำเภอใจ เช่น เข้าสู่ระบบในนามของเหยื่อ การแนะนำการกดแป้นพิมพ์ ทำให้เว็บไซต์ของคุณติดไวรัสด้วยคีย์เวิร์ดภาษาญี่ปุ่น และอีกมากมาย

ช่องโหว่

ในส่วนรายละเอียดลูกค้าที่เห็นเมื่อเพิ่มหรือแก้ไขคำรับรอง กำหนดเอง[ชื่อไคลเอนต์] และ กำหนดเอง[ชื่อบริษัท] พบว่าพารามิเตอร์มีความเสี่ยงต่อการจัดเก็บสคริปต์ข้ามไซต์

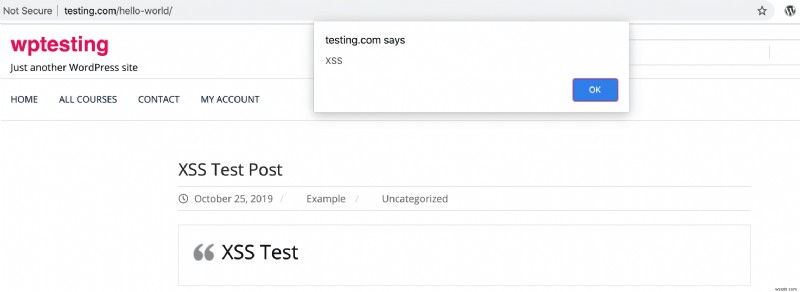

เมื่อมีการเพิ่มข้อความรับรองในหน้าบนเว็บไซต์ เพย์โหลด XSS ที่ส่งผ่านในพารามิเตอร์ที่มีช่องโหว่ทั้งสองที่กล่าวถึงข้างต้นจะถูกดำเนินการ

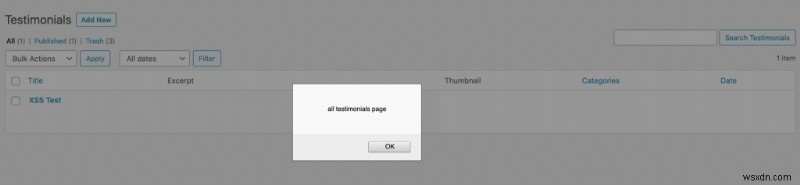

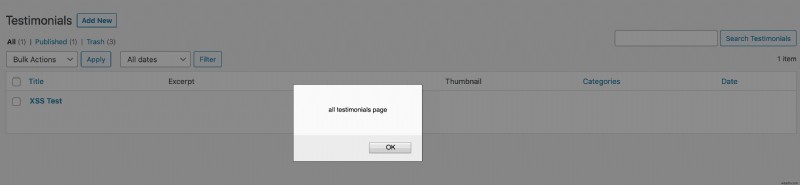

เพย์โหลดใน กำหนดเอง[client_name] ยังได้รับการดำเนินการใน คำรับรองทั้งหมด (/wp-admin/edit.php?post_type=wpm-testimonial ) หน้า.

ไทม์ไลน์

รายงานช่องโหว่ไปยังทีม Strong Testimonials เมื่อวันที่ 23 มกราคม 2020

Strong Testimonials เวอร์ชัน 2.40.1 ที่มีการแก้ไขช่องโหว่เผยแพร่เมื่อวันที่ 25 มกราคม 2020

คำแนะนำ

ขอแนะนำอย่างยิ่งให้อัปเดตปลั๊กอินเป็นเวอร์ชันล่าสุด

ข้อมูลอ้างอิง

- https://github.com/MachoThemes/strong-testimonials/blob/master/changelog.txt

- https://wpvulndb.com/vulnerabilities/10056

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8549

สำหรับแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุด คุณสามารถทำตามคำแนะนำด้านล่าง:

- คู่มือความปลอดภัย WordPress

- WordPress Hack และการกำจัดมัลแวร์