พบช่องโหว่ที่สำคัญในปลั๊กอิน WordPress ยอดนิยม "Ultimate Addons for Elementor" และ "Ultimate Addons for Beaver Builder" ปลั๊กอิน Ultimate Addons ที่พัฒนาโดยทีม Brainstorm Force ช่วยให้เจ้าของเว็บไซต์ WordPress สามารถใช้วิดเจ็ต/ฟังก์ชันเพิ่มเติมกับผู้สร้างเพจยอดนิยม เช่น Elementor และ Beaver Builder

Ultimate Addons ออกคำแนะนำบนเว็บไซต์เกี่ยวกับแพตช์ช่องโหว่ โดยขอให้ผู้ใช้อัปเดตปลั๊กอิน เพื่อให้กระจ่างในประเด็นนี้มากขึ้น เราได้ตรวจสอบรายละเอียดช่องโหว่ที่อนุญาตให้แฮ็กได้

ทีม Brainstorm Force ควรได้รับการชื่นชมสำหรับความคล่องตัวในการแก้ไขช่องโหว่ในเวลาน้อยกว่า 7 ชั่วโมง!

เวอร์ชันแพตช์คือ:

- 1.20.1 สำหรับส่วนเสริม Ultimate สำหรับ Elementor

- 1.24.1 สำหรับส่วนเสริมขั้นสูงสุดสำหรับตัวสร้างบีเวอร์

หากคุณได้ติดตั้งปลั๊กอินซึ่งมีเวอร์ชันเก่ากว่าที่กล่าวไว้ข้างต้น โปรดอัปเดตปลั๊กอินทันที

ปลั๊กอิน Ultimate Addons ได้รับการติดตั้งอย่างแข็งขันในไซต์หลายพันแห่ง นอกจากนี้ ด้วยลักษณะของช่องโหว่ แฮ็กเกอร์สามารถเข้าถึงไซต์ WordPress ใด ๆ ก็ได้ที่ติดตั้งปลั๊กอิน หากพวกเขาสามารถเข้าถึง ID อีเมลของผู้ใช้ได้

เราขอแนะนำให้คุณอัปเดตทันที

ช่องโหว่ภายใต้กล้องจุลทรรศน์

คุณลักษณะการเข้าสู่ระบบ Google และ Facebook ภายใต้วิดเจ็ต "แบบฟอร์มการเข้าสู่ระบบ" มีช่องโหว่ในการตรวจสอบสิทธิ์และการจัดการเซสชันที่ใช้งานไม่ได้ ช่องโหว่ดังกล่าวทำให้แฮกเกอร์สามารถเข้าสู่ระบบได้โดยไม่ต้องใช้รหัสผ่านไปยังพื้นที่ผู้ดูแลระบบ WordPress ของผู้ใช้รายใด หากพวกเขาทราบที่อยู่อีเมลของผู้ใช้ การใช้วิธีนี้ทำให้สามารถเข้าสู่ระบบบัญชีของผู้ดูแลระบบใน WordPress ได้

การใช้ประโยชน์จากเทคนิคการรวบรวมข้อมูลอื่นๆ ทำให้สามารถค้นหาที่อยู่อีเมลของผู้ดูแลระบบ และใช้ประโยชน์จากช่องโหว่นี้ได้

คู่มือที่เกี่ยวข้อง – การลบ WordPress Hack

เมื่อได้รับสิทธิ์การเข้าถึงระดับผู้ดูแลระบบแล้ว แฮ็กเกอร์จะได้รับอำนาจและการควบคุมเพื่อใช้ประโยชน์จากเว็บไซต์ต่อไปได้หลายวิธี สิ่งที่น่ารังเกียจที่สุดยังคงเป็นการทำลายล้าง การเปลี่ยนเส้นทาง สแปม การโจรกรรมข้อมูล (การขโมยข้อมูลประจำตัว + การขโมยข้อมูลทางการเงิน) ป๊อปอัปที่เป็นอันตราย การเข้าถึงฐานข้อมูล ฯลฯ

รายละเอียดทางเทคนิคของการแฮ็ก

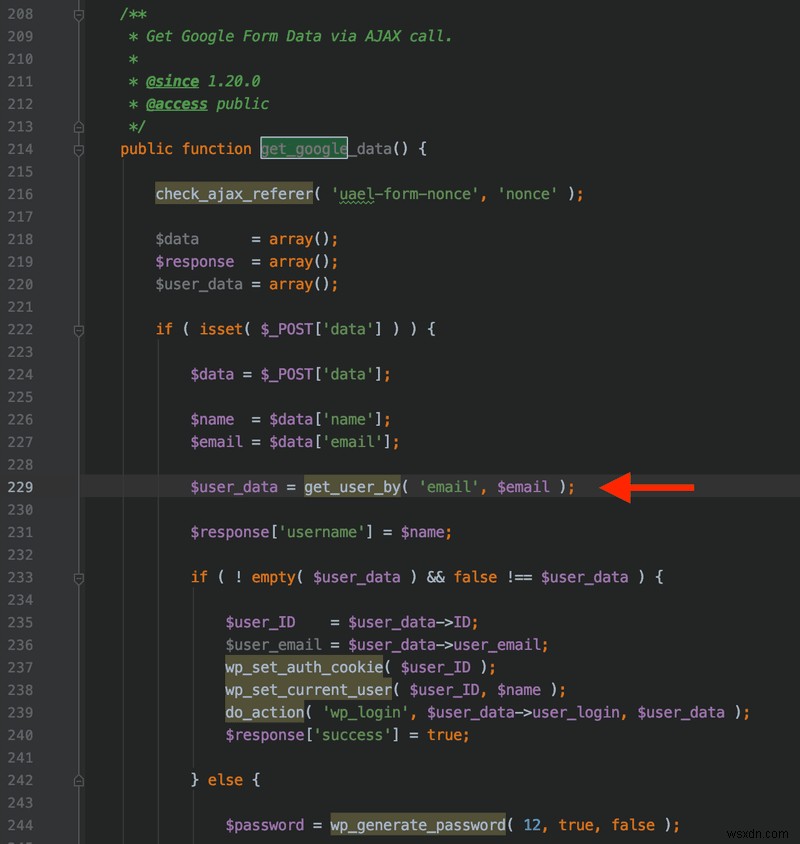

เนื่องจากการตรวจสอบที่อ่อนแอในโมดูลการเข้าสู่ระบบของ Google และ Facebook แฮกเกอร์จึงสามารถใช้ประโยชน์จากฟังก์ชัน wp-admin AJAX ที่ใช้โดยปลั๊กอิน Ultimate Addons

สำหรับไซต์ที่ใช้โมดูลการเข้าสู่ระบบโซเชียล ผู้โจมตีสามารถปลอมแปลง/แก้ไข ID อีเมลที่ส่งเพื่อตอบสนองต่อฟังก์ชัน AJAX หลังจากให้สิทธิ์การเข้าสู่ระบบผ่าน Google/Facebook สำเร็จแล้ว ปลั๊กอินจะดักจับรหัสอีเมลของผู้ใช้ และทำการเข้าสู่ระบบโดยไม่ตรวจสอบความถูกต้องของข้อมูลที่ส่งโดย Google/Facebook รหัสยืนยันการเรียก AJAX โดยการตรวจสอบโทเค็น nonce ที่ WordPress ตั้งไว้ (คล้ายกับโทเค็น CSRF) แต่น่าเสียดายที่ยังไม่เพียงพอที่จะระบุว่า Google และ Facebook APIs ส่งคืนรหัสอีเมลเดียวกันหรือไม่

ดังที่คุณเห็นในภาพหน้าจอด้านล่าง ข้อมูล POST ถูกใช้โดยตรงเพื่อเข้าสู่ระบบผู้ใช้โดยไม่ต้องตรวจสอบความถูกต้อง ขอแนะนำให้ตรวจสอบความถูกต้องของข้อมูลที่ได้รับจาก Google และ Facebook OAuth โดยการเรียก API การยืนยันไปยังบริการของตน

รายละเอียดเพิ่มเติม:https://developers.google.com/identity/sign-in/web/backend-auth

คุณถูกแฮ็กหรือเปล่า รับความช่วยเหลือทันที

หากคุณถูกแฮ็กแล้ว คุณสามารถกู้คืนไซต์ของคุณได้อย่างรวดเร็วด้วยการล้างมัลแวร์ทันทีโดย Astra หากคุณเป็นลูกค้า Astra อยู่แล้ว เทคโนโลยีการแพตช์เสมือนของเราจะปกป้องคุณจากช่องโหว่ดังกล่าว

ฉันจะยืนยันได้อย่างไรว่าฉันถูกแฮ็ก

คุณสามารถบอกได้ว่าถูกแฮ็กหากคุณเห็นสิ่งต่อไปนี้:

- สร้างผู้ใช้ที่เป็นผู้ดูแลระบบใหม่ในพื้นที่ผู้ดูแลระบบ WordPress ของคุณ

- เว็บไซต์ของคุณกำลังเปลี่ยนเส้นทางไปยังเว็บไซต์ที่เป็นอันตราย

- ส่งอีเมลสแปม/ฟิชชิ่งจากเซิร์ฟเวอร์ของคุณ

- ป๊อปอัปที่เป็นอันตรายเมื่อผู้เยี่ยมชมเปิดเว็บไซต์ของคุณ

- ผู้เข้าชมเว็บไซต์จะแสดงหน้าคำเตือนสีแดงโดย Google

หากคุณสังเกตเห็นอาการใด ๆ ที่ไม่ได้ระบุไว้ข้างต้น คุณสามารถดูรายการสัญญาณการแฮ็กทั้งหมดได้

คุณทำอะไรได้บ้าง

หากคุณเป็นผู้ดูแลเว็บไซต์ WordPress ของคุณเป็นประจำ และต้องการพยายามแก้ไขการแฮ็กและรักษาความปลอดภัยไม่ให้เกิดขึ้นอีก คุณควร:

- อัปเดตปลั๊กอินที่มีช่องโหว่, คอร์ WordPress, ปลั๊กอินอื่นๆ

- ตรวจสอบผู้ดูแลเว็บไซต์ของคุณและดูว่ามีการเพิ่มบัญชีผู้ดูแลระบบใหม่หรือไม่ เมื่อแฮ็กเกอร์ได้รับสิทธิ์การเข้าถึงระดับผู้ดูแลระบบแล้ว พวกเขาอาจสร้างผู้ใช้ที่เป็นผู้ดูแลระบบรายใหม่เพื่อคงสิทธิ์การเข้าถึงเว็บไซต์หลังจากที่ช่องโหว่ได้รับการแก้ไขแล้ว

- เข้าสู่ระบบเซิร์ฟเวอร์ของคุณผ่าน FTP/SFTP หรือโมดูลตัวจัดการไฟล์ใน cPanel และตรวจสอบชื่อไฟล์ที่ไม่รู้จักในรูทของไซต์ พบไฟล์ต่อไปนี้ในเว็บไซต์ที่ถูกโจมตี:tmp.zip, wp-xmlrpc.php, adminer.php

- เปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัย (2FA) สำหรับพื้นที่ผู้ดูแลระบบ WordPress ของคุณ

- เปิดใช้งานการจำกัด IP ในพื้นที่ wp-admin เพื่อให้เฉพาะ IP ที่อนุญาตพิเศษเท่านั้นที่สามารถเข้าถึงแผงควบคุมได้

ที่เกี่ยวข้อง :The Complete WordPress Malware Removal Guide

The Correct Way to Update

How to update the Ultimate Addons for Elementor?

To update the Ultimate Addons for Elementor (or UAE as they say it), follow these steps:

- Download the latest version from here.

- Delete the previously installed version. Don’t worry no data will be lost.

- Upload the zip file you downloaded from above as a new plugin in your WP-admin

- Install and activate.

And, you are all set.

How to update the Ultimate Addons for Beaver Builder?

To update the Ultimate Addons for Beaver Builder (or UABB as they say it), follow these steps:

- Download the latest version from here.

- Delete the previously installed version. Don’t worry no data will be lost.

- Upload the zip file you downloaded from above as a new plugin in your WP-admin

- Install and activate.

And, you are all set.

Secure your website with Astra

Phew! You are not hacked. But don’t leave your website security to luck. Not securing your website is only going to cost you in the long run. Don’t be at the mercy of the hackers, hold the reins to your website’s wellbeing.

Opt for a trusted security solution and leverage due security &protection on your website.

Have any questions? Comment below or get in touch with a security expert, we’ll be happy to help 🙂