โชคดีที่ ssh_exchange_identification:read:Connection reset by peer error ค่อนข้างหายาก แต่คุณอาจพบปัญหานี้หากคุณพยายาม ssh ในเซิร์ฟเวอร์ Unix ประเภทใดก็ได้ ไม่สำคัญว่าคุณกำลังใช้ Windows กับ cygwin เพื่อเข้าถึง Ubuntu หรือ macOS ด้วยเทอร์มินัลเพื่อ ssh ลงใน Arch, Fedora หรือ CentOS เนื่องจาก ssh เป็นสากลใน Unix และ Linux ข้อผิดพลาดนี้จึงเกิดขึ้นได้ทุกเมื่อที่เซิร์ฟเวอร์ระยะไกลรีเซ็ตการเชื่อมต่อโดยไม่ได้รับอนุญาตจากคุณ

วิธีที่ 1:ตรวจสอบไฟล์ hosts.deny

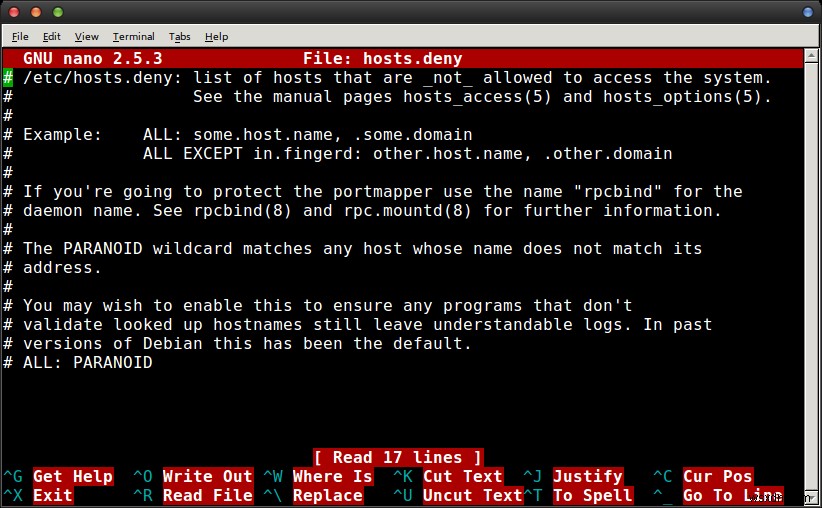

หากคุณมีสิทธิ์ของผู้ดูแลระบบบนเซิร์ฟเวอร์และวิธีการเข้าถึง วิธีที่ง่ายที่สุดในการแก้ปัญหานี้คือตรงไปที่ข้อความแจ้งที่เข้าสู่ระบบคอมพิวเตอร์ของเซิร์ฟเวอร์โดยตรง และดูไฟล์ hosts.deny

พิมพ์  บนเซิร์ฟเวอร์เพื่อดูว่าเครื่องของคุณถูกแบนด้วยเหตุผลใดก็ตาม

บนเซิร์ฟเวอร์เพื่อดูว่าเครื่องของคุณถูกแบนด้วยเหตุผลใดก็ตาม

หากใช่ แสดงว่านี่เป็นข้อผิดพลาดโดยทั่วไป และคุณสามารถลบออกได้อย่างปลอดภัยแล้วเชื่อมต่อใหม่ผ่าน ssh บนเครื่องอื่น มิเช่นนั้น ให้ตรวจสอบเพื่อให้แน่ใจว่าไม่มีไวด์การ์ดแปลก ๆ ที่จะห้ามไม่ให้เครื่องของคุณเชื่อมต่อ ไฟล์ใหม่ที่ไม่มีอะไรเลยนอกจากข้อความเริ่มต้นที่เพิ่มโดยการแจกจ่ายของเซิร์ฟเวอร์จะไม่เป็นผู้กระทำความผิด ในกรณีส่วนใหญ่

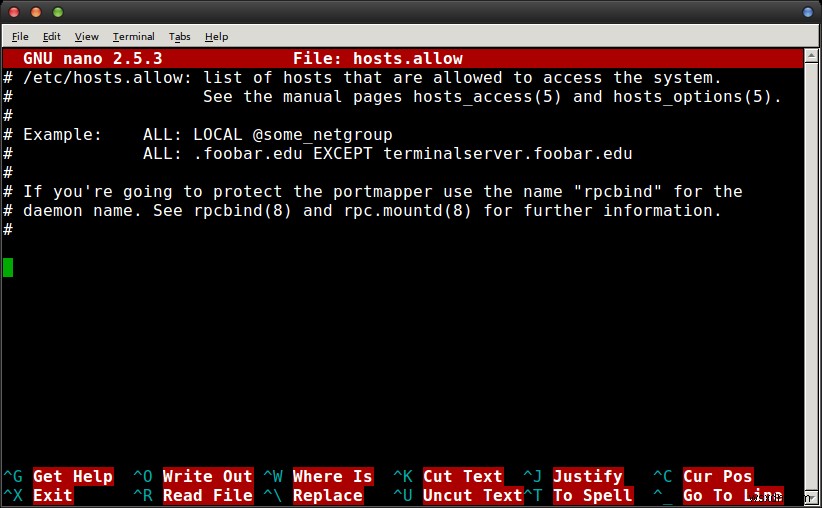

พยายาม  หากคุณต้องการเพิ่มการเข้าสู่ระบบระยะไกลด้วยตนเองเพื่อให้แน่ใจว่าสามารถเชื่อมต่อได้ โปรดจำไว้ว่าสิ่งนี้ไม่จำเป็น แต่หากคุณเพิ่มเข้าไป คุณจะต้องปฏิบัติตามข้อความให้ข้อมูลที่การแจกจ่ายให้ไว้ คุณควรเพิ่มบรรทัดด้านล่างที่เขียนว่า ALL:appuals.com เพื่ออนุญาตให้ทุกคนบน appuals.com เชื่อมต่อกับเซิร์ฟเวอร์ ตรวจสอบให้แน่ใจว่าคุณพิมพ์โฮสต์ของคุณถูกต้องหากทำเช่นนี้ จากนั้นกด Ctrl+O เพื่อบันทึกไฟล์และกด Ctrl+X เพื่อออก

หากคุณต้องการเพิ่มการเข้าสู่ระบบระยะไกลด้วยตนเองเพื่อให้แน่ใจว่าสามารถเชื่อมต่อได้ โปรดจำไว้ว่าสิ่งนี้ไม่จำเป็น แต่หากคุณเพิ่มเข้าไป คุณจะต้องปฏิบัติตามข้อความให้ข้อมูลที่การแจกจ่ายให้ไว้ คุณควรเพิ่มบรรทัดด้านล่างที่เขียนว่า ALL:appuals.com เพื่ออนุญาตให้ทุกคนบน appuals.com เชื่อมต่อกับเซิร์ฟเวอร์ ตรวจสอบให้แน่ใจว่าคุณพิมพ์โฮสต์ของคุณถูกต้องหากทำเช่นนี้ จากนั้นกด Ctrl+O เพื่อบันทึกไฟล์และกด Ctrl+X เพื่อออก

คุณควรจะสามารถ ssh เข้าสู่เซิร์ฟเวอร์ได้ ณ จุดนี้

วิธีที่ 2:การเปลี่ยนตัวเลือกการกำหนดค่า ssh

หากคุณไม่สามารถไปยังเซิร์ฟเวอร์ระยะไกลได้หรือวิธีการก่อนหน้านี้ไม่สามารถแก้ไขตัวเลือกได้ ให้ล้างไฟล์การกำหนดค่า ssh เก่าของคุณและดูว่านั่นเป็นเคล็ดลับหรือไม่หลังจากการอัพเดต สมมติว่าไม่มี ให้เพิ่มตัวเลือก -v ไปที่ ssh แล้วลองเชื่อมต่ออีกครั้ง หากคุณยังคงได้รับข้อความแสดงข้อผิดพลาด ให้ลองเพิ่ม -c aes256-ctr ในคำสั่ง ssh ของคุณและดูว่าได้ผลหรือไม่ สิ่งนี้ควรย่อรายการรหัสลับและอนุญาตให้คุณเชื่อมต่อกับเซิร์ฟเวอร์ที่คุณพยายามจะ ssh เนื่องจากจะทำให้ขนาดแพ็กเก็ตสั้นลง

ผู้ใช้บางคนตั้งข้อสังเกตว่าสิ่งนี้มีประโยชน์อย่างยิ่งเมื่อแก้ไขปัญหาอุปกรณ์แบรนด์ Cisco บางประเภท เนื่องจากฮาร์ดแวร์เซิร์ฟเวอร์บางชิ้นคาดว่าขนาดแพ็กเก็ตจะเล็กลงตามค่าเริ่มต้น เพียงเพิ่ม -c aes256-ctr ลงในคำสั่ง ssh ปกติของคุณและคุณควรจะเข้าไปได้

วิธีที่ 3:เอาชนะการแบน IP โดยไม่ได้ตั้งใจ

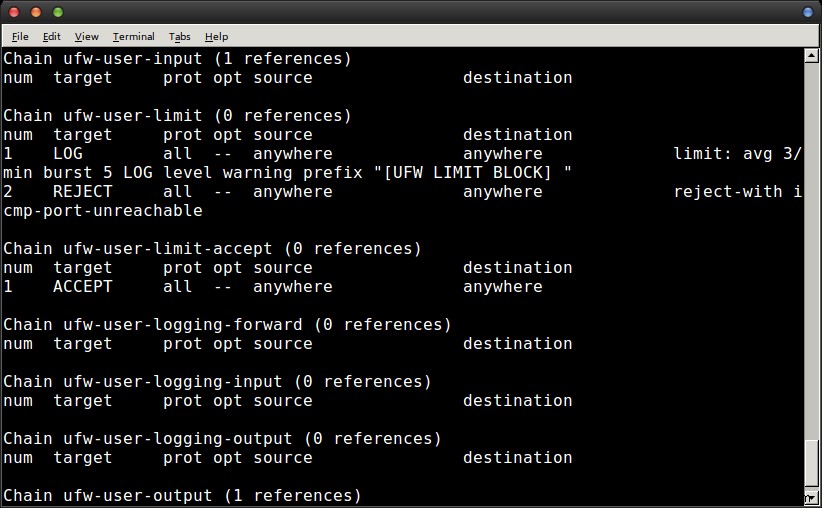

หากคุณเคยพยายามเข้าสู่ระบบสองสามครั้งก่อนหน้านี้และถูกปฏิเสธ แสดงว่าเซิร์ฟเวอร์ของคุณอาจเข้าใจผิดว่าคุณมีที่อยู่ IP ที่ไม่ถูกต้อง กรณีนี้มักเกิดขึ้นหาก ytou พยายามเชื่อมต่ออีกครั้งในขณะที่แก้ไขปัญหา ซึ่งเป็นการตอบสนองที่มีเหตุผล แต่อาจดูเหมือนเป็นการโจมตีรูทีนย่อย fail2ban เพื่อให้แน่ใจว่าไม่ใช่กรณีนี้ ให้เรียกใช้ sudo iptables -L –line-number จากการเชื่อมต่อระยะไกลและค้นหาที่อยู่ IP ของคุณ คุณอาจพบว่ามีการเชื่อมต่อที่ไม่เกี่ยวข้องจำนวนเท่าใดก็ได้ที่คุณมองข้ามไป

เมื่อคุณพบปัญหาแล้ว ให้เรียกใช้ iptables -D ตามด้วยหมายเลขลูกโซ่และลูกโซ่ที่ละเมิดเพื่อป้องกันไม่ให้คุณถูกแบนโดยซอฟต์แวร์ของคุณเองอีกครั้ง คุณไม่น่าจะมีปัญหาอะไรตามมาอีก แต่ถ้าคุณทำ

คุณสามารถแก้ไขไฟล์ต่อไปนี้

โหลดมันขึ้นมาในโปรแกรมแก้ไขข้อความที่คุณชื่นชอบ มากกว่าที่จะเป็น nano หรือ vi ในฐานะรูท คุณอาจต้องการเรียกใช้บางอย่างเช่น  จากนั้นมองหาบรรทัดที่อ่านว่าไม่สนใจ เพิ่มที่อยู่ IP ของคุณในบรรทัดนี้เพื่อบล็อก fail2ban อย่างถาวรไม่ให้เพิ่มที่อยู่ IP ของคุณในรายการบล็อกใดๆ

จากนั้นมองหาบรรทัดที่อ่านว่าไม่สนใจ เพิ่มที่อยู่ IP ของคุณในบรรทัดนี้เพื่อบล็อก fail2ban อย่างถาวรไม่ให้เพิ่มที่อยู่ IP ของคุณในรายการบล็อกใดๆ

ลีนุกซ์รุ่นต่างๆ ทำสิ่งต่าง ๆ แตกต่างกันเล็กน้อย แต่การเปลี่ยนแปลงเหล่านี้จะมีผลทันทีในกรณีส่วนใหญ่