นักวิจัยด้านความปลอดภัยของเราได้เปิดเผยแคมเปญการแฮ็กที่กำลังดำเนินอยู่ ซึ่งมีเป้าหมายที่จะแพร่ระบาดในไซต์ OpenCart นับพันโดยการส่งอีเมลเกี่ยวกับ OpenCart Database Hacked และขโมยข้อมูลที่ละเอียดอ่อนของผู้ใช้ แคมเปญที่ดำเนินอยู่นี้ใช้ประโยชน์จากช่องโหว่ของ SQLi ที่มีอยู่ในโมดูล OpenCart รวมถึงส่วนขยายที่ไม่ได้รับการแก้ไขซึ่งติดตั้งบนไซต์นั้นเพื่อใช้ประโยชน์จากช่องโหว่ในท้ายที่สุดและขโมยฐานข้อมูลของลูกค้า

ในแคมเปญนี้ ผู้คุกคามยังส่งอีเมลไปยังเจ้าของเว็บไซต์เพื่อแจ้งให้ทราบว่าฐานข้อมูลของพวกเขาถูกแฮ็กและยังเสนอบริการเพื่อแก้ไขช่องโหว่เหล่านั้นด้วย

ทีมวิจัยของเรานำโดยอนันดาได้เฝ้าติดตามแคมเปญนี้ตั้งแต่ต้นเดือนสิงหาคม ซึ่งทำให้ไซต์อีคอมเมิร์ซหลายแห่งทำงานบนแพลตฟอร์ม OpenCart เสียหาย แต่ในสัปดาห์นี้ เราพบว่ากิจกรรมแคมเปญนี้เพิ่มขึ้นอย่างรวดเร็ว และเจ้าของไซต์ OpenCart ที่บ่นว่าฐานข้อมูลของตนถูกแฮ็กด้วย

แฮกเกอร์เข้าถึงฐานข้อมูล OpenCart ของคุณได้อย่างไร

เครื่องมือที่ใช้:

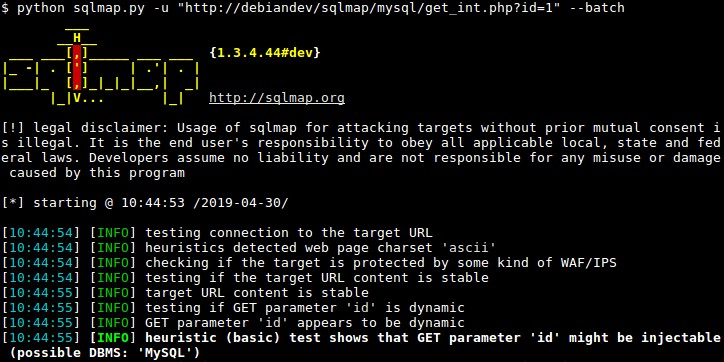

ในระหว่างการวิเคราะห์แคมเปญต่อเนื่องนี้ นักวิจัยของเราสังเกตว่าผู้โจมตีใช้เครื่องมือ SQLmap เพื่อระบุปัญหาด้านความปลอดภัยและการกำหนดค่าที่ไม่ถูกต้องในแพลตฟอร์มอีคอมเมิร์ซ

SQLmap เป็นเครื่องมือสแกนช่องโหว่อัตโนมัติที่ระบุพารามิเตอร์อินพุตและพยายามใส่ข้อความค้นหาในช่องป้อนข้อมูล แม้ว่าเครื่องมือนี้จะมีประโยชน์สำหรับผู้ทดสอบและผู้เชี่ยวชาญด้านความปลอดภัยในการทราบจุดอ่อนในระบบและแก้ไขจุดอ่อน แต่ผู้โจมตีก็ใช้งานอย่างแข็งขันในรูปแบบที่ต่างออกไป

ช่องโหว่ที่ถูกโจมตี:ช่องโหว่ของการฉีด SQL ในการสั่งซื้อล่วงหน้าโดยโมดูล iSenseLab

เนื่องจากเป็น SQLi ในไซต์ OpenCart นักวิจัยของเราจึงคิดว่าสิ่งนี้อาจส่งผลกระทบต่อธีมของไซต์หรือโมดูลบางส่วนที่มีช่องโหว่ หลังจากตรวจสอบเพิ่มเติมพบว่าส่วนขยาย OpenCart ที่ใช้กันอย่างแพร่หลาย PreOrder by iSenseLab มีช่องโหว่ที่แฮ็กเกอร์ใช้เพื่อเข้าถึงฐานข้อมูลของเว็บไซต์โดยไม่ได้รับอนุญาต

ที่ พรีออเดอร์ โมดูล ช่วยให้ผู้ใช้สามารถสั่งซื้อผลิตภัณฑ์ที่ไม่มีในสต็อกได้ในขณะนี้ โดยแทนที่ปุ่ม Add-To-Cart ด้วยการสั่งซื้อล่วงหน้า โมดูลนี้ช่วยให้ลูกค้าของคุณใช้ฟังก์ชันสั่งจองล่วงหน้าของ OpenCart ได้อย่างง่ายดาย และทราบว่าพวกเขากำลังสั่งจองล่วงหน้าสำหรับผลิตภัณฑ์เฉพาะ

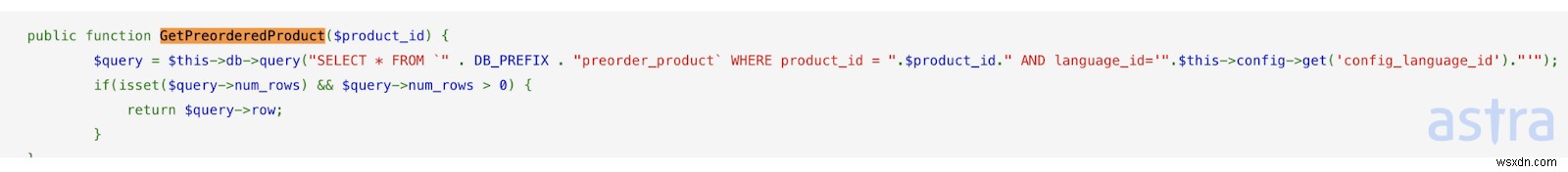

แฮกเกอร์ใช้ประโยชน์จากส่วนขยาย PreOrder เวอร์ชันเก่าที่ไม่มีการตรวจสอบความถูกต้องสำหรับฟังก์ชันสาธารณะ GetPreorderedProduct($product_id) . สิ่งนี้ทำให้เกิดปัญหา SQLi สำหรับไซต์

นักวิจัยของเราสามารถค้นหาช่องโหว่ของ SQLi ในเวอร์ชัน 2.9.3 ของโมดูล PreOrder มีความเป็นไปได้ที่โมดูลเวอร์ชันก่อนหน้านี้จะมีความเสี่ยงต่อ SQLi ด้วย (เรายังไม่ได้ตรวจสอบเวอร์ชันก่อนหน้า) ขอแนะนำว่าคุณควรอัปเดตปลั๊กอินเป็นเวอร์ชันล่าสุด 2.9.6 – OpenCart 2.0.x เป็น 2.3.x ซึ่งเราตรวจสอบแล้วและพบว่าไม่มีช่องโหว่

อีเมลที่แฮ็กเกอร์ส่งถึงหนึ่งในเจ้าของไซต์ OpenCart:

หลังจากประสบความสำเร็จในการใช้ประโยชน์จากช่องโหว่นี้ แฮ็กเกอร์จะได้รับฐานข้อมูลของไซต์และส่งอีเมลไปยังเหยื่อโดยอ้างว่าพวกเขาแฮ็คเว็บไซต์และแนบภาพหน้าจอของฐานข้อมูลที่ถูกขโมยมาเพื่อเป็นหลักฐาน

Hi

I found a vulnerability on your website and this vulnerability allows me easily access your database.

- If vulnerability is ignored:

The contents of your database are very easy for hackers to know.

. Your website will be planted with backdoor scripts by hackers, so hackers can enter at any time without having to go through the login page.

Client and admin data from your website will be stolen, changed, and deleted by hacker.

Client data can be misused, because usually clients use the same password on other accounts or websites.

If your client knows, chances are your client will not visit your website because they feel unsafe filling out forms or transacting on your website.

I will help you fix. By sending a report in the form of a 15-17 page document,

depending on the vulnerability on your website.

- The report I will send is about:

1. location of vulnerability

2. how to fix it

3. how to prevent vulnerability

4. How to Strengthen Website Security.

Are you interested?

I attach the results of the vulnerability that I found, that is, the contents

of your database which are very easy to know.

Greetings"

การตรวจจับและบรรเทาสาธารณภัย

แคมเปญแฮ็คนี้มุ่งเป้าไปที่ไซต์และโมดูล OpenCart ที่เชื่อมต่อกับอินเทอร์เน็ต เพื่อตรวจสอบว่าไซต์/ร้านค้าของคุณติดไวรัสหรือไม่ Astra Security ได้จัดเตรียมไฟร์วอลล์ของแอปพลิเคชันและการตรวจสอบความปลอดภัยเพื่อตรวจจับการติดไวรัส/ความพยายามในการแฮ็ก และยังให้คำแนะนำในการแก้ไขการติดไวรัสเหล่านั้น รวมถึงการบล็อกเครื่องมืออัตโนมัติ SQLmap เพื่อให้ไซต์ของคุณปลอดภัย ความพยายามในการแฮ็คดังกล่าว

นอกจากนี้ ขอแนะนำเป็นอย่างยิ่งว่าอย่าเปิดเผยเซิร์ฟเวอร์ฐานข้อมูลบนอินเทอร์เน็ต แต่จะต้องเข้าถึงได้เฉพาะผู้ใช้ภายในองค์กรผ่านนโยบายการแบ่งส่วนและอนุญาตพิเศษ เราขอแนะนำให้เปิดใช้งานการบันทึกเพื่อตรวจสอบและแจ้งเตือนเมื่อมีการพยายามเข้าสู่ระบบที่น่าสงสัย ไม่คาดคิด หรือเกิดซ้ำ (รวมอยู่ในข้อเสนอไฟร์วอลล์ของ Astra Security)

ขอแนะนำให้อัปเดตส่วนขยาย/โมดูล ธีม ปลั๊กอินที่ติดตั้งบนไซต์ของคุณด้วยเวอร์ชันล่าสุดเป็นประจำ วิธีนี้จะช่วยให้แน่ใจว่าช่องโหว่ดังกล่าวได้รับการแก้ไขในส่วนขยายเหล่านั้น และเว็บไซต์ของคุณมีความปลอดภัยมากขึ้น